Lista de verificación de evaluación de riesgos de ciberseguridad

Introducción a la evaluación de riesgos de ciberseguridad

Las evaluaciones regulares de riesgo ayudan a las organizaciones a identificar, cuantificar y priorizar los riesgos para sus operaciones, datos y otros activos que surgen de los sistemas de información. El riesgo se mide principalmente en términos de impactos financieros, por lo que la evaluación de riesgos implica analizar qué vulnerabilidades y amenazas podrían resultar en las mayores pérdidas monetarias.

Utilizar una lista de verificación de evaluación de riesgos de ciberseguridad puede ayudarte a comprender tus riesgos y mejorar estratégicamente tus procedimientos, procesos y tecnologías para reducir las posibilidades de pérdida financiera. Este documento explica los elementos clave de una lista de verificación efectiva.

Lista de verificación: Elementos esenciales de una evaluación de riesgos de seguridad

Aquí están los elementos fundamentales de una lista de verificación de evaluación de riesgos de TI efectiva que te ayudará a asegurarte de no pasar por alto detalles críticos.

1. Identificación y Clasificación de Activos

Primero, cree un inventario completo de todos los activos valiosos en toda la organización que podrían estar amenazados, lo que resultaría en pérdidas monetarias. Aquí hay algunos ejemplos:

- Servidores y otro hardware

- Información de contacto del cliente

- Documentos de socios, secretos comerciales y propiedad intelectual

- Credenciales y claves de cifrado

- Contenido sensible y regulado como datos de tarjetas de crédito e información médica

Luego, etiquete cada activo o grupo de activos de acuerdo con su nivel de sensibilidad, según lo determinado por su data classification policy. Clasificar los activos no solo ayuda con la evaluación de riesgos, sino que también le guiará en la implementación de herramientas y procesos de ciberseguridad para proteger los activos de manera adecuada.

Las estrategias para recopilar información sobre sus activos y su valor incluyen:

- Entrevistando a la gerencia, propietarios de datos y otros empleados

- Analizando sus datos e infraestructura de TI

- Revisando la documentación

2. Identificación de Amenazas

Una amenaza es cualquier cosa que pueda causar daño a sus activos. Aquí hay algunas amenazas comunes:

- Fallo del sistema

- Desastres naturales

- Errores humanos, como un usuario que elimina accidentalmente datos valiosos

- Acciones humanas maliciosas, como el robo de datos o el cifrado por ransomware

Para cada activo en su inventario, haga una lista detallada de las amenazas que podrían dañarlo.

3. Evaluación de Vulnerabilidades

La siguiente pregunta que debes hacerte es: "Si una amenaza dada se convierte en realidad, ¿podría dañar algún activo?"

Responder a esta pregunta requiere entender las vulnerabilidades. Una vulnerabilidad es una debilidad que podría permitir que las amenazas causen daño a un activo. Documente las herramientas y procesos que actualmente protegen sus activos clave y busque las vulnerabilidades restantes, tales como:

- Equipos o dispositivos antiguos o sin mantenimiento

- Permisos de acceso excesivos

- Software no aprobado, desactualizado o sin parches

- Usuarios no capacitados o descuidados, incluyendo a terceros como contratistas

4. Análisis de Impacto

A continuación, detalle los impactos que sufriría la organización si un activo determinado resultara dañado. Estos impactos incluyen cualquier cosa que pueda resultar en pérdidas financieras, tales como:

- Tiempo de inactividad del sistema o aplicación

- Pérdida de datos

- Consecuencias legales

- Sanciones de cumplimiento

- Daño a la reputación empresarial y pérdida de clientes

- Daños físicos a dispositivos y propiedades

5. Evaluación de Riesgos

El riesgo es la posibilidad de que una amenaza explote una vulnerabilidad y cause daño a uno o más activos, lo que lleva a pérdidas monetarias. Aunque la evaluación de riesgos trata sobre construcciones lógicas, no números, es útil representarla como una fórmula:

Riesgo = Activo x Amenaza x Vulnerabilidad

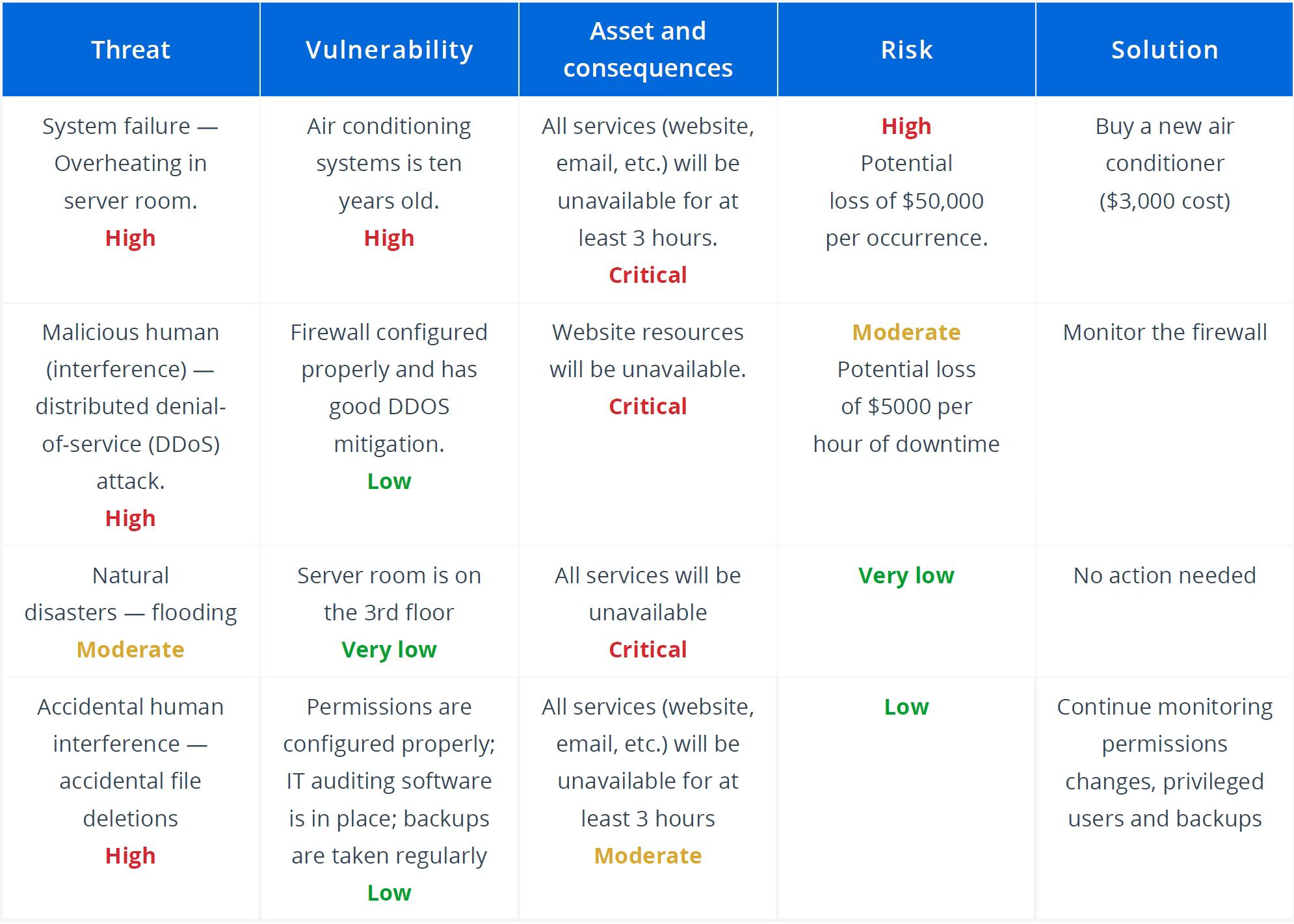

Evalúe cada riesgo de acuerdo con esta fórmula y asígnele un valor de alto, moderado o bajo. Recuerde que cualquier cosa por cero es cero. Por ejemplo, incluso si los niveles de amenaza y vulnerabilidad son altos, si un activo no tiene valor monetario para usted, su riesgo de perder dinero se mide en cero. Para cada riesgo alto y moderado, detalle el probable impacto financiero, y proponga una solución y estime su costo.

Utilizando los datos recopilados en los pasos anteriores, cree un plan de gestión de riesgos. Aquí hay algunos ejemplos de entradas:

6. Estrategia de Control de Seguridad

Con su plan de gestión de riesgos, puede desarrollar un plan más amplio para implementar controles de seguridad para mitigar el riesgo. Estos controles de seguridad podrían incluir:

- Estableciendo políticas de contraseñas más fuertes y autenticación multifactor (MFA)

- Usando cortafuegos, cifrado y ofuscación para asegurar tus redes y datos

- Implementando el monitoreo de actividad de usuario, la gestión de cambios y el monitoreo de integridad de archivos (FIM)

- Realizar formación regular para todos los empleados y contratistas

Clasifique los controles potenciales basándose en su impacto y cree una estrategia para mitigar sus riesgos más críticos. Asegúrese de obtener la aprobación de la gerencia.

7. Evaluación de Cumplimiento

Evaluar su cumplimiento con las regulaciones y estándares aplicables es esencial para mitigar el riesgo de pérdidas financieras. Por ejemplo, toda organización que maneje datos de residentes de la UE debe cumplir con el GDPR o arriesgarse a multas elevadas.

En consecuencia, como parte de sus evaluaciones de riesgo de seguridad, asegúrese de identificar a qué regulaciones y estándares está sujeta su organización y qué riesgos podrían poner en peligro su cumplimiento.

8. Plan de Respuesta a Incidentes

Las organizaciones necesitan planes de respuesta ante incidentes para contener y mitigar el daño de las amenazas que se materializan. Para ayudar a garantizar una respuesta pronta y efectiva a los incidentes, su plan debe incluir elementos tales como:

- Actores clave y otros interesados, y sus roles & responsabilidades

- Estrategias de comunicación, tanto internas como externas

- Planos de sistemas de TI y seguridad

- Acciones de respuesta automatizadas para amenazas esperadas, como el bloqueo de cuentas ofensivas

Con un plan de respuesta a incidentes claro y robusto, los equipos pueden entrar en acción y evitar que un incidente menor se convierta en una catástrofe.

9. Plan de recuperación

Un plan de recuperación debe ayudar a guiar una rápida restauración de los sistemas y datos más importantes en caso de desastre. Los planes de recuperación se construyen sobre cuatro pilares clave:

- Un inventario priorizado de datos y sistemas

- Una comprensión de las dependencias

- Herramientas y procedimientos de respaldo y recuperación

- Pruebas regulares del proceso de recuperación

10. Mitigación de Riesgos Continua

Cuando ocurre un desastre, es vital abordar primero la situación actual. Pero también es esencial analizar qué sucedió y por qué, y revisar cuidadosamente tus esfuerzos de respuesta y recuperación. Con esa información, puedes tomar medidas para prevenir incidentes similares en el futuro o reducir sus consecuencias.

Por ejemplo, supongamos que sufrió una falla del servidor. Una vez que lo tenga funcionando de nuevo, analice por qué falló el servidor. Si se sobrecalentó debido a hardware de baja calidad, podría pedirle a la gerencia que compre mejores servidores e implemente monitoreo adicional para apagar los servidores de manera controlada cuando muestren signos de sobrecalentamiento. Además, revise sus acciones de respuesta y recuperación para ver si hay formas de restaurar los servidores fallidos de manera más rápida o eficiente, y actualice sus planes en consecuencia.

11. Documentación y Reportes

Todas las evaluaciones de seguridad y riesgo requieren una documentación exhaustiva. La documentación puede adoptar diversas formas, pero debe aplicarse a cada paso del proceso de evaluación de riesgos, detallando todas las decisiones y resultados.

Una documentación meticulosa ofrece múltiples beneficios. Te ayuda a refinar tus estrategias e identificar vulnerabilidades adicionales. También es importante desde el punto de vista de la comunicación, ya que te permite compartir información con todos los interesados. Y un registro estricto ayuda a garantizar la responsabilidad de todos los encargados de mitigar el riesgo.

12. Comunicación de Riesgos

Es crucial ayudar a los usuarios, la gerencia y otros interesados a comprender los riesgos para los activos vitales de la empresa y cómo pueden ayudar a mitigar esos riesgos. La estrategia de comunicación puede ser formal o informal. Por ejemplo, la documentación estructurada y los recordatorios regulares pueden ser una forma efectiva de educar a los usuarios sobre el phishing para reducir el riesgo de costosas infecciones por malware. Pero los riesgos menos críticos podrían comunicarse de manera informal por los gerentes a sus equipos.

13. Capacitación y Concienciación en Seguridad

La formación es esencial para crear una cultura de conciencia y seguridad. La formación debe priorizarse en función de la gravedad del riesgo. El nivel de gravedad también afectará las métricas utilizadas para medir la efectividad de la formación y verificar la finalización de la misma.

Por ejemplo, la conciencia sobre correos electrónicos de phishing podría asignarse un nivel de riesgo alto en una organización, por lo que se podría exigir una capacitación universal en profundidad, con verificación por parte de la gerencia. Los riesgos de nivel inferior pueden tener capacitación en base a cada caso o solo mantenerse a un cierto porcentaje de competencia.

Cómo Netwrix puede ayudar

Completar una lista de verificación de evaluación de riesgos de seguridad de la información es un excelente primer paso para mejorar la ciberseguridad y la ciberresiliencia. Pero no es un evento único. Tanto su entorno de TI como el panorama de amenazas están cambiando constantemente, por lo que necesita realizar evaluaciones de riesgos regularmente. Esto requiere crear una política de evaluación de riesgos que codifique su metodología de evaluación de riesgos y especifique con qué frecuencia se repite el proceso.

Si busca una manera de identificar rápidamente los riesgos que requieren su atención inmediata y profundizar en detalles accionables que permitan una mitigación pronta, considere usar Netwrix Auditor's IT Risk Assessment reports. Obtendrá perspectivas prácticas que puede utilizar para remediar debilidades en sus políticas y prácticas de seguridad de TI, lo que le permitirá mejorar continuamente su postura de seguridad.

¡Felicidades! Has completado tu primera evaluación de riesgos. Pero recuerda que la evaluación de riesgos no es un evento único. Tanto tu entorno de TI como el panorama de amenazas están en constante cambio, por lo que necesitas realizar evaluaciones de riesgos de manera regular. Crea una política de evaluación de riesgos que codifique tu metodología de evaluación de riesgos y especifique con qué frecuencia debe repetirse el proceso de evaluación de riesgos.

Vea nuestro webinar grabado sobre evaluación de riesgos de TI para aprender cómo Netwrix Auditor puede ayudarle a identificar y priorizar sus riesgos de TI, y saber qué pasos seguir para remediarlos.

Netwrix Auditor

Identifique y priorice los riesgos con paneles de evaluación de riesgos interactivos para tomar decisiones de seguridad informáticas más inteligentes y cerrar agujeros de seguridad

Descargue la Prueba Gratuita de 20 DíasCompartir en