Los 7 Pilares de Zero Trust

Los 7 Pilares de Zero Trust

Las organizaciones adoptan cada vez más un modelo de Zero Trust para mejorar su ciberseguridad y resiliencia cibernética. Este documento explica qué es Zero Trust, sus principales beneficios y desafíos, y los siete pilares de una implementación de Zero Trust.

¿Qué es Zero Trust?

La estrategia tradicional de ciberseguridad se basaba en un marco perimetral: El enfoque principal era prevenir la entrada de entidades maliciosas a la red. A los usuarios, procesos, dispositivos y otras entidades dentro del perímetro, por otro lado, se les otorgaba un amplio acceso a los recursos de TI. El término “tenemos una red bastante plana” se utilizaba para describir que todos dentro del perímetro podían ver y acceder a todo (o casi todo), y no se establecían límites internos.

Sin embargo, la distinción entre entidades dentro de la red y fuera de la red se ha vuelto cada vez más difusa a lo largo de los años debido a factores como el trabajo remoto, políticas de traiga-su-propio-dispositivo (BYOD) y cadenas de suministro complejas. Además, la investigación de incidentes ha revelado que los actores de amenazas que vulneran una red, a menudo robando o adivinando credenciales de usuarios legítimos, suelen permanecer ocultos dentro de ella durante semanas, meses o incluso años, moviéndose sigilosamente de manera lateral y escalando sus derechos hasta que pueden acceder a sistemas o datos sensibles. Además, los propios dueños de las credenciales pueden causar daños, ya sea deliberadamente o por errores o negligencia.

Para abordar estas realidades, Zero Trust ofrece un nuevo enfoque para la ciberseguridad, que se resume en "nunca confíes, siempre verifica". En la práctica, Zero Trust incluye una variedad de controles de seguridad, incluyendo los siguientes:

- Re-autenticación basada en riesgos: Ningún usuario, proceso u otra identidad debe ser autenticado una sola vez y luego tener libre acceso a los recursos de TI, incluso si el acceso inicial se confirma a través de la autenticación multifactor (MFA). En cambio, el riesgo de cada solicitud de acceso debe evaluarse en base a una serie de factores; si el riesgo supera un umbral definido, se debe requerir autenticación adicional. Ejemplos de factores incluyen la hora y ubicación de la solicitud, cómo se clasifican los recursos solicitados (como público, secreto o ultrasecreto), características del dispositivo solicitante (como detalles de la versión del software) y análisis de comportamiento sobre patrones de actividad normales para la entidad.

- Estricta adhesión al principio de mínimo privilegio — Además, Zero Trust requiere que el acceso se otorgue solo a los recursos necesarios para completar una tarea específica y debe ser limitado en tiempo. Esto limita el daño que cualquier identidad en la red puede hacer, ya sea que esté siendo utilizada por su legítimo dueño o haya sido comprometida por un adversario.

- El monitoreo constante de la actividad — Para garantizar la detección oportuna de amenazas, Zero Trust requiere un monitoreo continuo de la actividad en toda la infraestructura de TI, incluyendo las acciones de los usuarios finales, administradores, cuentas de servicio, dispositivos y demás.

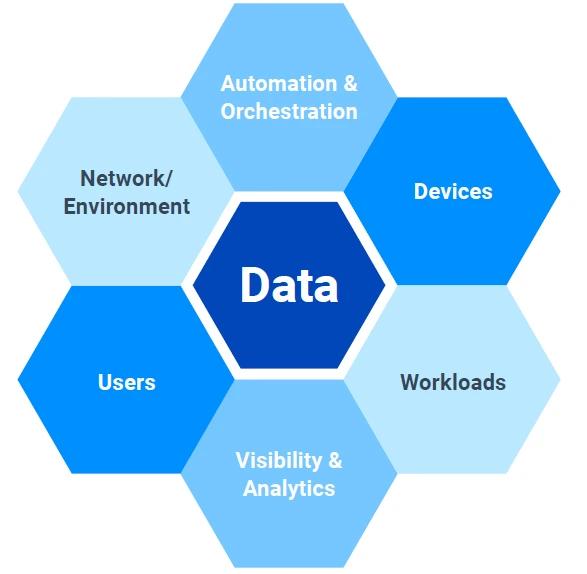

¿Cuáles son los 7 pilares de Zero Trust?

El Department of Defense (DoD) "Zero Trust Reference Architecture" establece siete pilares interconectados para implementar los principios de Zero Trust:

- Usuarios — Esta área involucra todos los procesos relacionados con la autenticación de identidades de usuarios y la gestión de sus privilegios. Ejemplos incluyen la gestión de identidad y acceso (IAM), Privileged Access Management (PAM) y la autenticación multifactor.

- Dispositivos — Este pilar implica autenticar las identidades de los dispositivos y asegurar que cumplan con los estándares de seguridad, como tener software actualizado y no contar con componentes no aprobados. Las herramientas para la seguridad de dispositivos incluyen sistemas de diagnóstico y mitigación continuos (CDM), soluciones de gestión de dispositivos móviles (MDM) y módulos de plataforma confiable (TPMs).

- Red/Ambiente — Esta área implica aislar y controlar la red, incluyendo entornos tanto locales como remotos. Las estrategias clave de seguridad de red incluyen permisos de acceso detallados y micro y macro-segmentación.

- Aplicaciones y carga de trabajo— Este pilar incluye todas las tareas realizadas por el software. Las tecnologías de proxy pueden ser útiles aquí.

- Datos — Esta área incluye todos los datos que la organización almacena y procesa. Una estrategia integral de gestión de datos incluye controles como revisiones de acceso a datos para hacer cumplir el principio de mínimo privilegio y cifrado para proteger los datos que caen en manos equivocadas.

- Visibilidad y análisis — Este pilar implica el análisis de la actividad de la red y del sistema para detectar amenazas. Las tecnologías relevantes incluyen registros de actividad de la red y del sistema, fuentes de inteligencia sobre amenazas y herramientas SIEM.

- Automatización y Orquestación — Esta área implica automatizar procesos de seguridad como la detección de amenazas y la respuesta para mejorar la velocidad y consistencia en la implementación de políticas de seguridad.

¿Qué es una arquitectura Zero Trust?

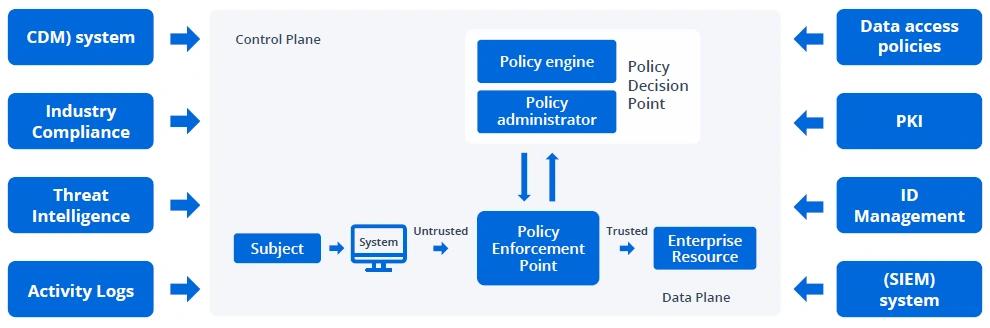

Para implementar los pilares de Zero Trust, las organizaciones necesitan construir una arquitectura de Zero Trust. NIST SP 800-207 “Zero Trust Architecture” detalla los componentes clave:

En el centro de la figura se encuentran los componentes de la política:

- Motor de políticas (PE) — Recopila datos sobre una solicitud y utiliza las políticas empresariales para determinar si aprueba la solicitud

- El administrador de políticas (PA) — Toma una decisión de autenticación del PE y genera (o no genera) credenciales o tokens para permitir una sesión

- Punto de aplicación de políticas (PEP) — Gestiona la conexión entre el dispositivo solicitante y el recurso privado basado en comandos enviados por el PA.

A los lados izquierdo y derecho se encuentran las fuentes de datos que alimentan el PE:

- Sistema de diagnóstico y mitigación continuos (CDM) — Recopila información sobre las características del dispositivo solicitante

- Sistema de cumplimiento industrial — Codifica reglas de políticas para ayudar a asegurar el cumplimiento de regulaciones aplicables como FISMA o HIPAA

- Fuentes de inteligencia de amenazas — Proporciona información sobre ataques o vulnerabilidades relevantes para el proceso de control de acceso

- Registros de actividad de red y sistema — Registra información sobre eventos dentro de la red para mejorar la detección de amenazas y medir comportamientos anómalos

- Políticas de acceso a datos — Define las reglas fundamentales que determinan qué sujetos tienen permiso para acceder a un recurso dado en un momento determinado

- Sistema de gestión de información y eventos de seguridad (SIEM) — Recopila y analiza datos de diversas fuentes para identificar amenazas de seguridad

- Sistema de Identity Management — Gestiona los registros de identidad para las cuentas que solicitan acceso a los recursos

¿Cuáles son los desafíos al implementar Zero Trust?

Los principales desafíos al implementar un modelo de Zero Trust incluyen lo siguiente:

- Migrando de sistemas heredados — La mayoría de las organizaciones no pueden implementar Zero Trust desde cero; en su lugar, deben reemplazar gradualmente los sistemas y procesos existentes por alternativas de Zero Trust. A lo largo del período de migración, necesitan mantener una seguridad sólida asegurándose de que los componentes antiguos y nuevos funcionen juntos de manera fluida.

- Construcción de fuentes de datos robustas — Otro desafío de implementación radica en recopilar suficientes datos para proporcionar al PE con el fin de habilitar decisiones de autenticación confiables. Esto requiere un conocimiento detallado de los activos empresariales, sujetos y procesos de negocio.

- Asegurando los componentes de la política — Para prevenir interrupciones en los procesos de autenticación y por lo tanto en las operaciones comerciales, las organizaciones necesitan proteger el PE, PA y PEP. Deben ser colocados en un entorno seguro o replicados en varios entornos. Además, deben ser cuidadosamente monitoreados, con cualquier cambio de configuración registrado y auditado.

- Fomentar la aceptación de los usuarios — Dado que Zero Trust requiere minimizar los permisos y solicitar reautenticación para las solicitudes de acceso más riesgosas, los usuarios pueden experimentar frustración ante los cambios. Para reducir la fatiga de seguridad, tenga cuidado de no eliminar los derechos de acceso que los usuarios realmente necesitan y requiera MFA solo cuando esté justificado. De manera más amplia, fomentar una mentalidad de Zero Trust explicando los beneficios de seguridad. También vale la pena aclarar el malentendido de que "Zero Trust" significa falta de confianza en los empleados como personas; explique que simplemente se refiere a no confiar automáticamente en ningún dispositivo, sistema, usuario u otra entidad.

- Gestionar el nivel adecuado de permisos– Minimizar los permisos no es igual a cero permisos, los usuarios aún tendrán un conjunto de permisos una vez que estén autenticados, pero no deberían obtener todos los permisos disponibles. Un informe de Microsoft de 2023 destaca una brecha de riesgo entre los permisos otorgados y los permisos utilizados en la nube, ya que las identidades utilizan solo el 1% de los permisos que se les han otorgado. Para manejar eso, asegúrese de que el(los) rol(es) de un usuario y los permisos otorgados para ese rol estén bien gestionados y reducidos al mínimo posible. Además, tener un proceso establecido que permita excepciones just-in-time o una forma de auto-servicio auditada de asignar el derecho necesario hará que las operaciones de confianza cero sean más fáciles.

Conclusión

Implementar un modelo de seguridad Zero Trust no es una tarea rápida y fácil, pero los 7 pilares de Zero Trust proporcionan una base sólida para identificar las herramientas y procesos que necesita. La buena noticia es que no tiene que implementar todos ellos para ver los beneficios: Cada paso en la construcción de su arquitectura Zero Trust mejorará su ciberseguridad y ciberresiliencia.

Compartir en