DCSync es un ataque que permite a un adversario simular el comportamiento de un controlador de dominio (DC) y recuperar datos de contraseñas a través de la replicación de dominio. El uso clásico de DCSync es como precursor de un ataque de Golden Ticket ya que puede utilizarse para recuperar el hash de KRBTGT.

Específicamente, DCSync es un comando en la herramienta de código abierto Mimikatz. Utiliza comandos en el Directory Replication Service Remote Protocol (MS-DRSR) para simular el comportamiento de un controlador de dominio y solicitar a otros controladores de dominio que repliquen información, aprovechando funciones válidas y necesarias de Active Directory que no pueden ser desactivadas o deshabilitadas.

Contenido relacionado seleccionado:

El proceso de ataque

El ataque DCSYNC funciona de la siguiente manera:

- El atacante descubre un controlador de dominio para solicitar replicación.

- El atacante solicita la replicación de usuario utilizando el GetNCChanges

- El DC devuelve los datos de replicación al solicitante, incluyendo los hashes de contraseñas.

Derechos Requeridos

Se requieren algunos derechos muy privilegiados para ejecutar un ataque DCSync. Dado que normalmente toma algo de tiempo para que un atacante obtenga estos permisos, este ataque se clasifica como un ataque de cadena de eliminación en etapa tardía.

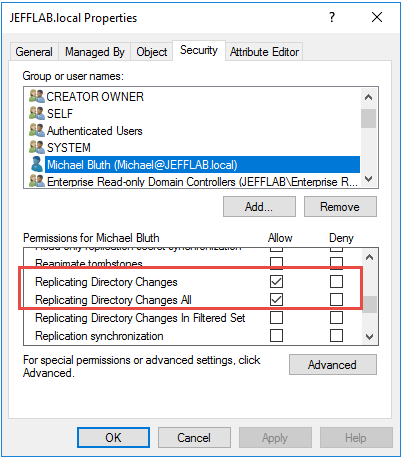

Generalmente, los Administradores, Domain Admins y Enterprise Admins tienen los derechos necesarios para ejecutar un ataque DCSync. Específicamente, se requieren los siguientes derechos:

- Replicando cambios en el directorio

- Replicando cambios en todos los Directory Management

Replicando cambios en el conjunto filtrado de Directory Management

Cómo las soluciones de Netwrix pueden ayudarte a detectar y frustrar ataques DCSync

Detección

Netwrix Threat Manager monitorea todo el tráfico de replicación de dominios en busca de señales de DCSync. No depende de registros de eventos ni de captura de paquetes de red. Su principal método de detección es encontrar patrones de comportamiento que coincidan con DCSync, incluyendo la actividad de replicación entre un controlador de dominio y una máquina que no es un controlador de dominio.

La solución ofrece un resumen claro de la actividad sospechosa, así como una visualización que ilustra qué usuario perpetró el ataque, el dominio y el usuario objetivo, y pruebas de apoyo del ataque. Si el mismo usuario ejecuta múltiples ataques DCSync, esta información crítica también se incluirá.

Respuesta

Para ejecutar DCSync, un atacante necesita privilegios elevados, por lo que la clave para frustrar un ataque es bloquear inmediatamente la escalada de privilegios. La respuesta estándar del manual de procedimientos de deshabilitar la cuenta de usuario puede no ser suficiente, ya que para cuando detectes el ataque en progreso, es probable que el atacante ya tenga a su disposición una serie de otros recursos y opciones.

Netwrix Threat Prevention proporciona políticas de bloqueo que pueden prevenir que una cuenta o estación de trabajo ejecute replicación adicional, lo cual puede ralentizar un ataque y dar a los respondedores más tiempo para eliminar completamente la amenaza.

Netwrix Threat Manager apoya estos pasos de respuesta proporcionando detalles sobre el perpetrador del ataque DCSync, las fuentes, los objetivos y los objetos consultados.

Vea Netwrix Threat Manager en Acción

Compartir en

Aprende más

Acerca del autor

Kevin Joyce

Director de Product Management

Director de Product Management en Netwrix. Kevin tiene una pasión por la ciberseguridad, específicamente en comprender las tácticas y técnicas que los atacantes utilizan para explotar los entornos de las organizaciones. Con ocho años de experiencia en product management, enfocándose en Active Directory y la seguridad de Windows, ha llevado esa pasión a ayudar a construir soluciones para que las organizaciones protejan sus identidades, infraestructura y datos.

Aprende más sobre este tema

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

¿Qué es la gestión de registros electrónicos?

Expresiones Regulares para Principiantes: Cómo Empezar a Descubrir Datos Sensibles

Compartir externamente en SharePoint: Consejos para una implementación prudente

Confianzas en Active Directory