Usando Windows Defender Credential Guard para proteger credenciales Privileged

Feb 6, 2023

El compromiso de una única credencial de Active Directory puede llevar a un acceso no autorizado a sus servidores, aplicaciones, plataformas de virtualización y archivos de usuario en toda su empresa. Una de las razones de la vulnerabilidad de las credenciales es que Windows almacena las credenciales en la Autoridad de Seguridad Local (LSA), que es un proceso en memoria.

Contenido relacionado seleccionado:

Por lo tanto, es vital tener una estrategia de seguridad que proteja las cuentas de Windows de ser comprometidas, especialmente las cuentas privilegiadas que tienen acceso elevado a los sistemas y secretos de su empresa. Afortunadamente, Microsoft proporciona una herramienta de seguridad que ayuda a prevenir el robo de credenciales en su dominio de Active Directory: Windows Defender Credential Guard. Este artículo explica cómo funciona.

Introducción a Windows Defender Credential Guard

Windows Defender Credential Guard is a security feature that was introduced by Microsoft in Windows 10 Enterprise and Windows Server 2016. Credential Guard utilizes virtualization-based security and isolated memory management to ensure that only privileged system software can access domain credentials. By running the process in a virtualized environment, user login information is isolated from the rest of the operating system and domain credentials are protected from attack. Credential Guard protects NTLM password hashes, Kerberos tickets, credentials for local logons and Credential Manager domain credentials, as well as remote desktop connections. Don’t confuse Credential Guard with Device Guard; Device Guard prevents unauthorized code from running on your devices.

Sin embargo, hay un costo por habilitar esta característica. Una vez que Windows Defender está habilitado, los servidores y dispositivos Windows en su dominio ya no pueden utilizar protocolos de autenticación heredados como NTLMv1, Digest, CredSSP y MS-CHAPv2, ni pueden usar la delegación sin restricciones de Kerberos y la encriptación DES.

¿Credential Guard protege contra Mimikatz?

Los actores de amenazas externas pueden obtener acceso privilegiado a un punto final consultando el LSA para los secretos en memoria y luego comprometer un hash o ticket. Credential Guard ayuda a proteger su organización de ataques de Pass-The-Hash y Pass-The-Ticket, que se utilizan para apoderarse y elevar privilegios durante el movimiento lateral, por lo que cada punto final y servidor que esté ejecutando la plataforma Windows y utilizando un protocolo de autenticación moderno debería tener Credential Guard habilitado.

Lamentablemente, sin embargo, Credential Guard no protege completamente contra una herramienta como Mimikatz, aunque no se puedan consultar las LSAs aisladas. Esto se debe a que Mimikatz puede capturar las credenciales que se están ingresando. El autor de Mimikatz menciona en un tweet que si un actor malicioso tiene control de un punto final y un usuario con privilegios inicia sesión después de que la máquina ha sido tomada, es posible que obtengan las credenciales y eleven sus privilegios.

Credential Guard tampoco puede proteger contra los usuarios internos de Windows que utilizan sus propias credenciales para acceder a los activos de TI, en lugar de intentar robar las credenciales de otras cuentas. Por ejemplo, Credential Guard no puede evitar que un empleado descontento que tiene acceso legítimo a la propiedad intelectual de la empresa la copie antes de abandonar la organización.

Habilitando Windows Defender Credential Guard

Requisitos previos

Credential Guard utiliza el hipervisor de Windows, por lo que todos los dispositivos Windows que lo ejecuten deben cumplir con los siguientes requisitos:

- CPU de 64 bits

- Soporte para la seguridad basada en virtualización

- Arranque seguro

Además, Trusted Platform Module (TPM) es preferido porque proporciona vinculación con el hardware; se admiten las versiones 1.2 y 2.0, ya sean discretas o de firmware.

Habilitando Credential Guard

Windows Defender Credential Guard no está habilitado de manera predeterminada porque no puede ejecutarse en dispositivos Windows que aún dependen de protocolos de autenticación heredados. Para habilitarlo en su dominio, puede usar Intune o Group Policy.

Opción 1: Habilitar Credential Guard usando Intune

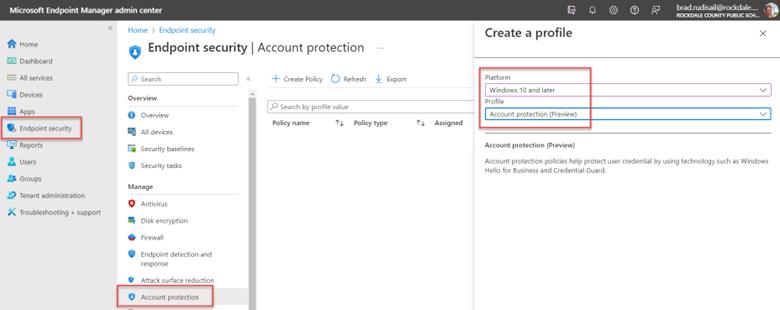

En el portal de Intune, navegue hasta Endpoint Security > Account Protection. Luego cree una política, seleccionando las siguientes configuraciones:

- Platform: Windows 10 y posteriores

- Perfil: Protección de cuenta (Vista previa)

Figura 1. Creación de un perfil de protección de cuenta

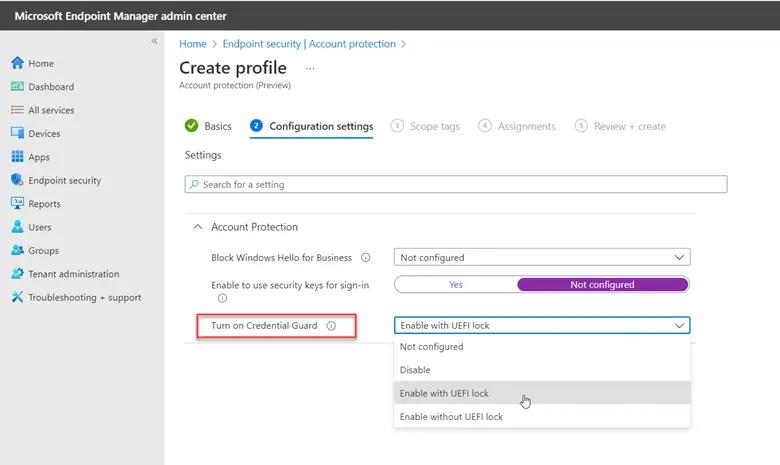

Asigne un nombre a la política. Luego, en el paso de configuración de ajustes, establezca el valor de Turn on Credential Guard a Enable with UEFI lock. Esto garantiza que Credential Guard no pueda ser deshabilitado de forma remota.

Figura 2. Configuración del perfil de protección de cuenta

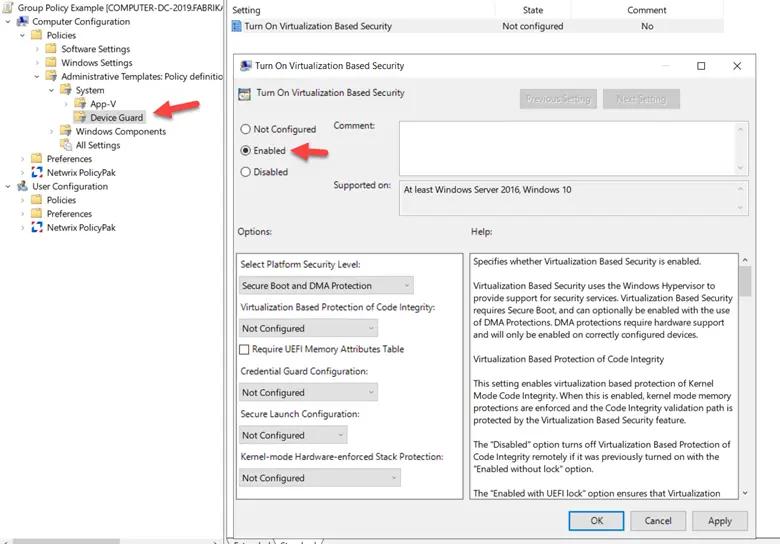

Opción 2: Habilitar Credential Guard usando la Política de Grupo

Alternativamente, puede usar Group Policy Manager para habilitar Credential Guard. Cree un GPO y vaya a Configuración del equipo > Plantillas administrativas > Sistema > Device Guard. Luego establezca Turn on Virtualization Based Security en Enabled, como se muestra a continuación.

Figura 3. Habilitando Credential Guard mediante la Política de Grupo

Verificando habilitación

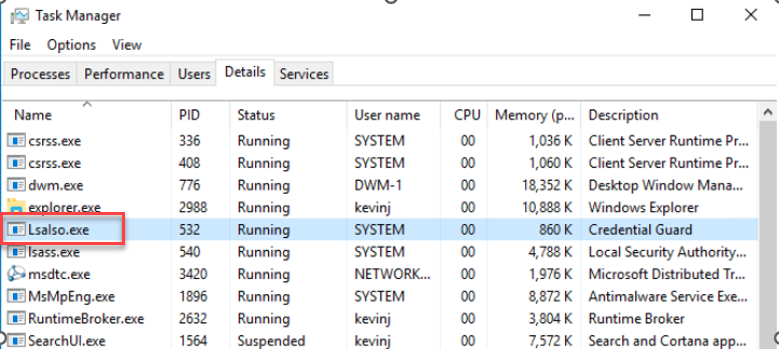

Una vez que Credential Guard ha sido activado mediante Intune o Directiva de grupo, debería ver el proceso Lsalso.exe ejecutándose en todas las máquinas asignadas a la política.

Figura 4. Verificando que Credential Guard está habilitado

Credential Guard en acción

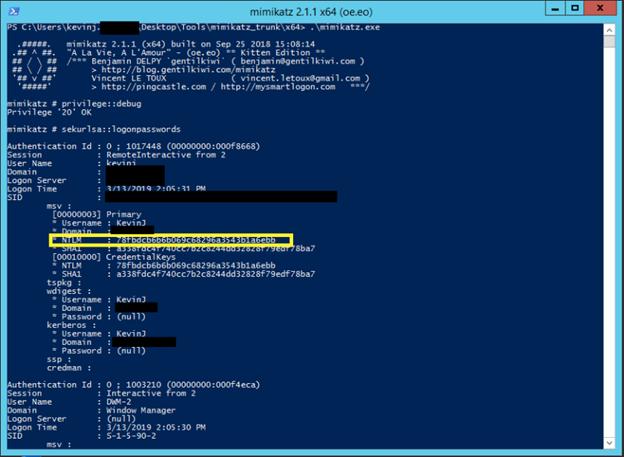

Sin Credential Guard activado, un hacker puede usar mimikatz para consultar las credenciales actualmente almacenadas en el proceso LSA para obtener el hash NTLM de una cuenta que ha iniciado sesión de forma remota en la máquina, como se muestra a continuación.

Figura 5. Sin Credential Guard activado, mimikatz puede recolectar los hashes almacenados en la memoria.

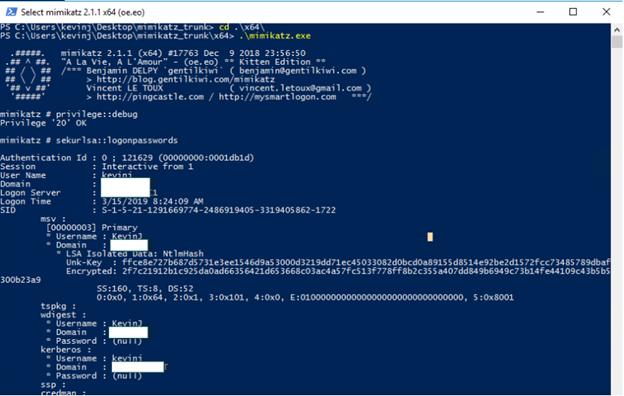

Con Credential Guard activado, sin embargo, se utiliza un proceso LSA aislado para almacenar las credenciales. Por lo tanto, cuando consultamos el mismo servidor nuevamente usando mimikatz, no obtenemos hashes NTLM en el volcado.

Figura 6. Con Credential Guard activado, mimikatz no puede recolectar los hashes almacenados en la memoria.

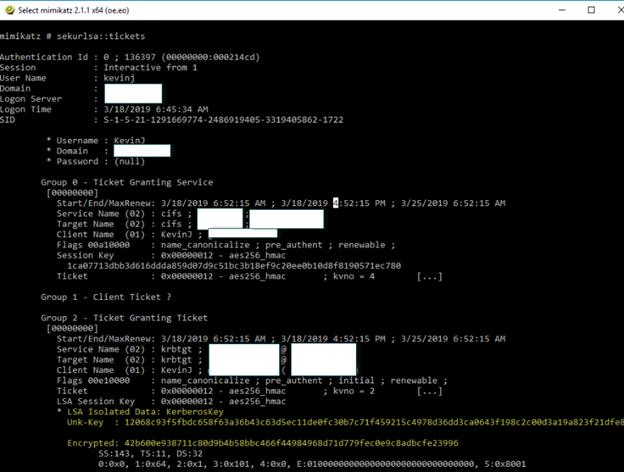

Credential Guard también es efectivo contra los ataques Pass-the-Ticket, como se muestra a continuación.

Conclusión

Limitar los vectores de ataque que los actores maliciosos utilizan para moverse lateralmente y escalar sus privilegios en su dominio debe ser una prioridad principal para cualquier autoridad de seguridad. Credential Guard puede ayudar mediante el uso de seguridad basada en virtualización y gestión de memoria aislada para proteger las credenciales contra ataques.

Compartir en

Aprende más

Acerca del autor

Joe Dibley

Investigador de seguridad

Investigador de seguridad en Netwrix y miembro del Equipo de Investigación de Seguridad de Netwrix. Joe es un experto en Active Directory, Windows y una amplia variedad de plataformas y tecnologías de software empresarial, Joe investiga nuevos riesgos de seguridad, técnicas de ataque complejas y las mitigaciones y detecciones asociadas.

Aprende más sobre este tema

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

¿Qué es la gestión de registros electrónicos?

Análisis Cuantitativo de Riesgo: Expectativa de Pérdida Anual