Las 5 mejores prácticas de gestión de vulnerabilidades

Apr 7, 2023

La transición a arquitecturas de TI híbridas y estrategias de trabajo remoto ha expandido enormemente los patrimonios de TI de la mayoría de las organizaciones en los últimos años. A esto se suma el creciente número de dispositivos de cómputo e IoT que se conectan a las redes empresariales hoy en día y se entiende por qué la ciberseguridad es un desafío creciente: A medida que aumenta la huella de TI, también lo hace tu superficie de ataque.

Contenido relacionado seleccionado:

Reducir esa superficie de ataque requiere mucho más que solo parchear regularmente su software y sistemas de hardware para remediar fallas críticas. Para proteger su infraestructura, usuarios e información sensible de amenazas cibernéticas, necesita un programa de gestión de vulnerabilidades integral que incluya descubrimiento de activos, escaneos de vulnerabilidades y la priorización y remediación de las vulnerabilidades identificadas.

Este artículo describe cinco mejores prácticas para cualquier programa de gestión de vulnerabilidades. Tenga en cuenta que la gestión de vulnerabilidades no es un proceso de una sola vez. Para ser efectivo, debe ser una rutina regular que se asigne al personal de TI designado.

1. Descubrimiento de activos

No puedes asegurar lo que no conoces, por lo que el primer paso en la gestión de vulnerabilidades es iniciar un escaneo de descubrimiento para establecer una lista completa de todos los dispositivos en tu entorno. Este escaneo debe incluir todo, desde controladores de dominio y servidores de aplicaciones hasta pequeñas cosas como sensores IoT y cámaras montadas. Los entornos de pruebas internas y DevOps también deben incluirse, ya que cualquier dispositivo conectado es vulnerable a amenazas de seguridad.

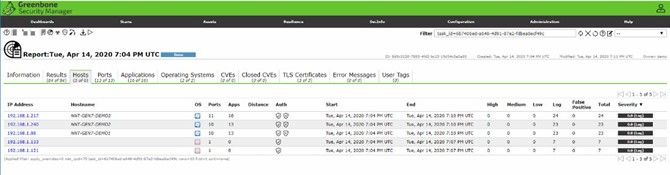

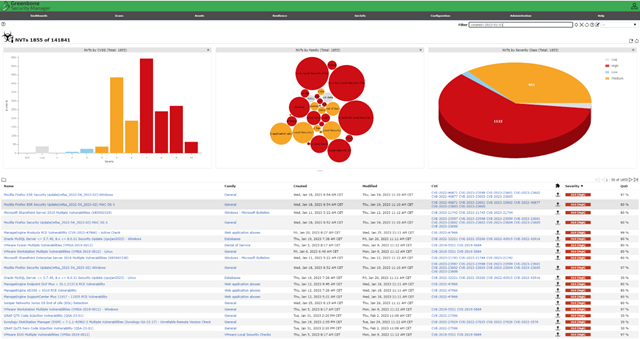

El esfuerzo inicial de descubrimiento debe ser seguido por escaneos programados de manera regular para asegurar un reporte preciso de todos los activos, incluyendo nuevos dispositivos introducidos a su red. Los escaneos deben ser programados en diferentes momentos del día, ya que diferentes horarios de trabajo pueden significar que algunos dispositivos solo estén conectados durante ciertas horas. Hay múltiples herramientas de vulnerability scanning que puedes aprovechar. La captura de pantalla a continuación muestra un informe de descubrimiento de Greenbone Enterprise.

2. Frecuencia de escaneo

¿Con qué frecuencia deberías escanear tu red? El Center for Internet Security (CIS) recomienda que las organizaciones realicen escaneos cada dos semanas. Los entornos con una base de usuarios altamente dinámica, como las instituciones educativas, pueden querer realizar escaneos semanales o incluso diarios, mientras que las organizaciones más pequeñas y estáticas pueden encontrar que un escaneo cada mes es suficiente. Aunque no hay una respuesta correcta, deberías inclinarte por la precaución porque los escaneos de descubrimiento de activos tendrán poco impacto en el rendimiento de la red.

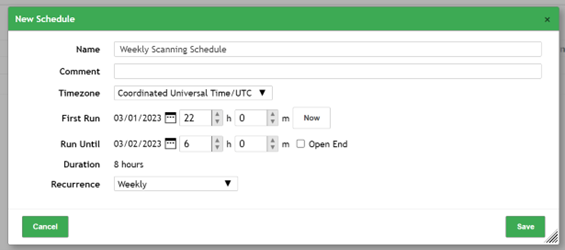

Aquí hay un ejemplo de cómo puede configurar un escaneo programado en Greenbone Enterprise:

3. Ejecución de análisis de vulnerabilidades

Por supuesto, no es suficiente con simplemente inventariar tus sistemas de TI; también necesitas escanear regularmente todos los activos en busca de vulnerabilidades que podrían ser explotadas por atacantes. A diferencia de los escaneos de descubrimiento, los escaneos de vulnerabilidad pueden afectar significativamente el rendimiento del sistema y tomarán más tiempo por activo, por lo que generalmente es mejor realizar escaneos de vulnerabilidad fuera del horario comercial normal.

Puede que necesite definir estrategias de escaneo separadas para adaptarse a los diferentes tipos de activos en su entorno. Por ejemplo, un servidor de archivos requerirá un escaneo más profundo que un dispositivo IoT. La mayoría de los escáneres de vulnerabilidad de calidad le permiten crear diferentes perfiles de escaneo para informar sobre diferentes sistemas y aplicaciones. Asegúrese de que su herramienta utilice una base de datos actualizada para probar las vulnerabilidades recién publicadas.

Puede realizar escaneos utilizando diferentes credenciales para encontrar vulnerabilidades que son únicas para ciertos roles de usuario y asignaciones de privilegios. Tenga en cuenta que generalmente se requieren credenciales privilegiadas para escaneos en profundidad.

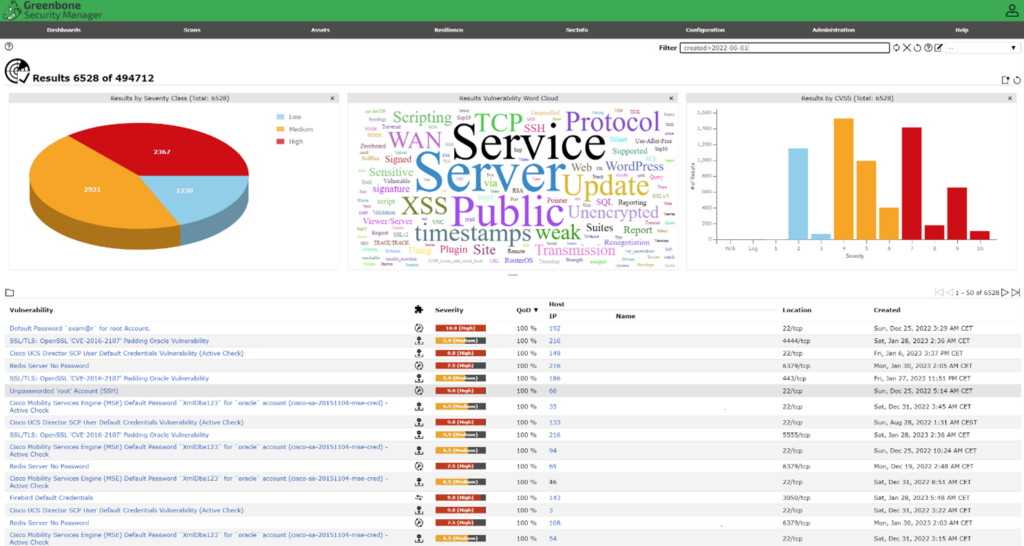

4. Priorizando sus hallazgos

Los informes de escaneo de vulnerabilidades a menudo enumeran muchos problemas en múltiples activos de TI. Por lo tanto, los equipos de TI necesitan priorizar sus esfuerzos de remediación para asegurarse de que las vulnerabilidades críticas se aborden con prontitud. Aunque el informe generalmente proporciona una calificación de riesgo o gravedad, una buena herramienta le permitirá filtrar y ordenar sus resultados basándose en múltiples factores, incluyendo el número de sistemas afectados y la recencia de su aparición, para que pueda aprovechar mejor la información y reducir rápidamente el riesgo.

5. Remediación

Es una buena práctica abordar primero cualquier vulnerabilidad de alto riesgo, independientemente de dónde aparezcan en su red. En particular, no posponga la remediación de problemas graves en sus entornos de desarrollo y pruebas; esos sistemas pueden ser especialmente vulnerables porque a menudo tienen políticas menos restrictivas.

Una vez que se hayan remediado las vulnerabilidades de alto riesgo, avance rápidamente a las vulnerabilidades de riesgo medio, ya que los hackers suelen apuntar a ellas porque saben que las vulnerabilidades de alto riesgo generalmente se abordarán. Después de eso, no hay reglas estrictas e invariables: la remediación debe proceder según sus prioridades. Sin embargo, generalmente es prudente remediar cualquier vulnerabilidad restante en sus sistemas de producción primero.

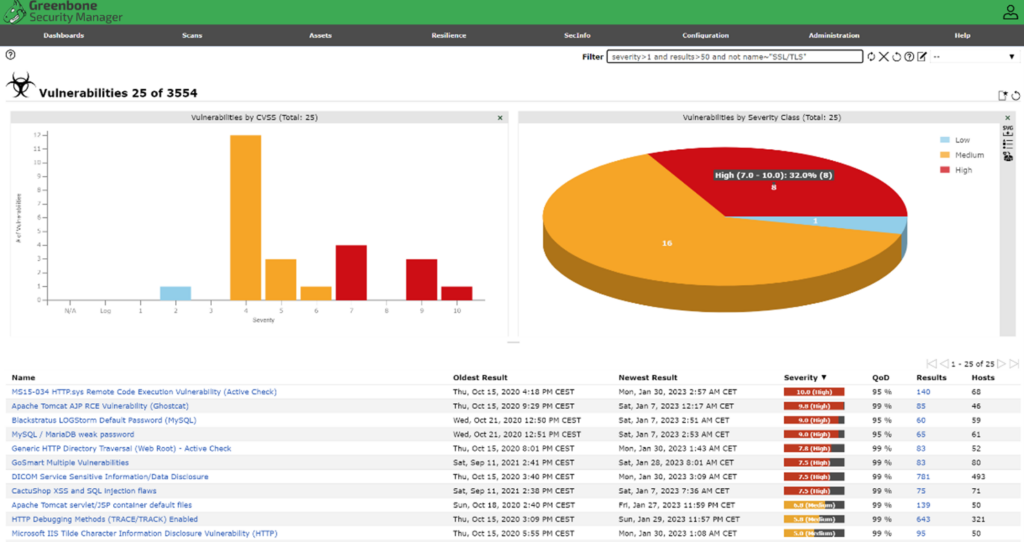

Una vez que su esfuerzo de remediación esté completo, ejecute un escaneo nuevamente para confirmar que sus sistemas están libres de vulnerabilidades. A continuación, se muestra otro ejemplo de un informe de vulnerabilidad de Greenbone Enterprise.

Conclusión

El software de escaneo de vulnerabilidades es una parte esencial de cualquier estrategia de seguridad informática. Ayudan a las organizaciones a reducir su superficie de ataque identificando y mitigando vulnerabilidades en el entorno de TI antes de que puedan ser explotadas. Además, un sólido programa de gestión de vulnerabilidades ayuda a garantizar la continuidad del negocio previniendo interrupciones y tiempos de inactividad en sistemas informáticos vitales.

Compartir en

Aprende más

Acerca del autor

Dirk Schrader

Vicepresidente de Investigación de Seguridad

Dirk Schrader es un Resident CISO (EMEA) y VP de Security Research en Netwrix. Con 25 años de experiencia en seguridad informática y certificaciones como CISSP (ISC²) y CISM (ISACA), trabaja para promover la ciberresiliencia como un enfoque moderno para enfrentar las amenazas cibernéticas. Dirk ha trabajado en proyectos de ciberseguridad en todo el mundo, comenzando en roles técnicos y de soporte al inicio de su carrera y luego pasando a posiciones de ventas, marketing y gestión de productos tanto en grandes corporaciones multinacionales como en pequeñas startups. Ha publicado numerosos artículos sobre la necesidad de abordar la gestión de cambios y vulnerabilidades para lograr la ciberresiliencia.

Aprende más sobre este tema

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo agregar y eliminar grupos de AD y objetos en grupos con PowerShell

Atributos de Active Directory: Último inicio de sesión