Entendiendo NTLM y Kerberos: Diferencias clave y casos de uso

Mar 26, 2025

Introducción a NTLM y Kerberos

Conectar todos los recursos de su empresa en una red para compartir es valioso, pero necesita una forma de verificar que solo los usuarios y dispositivos autorizados puedan acceder a estos recursos. La autenticación sirve a este propósito al proporcionar métodos para que los usuarios y dispositivos prueben su identidad.

En entornos de Windows, se utilizan dos protocolos de autenticación principales: NTLM (New Technology LAN Manager) y Kerberos.

- NTLM es un protocolo de autenticación basado en desafío-respuesta más antiguo que todavía está presente en sistemas heredados y escenarios de reserva.

- Kerberos es un protocolo de autenticación más seguro y eficiente que utiliza tickets y cifrado para verificar identidades en entornos de Active Directory (AD).

En este artículo discutiremos NTLM vs Kerberos y mostraremos por qué es importante implementar Kerberos si es posible.

Solicite una Prueba Gratuita de Netwrix Threat Manager

¿Qué es NTLM?

NTLM es un conjunto de protocolos de seguridad desarrollados por Microsoft para la autenticación de usuarios y la protección de la integridad y confidencialidad de los datos. Era el protocolo de autenticación predeterminado en versiones antiguas de Windows, pero hoy en día está restringido a escenarios limitados como entornos de grupo de trabajo, cuentas locales y aplicaciones heredadas.

La autenticación NTLM funciona a través de un mecanismo de desafío respuesta de la siguiente manera:

- El cliente envía una solicitud de inicio de sesión utilizando un nombre de usuario y contraseña.

- El servidor responde con un desafío (un número aleatorio de 16 bytes).

- El cliente cifra el desafío utilizando la contraseña hasheada del usuario como clave de cifrado y la envía de vuelta al servidor.

- El servidor verifica la respuesta contra las credenciales almacenadas en la base de datos del Security Account Manager (SAM). Si la respuesta es correcta, se concede la autenticación.

Variantes: NTLMv1 vs NTLMv2

NTLM viene en dos versiones. NTLM v1 incorpora un algoritmo de hashing más débil, lo que lo hace más vulnerable a violaciones de seguridad. Su sistema de desafío-respuesta más simple lo deja abierto tanto a pass-the-hash attacks como a ataques de tabla arcoíris. Otra debilidad de este protocolo de 1993 es que el cliente no puede verificar la identidad del servidor, lo que hace posibles los ataques de hombre en el medio.

NTLMv2 se desarrolló posteriormente como una mejora de NTLMv1. Cuenta con una encriptación más fuerte (128 bits en lugar de 56 bits) y añade varias mejoras de seguridad, incluyendo desafíos de longitud variable y marcas de tiempo del lado del cliente. A pesar de estas mejoras, Microsoft se está alejando por completo de NTLM y anunció en octubre de 2023 planes para pronto depreciar todas las versiones de NTLM, incluyendo NTLMv2.

¿Qué es Kerberos?

Kerberos es un protocolo de autenticación de red diseñado para proporcionar una seguridad sólida para aplicaciones cliente-servidor a través de la criptografía de clave secreta. En lugar de enviar las contraseñas de los usuarios a través de la red, utiliza tickets encriptados con una duración limitada. Se ejecuta en controladores de dominio y ha sido el protocolo de autenticación predeterminado para dominios de Windows desde Windows 2000. Como dato curioso, el protocolo lleva el nombre de Cerbero, el perro guardián de tres cabezas de Hades en la mitología griega, reflejando su papel en proporcionar una seguridad robusta.

Kerberos opera bajo el principio de “Single Sign-On” (SSO), utilizando un sistema de tickets para autenticar a los usuarios y permitirles el acceso a recursos sin tener que enviar repetidamente las contraseñas a través de la red. Una vez autenticado, el usuario debe presentar su ticket asignado cada vez que quiera acceder a un recurso. Aquí está el proceso de autenticación.

- Un usuario inicia sesión, el cliente envía una Solicitud de Servicio de Autenticación (AS-REQ) al Centro de Distribución de Claves (KDC), que está alojado en un controlador de dominio (DC).

- El KDC verifica la identidad del usuario y responde con una Respuesta del Servicio de Autenticación (AS-REP) que contiene un Ticket Granting Ticket (TGT) cifrado.

- El TGT está cifrado utilizando la clave secreta del KDC y es válido por un tiempo limitado (típicamente 10 horas).

- Cuando el cliente necesita acceder a un servicio, solicita un ticket de servicio del Ticket Granting Service (TGS) utilizando el TGT.

- El TGS emite un ticket para el servicio específico, cifrado con la clave secreta del servicio.

- El cliente presenta este ticket al servicio para autenticarse y obtener acceso

Como puede ver, el Key Distribution Center (KDC) es una parte vital de cómo funciona la autenticación Kerberos. Piense en el KDC como un punto de control de seguridad que primero confirma su identidad y luego le otorga los pases específicos que necesita para acceder a diferentes recursos.

Principales diferencias entre NTLM y Kerberos

Aunque NTLM y Kerberos son ambos protocolos de autenticación, tienen mecanismos y características de seguridad muy diferentes que afectan su seguridad y rendimiento. Veamos algunas de las formas en que se diferencian el uno del otro.

Mecanismos de autenticación

NTLM utiliza un sistema de desafío-respuesta para verificar la identidad del usuario cada vez que acceden a un recurso de red. Por otro lado, Kerberos trabaja con boletos. Después de iniciar sesión una vez, los usuarios obtienen un Ticket Granting Ticket (TGT). Cuando necesitan acceder a algo, muestran este TGT para obtener un boleto de servicio. Luego usan el boleto de servicio para acceder a recursos de red sin tener que enviar nunca su contraseña.

Funciones de seguridad

NTLM utiliza algoritmos de hashing MD4 o MD5 para almacenar el hash de la contraseña y no admite autenticación mutua ya que solo el cliente se autentica con el servidor. La falta de características de seguridad como estas hace que NTLM sea vulnerable a múltiples tipos de ataques. Kerberos proporciona una seguridad mucho más fuerte a través de:

- Cifrado AES para una mejor protección

- Autenticación mutua donde tanto el cliente como el servidor se verifican mutuamente

- Uso de 'salting' en contraseñas para resistir intentos de cracking

- Tokens de autenticación con tiempo limitado que previenen ataques de repetición

- Protección contra ataques de pass-the-hash ya que las contraseñas nunca viajan a través de la red

Rendimiento y eficiencia

Aunque tiene muchas debilidades de seguridad, NTLM requiere menos recursos que Kerberos. Generalmente es más rápido para la autenticación inicial y suele ser más eficiente en entornos de red pequeños y simples. Aunque requiere más recursos, Kerberos es mucho más adecuado para entornos grandes y complejos ya que ahorra tiempo considerable en autenticaciones posteriores mediante el uso de tickets en caché.

Soporte para delegación e impersonación

NTLM solo admite la suplantación, que permite a un proceso de servidor asumir temporalmente el contexto de seguridad de un cliente en el sistema local. Kerberos admite tanto la suplantación como la delegación de autenticación. La delegación permite que los servicios accedan a otros servicios en nombre de los usuarios del dominio.

Compatibilidad e implementación en entornos Windows

Sepa que Kerberos es el protocolo de autenticación predeterminado en los dominios modernos de Active Directory de Windows. Microsoft tiene la intención de que reemplace completamente a NTLM, que hoy en día está restringido para cuando Kerberos no está disponible.

Implicaciones de seguridad

Vulnerabilidades de NTLM

Profundicemos un poco más en las vulnerabilidades de NTLM y por qué su uso debería estar muy limitado.

- NTLM es vulnerable a los ataques de pass-the-hash donde los atacantes pueden usar los hashes de contraseñas capturados para autenticarse sin conocer la contraseña real.

- NTLM, particularmente NTLMv1, utiliza el algoritmo de hash MD4, que se considera débil y vulnerable a ataques de tabla arcoíris. Esta debilidad facilita a los atacantes descifrar los hashes de contraseñas y obtener acceso no autorizado.

- El proceso de desafío-respuesta de NTLM es predecible, lo que lo hace susceptible a ataques de repetición si no se implementan medidas de seguridad adicionales como la firma o el cifrado.

Por qué Kerberos es más seguro

Kerberos es un protocolo de autenticación más moderno con características de seguridad mejoradas que abordan las deficiencias de su predecesor. Algunas de sus características incluyen lo siguiente:

- La autenticación basada en tickets, que elimina la necesidad de transmitir contraseñas a través de la red, reduciendo así el riesgo de interceptación de contraseñas.

- Cifrado avanzado como el cifrado AES que mejora la resistencia general a intentos de acceso no autorizados como los ataques de fuerza bruta

- Soporte de Multi-Factor Authentication (MFA) que permite a Kerberos el uso de factores de autenticación adicionales como tarjetas inteligentes o biometría, agregando una capa extra de seguridad más allá de solo las contraseñas

A continuación se presenta un cuadro que resume las diferencias entre NTLM y Kerberos.

Características | NTLM | Kerberos |

|---|---|---|

|

Mecanismo de autenticación |

Mecanismo de desafío-respuesta |

Mecanismo basado en tickets |

|

Autenticación mutua |

No compatible |

Soportado (tanto el cliente como el servidor se autentican mutuamente) |

|

Soporte de delegación |

No soportado |

Admite la delegación |

|

Single Sign-on (SSO) |

No soportado |

Totalmente compatible |

|

Algoritmos de cifrado |

MD4 (NTLMv1), HMAC-MD5 (NTLMv2) |

AES (Advanced Encryption Standard) |

|

Caso de uso principal |

Autenticación local, sistemas heredados, entornos de grupo de trabajo |

Autenticación de dominio en entornos de Active Directory |

Cuándo usar NTLM vs Kerberos

Aunque Kerberos es el método de autenticación preferido, algunos escenarios todavía requieren NTLM. Por ejemplo, si un servidor pierde la conexión con los controladores de dominio, la autenticación de inicio de sesión local se vuelve necesaria. Los entornos de pequeñas oficinas o de oficinas en casa sin controladores de dominio centralizados también dependen de NTLM para la seguridad básica de cuentas en máquinas independientes. Muchas aplicaciones heredadas todavía dependen de la autenticación NTLM. Piense en NTLM como la opción de respaldo para circunstancias excepcionales. Si está trabajando en un entorno de Windows Active Directory, debería evitar usar NTLM donde sea posible y hacer cumplir la autenticación Kerberos para mejorar la seguridad, soportar la delegación y habilitar la autenticación transparente a través de los servicios.

Identificando qué protocolo está en uso

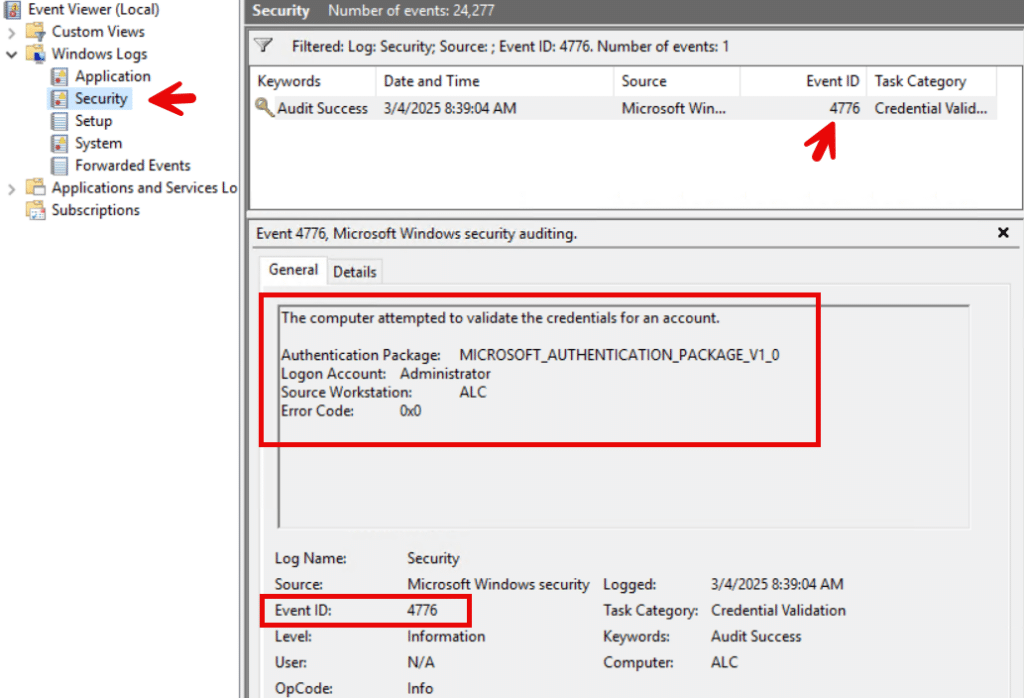

El Visor de eventos de Windows es una herramienta fundamental para investigar las actividades de autenticación en servidores individuales o entornos de dominio. Para determinar el tipo de autenticación, revise el registro de eventos de Seguridad. Cada evento tiene un ID de evento único. Por ejemplo, el Evento ID 4776 indica una autenticación NTLM. Esta entrada del registro de eventos proporciona detalles sobre el intento de autenticación, como la cuenta utilizada y la fuente de autenticación. La captura de pantalla a continuación muestra el Evento ID 4776 de una autenticación NTLM para la cuenta de Administrador local de una máquina independiente.

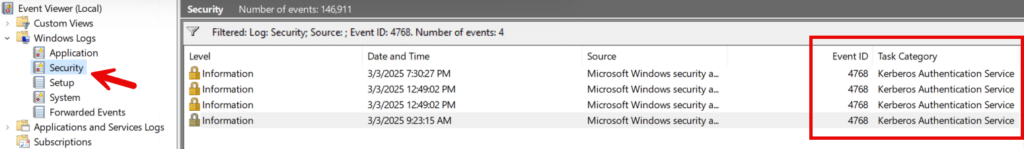

En un controlador de dominio, puede buscar el ID de evento 4768 que indica Kerberos como se muestra en la captura de pantalla a continuación para un controlador de dominio.

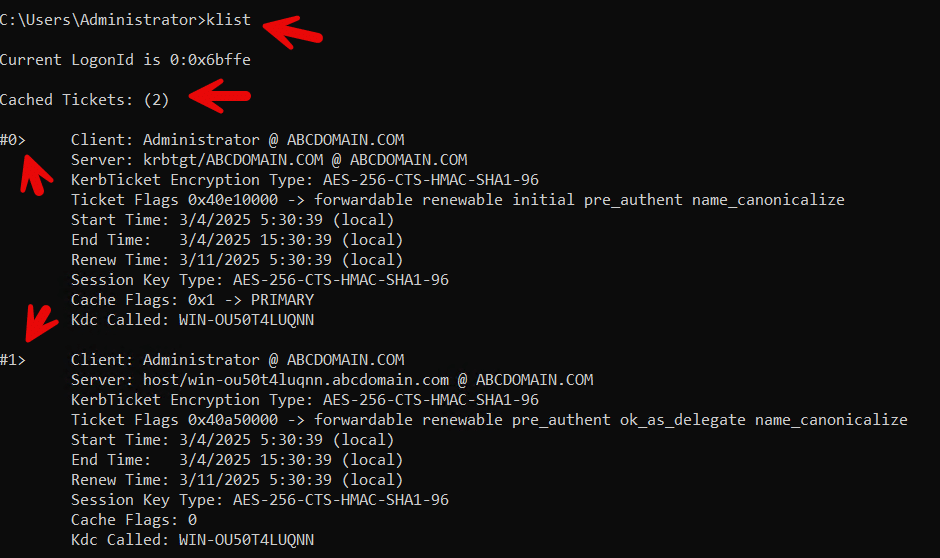

También puedes abrir un símbolo del sistema y escribir “klist”, lo cual mostrará si hay algún ticket de Kerberos presente. Si es así, entonces sabrás que se está utilizando Kerberos como se muestra a continuación.

También puede utilizar herramientas de análisis de paquetes como Wireshark para capturar y analizar el tráfico de red. El tráfico de Kerberos utilizará el puerto 88, mientras que NTLM típicamente utiliza puertos NetBIOS.

Transición de NTLM a Kerberos

Mientras que deshabilitar NTLM en sus máquinas Windows garantizará una mejor seguridad, solo debe tomar esa medida si está totalmente seguro de que no interrumpirá sus operaciones. Utilice Event Viewer como se describió en la sección anterior para confirmar cómo se está utilizando NTLM. Si está seguro de que no lo necesita al menos en algunas máquinas, puede comenzar el proceso de desactivación.

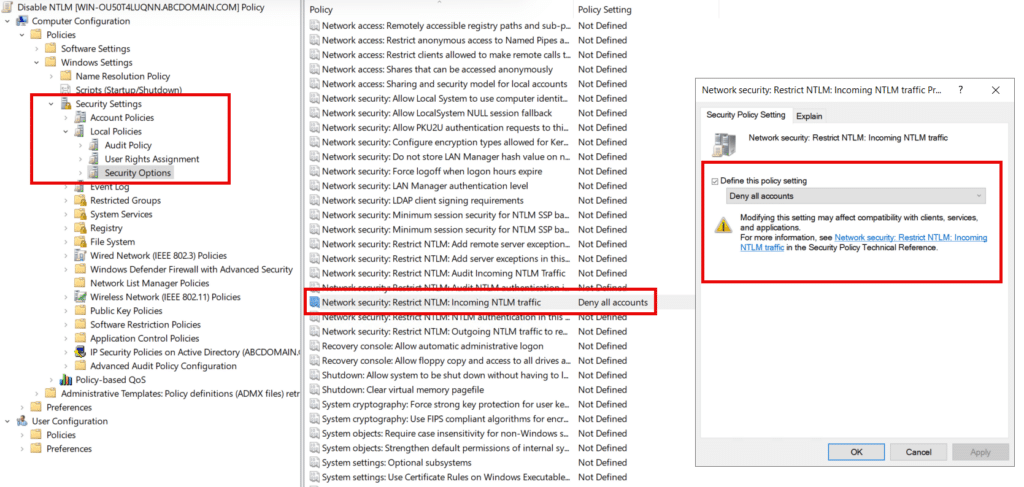

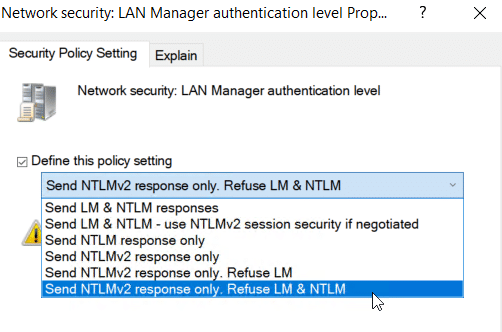

Abra la Group Policy Management Console y navegue a: Configuración del equipo > Políticas > Configuración de Windows > Configuración de seguridad > Políticas locales > Opciones de seguridad. Luego modifique las siguientes políticas:

- Seguridad de red: Restringir NTLM: Tráfico entrante NTLM > Establecer para denegar todas las cuentas como se muestra en la captura de pantalla a continuación.

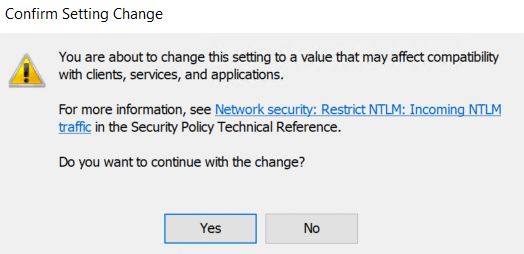

Debido a que este es un gran paso, Windows le solicitará que confirme su intención como se muestra en la ventana emergente a continuación:

También necesita configurar dos políticas más.

- Seguridad de red: Restringir NTLM: Autenticación NTLM en este dominio > Establecer para denegar todas las cuentas.

- Seguridad de red: Nivel de autenticación de LAN Manager > Establecer para enviar solo respuesta NTLMv2. Rechazar LM y NTLM como se muestra en la captura de pantalla a continuación:

Asegúrese de implementar las políticas inicialmente en un entorno de prueba o no productivo y de probarlas rigurosamente. No implemente la política en todos los ordenadores a la vez. Distribuya la implementación gradualmente para asegurarse de que no haya interrupciones en sus operaciones. Asegúrese de monitorear sus registros de eventos.

Abordando desafíos comunes en la migración

Puede que tenga algunas aplicaciones heredadas que no soporten Kerberos. Investigue para ver si hay actualizaciones que permitan la compatibilidad con Kerberos. Si una aplicación debe usar NTLM, limite su acceso NTLM a cuentas o hosts específicos.

Tenga en cuenta que la autenticación Kerberos requiere una resolución DNS precisa y tiempo sincronizado en toda la red. Asegúrese de que todos los controladores de dominio, clientes y servicios estén configurados con los ajustes DNS adecuados y sincronización de tiempo NTP. También puede que tenga que educar a los usuarios sobre los cambios en los procesos de autenticación, particularmente en lo que respecta a las características de Single Sign-On (SSO).

Mejores prácticas para asegurar los protocolos de autenticación

- Restrinja el uso de NTLM solo a las necesidades absolutas

- Continúe monitoreando los registros en busca de patrones de autenticación inusuales o intentos fallidos de inicio de sesión y utilice herramientas como Windows Event Viewer para rastrear los ID de evento relacionados con la autenticación

- Aplique regularmente parches de seguridad y actualizaciones a todos los sistemas involucrados en el proceso de autenticación para mitigar vulnerabilidades.

- Ejecute evaluaciones de seguridad para verificar las políticas de cumplimiento de Kerberos y detectar el uso no aprobado de NTLM.

- Fortalezca la seguridad de las cuentas implementando políticas de passwords complejas y complementándolas con autenticación multifactor.

- Realice auditorías periódicas de los nombres de entidad de servicio (SPNs)

Casos de uso y ejemplos del mundo real

A medida que las empresas continúan expandiéndose y creciendo en complejidad y Kerberos está construido para escalar junto con ellas. Los usuarios se benefician del Single Sign-On (SSO), permitiendo el acceso a múltiples servicios después de una única autenticación. El protocolo proporciona autenticación mutua donde tanto el cliente como el servidor verifican la identidad del otro, y utiliza un sistema basado en tickets que evita la transmisión directa de credenciales. Este enfoque no solo mejora la seguridad sino que también respalda la delegación de servicios, permitiendo que aplicaciones multi-nivel complejas accedan de manera segura a recursos en nombre de los usuarios.

Kerberos y entornos híbridos

Microsoft ha reconocido la creciente tendencia de la arquitectura de red híbrida y está adaptando Kerberos para soportar entornos de red más flexibles y complejos que abarcan infraestructuras locales y en la nube. Para las organizaciones que implementan soluciones de SSO basadas en la nube, Kerberos puede utilizarse junto con protocolos de autenticación modernos para proporcionar acceso sin interrupciones tanto a recursos locales como en la nube. Otro ejemplo es que Windows Hello para Empresas permite a los usuarios acceder a recursos locales utilizando autenticación Kerberos desde estaciones de trabajo unidas a la nube, sin necesidad de una configuración de dispositivo híbrido.

Aplicaciones heredadas

Todavía existen aplicaciones heredadas que se desarrollaron antes de que Kerberos fuera ampliamente adoptado y, por lo tanto, necesitan NTLM. Una consideración para estas es ejecutarlas en servidores Windows 2003 o 2008 que no admiten completamente la autenticación moderna de Kerberos por sí mismos. Algunos ejemplos de aplicaciones heredadas incluyen:

- Algunas aplicaciones de planificación de recursos empresariales (ERP) y de recursos humanos, especialmente si fueron desarrolladas antes de los años 2000

- Servidores de archivos basados en Windows antiguos y portales de intranet que funcionan en versiones anteriores de IIS o SMB que por defecto utilizan NTLM.

- Soluciones de escritorio remoto y VPN más antiguas que no admiten la delegación de Kerberos

Conclusión

La seguridad debe ser la consideración principal al seleccionar soluciones de TI, y cuando se trata de Kerberos vs NTLM, Kerberos es claramente la opción superior. Sin embargo, comprender los escenarios específicos donde NTLM todavía podría ser necesario es crucial para una gestión de red integral.

Preguntas frecuentes

¿Cuál es la diferencia entre NTLM y Kerberos?

NTLM y Kerberos son ambos protocolos de autenticación de Windows, pero con diferencias significativas. NTLM utiliza un mecanismo simple de desafío-respuesta donde el cliente demuestra su identidad al servidor utilizando hashes de contraseña. Carece de autenticación mutua y es vulnerable a varios tipos de ataques. En contraste, Kerberos es un sistema basado en tickets más sofisticado que permite la autenticación mutua, utiliza cifrado AES fuerte, proporciona capacidades de inicio de sesión único y evita la transmisión de contraseñas a través de la red. Aunque NTLM sigue siendo compatible con sistemas heredados, Kerberos se ha convertido en el protocolo de autenticación estándar en los dominios modernos de Windows Active Directory debido a sus características de seguridad superiores y rendimiento.

¿Por qué Microsoft cambió de NTLM a Kerberos?

Microsoft realizó la transición de NTLM a Kerberos debido a la necesidad de una seguridad más robusta, mejor escalabilidad y mayor eficiencia en los entornos empresariales modernos. El mecanismo de desafío-respuesta de NTLM lo hacía vulnerable a ataques como pass-the-hash y ataques de retransmisión, mientras que Kerberos introdujo una encriptación más fuerte, autenticación mutua y autenticación basada en tickets, reduciendo los riesgos de seguridad y mejorando el rendimiento. Kerberos también admite características avanzadas como delegación, Single Sign-On (SSO) e integración con autenticación multifactor (MFA), de las cuales carece NTLM. Esto hace que Kerberos sea mucho más adecuado para las redes híbridas modernizadas de hoy en día.

¿Se sigue utilizando NTLM?

Aunque hoy en día se desaconseja encarecidamente el uso de NTLM, es necesario para un número limitado de escenarios como:

- Entornos de grupo de trabajo Windows antiguos

- Aplicaciones heredadas que no admiten Kerberos

- Autenticación de máquina local

- Autenticación de respaldo para cuando la autenticación Kerberos falla

- Máquinas independientes

¿Se utiliza NTLM para la autenticación local?

NTLM sigue siendo el protocolo de autenticación principal para los inicios de sesión en máquinas locales de Windows en los siguientes escenarios:

- Inicios de sesión en máquina local: Para sistemas Windows independientes o aquellos en entornos de grupo de trabajo sin controladores de dominio, NTLM sigue siendo el protocolo de autenticación principal.

- Entornos de grupo de trabajo: En redes pequeñas o en oficinas domésticas donde no se implementa una estructura de dominio, NTLM facilita la autenticación de igual a igual entre máquinas.

- Escenarios de Privilegio Mínimo: Las organizaciones a menudo utilizan cuentas locales, autenticadas mediante NTLM, para implementar el principio de privilegio mínimo. Este enfoque limita el impacto potencial de una cuenta comprometida restringiendo sus derechos de acceso solo a la máquina local.

Autenticación de Respaldo: En entornos de dominio, NTLM sirve como mecanismo de respaldo cuando la autenticación Kerberos falla, asegurando el acceso continuo a los recursos.

Compartir en

Aprende más

Acerca del autor

Joe Dibley

Investigador de seguridad

Investigador de seguridad en Netwrix y miembro del Equipo de Investigación de Seguridad de Netwrix. Joe es un experto en Active Directory, Windows y una amplia variedad de plataformas y tecnologías de software empresarial, Joe investiga nuevos riesgos de seguridad, técnicas de ataque complejas y las mitigaciones y detecciones asociadas.

Aprende más sobre este tema

Diez comandos de PowerShell más útiles para Office 365

Cómo copiar una configuración en ejecución de Cisco a la configuración de inicio para preservar los cambios de configuración

Cómo implementar cualquier script con MS Intune

RBAC frente a ABAC: ¿Cuál elegir?

Introducción a las tecnologías de Active Directory Services