Una guía para las amenazas internas

Jun 23, 2021

Las amenazas internas son una preocupación creciente en ciberseguridad. Un estudio de 2022 realizado por Ponemon encontró que el costo de las amenazas internas aumentó un 44% en solo dos años, con un costo por incidente de ahora $15.8 millones. El informe también muestra que las empresas tardan un promedio de 85 días en contener un incidente de amenaza interna, aumentando desde los 77 días en 2020.

Mientras que las organizaciones son ciertamente conscientes del problema, los recursos necesarios para abordarlo a menudo superan sus presupuestos de seguridad informática. Una sólida estrategia de insider threat prevention debe considerar muchas cosas: infraestructura de TI, tecnologías de almacenamiento de datos, sensibilidad de los datos, medidas de protección de datos, data security y mandatos de privacidad, así como normas y mejores prácticas de la industria.

Lea esta guía para saber más. Comenzaremos con una definición de amenaza interna y luego abordaremos preguntas como qué es un ataque interno y cómo operan los actores de amenazas de seguridad. También proporcionaremos ejemplos de amenazas internas y detallaremos indicadores comunes de amenazas internas, y explicaremos cómo identificar y mitigar los riesgos internos.

Contenido relacionado seleccionado:

¿Qué son las amenazas internas?

¿Qué es una amenaza interna? Las amenazas internas son riesgos de seguridad provenientes de cualquier cuenta de TI con acceso legítimo a la información y activos de la organización. Cualquier persona que trabaje para o esté conectada a una empresa, como empleados actuales y anteriores, contratistas, socios comerciales y proveedores, es una amenaza interna potencial — y también lo es un adversario que compromete las credenciales de cualquiera de esos usuarios.

Tipos de amenazas internas

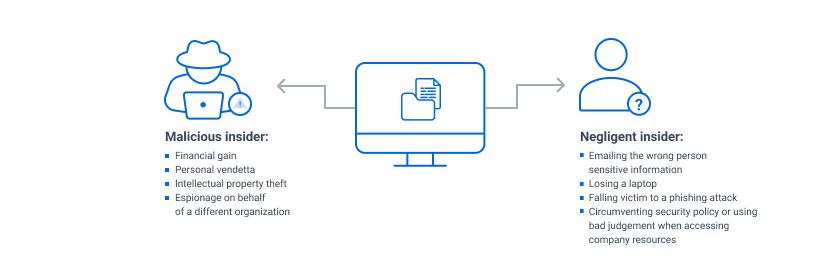

Existen tres tipos de amenazas internas: los internos que son negligentes o descuidados, los internos con intenciones maliciosas y los hackers que se convierten en internos al robar credenciales legítimas del sistema.

Amenazas internas no intencionadas

Los usuarios pueden comprometer los datos de manera no intencionada o negligente o poner a la organización en un riesgo mayor debido a comportamientos inseguros. Los internos no intencionales pueden ser empleados directos de una organización, así como contratistas y proveedores externos.

Ejemplos de comportamientos no intencionales o negligentes que pueden poner en riesgo a una organización incluyen:

- No proteger las credenciales

- Ser víctima de ataques comunes como el phishing o la ingeniería social

- Descuidar la aplicación de parches y actualizaciones de seguridad

- Compartir información confidencial debido a la ignorancia o el desprecio de los niveles de sensibilidad de los datos

- Ignorando políticas de seguridad que son incómodas

- Enviar información sensible por correo electrónico a la persona equivocada

- Perder una laptop

Amenazas internas maliciosas

Los insiders maliciosos son personas con acceso legítimo a la red que deliberadamente realizan acciones que les benefician pero causan daño a la organización.

Las motivaciones para ataques intencionales incluyen:

- Espionaje — Un empleado podría utilizar su acceso a los sistemas o datos de una empresa para obtener información y lograr una ventaja competitiva. Por ejemplo, un empleado que planea renunciar podría robar propiedad intelectual o datos propietarios para entregárselos a su nueva empresa.

- Venganza — Un trabajador con rencor hacia una organización podría usar sus derechos de acceso para dañar a la empresa o a su gente. Por ejemplo, podrían atacar sistemas importantes o robar y publicar correos electrónicos de ejecutivos u otra información sensible.

- Beneficio — Un infiltrado malintencionado podría utilizar su acceso para obtener dinero. Por ejemplo, podrían desviar fondos de una cuenta empresarial o vender datos sensibles.

Adversario con credenciales comprometidas

Otro tipo de amenaza interna es un hacker que roba credenciales válidas de usuario o administrador para ingresar a la red de TI corporativa. El robo de credenciales cuesta a las empresas $2.79 millones por año, convirtiéndolo en la forma más costosa de amenaza interna.

Los hackers utilizan varios métodos para robar credenciales, incluyendo:

- Correos electrónicos de phishing — Las personas dentro de una organización reciben correos electrónicos disfrazados de solicitudes comerciales legítimas, a menudo pidiendo información como números de enrutamiento bancario o solicitando que el destinatario descargue un archivo adjunto infectado o visite un sitio web malicioso.

- Pass the Hash — Esta técnica de hacking permite a un atacante autenticarse utilizando el hash robado de la contraseña de un usuario en lugar de la contraseña en texto plano.

- Ataques de adivinación de contraseñas — Los hackers utilizan una variedad de enfoques para adivinar la contraseña de un usuario, incluyendo:

- Ataques de fuerza bruta: Los hackers ejecutan un programa que intenta iniciar sesión utilizando contraseñas comunes y probando todas las combinaciones de caracteres posibles.

- Ataques de diccionario: Esta táctica implica trabajar con diferentes frases y cadenas de palabras en lugar de caracteres individuales.

- Ataques de rociado: Los hackers utilizan unas pocas contraseñas comunes para atacar miles de cuentas a la vez.

- Ataques de fuerza bruta inversa: Los atacantes intentan usar una contraseña para iniciar sesión en múltiples cuentas de usuario.

Indicadores comunes de amenazas internas

¿Qué necesita observar para detectar una amenaza interna? Aquí hay algunos indicadores comunes:

- Intentos, ya sean fallidos o exitosos, de acceder a sistemas o datos fuera del horario laboral o fuera de las responsabilidades normales del trabajo

- Patrones de acceso inusuales, como intentos de descargar o copiar grandes cantidades de datos

- Uso de sistemas, dispositivos y software no autorizados, como el almacenamiento en la nube pública

- Intentos de eludir protocolos de seguridad o violar políticas corporativas

- Comportamiento inusual de empleados, socios o contratistas

- Violaciones de la política corporativa

Consecuencias de incidentes de amenazas internas

Las amenazas internas pueden causar daños severos y costosos a una organización. Entre las consecuencias se encuentran:

- Pérdida de datos críticos, como propiedad intelectual, secretos comerciales, datos personales y datos de clientes

- Otros daños, como derribar o comprometer sistemas críticos y difundir malware

- Pérdidas de productividad por retrasos en funciones empresariales vitales como producción, operaciones, respuesta al servicio al cliente y gestión de la cadena de suministro

- Impacto financiero directo, incluyendo los costos relacionados con la investigación de incidentes y la remediación de sistemas y procesos

- Costos legales y regulatorios, incluyendo multas por incumplimientos de conformidad y costos de litigios de individuos afectados por una violación de datos

- Pérdida de ventaja competitiva resultante de la pérdida de datos, como una compañía farmacéutica que pierde años de investigación en un medicamento prometedor, costando millones en ingresos potenciales

- Daño a la reputación que puede dificultar recuperar la confianza de clientes y accionistas

Por qué los internos pueden ser más peligrosos que las amenazas externas

Los internos maliciosos o negligentes pueden ser incluso más peligrosos que los atacantes externos por varias razones:

- Los internos tienen acceso legítimo a recursos críticos, por lo que no necesitan necesariamente identificar y explotar vulnerabilidades de seguridad.

- Los internos ya conocen la situación, por lo que no necesitan realizar el ejercicio de descubrir dónde existe la información sensible o aprender cuáles son los activos o recursos más valiosos para la organización.

- Los internos pueden manejar regularmente sistemas críticos o datos, por lo que tienen una mayor probabilidad de errores o negligencia que pueden causar daños duraderos.

Cada uno de estos factores contribuye a la dificultad subyacente de detectar una amenaza interna. Con acceso legítimo a los recursos, conocimiento de dónde existe la información sensible y los controles de seguridad establecidos, los malintencionados internos pueden encubrir sus rastros mucho más fácilmente que los atacantes externos y, por lo tanto, permanecer sin ser detectados durante mucho más tiempo.

Ejemplos de amenazas internas que condujeron a violaciones de datos

Aquí hay algunos casos reales en los que un usuario interno con acceso legítimo a un sistema fue la causa principal de una violación de datos.

- Anthem — Una de las firmas consultoras de Anthem, LaunchPoint Ventures, reveló que uno de sus empleados robó la información personal de salud de más de 18,000 miembros de Medicare de Anthem enviando esos datos a su cuenta personal.

- Rockwell y Boeing — A lo largo de 25 años de empleo en Rockwell y luego en Boeing, Greg Chung robó datos sensibles para ayudar al programa espacial chino, no solo dañando a esas compañías sino también a la seguridad nacional.

- Capital One — Un ingeniero de software empleado por AWS aprovechó una aplicación web mal configurada en un recurso alojado en AWS para robar más de 100 millones de registros de clientes de Capital One, incluyendo información de cuentas y solicitudes de tarjetas de crédito.

Protegiendo su organización contra amenazas internas

Ninguna tecnología por sí sola puede defender contra las amenazas internas. En su lugar, las organizaciones necesitan una estrategia multinivel que incluya identity and access management (IAM), Privileged Access Management (MFA), Active Directory (AD) security, y data access governance (DAG).

Aquí están los elementos críticos que debe incorporar en su estrategia de protección contra amenazas internas:

Clasifique sus datos de acuerdo con su valor y sensibilidad.

Comprender qué información tiene más valor, dónde se almacena, cómo se accede a ella y cómo se utiliza es esencial para mantenerla segura. Las soluciones de data discovery and classification pueden ayudar a su empresa a encontrar información sensible y regulada y clasificarla para que pueda aplicar los controles de seguridad adecuados.

Monitoree la actividad del usuario en toda la red.

Es vital comprender exactamente quién está accediendo a qué datos y qué están haciendo con ellos. Concéntrate primero en monitorear los sistemas críticos y los datos, y luego amplía el alcance según sea necesario. Elige una herramienta de monitoreo que no solo proporcione eventos de actividad de usuario en bruto, sino que también utilice análisis de comportamiento de usuario para identificar acciones sospechosas o riesgosas.

Implemente controles de acceso robustos.

Asegúrese de que las personas tengan acceso a los datos sensibles solo cuando sea necesario para su función laboral. En particular, haga que los administradores utilicen cuentas de usuario regulares para funciones comerciales rutinarias y otórgueles privilegios elevados temporales según sea necesario para completar tareas específicas. Eliminar las cuentas privilegiadas permanentes reduce significativamente la amenaza interna.

Además, implemente procedimientos y controles de seguridad como estos:

- Elimine el acceso a los recursos de manera rápida cuando los usuarios cambien de rol o dejen la empresa.

- Establezca controles alrededor del acceso de terceros.

- Requiera autenticación multifactor (MFA) para el acceso a sistemas críticos y datos

- Busque y elimine regularmente las cuentas no utilizadas.

- Fortalezca Active Directory para reducir posibles vectores de amenaza.

Haga de la detección de amenazas una prioridad.

Cuanto más tiempo permanezca sin detectar una amenaza interna, mayor será su impacto financiero. El 2022 Ponemon Institute insider threat study mostró que los incidentes que tardaron 90 días en contener costaron a las organizaciones $17.19 millones anuales, mientras que los incidentes que duraron menos de 30 días costaron aproximadamente la mitad de eso.

Para detectar ataques internos rápidamente, necesitas un sistema de detección y respuesta ante amenazas integral que incluya:

- La capacidad de detectar tácticas, técnicas y procedimientos específicos comúnmente utilizados por los atacantes, así como la capacidad de definir parámetros de amenaza basados en sus propios requisitos únicos

- Capacidad de investigación exhaustiva para ayudar en las investigaciones forenses sobre usuarios y actividades relacionadas

- Análisis de comportamiento de usuario potenciado por aprendizaje automático e inteligencia artificial para establecer patrones de acceso típicos e identificar comportamientos anómalos y atípicos

5. Mantenga una conciencia general en la empresa sobre las amenazas internas.

Realice evaluaciones de riesgo de las personas que trabajan con información privilegiada. Todos los usuarios deben recibir regularmente capacitación integral de seguridad sobre qué actividades de acceso y distribución de datos están permitidas y cuáles no.

6. Responda rápidamente a las amenazas detectadas.

La mejor manera de minimizar el daño de diferentes tipos de ataques internos es crear flujos de trabajo automatizados utilizando un catálogo de acciones de respuesta, tales como:

- Bloqueo temporal del acceso a los datos

- Deshabilitando credenciales comprometidas

- Eliminando archivos maliciosos

- Alertando a las personas o equipos apropiados

- Bloquear un proceso o aplicación

Por ejemplo, podrías crear un libro de jugadas que automáticamente bloquee el acceso a los datos y deshabilite las credenciales cuando una actividad inusual sugiera que una cuenta ha sido comprometida.

Cómo puede ayudar Netwrix

El software de gobernanza de acceso a datos de Netwrix proporciona un enfoque efectivo y escalable para la prevención de amenazas internas. Además, te ayudará a reducir el riesgo de incidentes de ciberseguridad al permitirte comprender quién tiene acceso a qué y limitar estrictamente el acceso a datos sensibles. Puedes:

- Audite la actividad a través de su ecosistema de TI.

- Reduzca el acceso a datos sensibles al mínimo requerido para disminuir el riesgo de amenazas internas y minimizar el daño de ransomware y otros ataques.

- Agilice las atestaciones de privilegios regulares por parte de los propietarios de los datos.

- Proteja los datos sensibles dondequiera que vayan con un etiquetado preciso y consistente del contenido.

Preguntas frecuentes

¿Qué es una amenaza interna?

Una amenaza interna es un riesgo de ciberseguridad que proviene del interior de una organización. Suele ocurrir cuando:

- Un empleado actual o anterior o un socio comercial hace un mal uso de su cuenta de administrador o usuario, ya sea accidental o deliberadamente

- Una cuenta legítima de usuario o administrador es comprometida por atacantes externos

¿Cuáles son algunos ejemplos de amenazas internas?

Ejemplos de amenazas internas incluyen:

- Un usuario que es negligente con los protocolos de seguridad y abre un archivo adjunto de correo electrónico que contiene malware

- Un infiltrado malicioso que roba datos para un competidor (espionaje)

- Un hacker que utiliza un ataque de fuerza bruta para robar credenciales de usuario, obteniendo así acceso a los sistemas y datos de una organización

¿Por qué es importante identificar posibles amenazas internas?

No detectar las amenazas internas puede llevar a la pérdida de datos y al tiempo de inactividad del sistema. Como resultado, las empresas pueden enfrentar costos elevados, incluyendo multas, demandas, trabajos de mitigación de incidentes y daño a la reputación.

¿Cuáles son algunos indicadores de amenazas internas?

Señales de una amenaza interna incluyen intentos repetidos de acceder o descargar datos sensibles, uso inusual de datos o aplicaciones, e intentos de evadir protocolos de seguridad o violar políticas corporativas.

¿Cómo puedo mitigar el riesgo de amenazas internas?

Comience educando a todos los empleados sobre las amenazas internas. Las organizaciones también deben invertir en herramientas y tecnología para clasificar sus datos y detectar comportamientos sospechosos de los usuarios.

¿Cuál es la amenaza interna más común?

Una de las amenazas internas más comunes proviene del phishing — los actores de amenazas envían mensajes que pretenden ser de organizaciones reputadas para engañar a los empleados y que revelen sus credenciales, permitiendo a los adversarios convertirse en amenazas internas.

¿Cuáles son los cuatro tipos de amenaza interna?

Los cuatro tipos de amenaza interna son:

- El Peón — Un empleado que es manipulado para realizar actividades maliciosas, como revelar credenciales a estafadores o descargar malware

- The Goof — Un usuario perezoso, arrogante o ignorante que evita los controles de seguridad o deja recursos y datos vulnerables sin protección, proporcionando a los atacantes maliciosos un acceso fácil

- El Colaborador — Un empleado que trabaja con un tercero, como un estado-nación o un competidor de la empresa, para robar propiedad intelectual o cometer otros ciberdelitos

- El lobo solitario — Un individuo interno que actúa maliciosamente sin manipulación o influencia externa

Compartir en

Aprende más

Acerca del autor

Farrah Gamboa

Sr. Director de Gestión de Producto

Directora Senior de Product Management en Netwrix. Farrah es responsable de construir y entregar la hoja de ruta de los productos y soluciones de Netwrix relacionados con Data Security y Audit & Compliance. Farrah tiene más de 10 años de experiencia trabajando con soluciones de seguridad de datos a escala empresarial, uniéndose a Netwrix desde Stealthbits Technologies donde se desempeñó como Technical Product Manager y QC Manager. Farrah tiene un BS en Ingeniería Industrial de la Universidad de Rutgers.

Aprende más sobre este tema

Clasificación de datos y DLP: Prevenga la pérdida de datos, demuestre el cumplimiento

Cumplimiento de CMMC y el papel crítico del control de USB estilo MDM en la protección de CUI

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell