Identificar y priorizar los riesgos de seguridad de la información

Jan 4, 2018

El riesgo de seguridad de la información es la posibilidad de que las amenazas exploten vulnerabilidades y causen pérdidas financieras. Las organizaciones deben evaluar los riesgos tanto por la probabilidad como por el impacto, y luego priorizarlos utilizando métodos cualitativos para la simplicidad o enfoques cuantitativos para la precisión. Esta priorización permite una inversión informada en controles que mitigan el tiempo de inactividad del sistema, el robo de datos, el fraude y los fallos de cumplimiento.

El riesgo de seguridad de la información es la posibilidad de que una amenaza dada explote las vulnerabilidades de uno o más activos y, por lo tanto, cause pérdidas financieras para la organización. Por ejemplo, si sus sistemas se caen, ¿cuánto dinero perderá su empresa debido al tiempo de inactividad? La gravedad de un riesgo dado depende de los detalles específicos de su organización. Para una introducción más completa a la evaluación de riesgos, por favor consulte estas mejores prácticas de evaluación de riesgos. En esta publicación, exploraremos dos enfoques para priorizar riesgos: uno cualitativo y otro cuantitativo.

Debido a que el riesgo de seguridad de la información es la probabilidad de pérdida financiera, no importa el enfoque que elija, el primer paso es pensar en cómo su organización genera dinero, cómo los empleados y los activos afectan la rentabilidad del negocio y qué riesgos podrían resultar en grandes pérdidas monetarias para la empresa. Después de eso, debería pensar en cómo podría mejorar su infraestructura de TI para reducir los riesgos que podrían llevar a las mayores pérdidas financieras.

Aquí están algunos de los principales riesgos en seguridad de la información que debería considerar:

- Los atacantes pueden alterar datos electrónicos o robarlos y hacer un uso indebido de los mismos, o conseguir un uso ilegal de un ordenador o sistema. Por ejemplo, si alguien utiliza con éxito datos fraudulentos para comprar un producto en tu tienda en línea, tu empresa perderá dinero. Por lo tanto, necesitas implementar un proceso o solución que prevenga el fraude, o al menos mitigue el riesgo de fraude.

- Cuestiones legales. Muchos tipos de incidentes pueden resultar en problemas legales costosos. Por ejemplo, si alguien hackea su sistema y roba datos de su base de datos, incluso si la información que roban no cuesta nada, su organización podría enfrentar repercusiones legales por no proporcionar una seguridad de base de datos adecuada. Esto es especialmente cierto si está sujeto a HIPAA, PCI-DSS u otras regulaciones de cumplimiento.

- Robo o daño de datos. Si sus secretos comerciales son robados, podría perder negocio frente a sus competidores.

- Cuando los sistemas no logran realizar sus funciones principales, es posible que sus empleados no puedan trabajar y los clientes no puedan comprar productos en su sitio web.

Necesita identificar y luego priorizar los riesgos de seguridad de la información para poder asignar recursos sabiamente y mejorar la seguridad de TI. Puede elegir entre un enfoque cualitativo o cuantitativo:

- Los métodos cualitativos evalúan el riesgo basándose en categorías o niveles no numéricos (por ejemplo, bajo, moderado y alto). Los enfoques cualitativos suelen ser más simples y fáciles que las técnicas cuantitativas, especialmente si se trata de su primera evaluación de riesgos de TI. This is often the best approach for small and medium businesses.

- Las técnicas cuantitativas implican asignar valores numéricos a la probabilidad del riesgo y a las pérdidas monetarias en función de una matriz. Los enfoques cuantitativos generalmente requieren más tiempo y dinero para implementarse que los métodos cualitativos, pero los resultados son más útiles para análisis detallados de costo-beneficio. Por lo tanto, este enfoque suele ser más adecuado para organizaciones de mayor tamaño.

Priorización cualitativa de riesgos

Una priorización cualitativa del riesgo comienza determinando dos cosas para cada riesgo:

- Cuánto dinero perderá su empresa si ocurre el evento de riesgo

- La probabilidad de que este evento de riesgo ocurra

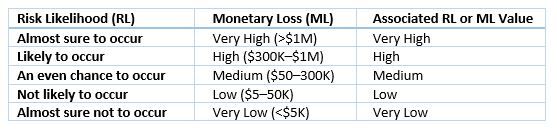

Utilice una tabla como la que se muestra a continuación para asignar un valor de gravedad a cada uno de estos factores.

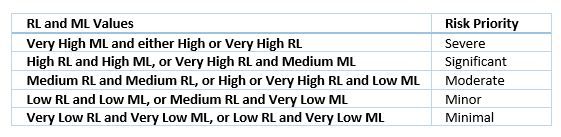

Luego utilice los valores de esos dos factores para priorizar los riesgos. Por ejemplo, si el tiempo de inactividad del sistema resultara en pérdidas financieras Muy Altas y la probabilidad de inactividad es Alta, entonces ese riesgo tiene una prioridad Severa. Sin embargo, si el tiempo de inactividad resultara en la pérdida de una cantidad Baja de dinero y la probabilidad de inactividad es Alta, entonces este riesgo tiene una prioridad Moderada. Aquí hay un ejemplo de una tabla de priorización de riesgos muy simple:

Priorización Cuantitativa del Riesgo

Las evaluaciones cuantitativas miden el riesgo basándose en números, donde los significados y la proporcionalidad de los valores son mantenidos por la organización. Este tipo de evaluación respalda de manera más efectiva los análisis de costo-beneficio. Los beneficios de las evaluaciones cuantitativas pueden, en algunos casos, ser superados por los costos del tiempo y esfuerzo de los expertos, y la posible implementación y uso de herramientas requeridas para realizar dichas evaluaciones.

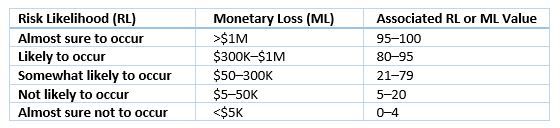

Nuevamente, comienza evaluando la probabilidad de que ocurra el evento de riesgo y cuánto dinero perderá su empresa si sucede. Luego asigna un valor numérico a cada uno de estos factores utilizando una tabla como esta:

Multiplique los valores de RL y ML y utilice una tabla como la siguiente para calcular la prioridad de cada riesgo:

Usando los resultados de su priorización de riesgos

Una vez que hayas identificado y priorizado tus riesgos, necesitas establecer un plan de gestión de riesgos — y que sea aprobado por la alta dirección de tu empresa para que puedas obtener un presupuesto para implementarlo. El plan de gestión de riesgos detallado proporciona un caso de negocio para la financiación. No es suficiente decir “nuestros sistemas podrían ser hackeados”; necesitas mostrar el impacto que este riesgo tendría en el negocio — ¿cuál es el problema empresarial cuando alguien puede hackear tus sistemas y robar secretos comerciales o datos de clientes? Estás demostrando el retorno de la inversión en medidas de mitigación de riesgos como asegurar que los sistemas estén actualizados con el software antivirus adecuado instalado, o implementar un sistema de defensa contra intrusiones (IDS) o un sistema de prevención de intrusiones (IPS).

Ya sea que elija un enfoque cualitativo o cuantitativo para la IT security risk assessment y priorización, está construyendo la base para la seguridad informática en su organización.

Vea este webinar de evaluación de riesgos de TI grabado para aprender las mejores prácticas en el establecimiento de un proceso continuo de evaluación y mitigación de riesgos.

Compartir en

Aprende más

Acerca del autor

Ilia Sotnikov

VP de Experiencia del Usuario

Ilia Sotnikov es Estratega de Seguridad y Vicepresidente de Experiencia del Usuario en Netwrix. Cuenta con más de 20 años de experiencia en ciberseguridad, así como experiencia en gestión de TI durante su tiempo en Netwrix, Quest Software y Dell. En su rol actual, Ilia es responsable de la habilitación técnica, diseño de UX y visión de producto en todo el portafolio de productos. Las principales áreas de especialización de Ilia son la seguridad de datos y la gestión de riesgos. Trabaja estrechamente con analistas de firmas como Gartner, Forrester y KuppingerCole para obtener una comprensión más profunda de las tendencias del mercado, los desarrollos tecnológicos y los cambios en el panorama de la ciberseguridad. Además, Ilia es un colaborador habitual en Forbes Tech Council donde comparte sus conocimientos y perspectivas sobre amenazas cibernéticas y mejores prácticas de seguridad con la comunidad de TI y negocios más amplia.

Aprende más sobre este tema

Mercado de soluciones de Privileged Access Management: guía 2026

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

¿Qué es la gestión de registros electrónicos?