Cómo configurar un túnel VPN de punto a sitio en Azure

Nov 14, 2022

Esta publicación te guía a través de los pasos para configurar una conexión VPN de punto a sitio desde un servidor Windows ejecutando Netwrix Access Analyzer para que puedas descubrir y monitorear todas tus bases de datos SQL de Azure.

Antecedentes

Cuando alojas bases de datos SQL en la nube de Microsoft Azure, podrías necesitar acceder a esas bases de datos desde redes externas. Hay dos maneras de configurar la conectividad:

- Punto final público— Un punto final público puede definirse para cada base de datos de Azure SQL que permite el acceso por aplicaciones externas. Por seguridad, esto requiere incluir en la lista blanca las direcciones IP (direcciones del cliente) del grupo de direcciones de red externa que necesita acceso a la base de datos.

- Virtual Private Network (VPN)— Alternativamente, puede establecer una conexión VPN entre la red externa o aplicación y el entorno de Azure que aloja las bases de datos de Azure SQL. Esta opción no requiere definir puntos finales públicos para las bases de datos de Azure SQL. La conexión VPN puede ser de sitio a sitio o de punto a sitio:

- Una conexión de VPN de sitio a sitio permite que las aplicaciones que se ejecutan en una red externa completa accedan sin problemas a las bases de datos de Azure SQL.

- Una conexión VPN de punto a sitio es específica para una computadora cliente individual que está fuera de Azure. Esta es la opción que se cubre en esta entrada de blog.

Configuración de Azure Point-to-Site VPN

Paso 1. Cree un certificado raíz.

Se requiere un certificado de cliente para la autenticación al usar la autenticación de certificado de Azure, por lo que el primer paso es crear y exportar un certificado raíz autofirmado. Ejecute el siguiente script de PowerShell en una computadora con Windows 10 o Windows Server 2016. (Alternativamente, si tiene instalado el SDK de Windows 10, puede utilizar la utilidad makecert para crear un certificado autofirmado.)

$cert = New-SelfSignedCertificate -Type Custom -KeySpec Signature `

-Subject “CN=AzureRootCert” -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation “Cert:CurrentUserMy” -KeyUsageProperty Sign -KeyUsage CertSign

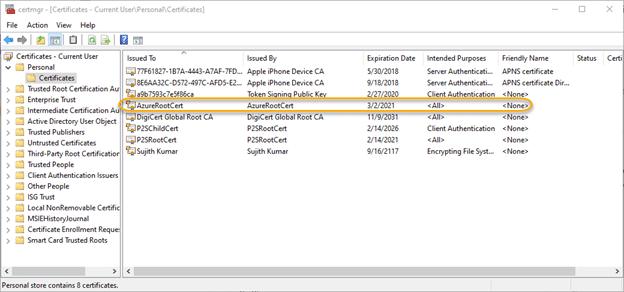

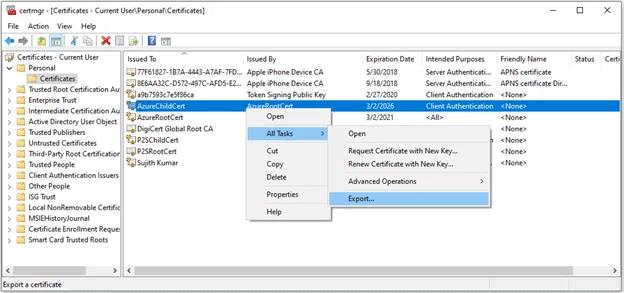

Este script crea un certificado raíz llamado AzureRootCert en Certificates-Current userPersonalCertificate. Se puede visualizar utilizando la Herramienta de Administración de Certificados (certmgr.exe):

Paso 2. Cree un certificado de cliente.

Cree un certificado de cliente utilizando el script de PowerShell a continuación. El script generará una clave que será válida por 6 años desde la fecha de creación; ajuste el número según sus requisitos.

New-SelfSignedCertificate -Type Custom -DnsName P2SChildCert -KeySpec Signature `

-Subject “CN=AzureChildCert” -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation “Cert:CurrentUserMy” `

-NotAfter (Get-Date).AddYears(6)`

-Signer $cert -TextExtension @(“2.5.29.37={text}1.3.6.1.5.5.7.3.2”)

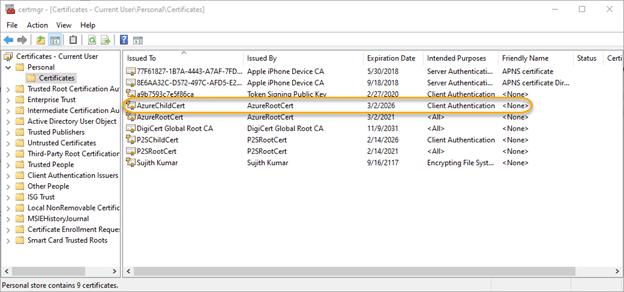

Esto crea un certificado de cliente llamado AzureChildCert en ‘Certificates-Current userPersonalCertificate’. También se puede ver utilizando la herramienta Certificate Manager Tool:

Paso 3. Exporte la parte de la clave pública del certificado raíz.

A continuación, necesitamos exportar la parte de la clave pública del certificado raíz creado en el Paso 1.

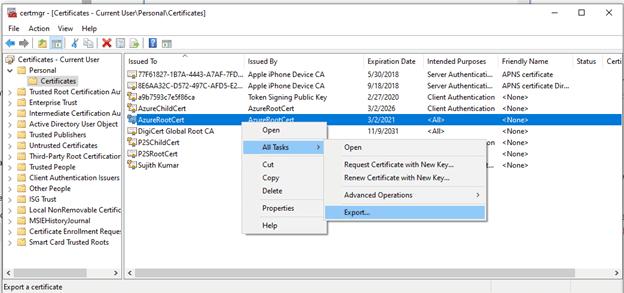

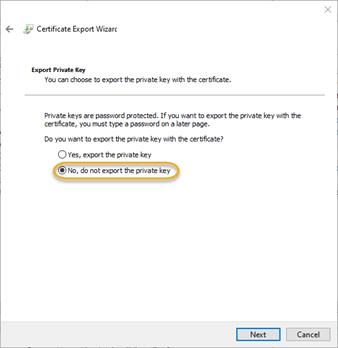

3.1. Para comenzar, inicie el Asistente de exportación de certificados como se muestra a continuación:

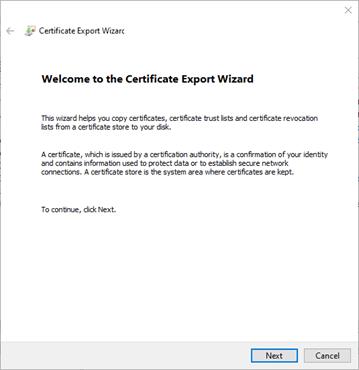

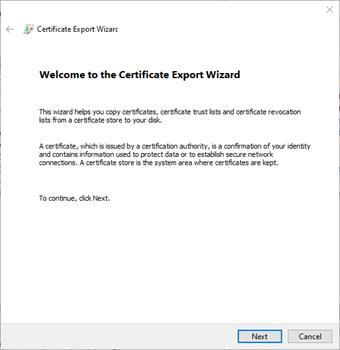

3.2. En la pantalla de bienvenida del Asistente para la exportación de certificados, haga clic en Siguiente para continuar.

3.3. En la pantalla “Export Private Key”, seleccione la opción predeterminada de “No, do not export the private key” y haga clic en Siguiente.

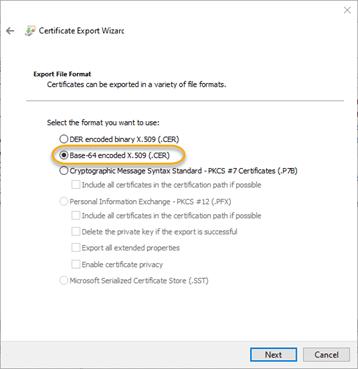

3.4. En la pantalla “Formato de archivo de exportación”, elija la opción Base-64 encoded X.509 (.CER) y haga clic en Siguiente.

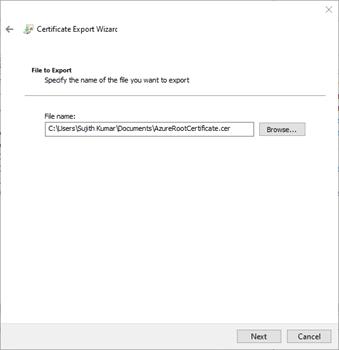

3.5. En la pantalla “File to Export”, navegue hasta el lugar donde desea guardar el certificado, especifique el nombre del certificado y haga clic en Siguiente.

3.6. En la siguiente pantalla, haga clic en Finish para exportar el certificado. La información de este archivo será necesaria en los pasos subsiguientes para la configuración de Azure VPN.

Paso 4. Exporte el certificado del cliente (opcional).

Este paso es necesario solo si necesita configurar una conexión VPN a Azure desde servidores distintos al que se utilizó para crear los certificados.

4.1. Inicie el Asistente para exportación de certificados como se muestra a continuación:

4.2. En la pantalla de bienvenida del Asistente para exportación de certificados, haga clic en Siguiente para continuar.

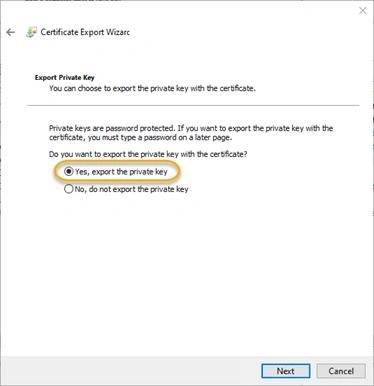

4.3. En la pantalla Exportar clave privada, elija Sí, exportar la clave privada, y luego haga clic en Siguiente.

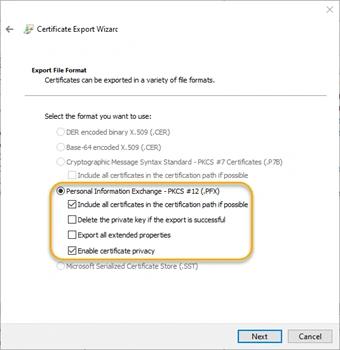

4.4. Elija las opciones predeterminadas en la pantalla de Formato de Archivo de Exportación:

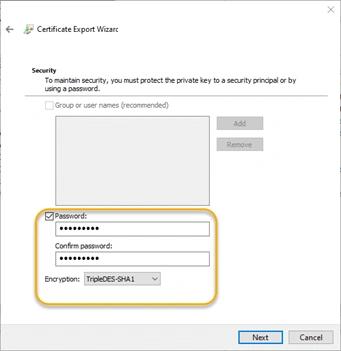

4.5. Especifique una contraseña para el certificado del cliente. Dado que este certificado se puede utilizar para autenticarse en la VPN de Azure, asegúrese de protegerlo con una contraseña fuerte.

4.6. En la pantalla del asistente de archivo a exportar, proporcione un nombre de archivo y haga clic en Siguiente.

4.7. Verifique sus ajustes y haga clic en Finish para exportar el certificado.

Paso 5. Configure la puerta de enlace de red virtual.

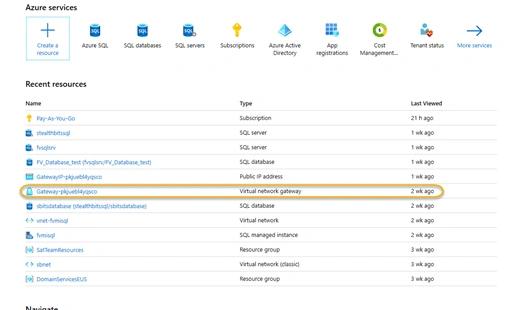

A continuación, debe iniciar sesión en el portal de Azure y buscar una puerta de enlace de red virtual. Si no existe ninguna, cree una (consulte la documentación de Azure para crear una red virtual y una subred de Gateway) antes de continuar.

5.1. Haga clic en el hipervínculo del gateway de red virtual. El mío se llama Gateway-pkjuebl4yqscro.

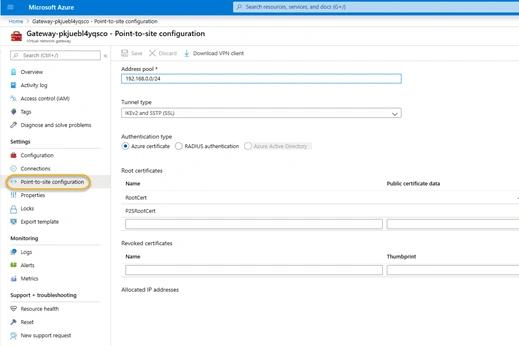

5.2. En la pantalla de configuración, haga clic en el enlace de Point-to-site configuration.

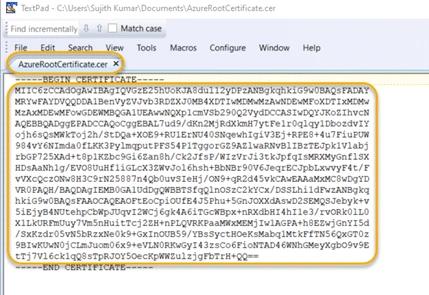

5.3. Localice el certificado raíz que exportó en el Paso 3 y ábralo en un editor de texto de su elección. El contenido del certificado se parecerá al de la captura de pantalla a continuación. Estoy mostrando a propósito todo el contenido de los datos del certificado ya que no tengo intención de dejarlo permanentemente en Azure; lo creé únicamente con el propósito de escribir este blog.

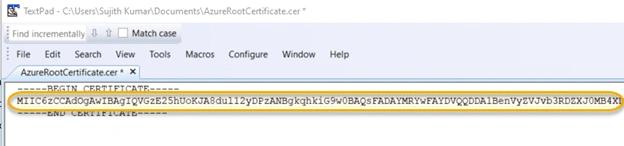

5.4. En el editor de texto, elimine los saltos de línea, ya que Azure espera que todos los datos del certificado estén en una sola línea. ¡Tenga cuidado de no eliminar ningún carácter de la clave! Luego copie los datos del certificado al portapapeles.

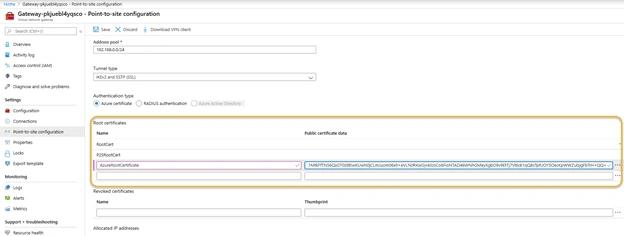

5.5. Ahora regrese a la pantalla de configuración Point-to-Site del virtual network gateway en el portal de Azure. En la sección de Root Certificate de la página:

- Proporcione un nombre para el certificado.

- Pegue el contenido del certificado del paso 5.3 en el campo de Public certificate data

- Asegúrese de que el Tunnel Type esté configurado en IKEv2 and SSTP (SSL) y que el tipo de Authentication esté configurado en Azure certificate.

Haga clic en Save para guardar la configuración.

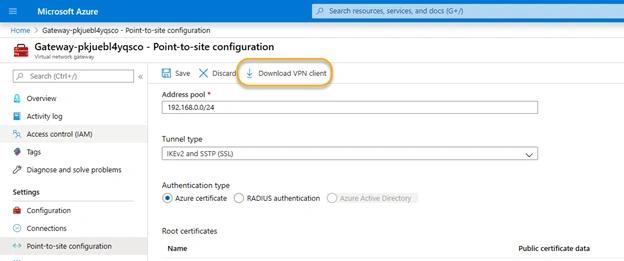

Paso 6. Descargue y ejecute el paquete del cliente VPN.

6.1. En este punto, debería descargar el cliente VPN utilizando el enlace mostrado en la siguiente captura de pantalla:

6.2. La descarga es un archivo zip con tres directorios. Dos de ellos tienen los archivos de instalación del software cliente VPN para plataformas de 32 bits y 64 bits. El tercer directorio, llamado Generic, contiene los archivos de información de configuración de la VPN.

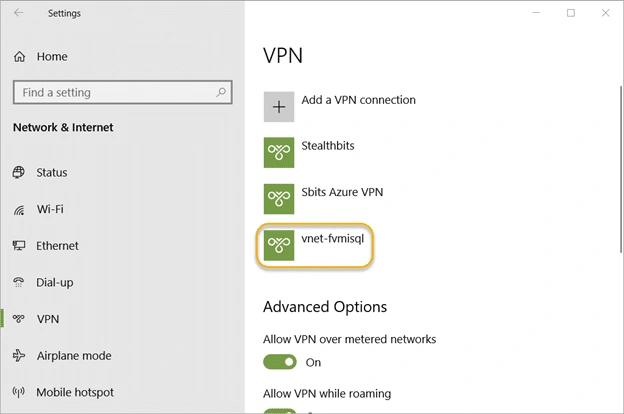

Suponiendo que estás utilizando un sistema operativo Windows de 64 bits, navega al directorio WindowsAmd64 y ejecuta el paquete del cliente VPN. Esto creará una vnet de Azure llamada vnet-xxxxxxx. En mi caso, el nombre fue vnet-fvmisql.

Paso 7. Configure la conexión VPN.

Seleccione el nuevo perfil de conexión VPN y haga clic en Connect. Si funciona para usted (y sinceramente espero que así sea), ¡ha terminado!

Sin embargo, podría no funcionar. Podrías obtener el error “Error 798 – No se pudo encontrar un certificado que se pueda utilizar con este Protocolo de Autenticación Extensible”. En ese caso, necesitarás configurar una conexión VPN de forma manual, como se detalla a continuación.

Paso 8. Si es necesario, configure una conexión VPN manualmente.

Si planea configurar la conexión VPN en otro ordenador, entonces necesita importar el certificado de cliente a ese ordenador.

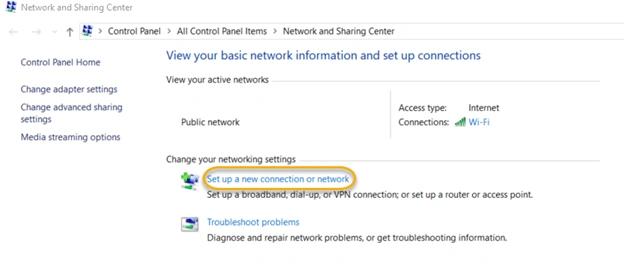

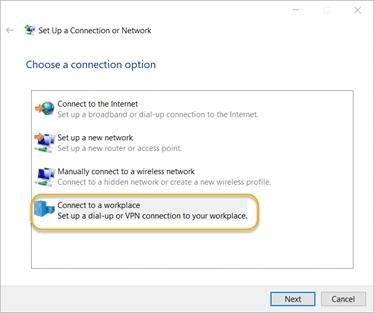

8.1. Abra el Network and Sharing Center y haga clic en Configurar una nueva conexión o red.

8.2. En la pantalla “Elija una opción de conexión”, seleccione Connect to a workplace y haga clic en Siguiente.

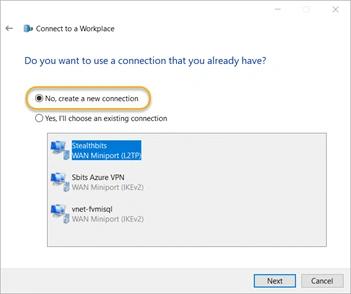

8.3. En la pantalla “¿Desea usar una conexión que ya tiene?” elija la opción No, crear una nueva conexión y haga clic en Siguiente.

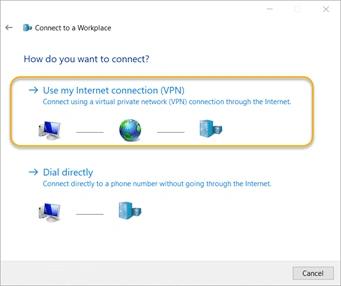

8.4. En la pantalla “¿Cómo desea conectarse?”, haga clic en la opción Use my Internet connection (VPN) option

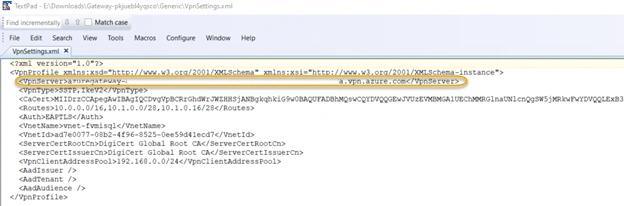

8.5. Navegue hasta la carpeta Generic del paquete del cliente VPN que descargó de Azure. Abra el archivo VpnSettings y copie el nombre público de la puerta de enlace VPN de Azure.

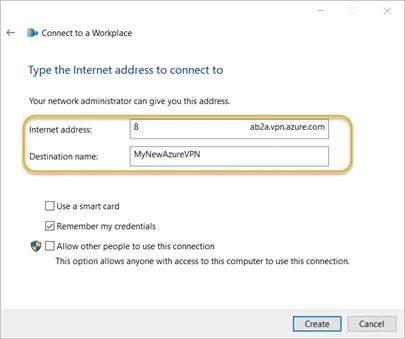

8.6. En la pantalla “Escriba la dirección de Internet a la que conectarse”, pegue el texto copiado en el cuadro “Dirección de Internet”. Proporcione un nombre de destino y deje todas las demás opciones en sus ajustes predeterminados. Haga clic en Crear.

8.7. Vuelva al Network and Sharing Center y haga clic en el enlace Change adapter settings. Haga clic derecho en la conexión VPN que configuró y elija Properties. Verifique la dirección VPN o el nombre del host.

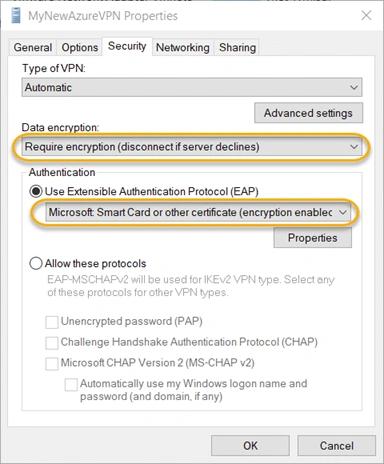

8.8. Vaya a la pestaña de Seguridad. Bajo “Cifrado de datos”, elija la opción Requerir cifrado (desconectar si el servidor rechaza). Para “Autenticación”, elija la opción Microsoft Smart Card u otro certificado (cifrado habilitado).

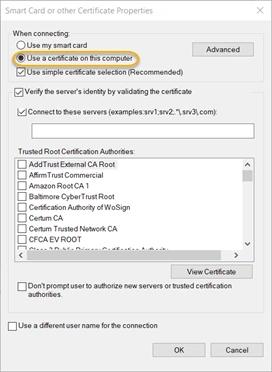

8.9. Haga clic en el botón Properties en la sección de Use a certificate on this computer y haga clic en OK.

8.10. Haga clic en la pestaña de Internet Protocol Version 4 (TCP/IPv4) y seleccione la opción. Luego haga clic en el botón de Properties.

8.11. Click the Advanced button. On the IP Settings tab, uncheck the Use default gateway on remote network checkbox and click OK.

8.12. En la barra de tareas, haga clic en el icono de red. Elija el perfil de conexión VPN de Azure que acaba de crear y haga clic en Connect.

Ahora debería estar conectado a la puerta de enlace VPN de Azure y poder comenzar a interactuar con las bases de datos SQL de Azure utilizando su punto final privado.

Si configura su puerta de enlace VPN en un servidor local que ejecute Netwrix StealthAUDIT, podrá ejecutar el trabajo Netwrix StealthAUDIT for Azure SQL e iniciar la auditoría de su entorno Azure SQL.

Asegurando tus bases de datos SQL Server

SQL Server a menudo contiene información muy sensible, por lo que es un objetivo principal para los atacantes. Dado que las instancias de bases de datos SQL a menudo se propagan a través de la red, los administradores de bases de datos (DBAs) requieren herramientas efectivas para proteger adecuadamente los datos sensibles que contienen.

Netwrix Access Analyzer puede ayudar. Puede informar sobre los permisos de usuario y las configuraciones de bases de datos, proporcionar evaluaciones exhaustivas de vulnerabilidad y descubrir datos sensibles almacenados en sus bases de datos Azure SQL. También puede monitorear de cerca la actividad del usuario en sus bases de datos SQL e incluso auditar acciones específicas basadas en el tipo de declaración SQL ejecutada o una combinación de criterios como el nombre de usuario, la aplicación y el tiempo de ejecución.

Asegure su SQL con Netwrix Access Analyzer

FAQ

¿Qué son VPN de punto a sitio y VPN de sitio a sitio?

Una conexión VPN de punto a sitio es específica para un servidor o escritorio que está fuera de Azure, mientras que una conexión VPN de sitio a sitio es para una red entera a Azure.

¿Qué tipos de VPN son compatibles con Azure point-to-site?

Azure point-to-site VPN admite tres tipos de conexiones VPN: Secure Socket Tunneling Protocol (SSTP), OpenVPN e IKEv2 VPN.

Compartir en

Aprende más

Acerca del autor

Joe Dibley

Investigador de seguridad

Investigador de seguridad en Netwrix y miembro del Equipo de Investigación de Seguridad de Netwrix. Joe es un experto en Active Directory, Windows y una amplia variedad de plataformas y tecnologías de software empresarial, Joe investiga nuevos riesgos de seguridad, técnicas de ataque complejas y las mitigaciones y detecciones asociadas.

Aprende más sobre este tema

Mercado de soluciones de Privileged Access Management: guía 2026

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

¿Qué es la gestión de registros electrónicos?