Data Classification para el cumplimiento: Observando los matices

Dec 1, 2023

Netwrix Data Classification es esencial para lograr, mantener y demostrar el cumplimiento de una amplia gama de regulaciones y estándares. Por ejemplo, PCI DSS, HIPAA, SOX y GDPR tienen diferentes propósitos y requisitos, pero Netwrix Data Classification es necesario para el cumplimiento de todos ellos — después de todo, necesitas identificar y etiquetar correctamente los registros de salud, la información de los titulares de tarjetas, los documentos financieros y otros datos regulados para proteger esos datos adecuadamente.

Esta guía ofrece métodos efectivos para abordar la clasificación de datos para el cumplimiento basada en las regulaciones y estándares que se aplican a su organización.

Contenido relacionado seleccionado:

¿Por qué las empresas necesitan clasificar los datos de acuerdo con diferentes regulaciones de cumplimiento?

Las regulaciones de cumplimiento para la clasificación de datos están mandatadas por diversas leyes y estándares específicos para industrias y regiones. Estas leyes y estándares buscan asegurar que las organizaciones manejen los datos de una manera que garantice la privacidad, seguridad y uso ético.

Cumplir con estas regulaciones ayuda a las organizaciones a proteger información sensible para que puedan evitar data breaches, repercusiones legales y multas elevadas. El cumplimiento también genera confianza con los clientes y partes interesadas al demostrar un compromiso con el mantenimiento de la data privacy y la seguridad.

¿Cómo afecta el cumplimiento de datos a las empresas?

Cumplir con los requisitos de Data Security y privacidad ofrece a las empresas una amplia gama de beneficios, incluyendo los siguientes:

- Reducción del riesgo de daños financieros — El incumplimiento de las normativas de cumplimiento puede resultar en multas sustanciales, sanciones o acciones legales, lo cual puede impactar significativamente en las finanzas y la reputación de una empresa.

- Protección de la reputación y la confianza — Cumplir con las regulaciones de cumplimiento de datos ayuda a construir confianza con clientes, clientes y otros interesados.

- Reducción del riesgo de violaciones de seguridad — Cumplir con las regulaciones de cumplimiento reduce la probabilidad de violaciones de datos y todas sus costosas consecuencias, incluyendo la interrupción de las operaciones comerciales y el daño duradero a la marca.

- Eficiencia operativa y transparencia — Lograr y mantener el cumplimiento a menudo requiere un enfoque más estructurado y organizado para el manejo de datos, lo que puede aumentar la eficiencia operativa, la gestión de datos y la transparencia en las prácticas comerciales.

- Acceso al mercado global — Cumplir con estándares internacionales de cumplimiento de datos como el GDPR de la UE puede permitir a las empresas operar en un mercado más amplio y expandir su base de clientes.

- Innovación y ventaja competitiva — Las empresas que priorizan el cumplimiento de los datos suelen estar mejor posicionadas para adaptarse a las tecnologías emergentes y a los cambios en las regulaciones, otorgándoles una ventaja competitiva en el mercado.

- Lealtad del cliente — Cumplir con la normativa demuestra un compromiso con la protección de los datos de los clientes y sus derechos de privacidad, lo cual es esencial para construir y mantener relaciones sólidas con los clientes.

¿Cuáles son los principales desafíos en la clasificación de datos para el cumplimiento?

La enorme complejidad de los requisitos de cumplimiento en evolución es un obstáculo para muchas organizaciones. De hecho, los oficiales de cumplimiento informan que uno de sus principales desafíos relacionados con el cumplimiento es la velocidad y el volumen del cambio regulatorio.

Otro problema principal es la falta de recursos cualificados; de hecho, el 60% de los profesionales de ciberseguridad informan que la escasez global de talento en ciberseguridad pone a su organización en riesgo. Otro desafío importante es el enfoque: Aunque el 95% de las organizaciones reconocen la privacidad de datos como un imperativo empresarial, solo el 33% de los profesionales de seguridad enumeran la protección y gobernanza de datos como responsabilidades principales de su trabajo.

¿Cómo pueden las organizaciones construir un buen modelo de data classification?

Las organizaciones son libres de diseñar sus propios modelos y categorías de clasificación de datos para lograr el cumplimiento. Si bien esto le permite crear sistemas que satisfagan las necesidades de su negocio, puede ser complicado establecer una Netwrix Data Classification que garantice que los datos sensibles se manejen de acuerdo con el nivel de riesgo a lo largo del ciclo de vida de la información.

Un buen punto de partida es definir un modelo inicial de Netwrix Data Classification y luego agregar niveles más granulares basados en los tipos de datos que recopilas y tus obligaciones de cumplimiento específicas. Por ejemplo, podrías comenzar con las tres categorías básicas de Restringido, Privado y Público, y luego implementar niveles adicionales si te enfrentas a desafíos de múltiples jurisdicciones o a la dispersión de datos a través de repositorios de datos internos y externos.

Su data protection policy también debe incluir disposiciones para la escalabilidad. A medida que su organización crece, su esquema de clasificación debe adaptarse para manejar un volumen y variedad de datos cada vez mayores. Esto es particularmente importante al tratar con contenido complejo y diverso, como conjuntos de datos estructurados, semi-estructurados y no estructurados que cada uno podría contener múltiples tipos de datos que requieren una clasificación detallada.

Finalmente, estar en conformidad y demostrar la conformidad son dos cuestiones diferentes, por lo que su modelo de clasificación de datos también debe estar diseñado teniendo en cuenta la preparación para la auditoría. Muchas organizaciones tienen dificultades para pasar las auditorías de cumplimiento debido al nivel de documentación y evidencia requeridos, incluso si tienen un esquema de clasificación apropiado en su lugar. Los plazos ajustados asociados con las auditorías de cumplimiento no permiten mucho tiempo extra para recopilar evidencia e informes, especialmente cuando se mantienen las operaciones comerciales del día a día.

Clasificación de datos para regulaciones que protegen la Información Personal Identificable (PII)

La información de identificación personal (PII) es un dato que podría utilizarse para identificar, contactar o localizar a una persona específica o distinguir a una persona de otra. Ejemplos de PII pueden incluir:

- Nombre

- Fecha de nacimiento

- Dirección

- Número de Seguro Social

- Número de licencia de conducir emitido por el estado

- Número de tarjeta de identificación emitida por el estado, número de pasaporte

- Número de tarjeta de crédito

- Número de cuenta financiera en combinación con un código o contraseña que otorga acceso a la cuenta

- Información de seguro médico o de salud

Cuando se consideran por separado, algunos de estos detalles podrían no parecer extremadamente sensibles. Sin embargo, la Oficina General de Contabilidad de los Estados Unidos estima que la identidad del 87% de los estadounidenses se puede determinar utilizando una combinación del género de la persona, fecha de nacimiento y código postal. Por lo tanto, si una violación de esos tres elementos probablemente también comprometiera el nombre del individuo, dirección de su hogar, SSN u otros datos personales, esos elementos deberían considerarse sensibles.

Las leyes federales protegiendo la PII incluyen:

- Gramm-Leach-Bliley Act — Información financiera

- Health Insurance Portability and Accountability Act (HIPAA) — Información de salud

- Ley de Derechos Educativos y Privacidad Familiar (FERPA) — Registros educativos de los estudiantes

- Ley de Protección de la Privacidad en Línea para Niños (COPPA) — Información Personal Identificable (PII) de niños menores de 13 años

Para lograr efectivamente la clasificación de datos de PII, es necesario determinar lo siguiente:

- El nivel de confidencialidad que requieren los datos

- El impacto potencial que una violación de información personal o corrupción de datos causaría en las personas involucradas

- La importancia de la disponibilidad de datos

Contenido relacionado seleccionado:

Clasificación de datos para NIST 800-53

El Instituto Nacional de Estándares y Tecnología (NIST) proporciona orientación para ayudar a las organizaciones a mejorar la seguridad de los datos. La Publicación Especial (SP) 800-53 del NIST detalla controles de seguridad y privacidad para sistemas de información federales y organizaciones, incluyendo cómo las agencias deben mantener sus sistemas, aplicaciones e integraciones para asegurar la confidencialidad, integridad y disponibilidad.

NIST 800-53 es obligatorio para todas las agencias federales y sus contratistas. También es útil para organizaciones del sector privado.

¿Qué solicita NIST 800-53 en términos de Netwrix Data Classification?

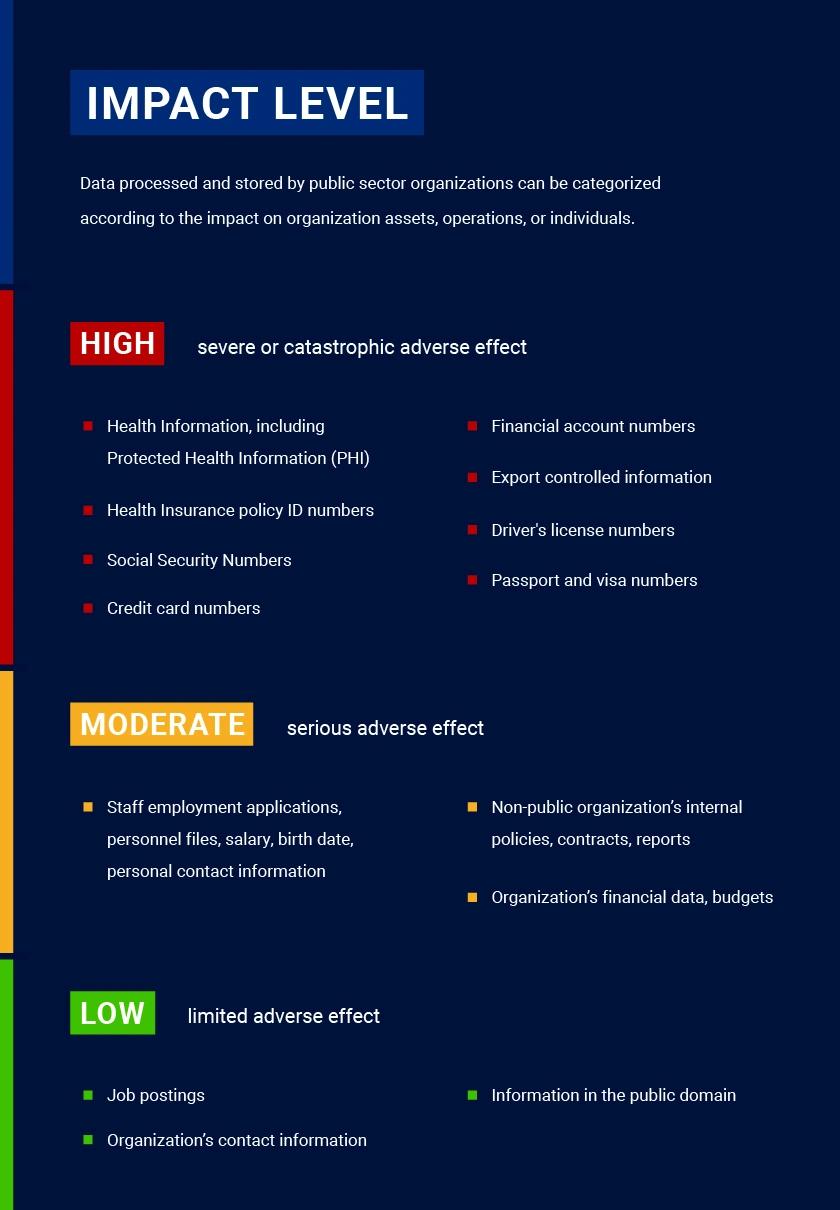

El estándar de clasificación de datos para NIST implica tres categorías: impacto bajo, impacto moderado e impacto alto. Estas categorías se asignan en base al daño potencial en las operaciones de la agencia, los activos de la agencia o los individuos que podrían resultar de la divulgación no autorizada de los datos por un actor interno o externo malintencionado.

Se asigna un valor de impacto para cada objetivo de seguridad (confidencialidad, integridad y disponibilidad), que se utiliza para asignar el nivel de impacto de seguridad general. La NIST 800-53 data classification policy emplea el concepto de un “nivel más alto”, lo que significa que el nivel final asignado es el más alto entre las entradas de confidencialidad, integridad y disponibilidad. Por lo tanto, si cualquiera de las tres áreas se categoriza como de alto impacto, el nivel general de NIST data classification es de alto impacto.

¿Qué tipos de datos están protegidos bajo NIST 800-53?

No existen niveles explícitos de clasificación de datos para NIST de la misma manera que en algunos otros estándares. Sin embargo, la Publicación Especial 800-53 Rev. 5 de NIST describe las siguientes categorías:

- Información Clasificada — NIST no define específicamente niveles de información clasificada, como Confidencial, Secreto y Top Secret; generalmente están regidos por estándares y protocolos gubernamentales separados, como los descritos en la Orden Ejecutiva 13526.

- Información No Clasificada Controlada (CUI) — CUI es información que no es Información Clasificada pero que aún requiere protección. Por ejemplo, ciertos datos pueden considerarse como CUI porque su divulgación indebida podría representar un riesgo para la seguridad nacional, requiriendo protección a pesar de no estar formalmente clasificados.

- Información no clasificada — Esta es información general que no es lo suficientemente sensible como para justificar medidas de protección particulares. Por lo general, se utiliza para contactar abierto al acceso público.

- Las organizaciones pueden definir otras categorías. Por ejemplo, NIST sugiere que la categoría de “Planificación y Presupuesto” puede incluir elementos como la formulación del presupuesto, la planificación de capital, documentos de política fiscal y tributaria, los cuales en general tienen un nivel de impacto bajo en confidencialidad, integridad y disponibilidad. Sin embargo, se alienta a las organizaciones a revisar factores especiales que podrían afectar los niveles de impacto, como la publicación prematura de un presupuesto preliminar.

Data Classification para ISO 27001

ISO/IEC 27001 es una norma internacional para el establecimiento, implementación, mantenimiento y mejora continua de un sistema de gestión de seguridad de la información (ISMS). Esta norma voluntaria es útil para organizaciones de todas las industrias. Durante una auditoría ISO 27001, las organizaciones necesitan demostrar que tienen un buen entendimiento de cuáles son sus activos, el valor de cada uno, la propiedad de los datos y escenarios de uso interno de los datos.

¿Qué tipos de datos están protegidos bajo ISO 27001?

ISO/IEC 27001 no especifica una lista exacta de información regulada. En cambio, cada organización debe determinar el alcance del entorno de datos y realizar una revisión de todos los datos dentro del alcance. El alcance debe considerar las amenazas internas y externas, los requisitos de las partes interesadas y las dependencias entre las actividades de la organización.

¿Qué requiere la ISO 27001 en términos de clasificación de datos?

La clasificación de la información es crítica para la conformidad con ISO 27001 ya que el objetivo es asegurar que la información reciba un nivel adecuado de protección. La norma ISO requiere que las empresas realicen un inventario y clasificación de activos de información, asignen propietarios de la información y definan procedimientos para el uso aceptable de los datos.

No existe una política específica de clasificación de datos ISO 27011 que especifique qué security controls deben aplicarse a los datos clasificados. Más bien, la sección A.8.2 proporciona las siguientes instrucciones:

- Clasificar datos — La información debe clasificarse de acuerdo con los requisitos legales, el valor y la sensibilidad ante la divulgación o modificación no autorizada. El marco no proporciona ejemplos exactos de niveles de clasificación, por lo que las organizaciones pueden desarrollar sus propios esquemas. A menudo, se utilizan tres o cuatro niveles de clasificación, como Restringido, Confidencial y Público.

- Etiquetar datos — La organización debe desarrollar procedimientos para etiquetar la información de acuerdo con su esquema de clasificación. El proceso incluye etiquetar datos tanto en formatos digitales como físicos. El sistema de etiquetado debe ser claro y fácil de gestionar.

- Establecer reglas para el manejo de datos — La organización debe establecer reglas para proteger los datos basándose en su clasificación, como restricciones de acceso o cifrado.

Clasificación de datos para GDPR

El inventario y la clasificación de datos también son críticos para el cumplimiento del General Data Protection Regulation (GDPR) de la UE. El texto del GDPR de la UE no utiliza los términos “inventario de datos” o “mapeo”, pero estos procesos son esenciales para proteger los datos personales y gestionar un programa de data security que cumpla con la ley de data privacy law. Por ejemplo, el inventario de datos es el primer paso para cumplir con el requisito de gestionar registros de actividades de procesamiento, incluyendo el establecimiento de las categorías de datos, el propósito del procesamiento y una descripción general de las soluciones técnicas relevantes y medidas de seguridad organizacional.

Las organizaciones necesitan realizar una evaluación de impacto de protección de datos (DPIA) que cubra todos los procesos involucrados en la recolección, almacenamiento, uso o eliminación de datos personales. La DPIA también debe evaluar el valor o confidencialidad de la información y la posible violación de los derechos de privacidad o angustia que las personas podrían sufrir en caso de una violación de seguridad.

Contenido relacionado seleccionado:

[Guía Gratuita] Lista de verificación para el cumplimiento del GDPR¿Qué datos personales están protegidos bajo el GDPR?

El GDPR define los datos personales como cualquier información que pueda identificar a una persona natural, directa o indirectamente, como:

- Nombre

- Número de identificación

- Datos de ubicación

- Identificador en línea

- Uno o más factores específicos de la identidad física, fisiológica, genética, mental, económica, cultural o social de la persona

¿Qué requiere el GDPR en términos de Netwrix Data Classification?

Para implementar adecuadamente la clasificación de datos del GDPR, las organizaciones pueden necesitar considerar los siguientes hechos sobre los datos:

- Tipo de datos (información financiera, datos de salud, etc.)

- Base para la protección de datos

- Categorías de individuos involucrados (clientes, pacientes, etc.)

- Categorías de destinatarios (especialmente proveedores internacionales tercerizados)

Contenido relacionado seleccionado:

Explicación de Microsoft File Classification Infrastructure (FCI)Registro de actividades para el marco del GDPR y la norma ISO 27001

Los requisitos de registro para el cumplimiento del GDPR son muy similares a los descritos anteriormente para el cumplimiento de ISO 27001, por lo que seguir el enfoque de ISO 27001 ayuda a las empresas a cumplir con los requisitos del GDPR también.

Clasificación de datos para PCI DSS

El Estándar de Seguridad de Datos para la Industria de Tarjeta de Pago (PCI DSS) fue desarrollado para asegurar los datos de los titulares de tarjetas a nivel mundial. Las organizaciones deben implementar medidas técnicas y operativas para mitigar vulnerabilidades y asegurar las transacciones con tarjetas de pago.

¿Qué es la información de tarjeta de pago?

La información de la tarjeta de pago se define como un número de tarjeta de crédito (también conocido como número de cuenta principal o PAN) en combinación con uno o más de los siguientes elementos de datos:

- Nombre del titular de la tarjeta

- Código de servicio

- Fecha de caducidad

- Valor de CVC2, CVV2 o CID

- PIN o bloqueo de PIN

- Contenido de la banda magnética de una tarjeta de crédito

¿Qué solicita PCI DSS en términos de clasificación de datos?

La clasificación de datos PCI implica clasificar los elementos de datos del titular de la tarjeta según su tipo, permisos de almacenamiento y nivel de protección requerido. Las organizaciones deben documentar todas las instancias de datos del titular de la tarjeta y asegurarse de que dichos datos no existan fuera del entorno definido del titular de la tarjeta.

Según el Netwrix 2020 Data Risk and Security Report, el 75% de las organizaciones financieras que clasifican datos pueden detectar el mal uso de los datos en minutos, mientras que aquellas que no lo hacen principalmente necesitan días (43%) o meses (29%). Esto resalta la importancia de la clasificación de datos para propósitos de cumplimiento con PCI DSS.

El 75% de las organizaciones financieras que clasifican datos pueden detectar el mal uso de los datos en minutos, mientras que aquellas que no lo hacen mayormente necesitan días (43%) o meses (29%)

Fuente: 2020 Data Risk & Security Report

Clasificación de datos para HIPAA

La regla de seguridad de la HIPAA establece salvaguardias administrativas, físicas y técnicas básicas para garantizar la confidencialidad, integridad y disponibilidad de la información de salud protegida (PHI). La PHI electrónica (ePHI) es cualquier PHI almacenada o transmitida por medios electrónicos. Los medios de almacenamiento electrónico incluyen discos duros de computadoras, así como medios extraíbles como discos ópticos y tarjetas de memoria. Los medios de transmisión incluyen internet o redes privadas.

La clasificación de datos PHI incluye los siguientes detalles sobre un paciente:

- Nombre

- Dirección

- Cualquier fecha directamente relacionada con una persona (como la fecha de nacimiento, fecha de admisión o alta, o fecha de fallecimiento), así como la edad exacta de individuos mayores de 89 años

- Número de teléfono o fax

- Dirección de correo electrónico

- Número de Seguro Social

- Número de historial médico

- Número de beneficiario de plan de salud o seguro médico

- Identificador del vehículo, número de serie o número de matrícula

- Dirección URL o dirección IP

- Identificadores biométricos, como huella dactilar, patrón de voz o fotografía de rostro completo

- Cualquier otro número identificador único, característica o código

¿Qué requiere HIPAA en términos de Netwrix Data Classification?

HIPAA exige que las organizaciones aseguren la integridad del ePHI y lo protejan de ser alterado o destruido de manera no autorizada. Por lo tanto, cada entidad cubierta o asociado de negocio debe inventariar su ePHI e identificar los riesgos para su confidencialidad, disponibilidad e integridad. La organización debe identificar dónde se almacena, recibe, mantiene o transmite el ePHI. Las organizaciones pueden recopilar estos datos revisando proyectos pasados, realizando entrevistas y revisando documentación.

Las directrices de clasificación de datos de HIPAA requieren agrupar los datos según su nivel de sensibilidad. La clasificación de los datos ayudará a determinar los controles de seguridad básicos para la protección de los datos. Las organizaciones pueden comenzar con una clasificación de datos simple de tres niveles:

- Datos restringidos/confidenciales — Datos cuya divulgación, alteración o destrucción no autorizada podría causar un daño significativo. Estos datos requieren el nivel más alto de seguridad y acceso controlado siguiendo el principio del menor privilegio.

- Datos internos — Datos cuya divulgación, alteración o destrucción no autorizada podría causar daños bajos o moderados. Estos datos no son para divulgación pública y requieren controles de seguridad razonables.

- Datos públicos — Aunque los datos públicos no necesitan protección contra el acceso no autorizado, aún requieren protección contra la modificación o destrucción no autorizada.

Clasificación de datos para SOX

Aunque la Ley Sarbanes-Oxley (SOX) no exige específicamente la clasificación de datos, implementar prácticas robustas de clasificación de datos es un paso fundamental para alinearse con sus objetivos. Al categorizar y asegurar los datos financieros sensibles, las empresas pueden fortalecer los controles internos, prevenir el acceso no autorizado y mantener la precisión e integridad de la información financiera — aspectos indispensables de la SOX compliance.

¿Qué solicita SOX en términos de Netwrix Data Classification?

Una clasificación de datos adecuada puede ayudar a cumplir con las siguientes secciones de SOX:

- Sección 302: Responsabilidad Corporativa de los Informes Financieros — Requiere que el CEO y el CFO certifiquen la exactitud de los informes financieros. La Netwrix Data Classification puede ayudar a las organizaciones a asegurar la precisión y fiabilidad de su información financiera.

- Sección 404: Evaluación de Controles Internos — Exige que las empresas mantengan controles internos adecuados para la presentación de informes financieros. Una adecuada Netwrix Data Classification es esencial para saber qué datos requieren qué nivel de protección.

- Sección 802: Penas Criminales por Alterar Documentos — Prohíbe la alteración, destrucción u ocultamiento de registros. Una adecuada Netwrix Data Classification ayuda en la identificación de registros cruciales y en la aplicación de controles apropiados para prevenir la alteración o eliminación no autorizada.

Clasificación de datos para la California Consumer Protection Act (CCPA)

The California Consumer Protection Act (CCPA) is a robust privacy law that aims to give consumers more control over their personal information collected by businesses. While the CCPA doesn’t explicitly prescribe data classification methodologies, it heavily emphasizes the protection and categorization of consumer data. CCPA data classification is vital for compliance as it enables businesses to effectively manage and safeguard the personal information they collect. By categorizing data based on its sensitivity, businesses can more readily identify, control and protect personal information as required by the CCPA.

¿Qué exige la CCPA en términos de Netwrix Data Classification?

Bajo la CCPA, se requiere que las organizaciones implementen medidas que involucren la clasificación y el manejo de datos personales de manera que aseguren la protección y privacidad de la información de los consumidores. Nuevamente, aunque la CCPA no dicta explícitamente metodologías de clasificación de datos, sí requiere que las empresas emprendan varias acciones:

- Identificar y categorizar la información personal — Las empresas deben identificar y categorizar los tipos de información personal que recopilan, procesan o almacenan. Esto incluye, pero no se limita a:

- Nombres

- Direcciones

- Números de Seguridad Social

- Datos biométricos

- Información de geolocalización

- Identificadores en línea

- Implementar medidas de seguridad — La ley exige que las organizaciones establezcan medidas de seguridad robustas para proteger los datos personales. El cifrado, los controles de acceso y otras prácticas de seguridad se utilizan comúnmente para proteger los datos sensibles.

- Defienda los derechos del consumidor — La CCPA otorga a los consumidores derechos sobre su información personal, incluido el derecho a saber qué datos se están recopilando, el derecho a solicitar la eliminación de sus datos y el derecho a optar por no participar en la venta de sus datos. La clasificación de datos ayuda a identificar y gestionar los datos sujetos a estos derechos para que las organizaciones puedan responder adecuadamente a las solicitudes de los consumidores.

- Asegurar la transparencia y la responsabilidad — Las empresas necesitan ser transparentes acerca de sus prácticas de datos y responsables de cómo manejan la información del consumidor. La Data Classification apoya estos requisitos al permitir a las organizaciones documentar y demostrar sus procesos de manejo de datos y esfuerzos de cumplimiento.

Clasificación de datos para Cybersecurity Maturity Model Certification

El Cybersecurity Maturity Model Certification (CMMC) es un marco desarrollado por el Departamento de Defensa de EE. UU. (DoD) para mejorar la postura de ciberseguridad de los contratistas y subcontratistas de defensa. Un componente principal del CMMC es el énfasis en la protección y categorización de información sensible. La clasificación de datos permite a las organizaciones categorizar y proteger sistemáticamente datos sensibles, alineándose con los objetivos de seguridad descritos en el marco del CMMC.

¿Qué solicita CMMC en términos de Netwrix Data Classification?

CMMC abarca cinco niveles de madurez en ciberseguridad, con niveles superiores exigiendo controles más estrictos para la protección de información sensible:

- Nivel 1: Higiene Cibernética Básica — Este nivel se centra en controles y prácticas básicas de ciberseguridad, como mantener el software antivirus, establecer requisitos básicos de contraseña y realizar capacitación en ciberseguridad para empleados.

- Nivel 2: Higiene Cibernética Intermedia — El Nivel 2 incluye el establecimiento de políticas documentadas y la implementación de procesos controlados para asegurar un enfoque más estructurado hacia la ciberseguridad.

- Nivel 3: Buena higiene cibernética — El Nivel 3 representa un avance significativo en las prácticas de ciberseguridad de una organización. Implica la implementación de un conjunto completo y bien documentado de políticas y prácticas de seguridad. Este nivel se alinea con la protección de CUI, como se definió anteriormente.

- Nivel 4: Proactivo — En el Nivel 4, las organizaciones necesitan demostrar un enfoque proactivo hacia la ciberseguridad, incluyendo la revisión y adaptación de prácticas de ciberseguridad de manera regular para abordar amenazas más complejas y en evolución, como las amenazas persistentes avanzadas (APTs).

- Nivel 5: Avanzado/Progresivo — Las organizaciones en este nivel demuestran un enfoque avanzado y altamente adaptable a la ciberseguridad. Esto incluye monitorear, revisar y mejorar continuamente los procesos y prácticas de ciberseguridad para detectar y mitigar rápidamente amenazas cibernéticas sofisticadas.

La clasificación de datos es esencial para cumplir con los requisitos de cada nivel de CMMC. Implica aplicar etiquetas a los datos y luego implementar controles de acceso, cifrado y otras medidas de seguridad para proteger esos datos adecuadamente. Clasificar los datos de manera efectiva también fortalece la resiliencia cibernética de los contratistas de defensa en el panorama de amenazas dinámico de hoy.

Clasificación de datos para la Ley de Gestión de la Seguridad de la Información Federal (FISMA)

La Ley Federal de Gestión de la Seguridad de la Información (FISMA) proporciona un conjunto de pautas y estándares de seguridad. FISMA compliance es obligatorio para las agencias federales de EE. UU., las agencias estatales que administran programas federales como Medicare y las empresas privadas que tienen una relación contractual con el gobierno de EE. UU.

¿Qué requiere FISMA en términos de Netwrix Data Classification?

Los requisitos de clasificación de datos de FISMA exigen que las agencias identifiquen y categoricen los distintos tipos de información que manejan. Esto implica una evaluación detallada para distinguir entre diferentes niveles de sensibilidad para diferentes datos, como la información de identificación personal (PII) y la propiedad intelectual (IP).

Otros requisitos clave de FISMA incluyen los siguientes:

- Políticas y procedimientos de manejo de datos — Se espera que las agencias federales establezcan políticas y procedimientos específicos para el manejo de diferentes categorías de datos. Esto podría involucrar la implementación de controles de acceso, cifrado, data loss prevention mecanismos y protocolos de seguridad específicos para diferentes categorías de información. Por ejemplo, las políticas podrían dictar que la información de identificación personal (PII) sea cifrada tanto en tránsito como en reposo, mientras que los documentos clasificados podrían requerir acceso restringido y medidas de control estrictas.

- Evaluación y gestión de riesgos — FISMA exige un enfoque integral de gestión de riesgos. Las agencias deben realizar evaluaciones de riesgos detalladas para diversas categorías de datos e implementar controles proporcionales al nivel de riesgo asociado con cada categoría.

- Auditoría e informes — El cumplimiento con los estándares FISMA incluye auditoría e informes regulares. La clasificación de datos permite a las agencias demostrar eficazmente el cumplimiento mostrando que se aplican controles de seguridad adecuados para proteger diferentes categorías de datos y que estos se someten a evaluaciones y auditorías regulares.

- Planes de respuesta a incidentes: La clasificación de datos efectiva ayuda en la respuesta a incidentes. Las agencias pueden desarrollar planes de respuesta precisos adaptados a diferentes categorías de datos, lo que permite acciones rápidas y adecuadas en caso de una violación de seguridad o incidente.

Netwrix Data Classification

Resumen

Las principales regulaciones de cumplimiento tienen mucho en común en lo que respecta a la clasificación de datos. En general, las organizaciones deben seguir este proceso:

- Defina el propósito de la clasificación de datos, como:

- Para mitigar los riesgos asociados con la divulgación y acceso no autorizados (por ejemplo, PCI DSS)

- Para cumplir con los estándares de la industria que requieren information classification (p. ej., ISO 27001)

- Para defender los derechos del sujeto de datos y recuperar información específica en un plazo determinado (por ejemplo, GDPR)

- Defina el alcance del entorno de datos y luego realice una revisión de todos los datos dentro del alcance.

- Defina niveles de sensibilidad de datos y clasifique los datos. Comience con un número mínimo de niveles para no complicar demasiado el proceso.

- Desarrolle pautas de manejo de datos para garantizar la seguridad de cada categoría de datos.

Compartir en

Aprende más

Acerca del autor

Farrah Gamboa

Sr. Director de Gestión de Producto

Directora Senior de Product Management en Netwrix. Farrah es responsable de construir y entregar la hoja de ruta de los productos y soluciones de Netwrix relacionados con Data Security y Audit & Compliance. Farrah tiene más de 10 años de experiencia trabajando con soluciones de seguridad de datos a escala empresarial, uniéndose a Netwrix desde Stealthbits Technologies donde se desempeñó como Technical Product Manager y QC Manager. Farrah tiene un BS en Ingeniería Industrial de la Universidad de Rutgers.

Aprende más sobre este tema

Mercado de soluciones de Privileged Access Management: guía 2026

Los próximos cinco minutos de cumplimiento: construyendo seguridad de datos basada en la identidad a través de APAC

De ruido a acción: convirtiendo el riesgo de datos en resultados medibles

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos