Uso del grupo de Usuarios Protegidos contra Amenazas

Feb 20, 2015

Microsoft introdujo el grupo de Protected Users en Windows Server 2012 R2 y Windows 8.1, y está diseñado para reforzar las cuentas que son miembros del grupo, en particular para proteger contra pass-the-hash attacks desactivando el uso de NT LAN Manager (NTLM), un protocolo de autenticación antiguo que todavía está presente en Windows para compatibilidad con versiones anteriores.

Las protecciones adicionales solo se proporcionan cuando los usuarios inician sesión en Windows Server 2012 R2 o Windows 8.1, y la lista completa de defensas requiere que el nivel funcional del dominio esté configurado en Windows Server 2012 R2 (o superior).

Protected Users está diseñado principalmente para su uso con cuentas de administrador de dominio y empresa, las cuales son particularmente susceptibles a ataques, ya que cuando se ven comprometidas proporcionan acceso total a los sistemas. Eso no quiere decir que otras cuentas de usuario, que podrían considerarse un objetivo, no puedan ser agregadas a Protected Users. Pero debido a las estrictas restricciones impuestas a los miembros de Protected Users, es esencial realizar pruebas exhaustivas de antemano.

No hay soluciones alternativas para las restricciones, por lo que es prudente asegurarse de que si tiene la intención de agregar cuentas con altos privilegios, como administradores de dominio y de empresa, al menos una que no se utilice para tareas de administración regulares, quede fuera del grupo.

Las siguientes protecciones están habilitadas para los miembros del grupo de Usuarios Protegidos al iniciar sesión desde un dispositivo compatible:

- Las credenciales en caché están bloqueadas. Debe estar disponible un controlador de dominio para autenticar al usuario

- Las claves de Kerberos a largo plazo no se pueden utilizar para iniciar sesión

- Las contraseñas en texto plano no se almacenan en caché para la autenticación de Windows Digest o la delegación de credenciales predeterminada (CredSSP), incluso cuando las políticas relevantes están habilitadas

- La función unidireccional NTLM (NTOWF) está bloqueada

Si el nivel funcional del dominio está configurado en Windows Server 2012 R2 o superior, se habilitan protecciones adicionales:

- Los tickets de concesión de tickets Kerberos (TGT) no se pueden renovar por un período de tiempo de vida (TTL) superior a 4 horas

- NTLM está bloqueado

- El estándar de cifrado de datos (DES) y RC4 no pueden usarse para la pre-autenticación de Kerberos

- La delegación restringida y no restringida está bloqueada

Cuando DES y RC4 están bloqueados, todos los controladores de dominio (DC) deben estar ejecutando Windows Server 2008 (o posterior), y antes de agregar usuarios a Usuarios Protegidos, sus contraseñas deben cambiarse en un DC de Windows Server 2008 para que las claves AES se almacenen en Active Directory.

No puedo ver el grupo de Usuarios Protegidos en mi dominio

Si no tiene el grupo de Protected Users en su dominio, deberá asegurarse de que haya al menos un DC de Windows Server 2012 R2 y transferir el rol de Emulador de Controlador de Dominio Primario (PDC) de Operación Maestra Única Flexible (FSMO) a un DC de Windows Server 2012 R2. Si es necesario, el rol de PDC puede ser transferido de vuelta a su ubicación original.

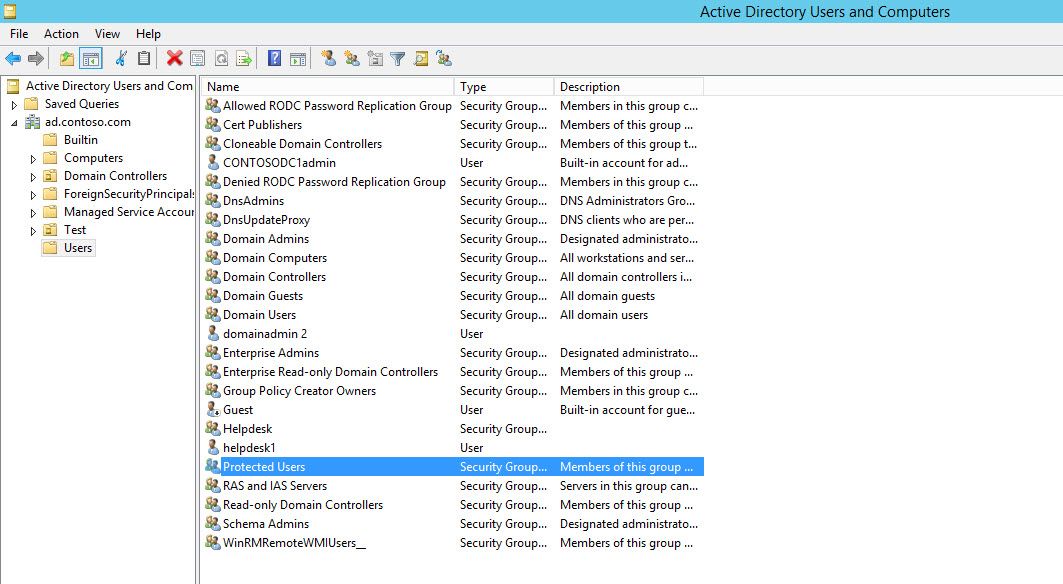

Para verificar si tienes el grupo de Protected Users en tu dominio, inicia sesión en Windows Server 2012 R2 como administrador del dominio:

- Open Server Manager from the Start screen

- Seleccione Active Directory Users and Computers desde las Herramientas

- En el panel izquierdo, expanda su dominio y haga clic en Usuarios.

Si Protected Users está presente en el dominio, debería verlo a la derecha. Los usuarios pueden ser agregados a Protected Users, como los agregaría a cualquier grupo de AD. Usando PowerShell, por ejemplo, para agregar la cuenta de usuario admin1:

Add-ADGroupMember –Identity ‘Protected Users’ –Members admin1

Para transferir el rol FSMO de emulador PDC a un DC de Windows Server 2012 R2, inicie sesión en el DC utilizando una cuenta de administrador de dominio y abra un símbolo del sistema de PowerShell usando el ícono en la barra de tareas del escritorio. Ahora escriba el siguiente comando y presione ENTER, reemplazando DC6 con el nombre del DC de Windows Server 2012 R2:

Move-AdDirectoryServerOperationMasterRole -Identity DC6 –OperationMasterRole pdcemulator

Si desea confirmar la nueva o la ubicación original del rol FSMO del emulador PDC, ejecute el comando a continuación, reemplazando ad.contoso.com con el nombre de su AD domain:

Get-AdDomain ad.contoso.com | Format-List pdcemulator

Netwrix Directory Manager

Compartir en

Acerca del autor

Aprende más sobre este tema

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

¿Qué es la gestión de registros electrónicos?

Análisis Cuantitativo de Riesgo: Expectativa de Pérdida Anual