Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

Un ataque DCShadow explota Active Directory al crear o manipular controladores de dominio de manera sigilosa, otorgando a los atacantes control total sobre un entorno. Esta técnica se ha convertido en una amenaza creciente ya que permite a los atacantes eludir las defensas tradicionales y obtener acceso persistente a sistemas críticos.

Atributo | Detalles |

|---|---|

|

Tipo de ataque |

Post-explotación / Persistencia / Escalada de Privilegios |

|

Nivel de impacto |

Crítico |

|

Target |

Microsoft Active Directory (Controladores de dominio, AdminSDHolder, objetos de AD) |

|

Vector de Ataque Primario |

Abuso del protocolo de replicación de AD (MS-DRSR) a través de lsadump::dcshadow de Mimikatz |

|

Motivación |

Establecer persistencia, escalar privilegios, evitar detección, mantener control del dominio a largo plazo |

|

Métodos comunes de prevención |

|

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Muy alto |

|

Facilidad de ejecución |

Medio |

|

Probabilidad |

Medio |

¿Qué es DCShadow?

DCShadow es una técnica avanzada de post-explotación utilizada en ataques a Active Directory (AD). Fue divulgada públicamente por primera vez por los investigadores de seguridad Benjamin Delpy (creador de Mimikatz) y Vincent Le Toux.

La técnica de ataque DCShadow es parte del módulo lsadump en Mimikatz, una herramienta de post-explotación. Permite a un adversario con privilegios de Domain Admin o Enterprise Admin registrar un controlador de dominio (DC) falso dentro del entorno de AD. Una vez registrado, el atacante puede inyectar cambios arbitrarios directamente en la base de datos de AD (NTDS.dit). El ataque se utiliza para modificar de manera sigilosa atributos sensibles como:

- SIDHistory

- userAccountControl

- adminCount

- Membresías de grupo

Estos cambios se propagan a través del mecanismo de replicación nativo de AD, que los trata como actualizaciones legítimas provenientes de un DC de confianza. Debido a esto, los mecanismos normales de auditoría y registro de seguridad se eluden, lo que hace que la detección sea difícil.

Nuevas perspectivas

DCShadow no explota un fallo o vulnerabilidad del software; en cambio, aprovecha los mecanismos de confianza y replicación inherentes a la arquitectura de Active Directory. Por esta razón, no se puede parchear. Mitigar DCShadow, por lo tanto, requiere controles operativos estrictos.

¿Cómo funciona DCShadow?

Requisitos previos

Antes de lanzar DCShadow, el atacante debe tener:

- Privilegios a nivel de SYSTEM en una máquina unida a un dominio (no necesariamente un DC).

- Credenciales de Domain Admin o Enterprise Admin para interactuar con el proceso de replicación de AD.

- Acceso a Mimikatz, que proporciona el módulo lsadump::dcshadow.

- Un buen entendimiento de la mecánica de replicación de AD.

Vector de ataque

DCShadow funciona permitiendo a un atacante simular un controlador de dominio falso e inyectar cambios no autorizados directamente en AD a través del proceso de replicación. Después de obtener privilegios de SYSTEM y derechos de Administrador de Dominio, el atacante utiliza herramientas como Mimikatz para registrar el DC falso, crear modificaciones en los atributos de AD y empujar esos cambios a la base de datos de AD. Una vez completado, el DC falso se elimina para borrar rastros. Durante los siguientes meses, el atacante utiliza la cuenta trasera para acceder a sistemas y recolectar datos sensibles, todo mientras evita las alertas convencionales de SIEM y los registros de auditoría de AD.

Aquí hay una guía paso a paso del proceso de ataque.

¿Cómo funciona DCShadow?

Requisitos previos

Antes de lanzar DCShadow, el atacante debe tener:

- Privilegios a nivel de SYSTEM en una máquina unida a un dominio (no necesariamente un DC).

- Credenciales de Domain Admin o Enterprise Admin para interactuar con el proceso de replicación de AD.

- Acceso a Mimikatz, que proporciona el módulo lsadump::dcshadow.

- Un buen entendimiento de la mecánica de replicación de AD.

Vector de ataque

DCShadow funciona permitiendo a un atacante simular un controlador de dominio falso e inyectar cambios no autorizados directamente en AD a través del proceso de replicación. Después de obtener privilegios de SYSTEM y derechos de Administrador de Dominio, el atacante utiliza herramientas como Mimikatz para registrar el DC falso, crear modificaciones en los atributos de AD y empujar esos cambios a la base de datos de AD. Una vez completado, el DC falso se elimina para borrar rastros. Durante los siguientes meses, el atacante utiliza la cuenta trasera para acceder a sistemas y recolectar datos sensibles, todo mientras evita las alertas convencionales de SIEM y los registros de auditoría de AD.

Aquí hay una guía paso a paso del proceso de ataque.

1. Elevar a privilegios SYSTEM

El atacante primero compromete una máquina unida al dominio y escala privilegios a SYSTEM utilizando herramientas como Mimikatz u otras técnicas de escalación de privilegios.

Usando Mimikatz para elevar privilegios a SYSTEM:

privilege::debug

!+

!ProcessToken

Esto permite que el proceso interactúe con la Autoridad de Seguridad Local (LSA) y registre servicios de replicación.

2. Registrar el Rogue Domain Controller

Usando el módulo lsadump::dcshadow de Mimikatz, los atacantes pueden registrar temporalmente la máquina comprometida y unida al dominio como un DC fraudulento. Esto se logra de manera programática:

- Modificar los nombres de entidad de servicio (SPNs) para que la máquina sea reconocible como un DC.

- Modificando msDS-HasDomainNC, msDS-HasFullReplicaNCs y otros atributos relacionados con la replicación.

- Creando los objetos necesarios de AD como NTDS Settings bajo la partición de Configuration.

3. Preparar modificaciones de atributos

Los atacantes preparan cambios en objetos de AD, tales como:

- Agregando SIDHistory para obtener permisos a través de SIDs antiguos.

- Modificar adminCount para evadir protecciones.

- Añadiendo cuentas a grupos sensibles como Domain Admins.

Estos cambios están preparados usando comandos de Mimikatz, tales como:

lsadump::dcshadow /object:User1 /attribute:SIDHistory /value:S-1-5-21-...

4. Empuje los cambios a través de la replicación

El atacante utiliza el siguiente comando para propagar los cambios preparados a Active Directory a través de protocolos de replicación estándar, provocando que los controladores de dominio reales acepten los cambios como si provinieran de un DC legítimo.

lsadump::dcshadow /push

5. Limpiar Rastros

Una vez que se completa la replicación, el atacante elimina todos los rastros del DC malicioso mediante:

- Eliminando los SPNs

- Eliminando configuraciones de NTDS

- Restaurando las configuraciones originales del sistema

Esto reduce la posibilidad de detección durante el análisis forense.

Nuevas perspectivas

Los atacantes a menudo se enfocan en componentes críticos de AD como AdminSDHolder, KRBTGT y Objetos de Directiva de Grupo (GPOs) para control persistente y compromiso generalizado.

- Modificar AdminSDHolder les permite mantener privilegios elevados al aplicar configuraciones de seguridad en cuentas de alto valor.

- La manipulación de KRBTGT permite ataques de Golden Ticket, otorgando acceso indefinido.

- Modificar las GPOs permite a los atacantes distribuir configuraciones o scripts maliciosos a todos los sistemas unidos al dominio.

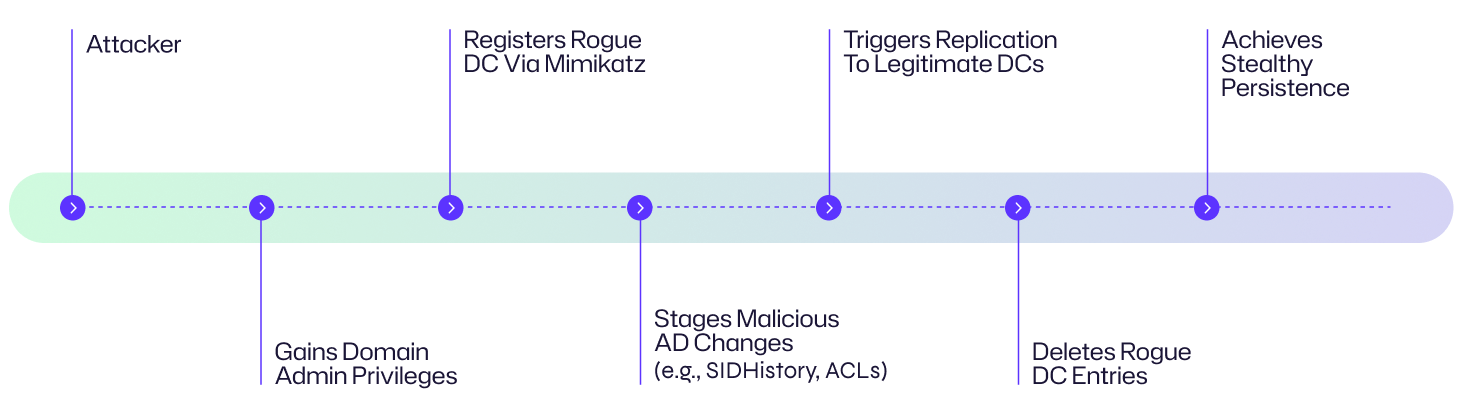

Diagrama de flujo de ataque

El flujo de ataque DCShadow ilustra cómo un actor de amenazas puede explotar los mecanismos legítimos de replicación de AD para inyectar cambios no autorizados — como la modificación de atributos de usuario o membresías de grupo — en la base de datos de AD, permitiendo un control encubierto y a largo plazo sobre el dominio.

Aquí hay un concepto visual del ataque.

Veamos un ejemplo desde la perspectiva de una organización.

En una organización sanitaria de tamaño medio, un atacante explota una vulnerabilidad de VPN para obtener acceso y escala privilegios para capturar credenciales de Domain Admin. Utilizando Mimikatz, registran una máquina comprometida como un DC falso y empujan cambios maliciosos a AD, como la adición de una cuenta de administrador sigilosa a través de SIDHistory. Estos cambios se replican a través del dominio sin activar alertas. Después de limpiar rastros del DC falso, el atacante mantiene acceso encubierto a largo plazo y exfiltra datos sensibles de pacientes con el tiempo, sin ser detectado por herramientas de seguridad estándar.

Ejemplos de ataques DCShadow

Al comprender ejemplos reales de ataques DCShadow, los profesionales de seguridad pueden obtener una visión de cómo los atacantes abusan de los mecanismos de replicación, qué indicadores buscar y cómo construir defensas efectivas contra tales amenazas.

Caso | Impacto |

|---|---|

|

UNC2452 (relacionado con SolarWinds, 2020–2021) |

El grupo de amenaza persistente avanzada (APT) UNC2452, atribuido al compromiso de la cadena de suministro de SolarWinds, se sospecha que aprovechó técnicas de DCShadow durante su fase de post-explotación. Según informes, los atacantes manipularon los permisos de AD y los metadatos de replicación, probablemente a través de DCShadow. Al inyectar cambios directamente en el proceso de replicación de AD, UNC2452 logró establecer una persistencia sigilosa y a largo plazo mientras evadía las herramientas de monitoreo convencionales. |

|

APT29 / Nobelium (2021) |

En 2021, se sospechaba que el grupo de amenazas vinculado a Rusia APT29 (también conocido como Nobelium), utilizaba técnicas de DCShadow para comprometer entornos de AD híbridos en la nube. Tras el acceso inicial — a menudo logrado mediante spear-phishing, robo de tokens o explotación de servicios de federación — se informa que APT29 utilizó métodos similares a DCShadow para implantar cuentas ocultas y modificar atributos de SIDHistory. Estos cambios permitieron al grupo escalar privilegios y mantener acceso a largo plazo en infraestructuras de AD locales y Microsoft Entra ID. |

|

TrickBot (2020) |

En 2020, el notorio troyano bancario y marco de malware TrickBot amplió sus capacidades más allá del fraude financiero para incluir técnicas de manipulación de AD utilizando el módulo DCShadow de Mimikatz. Entre julio y octubre de 2020, múltiples formas de ciberseguridad, incluyendo DFIR Report, SentinelOne y Cybereason documentaron intrusiones lideradas por TrickBot donde se utilizó explícitamente DCShadow. Estos ataques se dirigieron a redes empresariales en los sectores de salud, educación y manufactura, a menudo conduciendo al despliegue de ransomware. |

|

Simulación de Equipo Rojo – BlueHat IL (2018) |

La simulación del Equipo Rojo en BlueHat IL 2018 marcó la demostración original del concepto de ataque DCShadow, presentada por los investigadores de seguridad Vincent Le Toux y Benjamin Delpy (creador de Mimikatz). Esto demostró cómo un atacante podría registrar un DC malicioso y empujar silenciosamente cambios no autorizados en AD utilizando protocolos de replicación legítimos, sin activar los registros de eventos tradicionales o mecanismos de detección. Esta simulación sentó las bases para el abuso real de DCShadow. |

Consecuencias de un ataque DCShadow

Los ataques DCShadow representan una amenaza de alto impacto para los entornos de Active Directory, lo que conduce a consecuencias graves.

Compromiso total del dominio

Al explotar los mecanismos de replicación, DCShadow permite a los atacantes hacerse pasar por un DC legítimo e inyectar cambios arbitrarios en AD. Esto les da la capacidad de alterar permisos, crear cuentas privilegiadas y modificar descriptores de seguridad. Una vez ejecutado con éxito, el atacante posee el dominio de la misma manera que lo haría un administrador de dominio.

Invisibilidad ante SIEMs y monitoreo basado en registros

Un ataque DCShadow puede operar más allá de la visibilidad de las herramientas de monitoreo convencionales. Dado que el ataque imita la replicación legítima de DC utilizando protocolos como MS-DRSR, los cambios se realizan en la capa de replicación y no activan los registros de eventos estándar. Como resultado, incluso las plataformas SIEM sofisticadas y las herramientas de detección basadas en registros pueden no detectar las modificaciones no autorizadas, otorgando a los atacantes la libertad de operar sin ser detectados.

Persistencia más allá de los reinicios de contraseñas de administrador

Incluso si los defensores restablecen las contraseñas de administrador o eliminan puertas traseras conocidas, los atacantes que utilizan DCShadow podrían haber incorporado ya cambios persistentes directamente en AD, como derechos de replicación modificados o principios de servicio clandestinos. Estos puntos de apoyo sigilosos son difíciles de rastrear y pueden sobrevivir a los esfuerzos de remediación tradicionales. Por lo tanto, los atacantes pueden regresar incluso después de que se tomen acciones de respuesta a incidentes.

Potencial de Escalación a Través de Confianzas de Dominio

En entornos con múltiples dominios o relaciones de confianza entre bosques, los ataques DCShadow pueden ser utilizados para abusar de esos caminos de confianza. Al inyectar cambios que afectan cuentas de confianza o alterar atributos relacionados con la confianza, los atacantes pueden escalar privilegios a través de dominios, moviéndose lateralmente y comprometiendo segmentos adicionales de la infraestructura con mínima resistencia.

Escalación completa de privilegios y puertas traseras en la infraestructura

Con la capacidad de otorgar o modificar permisos de AD de alto nivel de manera silenciosa, DCShadow permite a los atacantes realizar una escalada de privilegios completa. También pueden asegurar un acceso encubierto a largo plazo a la infraestructura implantando privilegios persistentes, manipulando objetos sensibles de AD o modificando ACL y membresías de grupos de una manera que asegure un acceso encubierto a largo plazo. Estos cambios son difíciles de auditar o revertir sin una investigación a nivel forense.

Abuso de Privilegios en Entornos Híbridos

En entornos de identidad híbrida, donde el AD local se sincroniza con Microsoft Entra ID utilizando herramientas como Microsoft Entra Connect, un ataque DCShadow puede tener consecuencias en cascada más allá del dominio local. Si un atacante compromete el AD local y realiza cambios no autorizados, esas modificaciones se sincronizan automáticamente con Microsoft Entra ID, dependiendo de la configuración. Esto podría permitir a los atacantes obtener roles elevados en Microsoft 365, suscripciones de Microsoft Entra u otras aplicaciones SaaS federadas.

Compromiso completo a nivel de bosque

Cuando se combina con técnicas como Golden Ticket o Pass-the-Ticket, un ataque DCShadow puede escalar a un compromiso completo a nivel de bosque. Esta poderosa combinación permite a los atacantes falsificar tickets de Kerberos mientras alteran silenciosamente la replicación de AD para mantener la persistencia y elevar privilegios. En tales escenarios, la integridad de todo el bosque de AD está en peligro, a menudo dejando la reconstrucción completa del bosque como la única opción de remediación confiable.

Consecuencias en Áreas Clave del Negocio

Un ataque DCShadow puede tener consecuencias en dimensiones críticas del negocio.

Impacto | Descripción |

|---|---|

|

Financiero |

Un ataque DCShadow exitoso puede llevar a pérdidas financieras significativas que pueden provenir de:

|

|

Operacional |

DCShadow puede paralizar la infraestructura de TI y las operaciones diarias.

|

|

Reputacional |

Las brechas que involucran la explotación avanzada de AD pueden dañar gravemente la reputación de una organización.

|

|

Legal/Regulatorio |

Los ataques DCShadow pueden llevar a consecuencias legales y de cumplimiento graves, incluyendo sanciones regulatorias y acciones legales.

|

Objetivos comunes de un ataque DCShadow: ¿Quién está en riesgo?

Mientras que cualquier entorno de Active Directory puede estar en riesgo de un ataque DCShadow, ciertos tipos de organizaciones son más vulnerables debido a su arquitectura, escala operativa o la sensibilidad de sus datos.

Grandes empresas con entornos AD complejos

Las empresas con estructuras de AD amplias y multinivel a menudo tienen numerosos controladores de dominio y relaciones de confianza, lo que puede proporcionar a los atacantes múltiples puntos de entrada y caminos de replicación para explotar.

Organizaciones con excesivas cuentas Privileged Access Management

Los entornos donde el acceso privilegiado no está bien controlado o donde las cuentas de administrador son demasiado abundantes presentan un blanco fácil. Los atacantes pueden comprometer dichas cuentas más fácilmente para iniciar ataques DCShadow y mantener la persistencia.

Empresas con Monitoreo y Registro Inadecuados

Las empresas que carecen de un monitoreo integral de la replicación de AD, integración con SIEM o mecanismos de detección de anomalías corren un mayor riesgo. Los ataques DCShadow a menudo evitan los registros tradicionales, mientras que la visibilidad es esencial para la detección temprana.

Agencias Gubernamentales e Infraestructura Crítica

Las entidades del sector público y los operadores de infraestructura nacional crítica (CNI) son objetivos frecuentes de actores estatales que pueden utilizar DCShadow como parte de campañas de amenaza persistente avanzada (APT) para mantener acceso encubierto durante largos períodos.

Organizaciones con Confianzas entre Bosques

Las empresas que mantienen múltiples bosques de AD con relaciones de confianza son especialmente vulnerables, ya que un compromiso en un bosque puede aprovecharse para escalar privilegios en otros utilizando técnicas de DCShadow.

Industrias con Propiedad Intelectual (IP) valiosa

Sectores como el aeroespacial, farmacéutico y tecnológico que albergan datos sensibles de I+D son objetivos de alto valor. Los atacantes pueden usar DCShadow para mantener el acceso de manera sigilosa mientras exfiltran propiedad intelectual sin activar alertas.

Entornos híbridos/multi-nube

Las organizaciones con entornos integrados de AD local y Microsoft Entra ID son susceptibles a un impacto ampliado. DCShadow puede utilizarse para manipular el AD local, lo que luego propaga cambios no autorizados en la nube, expandiendo el alcance del compromiso.

Evaluación de riesgos

Evaluar el riesgo de los ataques DCShadow requiere analizar su probabilidad, el impacto potencial, la naturaleza avanzada de las técnicas utilizadas, los desafíos en la detección y la gravedad de las consecuencias que pueden provocar.

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Muy alto

|

|

Facilidad de ejecución |

Medio

|

|

Probabilidad |

Medio

|

Cómo prevenir ataques DCShadow

Prevenir ataques DCShadow requiere una estrategia de defensa en capas centrada en limitar el acceso privilegiado, asegurar las configuraciones de Active Directory y monitorear las actividades de replicación no autorizadas. Las siguientes mejores prácticas ayudan a reducir la superficie de ataque y mejorar las capacidades de detección y respuesta.

Minimice la membresía de Domain Admin y Enterprise Admin

Limite el número de usuarios con cuentas altamente privilegiadas, como los derechos de Domain Admin o Enterprise Admin, ya que los ataques DCShadow requieren dichos privilegios para tener éxito.

- Utilice Privileged Access Management (PAM) para asignar permisos elevados solo cuando sea necesario.

- Audite y elimine cuentas de administrador inactivas o innecesarias.

- Utilice modelos de acceso justo a tiempo (JIT) para reducir los derechos administrativos persistentes y limitar la exposición.

Proteja las cuentas de alto valor con modelos de acceso por niveles

Implemente un modelo administrativo por niveles (Tier 0/1/2) para aislar cuentas de alto privilegio, reduciendo el riesgo de movimiento lateral y escalada de privilegios.

- Nivel 0: Controladores de dominio, cuentas de administrador de dominio – completamente aislados

- Nivel 1: Cuentas de administrador de servidor/estación de trabajo

- Nivel 2: Entornos de usuario estándar

Utilice cuentas y estaciones de trabajo dedicadas para cada nivel para evitar la filtración de credenciales entre niveles.

Implemente Estaciones de Trabajo de Administración Seguras (SAWs)

Utilice estaciones de trabajo dedicadas y reforzadas para tareas administrativas para reducir el riesgo de robo de credenciales y evitar que herramientas como Mimikatz se ejecuten en puntos finales expuestos.

- Prohíba la navegación por internet y el acceso al correo electrónico desde las SAWs.

- Habilite el cifrado de disco completo, deshabilite los derechos de administrador local y aplique la autenticación multifactor (MFA).

- Monitoree intentos de acceso o software no autorizado.

Restringir el acceso para modificar el esquema y la configuración de AD

Aplique permisos estrictos para controlar quién puede modificar el esquema del directorio o replicar cambios, ya que DCShadow requiere dichos derechos para registrar controladores de dominio fraudulentos.

- Restrinja los permisos de "Replicating Directory Changes" y "Replicating Directory Changes All".

- Deshabilite los roles de administrador de esquema innecesarios y monitoree los intentos de volver a habilitarlos.

- Utilice Group Policy para limitar los derechos a los contextos de nomenclatura de AD schema o Configuration.

Restringir la creación de SPN y los derechos de objetos de computadora

Los permisos mal configurados en Unidades Organizativas (OUs) pueden permitir a los atacantes crear máquinas falsas y registrar SPNs.

- Evite que usuarios con privilegios bajos o estándar registren Nombres de Principales de Servicio (SPNs) o creen/uniendose a objetos de computadora en el dominio sin supervisión.

- Audite y restrinja ms-DS-MachineAccountQuota, que controla cuántas máquinas puede un usuario unir al dominio.

- Monitoree los registros de SPN en busca de anomalías utilizando herramientas como ADRecon o BloodHound.

Utilice cortafuegos basados en el host y segmentación de red

Una segmentación adecuada y el uso de cortafuegos previenen el movimiento lateral y el abuso de replicación.

- Aísle los controladores de dominio del resto de la red.

- Solo permita los puertos necesarios de replicación RPC y LDAP entre controladores de dominio legítimos.

- Bloquee el tráfico de replicación entrante de hosts no autorizados.

- Implemente ACL en dispositivos de red para limitar la comunicación hacia/desde los controladores de dominio.

Audite cambios en AD y tráfico de replicación

Monitoree y registre los cambios en el directorio, especialmente las actividades de replicación, modificaciones de esquema o cambios no autorizados en objetos sensibles. Busque eventos inusuales como:

- Modificaciones no autorizadas de la configuración de NTDS.

- Cambios espontáneos en el atributo Server-Reference.

Utilice los ID de evento (por ejemplo, 4662 para cambios de permisos de objeto) y los registros de Directory Services para la auditoría.

Despliegue herramientas de detección de amenazas en tiempo real

Las soluciones de seguridad modernas pueden detectar indicadores de actividad de DCShadow.

- Microsoft Defender for Identity puede detectar comportamientos anormales de replicación y escaladas de privilegios.

- Las integraciones de SIEM (por ejemplo, Splunk, Sentinel) pueden correlacionar registros de AD, endpoints y la red.

- Utilice controladores de dominio honeypot para detectar intentos de replicación no autorizados.

Aislar y monitorear el uso de Mimikatz & PowerShell

Los ataques DCShadow suelen involucrar Mimikatz y scripting avanzado de PowerShell.

- Utilice AppLocker o Windows Defender Application Control (WDAC) para prevenir la ejecución de scripts no aprobados.

- Implemente el Modo de Lenguaje Restringido de PowerShell y habilite el registro de bloques de script.

- Monitoree las firmas YARA conocidas o las detecciones basadas en comportamiento asociadas con Mimikatz.

Realice auditorías de seguridad regulares y controles de higiene

Realice revisiones regulares de los permisos de AD, las membresías de grupo y las políticas de auditoría para identificar configuraciones erróneas o escaladas de privilegios antes de que los atacantes puedan explotarlas.

- Ejecute evaluaciones de seguridad de AD utilizando herramientas como PingCastle, ADACLScanner o Purple Knight.

- Revise las GPOs, permisos delegados, membresías de grupo e informes de Privileged Access.

- Pruebe los procedimientos de respuesta a incidentes relacionados con ataques de AD para garantizar la preparación.

Netwrix Support

Netwrix ofrece herramientas potentes para detectar y mitigar ataques DCShadow. Soluciones como PingCastle y Threat Prevention permiten a las organizaciones mejorar su capacidad para identificar y bloquear actividades sospechosas, mejorando significativamente la seguridad y la resiliencia de su entorno de Active Directory.

Netwrix PingCastle

PingCastle es una herramienta de auditoría de seguridad de AD ampliamente utilizada. Aunque no bloquea directamente los ataques DCShadow, juega un papel crucial en la identificación de las condiciones que hacen posibles dichos ataques.

- Identifica privilegios excesivos — Detecta cuentas con derechos de Domain Admin, Enterprise Admin o de replicación, los cuales son requisitos previos para lanzar DCShadow.

- Destaca configuraciones incorrectas — Informa sobre roles de administrador de esquema, permisos débiles o cuentas con privilegios de replicación.

- Expone riesgos de delegación — Encuentra ACLs demasiado permisivas en objetos críticos como Controladores de Dominio o AdminSDHolder.

- Puntuación de riesgo — Ofrece una puntuación de seguridad de alto nivel que resalta las rutas de ataque, exposiciones de privilegios y debilidades estructurales.

¿Quieres descubrir privilegios excesivos, malas configuraciones y riesgos de delegación en tu Active Directory? Descarga Netwrix PingCastle de manera gratuita y obtén tu puntuación de seguridad de AD hoy mismo.

Netwrix Threat Prevention

Netwrix Threat Prevention ayuda a monitorear, detectar y alertar sobre cambios y comportamientos sospechosos en entornos de Active Directory.

- Monitoreo en tiempo real de cambios en AD — Detecta modificaciones no autorizadas en el esquema o en los metadatos de replicación, los cuales son indicadores clave de actividad DCShadow.

- Controles de Defensa Activa — Puede interceptar y bloquear actividades de replicación no autorizadas, como intentos de registrar controladores de dominio falsos o inyectar metadatos de replicación.

- Aplicación de políticas — Implementa reglas para prevenir que usuarios, hosts o procesos específicos realicen acciones relacionadas con la replicación, incluso si poseen credenciales privilegiadas.

- Análisis de comportamiento — Identifica el uso anómalo de cuentas con privilegios o patrones de movimiento lateral que preceden a un ataque DCShadow.Alertas sobre eventos de replicación — Puede configurarse para vigilar registros no reconocidos de controladores de dominio o cambios en la configuración de NTDS.

¿Quieres detener intentos de replicación no autorizados y detectar actividad DCShadow en tiempo real? Solicita hoy una prueba gratuita de Netwrix Threat Prevention.

Estrategias de detección, mitigación y respuesta

Defenderse eficazmente de los ataques DCShadow requiere una combinación de detección proactiva, mitigación estratégica y procedimientos de respuesta bien definidos.

Detección

Supervisar los siguientes ID de eventos puede ayudar a detectar actividad sospechosa asociada a un ataque DCShadow:

ID de evento | Descripción | Relevancia para DCShadow |

|---|---|---|

|

4928 |

Se intentó modificar el objeto de configuración de replicación del servicio de directorio |

Indica un intento potencial de alterar la configuración de replicación — una de las primeras señales de actividad de DCShadow. |

|

4929 |

Se intentó cambiar la configuración de replicación entre dos sitios |

Podría indicar cambios no autorizados en las rutas de replicación utilizadas para introducir un controlador de dominio falso. |

|

5136 |

Se modificó un objeto del servicio de directorio |

Captura cambios de atributos en objetos de AD. DCShadow utiliza la replicación para aplicar cambios de forma encubierta, lo cual este evento puede detectar. |

|

5141 |

Se eliminó un objeto del servicio de directorio |

Registra la eliminación de objetos de AD. Puede usarse junto con DCShadow para encubrir rastros o manipular roles de esquema. |

|

4742 |

Se modificó una cuenta de equipo |

Supervisa cambios en objetos de equipo, incluidos los controladores de dominio. DCShadow puede crear o modificar cuentas de controladores de dominio para hacerse pasar por un socio de replicación. |

Nuevo enfoque

- La detección basada en red es una de las formas más efectivas de identificar ataques DCShadow. Las organizaciones deben buscar solicitudes DRSUAPI RPC, especialmente DRSUAPI_REPLICA_ADD, que provengan de equipos que no sean controladores de dominio (DC). Estas solicitudes suelen viajar por el puerto TCP 135 y por puertos RPC dinámicos (49152–65535), y normalmente solo se observan entre controladores de dominio legítimos. Cualquier actividad de este tipo proveniente de una fuente no autorizada es un fuerte indicador de intentos maliciosos de replicación.

- Se recomienda implementar controladores de dominio señuelo (honeypots) con Service Principal Names (SPNs) configurados como trampas para alertas tempranas. Estos sistemas de engaño imitan a los DC legítimos, pero no se utilizan en operaciones reales. Dado que ningún servicio auténtico interactúa con ellos, cualquier tráfico de replicación o consulta de SPN que reciban puede marcarse como sospechoso.

Mitigar los ataques DCShadow requiere un enfoque proactivo para reforzar Active Directory, restringir los privilegios administrativos y supervisar de cerca las actividades relacionadas con la replicación.

- Limitar el acceso de administradores

Minimizar la cantidad de usuarios con derechos de Domain Admin o Enterprise Admin implementando controles de acceso de privilegio mínimo. Utilizar un modelo administrativo por niveles (Nivel 0/1/2) para aislar las cuentas e infraestructuras de alto valor, evitando que las cuentas de niveles inferiores accedan a componentes críticos de AD. Esto reduce el riesgo de que un atacante obtenga control de las cuentas necesarias para ejecutar ataques DCShadow. - Reducir la delegación

Restringir los derechos de delegación que permiten a los usuarios unir equipos al dominio o crear/modificar objetos de equipo. Una delegación incorrecta puede permitir que los atacantes registren DC falsos o modifiquen configuraciones de replicación. Usar las directivas de grupo (Group Policy) y revisiones de ACL para asegurar que solo las cuentas de confianza tengan estos privilegios, y auditarlas regularmente para garantizar el cumplimiento. - Configuraciones de firewall

Configurar firewalls basados en host en infraestructuras críticas (especialmente en los DC) para permitir únicamente la comunicación necesaria. Esto limita el movimiento lateral y evita que los atacantes inicien tráfico relacionado con la replicación desde equipos que no son DC. Enfocarse en restringir los puertos RPC y LDAP, a menos que sean necesarios explícitamente entre sistemas conocidos. - Segmentar el tráfico de replicación

Utilizar segmentación de red para aislar el tráfico de replicación entre controladores de dominio. Al colocar los DC en VLAN dedicadas, las organizaciones pueden monitorear y controlar las rutas de replicación, garantizando que ningún sistema no autorizado participe en la sincronización del directorio. - Auditar SPN y registros de DC

Los Service Principal Names (SPN) suelen ser manipulados en ataques que involucran DC falsos. Auditar regularmente los SPN para detectar entradas sospechosas o duplicadas y monitorear registros inesperados de configuraciones NTDS o de objetos DC en AD. Usar herramientas automatizadas para detectar anomalías de forma temprana. - Aplicar estaciones de trabajo administrativas seguras (SAW)

Exigir que todas las tareas administrativas que involucren activos de Nivel 0 (como los DC) se realicen desde SAW. Estos dispositivos reforzados están aislados del acceso a internet y del uso general, reduciendo significativamente la posibilidad de que credenciales o herramientas administrativas sean comprometidas y utilizadas en un ataque DCShadow.

Nuevo enfoque

- Para evitar intentos de replicación no autorizados, como los utilizados en los ataques DCShadow, las organizaciones deben implementar controles a nivel de red que filtren y restrinjan el tráfico de replicación. Esto incluye aplicar un enfoque de “denegar por defecto”, donde solo los DC explícitamente aprobados puedan comunicarse para replicación, especialmente entre distintos sitios.

- Para mitigar los riesgos de los ataques DCShadow, es fundamental supervisar y controlar la creación y el registro de los Service Principal Names (SPN), en particular aquellos asociados con GC/ (Global Catalog) y E3514235-4B06-11D1-AB04-00C04FC2DCD2, que es el GUID del Directory Replication Service (DRS).

Respuesta

A DC Shadow attack represents one of the most covert and dangerous threats to AD. Due to its stealthy nature and potential to compromise the integrity of the entire AD environment, an immediate and structured response is critical.

Un ataque DCShadow representa una de las amenazas más sigilosas y peligrosas para Active Directory. Debido a su naturaleza encubierta y a su potencial para comprometer la integridad de todo el entorno de AD, es fundamental una respuesta inmediata y estructurada.

Activar el protocolo completo de respuesta a incidentes

Los ataques DCShadow indican un compromiso profundo y un acceso privilegiado que puede subvertir el comportamiento de los DC y evadir los registros tradicionales. Esto requiere una respuesta coordinada a nivel empresarial para contener la amenaza y recuperarse del impacto. Es necesario:

- Alertar de inmediato al equipo de respuesta a incidentes (IR), a la dirección de seguridad y a los interesados relevantes.

- Escalar a severidad crítica e iniciar las políticas y guías completas de respuesta a incidentes específicas para amenazas o ataques a AD.

- Imponer un congelamiento total de los cambios en AD (esquema, configuración, controladores de dominio).

- Iniciar la recolección de evidencia forense (volcados de memoria, imágenes de disco, registros de eventos).

- Coordinar con los equipos legales, de cumplimiento y de continuidad del negocio.

Asumir un compromiso completo de AD

Los cambios no autorizados realizados mediante DCShadow pueden no ser visibles en los registros estándar. Para abordar la situación, se debe:

- Tratar todo el bosque de AD como no confiable.

- Asumir que las credenciales privilegiadas (Domain Admins, Enterprise Admins) y los objetos de directiva de grupo pueden haber sido alterados.

- Evaluar la posible exposición de tickets Kerberos, abuso de SIDHistory, manipulación de metadatos de replicación o puertas traseras (por ejemplo, derechos de administrador falsos o cuentas persistentes).

Deshabilitar las cuentas afectadas y aislar los equipos

Para contener el movimiento lateral y evitar la replicación de cambios maliciosos o la reintroducción de componentes DCShadow, se recomienda:

- Deshabilitar inmediatamente cualquier cuenta identificada como comprometida, especialmente las utilizadas en el ataque (administrativas, de servicio o de replicación).

- Desconectar del sistema las máquinas sospechosas, incluyendo:

- Equipos que registraron SPN falsos o suplantaron DC.

- Hosts que muestran comportamientos anormales de replicación DRS.

- Bloquear el tráfico RPC y DRS sospechoso desde los puntos finales afectados.

Revisar los registros y metadatos de replicación

Identificar qué se cambió, quién realizó los cambios y cuándo, para evaluar con precisión el alcance del compromiso.

Usar herramientas como:

repadmin /showmeta: inspeccionar metadatos como la marca de tiempo y el número de versión para detectar cambios en objetos sensibles.repadmin /showobjmeta: ver atributos de replicación en objetos específicos.- ID de eventos: 4662, 5137, 4929 y otros eventos de auditoría de servicios de directorio.

- Análisis de memoria LSASS para detectar SPN inyectados o tokens robados.

Enfocarse en:

- SPN sospechosos (especialmente los que incluyen E3514235-..., GC/ o ldap/).

- Socios de replicación inusuales.

- Metadatos de objetos con anomalías de fecha/hora o atribución administrativa a usuarios desconocidos.

Restaurar desde instantáneas o copias de seguridad de AD verificadas

La reversión es la forma más segura de deshacer los cambios realizados por DCShadow, especialmente si existen puertas traseras persistentes.

Si es posible, usar Volume Shadow Copy Service (VSS) o copias de seguridad del estado del sistema para una restauración autoritativa de los objetos afectados.

En caso de impacto a nivel de bosque:

- Considerar el uso del Directory Services Restore Mode (DSRM) para reconstruir DC confiables.

- Verificar las copias de seguridad con análisis de malware sin conexión antes de restaurar.

- Validar los objetos restaurados mediante hash o respaldos verificados.

Si es necesario, realizar una reconstrucción del dominio o del bosque

Algunos ataques corrompen AD tan profundamente que restaurar la confianza no es factible, por lo que una reconstrucción completa es el único camino hacia la recuperación total.

En casos de violaciones de confianza generalizadas, comenzar a planificar:

- Un nuevo bosque de AD en paralelo.

- Migración de sistemas y cuentas limpias, con depuración adecuada.

- Uso del diseño Red Forest, administración por niveles y estaciones administrativas seguras en la reconstrucción.

- Eliminar todos los DC y configuraciones de replicación del dominio comprometido.

Impacto por industria

Los ataques DCShadow representan riesgos significativos para industrias que dependen fuertemente de infraestructuras de identidad centralizadas. Como estos sectores almacenan datos sensibles y operan bajo estrictos requisitos regulatorios, el impacto puede ser devastador tanto operativamente como legalmente.

Industria | Impacto |

|

|---|---|---|

|

Salud |

Un ataque DCShadow puede otorgar a los atacantes acceso encubierto a sistemas que manejan Información de Salud Protegida (PHI). Esto puede generar violaciones a la ley HIPAA, filtraciones de datos y comprometer los sistemas de Registros Electrónicos de Salud (EHR). La detección tardía aumenta el riesgo potencial para la seguridad de los pacientes, así como las sanciones financieras y el daño reputacional. |

|

|

Finanzas |

Un ataque DCShadow puede subvertir los controles de identidad y acceso, permitiendo a los atacantes hacerse pasar por usuarios privilegiados o insertar puertas traseras en Active Directory (AD). Esto puede facilitar transacciones no autorizadas, fraudes bancarios y manipulación de sistemas financieros. La violación de regulaciones como SOX, GLBA o PCI-DSS puede tener graves consecuencias legales, financieras y reputacionales. |

|

|

Comercio minorista |

Los ataques DCShadow pueden usarse para implementar cambios no autorizados en los Objetos de Política de Grupo (GPO), permitiendo que los atacantes comprometan terminales de Punto de Venta (POS), sistemas de gestión de inventario o pasarelas de pago. Esto puede conducir al robo de datos, manipulación de transacciones y filtraciones masivas de información de clientes. El resultado puede ser la interrupción de operaciones en múltiples ubicaciones, violación de la norma PCI-DSS, pérdidas financieras y daño a la marca. |

|

|

Educación |

Los ataques DCShadow pueden permitir que los atacantes manipulen registros de estudiantes o personal dentro de AD, alterando potencialmente el acceso a sistemas de calificaciones, portales de exámenes, plataformas de ayuda financiera o sistemas de gestión del aprendizaje (LMS). Esto puede causar fraude académico, denegación de servicio y comprometer la integridad institucional. Además, tales brechas pueden exponer información personal identificable (PII), generando violaciones a leyes de privacidad como FERPA. |

Evolución del ataque y tendencias futuras

A medida que los ataques DCShadow continúan evolucionando, es importante comprender hacia dónde podrían dirigirse en el futuro.

Amenaza potente en entornos híbridos de identidad

Los entornos híbridos que integran AD local con Microsoft Entra ID u otros proveedores de identidad siguen siendo vulnerables a DCShadow. Aunque este ataque se dirige al entorno local, los cambios maliciosos realizados localmente pueden sincronizarse con los servicios en la nube, extendiendo así el alcance del compromiso. Esto hace que DCShadow sea especialmente peligroso en entornos con identidades federadas, donde AD actúa como la autoridad principal de confianza para la autenticación y el control de acceso basados en la nube.

Scripts automatizados para ataques DCShadow

Los atacantes avanzados ahora utilizan marcos de automatización para configurar y ejecutar ataques DCShadow. Al reducir los pasos manuales (como el registro de SPN, la escalada de privilegios y la manipulación de metadatos), los actores de amenazas pueden ejecutar estos ataques más rápido y de manera más consistente, con menos indicadores de compromiso. La automatización también permite que adversarios con menor nivel técnico utilicen estas técnicas complejas al empaquetarlas en scripts o cadenas de ataque modulares.

Creciente superposición con herramientas de escalada de privilegios impulsadas por IA

Los atacantes utilizan cada vez más herramientas de reconocimiento impulsadas por IA para mapear rutas administrativas, relaciones de confianza y configuraciones incorrectas dentro de AD. Combinadas con DCShadow, estas herramientas pueden identificar el punto de entrada óptimo para desplegar un DC falso, detectar los eslabones débiles en los modelos administrativos por niveles o incluso seleccionar los objetivos de replicación de mayor impacto. Esta fusión entre automatización e inteligencia permite a los atacantes moverse con precisión dentro de los entornos empresariales.

Probable uso en intrusiones de la cadena de suministro

Es probable que los atacantes utilicen DCShadow para apuntar a proveedores de servicios gestionados (MSP), proveedores de software o proveedores de identidad comprometidos, es decir, cualquier entorno donde Active Directory desempeñe un papel clave en la confianza y la seguridad. Al inyectar cambios maliciosos en los entornos de AD, los atacantes pueden crear persistencia sigilosa, otorgarse acceso privilegiado o corromper las rutas de replicación. Aprovechar la naturaleza interconectada de las cadenas de suministro y las identidades federadas podría generar compromisos a gran escala entre múltiples organizaciones.

Estadísticas e infografía clave

Los datos cuantitativos sobre ataques DCShadow no suelen publicarse en informes detallados. Las evaluaciones de preparación suelen ser cualitativas o derivadas de encuestas más amplias sobre la postura de seguridad de Active Directory.

La siguiente infografía intenta visualizar estadísticas como el momento en que el ataque ganó relevancia y cómo ha evolucionado su detección. Utiliza análisis conceptuales de la industria y tendencias donde los datos precisos no están disponibles:

Puntos clave de la infografía:

- Tendencia estimada de frecuencia de ataque (2019–2023): la frecuencia de los ataques DCShadow parece haber aumentado considerablemente, en línea con la creciente sofisticación de los ciberataques.

- Nivel de conocimiento sobre DCShadow (2023) entre profesionales de seguridad informática: 65% con conocimiento alto o moderado. Esto sugiere que alrededor de un tercio de la comunidad de seguridad no está completamente al tanto de sus particularidades.

- Organizaciones “preparadas” para DCShadow (2023): 30%. Solo un 30% de las organizaciones estarían adecuadamente preparadas para detectar y mitigar ataques DCShadow, lo que evidencia una gran brecha entre la conciencia y las capacidades defensivas reales.

Reflexiones finales

DCShadow representa uno de los métodos más encubiertos y técnicamente sofisticados para comprometer Active Directory, aprovechando los mecanismos de replicación confiables para inyectar cambios no autorizados y evadir la auditoría estándar. Su sigilo y dependencia del acceso privilegiado implican que la prevención no depende de parches, sino del fortalecimiento arquitectónico, el control de acceso y la supervisión constante. Las organizaciones deben adoptar una mentalidad de confianza cero, aplicar modelos administrativos por niveles y desplegar herramientas avanzadas de detección para identificar anomalías en el comportamiento de replicación.

Preguntas Frecuentes

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque Golden SAML

Entendiendo los ataques de Golden Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Pass the Hash

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Ataque de Silver Ticket