Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

El abuso de los permisos de aplicaciones de Entra ID (anteriormente Azure AD) es una técnica de ataque avanzada donde los adversarios explotan registros de aplicaciones mal configurados o con exceso de privilegios, concesiones de consentimiento y credenciales delegadas/estáticas en Microsoft Entra ID para obtener acceso no autorizado, escalar privilegios, exfiltrar datos o mantener acceso persistente. El objetivo principal es abusar de los permisos legítimos de la aplicación para actuar en nombre de los usuarios o del inquilino sin necesidad de robar credenciales tradicionales.

Atributo | Detalles |

|---|---|

|

Tipo de ataque |

Abuso de permisos de aplicación de Entra ID |

|

Nivel de impacto |

Alto |

|

Target |

Inquilinos de la nube, consumidores de SaaS, empresas, gobiernos |

|

Vector de Ataque Primario |

Registros de aplicaciones mal configurados, consentimientos excesivos, secretos/certificados de aplicaciones comprometidos, flujos OAuth |

|

Motivación |

Exfiltración de datos, escalada lateral de nube a local, persistencia, toma de control del inquilino |

|

Métodos comunes de prevención |

Diseño de aplicaciones de mínimo privilegio, restricciones de consentimiento, autenticación basada en certificados, acceso condicional, auditoría continua de consentimiento/permisos |

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Muy alto |

|

Facilidad de ejecución |

Medio |

|

Probabilidad |

De medio a alto |

¿Qué es el abuso de permisos de aplicación de Entra ID?

El abuso de permisos de aplicaciones Entra ID ocurre cuando los atacantes aprovechan los permisos a nivel de aplicación (permisos de aplicación, permisos delegados, ámbitos consentidos por el administrador), el consentimiento OAuth mal configurado, secretos de cliente filtrados/certificados, o principios de servicio abusados para realizar acciones privilegiadas en un inquilino. A diferencia de los compromisos basados en contraseñas, esta técnica utiliza mecanismos legítimos de la plataforma (tokens OAuth, roles de aplicación, llamadas a la API de Graph) por lo que las acciones maliciosas a menudo parecen actividad normal de la aplicación.

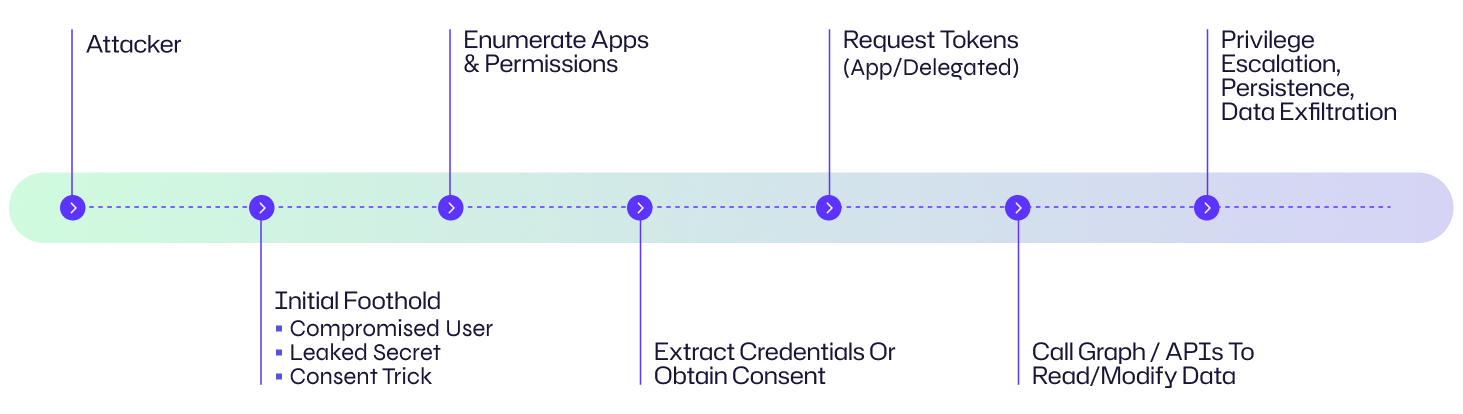

¿Cómo funciona el abuso de permisos de aplicaciones?

A continuación se presenta un desglose paso a paso de las técnicas y etapas típicas que los atacantes utilizan para explotar los permisos de la aplicación Entra ID.

1. Obtener un punto de apoyo inicial

Los atacantes primero obtienen cualquier punto de apoyo relacionado con el inquilino de la nube objetivo. Los puntos de entrada comunes incluyen phishing (para obtener el consentimiento del usuario delegado), cuentas de usuario comprometidas, secretos de cliente de aplicaciones filtrados desde repositorios/configuraciones, certificado/clave privada robada para una aplicación o abusar de flujos de trabajo de consentimiento de administrador débiles.

2. Descubra aplicaciones registradas y permisos

Una vez dentro, los atacantes enumeran los principales servicios y registros de aplicaciones para identificar apps con permisos de alto privilegio (por ejemplo, Application.ReadWrite.All, Directory.ReadWrite.All, Mail.ReadWrite, Group.ReadWrite.All). La enumeración se puede realizar mediante consultas de Microsoft Graph, acceso al portal de Azure AD o utilizando tokens delegados para listar aplicaciones empresariales y sus ámbitos concedidos.

3. Identificar rutas de consentimiento y delegación explotables

Los atacantes buscan aplicaciones que hayan recibido consentimiento de administrador, aplicaciones con ámbitos delegados excesivamente amplios, puntos finales antiguos que permiten concesiones implícitas o credenciales de cliente confidenciales (secretos/certificados) mal protegidas. Buscan específicamente aplicaciones que permitan acceso en segundo plano (permisos de aplicación) que no requieren un usuario con sesión iniciada.

4. Exfiltrar/robar credenciales de aplicaciones o abusar del consentimiento

Si los secretos de cliente o certificados son descubribles (en pipelines, repositorios, archivos de configuración o Key Vault con acceso débil), los atacantes los extraen e intercambian por tokens. En flujos de consentimiento delegado, los atacantes pueden engañar a usuarios privilegiados para que consientan ámbitos de aplicaciones maliciosas (phishing de consentimiento). También pueden aprovechar las características de concesión de consentimiento en aplicaciones multi-tenant.

5. Adquirir tokens y realizar acciones privilegiadas

Usando credenciales robadas/abusadas o consentimiento otorgado, los atacantes solicitan tokens de acceso OAuth (tokens de aplicación para permisos de aplicaciones o tokens delegados en nombre de usuarios) y llaman a Microsoft Graph u otras API para listar usuarios, leer correos, descargar archivos de OneDrive, modificar objetos de directorio o crear puertas traseras (nuevos registros de aplicaciones o roles personalizados).

6. Escalar, persistir y moverse lateralmente

Con los permisos de aplicación, los atacantes pueden crear nuevos principios de servicio, agregar credenciales, asignar roles o exfiltrar datos a gran escala. Debido a que los tokens de aplicación pueden ser válidos por largos períodos y las operaciones a menudo parecen legítimas, los atacantes pueden mantener la persistencia y moverse de la nube a las dependencias locales (por ejemplo, sincronizando información de identidad, modificando conectores híbridos).

✱ Variante: Consent Phishing & Rogue Multi-Tenant Apps

Engañar a usuarios privilegiados para otorgar permisos amplios. Los atacantes alojan aplicaciones aparentemente benignas que solicitan ámbitos peligrosos y utilizan la ingeniería social para obtener el consentimiento de administradores o usuarios privilegiados. Una vez otorgado el consentimiento, la aplicación puede actuar en todo el inquilino. Las aplicaciones maliciosas multiinquilino pueden ser utilizadas para cosechar el consentimiento de administración de múltiples inquilinos.

El abuso de flujos OAuth heredados y concesiones implícitas: Los flujos OAuth antiguos o URIs de redirección mal configuradas pueden permitir el robo de tokens o eludir el consentimiento. Los atacantes explotan esto para obtener tokens delegados sin protecciones de flujo de usuario interactivo.

Diagrama de Flujo de Ataque

Ejemplo: Perspectiva de la Organización

Así es como se ve desde la perspectiva de una organización: Un atacante engaña a un administrador de Contoso Corp para que dé su consentimiento a una aplicación que parece ser una herramienta de análisis legítima. Una vez que la aplicación tiene el consentimiento del administrador, el atacante intercambia las credenciales de la aplicación por tokens de aplicación y utiliza Microsoft Graph para enumerar buzones y descargar documentos sensibles de OneDrive. Luego registran un principal de servicio secundario con un certificado de larga duración para retener el acceso, lo que permite la exfiltración prolongada y la modificación del inquilino.

Ejemplos de abuso de permisos de aplicación

Caso | Impacto |

|---|---|

|

Campañas de Phishing de Consentimiento OAuth |

Los atacantes han utilizado el phishing de consentimiento para obtener permisos de aplicación en todo el inquilino, lo que permite el acceso masivo a buzones y el robo de datos en múltiples organizaciones. |

|

Secretos de Cliente Filtrados en Repositorios Públicos |

Varios incidentes muestran a atacantes descubriendo secretos de aplicaciones en repositorios Git públicos o artefactos de despliegue, utilizándolos para acuñar tokens y acceder a recursos sin siquiera tocar las contraseñas de los usuarios. |

Consecuencias del abuso de permisos de aplicaciones

El abuso de los permisos de la aplicación Entra ID puede producir consecuencias graves: compromiso del inquilino, exfiltración masiva de datos, creación no autorizada de cuentas y principios de servicio, movimiento lateral en recursos locales y persistencia prolongada que es difícil de detectar.

Consecuencias financieras

Los atacantes pueden exfiltrar propiedad intelectual, información personal identificable (PII) de clientes o datos financieros que conducen a fraude, multas regulatorias, demandas de rescate o costos de remediación (forenses, legales, notificación). El abuso de recursos en la nube (por ejemplo, criptominería) también puede llevar a facturas inesperadas.

Interrupción Operativa

Alterar objetos de directorio, membresías de grupo o sincronización de identidades puede interrumpir los flujos de autenticación, causar interrupciones en aplicaciones críticas o forzar rotaciones de emergencia y reconfiguración de integraciones.

Daño reputacional

Los compromisos de inquilinos o las filtraciones de datos relacionadas con permisos de aplicaciones abusados pueden erosionar la confianza del cliente, atraer prensa negativa y dañar las relaciones con los socios.

Impacto Legal y Regulatorio

La exposición no autorizada de datos regulados (PHI, registros financieros) puede desencadenar investigaciones de cumplimiento, multas y posibles litigios bajo GDPR, HIPAA u otras normativas.

Área de impacto | Descripción |

|---|---|

|

Financiero |

Robo de datos, fraude, abuso de facturación en la nube |

|

Operativo |

Flujos de autenticación rotos, interrupciones del servicio |

|

Reputacional |

Pérdida de la confianza del cliente, daño a la marca |

|

Legal |

Sanciones regulatorias, demandas |

Objetivos comunes del abuso de permisos de aplicación: ¿Quién está en riesgo?

Aplicaciones empresariales con exceso de privilegios

Las aplicaciones que reciben permisos de Directory Management.* o permisos de aplicación en todo el inquilino son objetivos de alto valor porque permiten operaciones masivas en identidades y recursos.

Integraciones Multi-Tenant o orientadas al cliente

Las aplicaciones SaaS de terceros o aplicaciones multi-tenant que solicitan amplios alcances pueden ser abusadas si un administrador da su consentimiento o si la propia aplicación es maliciosa.

Fugas en DevOps/CI Pipelines

Los secretos de cliente o certificados que se cometen accidentalmente al control de fuente, almacenados en almacenamiento inseguro o accesibles desde registros de CI hacen que los clientes confidenciales sean vulnerables.

Configuraciones heredadas de OAuth y brechas de acceso condicional

Las aplicaciones que utilizan flujos de autenticación heredados, o inquilinos sin políticas estrictas de Conditional Access (por ejemplo, sin MFA en consentimiento, sin flujos de trabajo de consentimiento de administrador), son más fáciles de explotar.

Principales de servicio obsoletos o sin supervisión

Las inscripciones de aplicaciones antiguas o huérfanas con credenciales aún válidas son vectores de ataque persistentes que los atacantes pueden vulnerar en su tiempo libre.

Evaluación de riesgos

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Muy alto — compromiso de todo el inquilinato y acceso masivo a datos posible. |

|

Facilidad de ejecución |

Medio — requiere reconocimiento más ingeniería social o descubrimiento de credenciales, pero las técnicas y herramientas son ampliamente conocidas. |

|

Probabilidad |

Medio a Alto — muchos inquilinos todavía tienen flujos de trabajo de consentimiento, secretos filtrados o registros de aplicaciones permisivos. |

Cómo prevenir el abuso de permisos de aplicaciones

La prevención es multinivel: reducir el radio de impacto, reforzar la autenticación de aplicaciones y minimizar los errores de consentimiento humano.

Higiene de aplicaciones y consentimientos

- Aplicar ámbitos de mínimo privilegio: Solo solicite los ámbitos mínimos necesarios de Microsoft Graph; prefiera permisos delegados sobre permisos de aplicación cuando sea posible.

- Utilice flujos de trabajo de consentimiento de administrador: Requiera justificaciones y consentimiento de administrador con múltiples aprobadores para aplicaciones de alto privilegio.

- Restrinja quién puede registrar o dar consentimiento a aplicaciones: Limite el registro de aplicaciones y el consentimiento de administrador a un pequeño grupo comprobado.

- Revise y elimine aplicaciones no utilizadas: Audite regularmente los principales de servicio y las inscripciones de aplicaciones para eliminar aquellas huérfanas o innecesarias.

Proteja Credenciales y Secretos

- Prefiera la autenticación basada en certificados (asimétrica) para clientes confidenciales en lugar de secretos de cliente. Los certificados tienen menos probabilidades de ser expuestos y pueden ser rotados de manera segura.

- Almacene secretos en bóvedas administradas (Azure Key Vault) con RBAC estricto y acceso de identidad administrada — nunca en código fuente o configuraciones en texto plano.

- Automatice la rotación de secretos y certificados de cliente y aplique tiempos de vida cortos donde sea operativamente posible.

Controles de Acceso Condicional y de Sesión

- Requerir Acceso Condicional para la emisión de tokens de aplicaciones: Bloquear inicios de sesión riesgosos, requerir dispositivos compatibles y aplicar MFA en flujos delegados donde corresponda.

- Utilice la evaluación continua de acceso para revocar tokens cuando aparezcan señales de riesgo.

Diseño y monitoreo de aplicaciones

- Diseñe aplicaciones para el menor privilegio y transparencia: Implemente características de consentimiento exclusivo y alcances granulares; documente por qué se necesita cada permiso.

- Registrar y monitorear el uso de Graph API: Alertar sobre patrones inusuales (descargas grandes de buzones de correo, enumeración masiva de usuarios, creación de nuevas aplicaciones/principios de servicio).

- Restrinja qué aplicaciones pueden usar permisos de aplicación a través de la gestión de derechos y políticas.

Cómo Netwrix puede ayudar

Netwrix Identity Threat Detection & Response (ITDR) strengthens your defense against Entra ID application permission abuse by continuously monitoring for risky app registrations, abnormal consent grants, and suspicious Graph API activity. By detecting unauthorized privilege escalations early and automating response actions like alerting or revoking compromised permissions, Netwrix ITDR helps you minimize dwell time and reduce the blast radius of identity-driven attacks. With comprehensive visibility across hybrid Active Directory and Entra ID, organizations can enforce least privilege, secure high-risk service principals, and quickly investigate indicators of compromise - ensuring data security that starts with identity.

Estrategias de detección, mitigación y respuesta

Detección

- Monitoree patrones inusuales de Graph API: picos en Applications.ReadWrite.All, Users.ReadAll o descargas grandes de archivos.

- Alerta sobre nuevos registros de aplicaciones y nuevas credenciales: notifique cuando se cree un principal de servicio, se agreguen credenciales o se otorgue consentimiento.

- Realice un seguimiento de los eventos de consentimiento de administrador y quién los aprobó: marque el consentimiento de administrador inesperado desde ubicaciones o en horarios inusuales.

- Detecte la emisión anómala de tokens: se debe investigar los tokens solicitados por clientes desconocidos o mediante credenciales antiguas.

- Utilice el engaño: cree aplicaciones señuelo o principios de servicio y observe cualquier acceso a ellos.

Respuesta

- Revocar las credenciales comprometidas inmediatamente: rotar secretos de cliente, revocar certificados y eliminar las credenciales filtradas de todos los lugares.

- Elimine el consentimiento de aplicaciones maliciosas y deshabilite los principales de servicio ofensivos: retire los permisos y desactive la aplicación para bloquear el acceso adicional a la API.

- Fuerce la invalidación de tokens: invalide los tokens de actualización y de acceso emitidos donde sea posible y requiera reautenticación.

- Realice una auditoría en todo el inquilino: revise roles, membresías de grupos, permisos delegados y conectores de aprovisionamiento para impactos secundarios.

- Busque artefactos laterales: verifique las cuentas creadas, asignaciones de roles, registros de aplicaciones anormales o políticas de acceso condicional modificadas.

Mitigación

- Adopte Zero Trust para la identidad: verifique continuamente cada solicitud y limite lo que cualquier aplicación o identidad pueda hacer.

- Utilice la automatización de mínimo privilegio: solo permita que la automatización y las aplicaciones accedan a los recursos necesarios y aísle las tareas de alto riesgo en principios de servicio dedicados y auditables.

- Implemente controles fuertes en la cadena de suministro: escanee repositorios, tuberías CI y artefactos de despliegue en busca de secretos filtrados e integre el escaneo de secretos en las verificaciones de PR.

Impacto específico del sector

Industria | Impacto |

|---|---|

|

Sanidad |

Un compromiso puede exponer la información de salud protegida (PHI) de los sistemas de registros médicos electrónicos en la nube o las comunicaciones con pacientes (correo electrónico/OneDrive), violando la HIPAA. |

|

Finanzas |

Los atacantes pueden acceder a los datos de transacciones, información personal identificable de clientes o sistemas de pago integrados mediante OAuth, provocando consecuencias regulatorias y financieras. |

|

Retail |

La exposición de datos de clientes, credenciales de programas de lealtad o integraciones de la cadena de suministro puede llevar a fraudes y violaciones de cumplimiento. |

Evolución de ataques y tendencias futuras

- El phishing por consentimiento está madurando: la ingeniería social combinada con páginas de aplicaciones pulidas aumenta el éxito del consentimiento del administrador.

- La automatización del reconocimiento de aplicaciones: las herramientas ahora escanean inquilinos en busca de aplicaciones de alto riesgo, credenciales filtradas y secretos de devops a gran escala.

- Las credenciales no interactivas de larga duración siguen siendo atractivas — la protección y rotación de certificados se están convirtiendo en defensas estándar.

- Puentes de identidad de la nube a local: los atacantes combinan cada vez más el abuso de Entra ID con conectores de sincronización híbrida para extender su alcance al AD local.

- Reconocimiento asistido por IA: sistemas automatizados analizan los metadatos del inquilino para encontrar el camino más corto a permisos de alto impacto.

Estadísticas Clave & Infografías

(Métricas imaginadas para énfasis — reemplácelas con su telemetría donde esté disponible.)

• Un gran porcentaje de incidentes involucra secretos filtrados o mal gestionados en CI/CD.

• Las campañas de phishing de consentimiento representaron una parte notable de los compromisos en la nube en los últimos años.

• Muchas organizaciones carecen de auditorías regulares de permisos de aplicaciones y principios de servicio.

Reflexiones finales

El abuso de los permisos de la aplicación Entra ID es poderoso porque utiliza capacidades legítimas de la plataforma, haciendo que la actividad maliciosa se mezcle con la automatización normal. La postura de defensa debe combinar controles preventivos (privilegio mínimo, protección de secretos, gobernanza de consentimiento), detección (monitoreo de Graph, alertas sobre eventos del ciclo de vida de la aplicación) y respuesta rápida (revocación de credenciales, eliminación de consentimiento). Un enfoque programático y continuo para auditar los permisos de las aplicaciones junto con controles operacionales estrictos sobre quién puede dar consentimiento o registrar aplicaciones reducirá la superficie de ataque dramáticamente.

Preguntas frecuentes

Compartir en

Ver ataques de ciberseguridad relacionados

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque Golden SAML

Ataque de Silver Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Pass the Hash

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Entendiendo los ataques de Golden Ticket