5 consigli principali per la soluzione Local Administrator Password Solution (LAPS)

Dec 2, 2021

L'account amministratore locale di Windows è un obiettivo ambito per hacker e malware. Ci sono potenzialmente molte cose negative che possono accadere se un hacker riesce a violare l'account admin locale di uno dei tuoi server.

Di solito accadono cose terribili quando qualcuno scarica una versione maligna di malware utilizzando anche l'account amministratore. La gravità di questi problemi è ancora più amplificata se si utilizza l'account amministratore predefinito per ogni macchina simile che utilizza la stessa password.

Puoi avere la password più complessa del mondo, ma una volta che è compromessa su una macchina, diventa un bersaglio facile per tutti gli altri dispositivi che utilizzano le stesse credenziali di amministratore locale.

Naturalmente, potresti personalizzare le credenziali dell'amministratore locale per ogni dispositivo Windows, ma ciò può rivelarsi molto dispendioso in termini di tempo senza contare il compito di inventariare i numerosi set di credenziali. Il processo diventa praticamente ingestibile quando abiliti l'aggiornamento delle password (cosa che dovresti fare naturalmente). Ecco perché molti amministratori spesso semplicemente lo disabilitano.

Ma è comprensibile avere un tipo di account amministratore locale per “avvicinarsi e riparare la macchina” come reimpostare la relazione di fiducia del suo dominio o impostare manualmente un indirizzo IP, e così via.

Se avere la stessa password di amministratore locale su ogni macchina è una pessima idea, cosa si può fare al riguardo?

Suggerimento 1: Utilizzare Microsoft Local Administrator Password Solution (LAPS)

Microsoft Local Administrator Password Solution (LAPS) è uno strumento Microsoft che offre agli amministratori di AD la capacità di gestire la password dell'account locale dei computer uniti al dominio e di memorizzarle in AD.

When implemented via Group Policy, LAPS creates a random password of a defined length and complexity that is cryptographically secure and different every time, on every machine. It then applies the newly created password to the Local Administrator account and records the password in a secure field in your Active Directory schema. They can then be retrieved when access is needed to the account. The process is done automatically whenever a Group Policy defined password refresh is due.

LAPS ha alcuni requisiti per la sua implementazione:

- Si applica solo ai dispositivi Windows

- I dispositivi devono essere uniti a un dominio

- Richiede un'estensione client-side gratuita di Group Policy

- Richiede un'estensione dello schema (non allarmarti).

- Funziona solo per l'account dell'amministratore locale

- Funziona solo per UN account amministratore locale (nel caso in cui ne abbiate più di uno.)

Suggerimento 2: LAPS e Group Policy

Come accennato, LAPS viene distribuito utilizzando Group Policy, il che significa che richiede la creazione di un GPO. Prima di tutto è necessario scaricare LAPS, che si può fare qui.

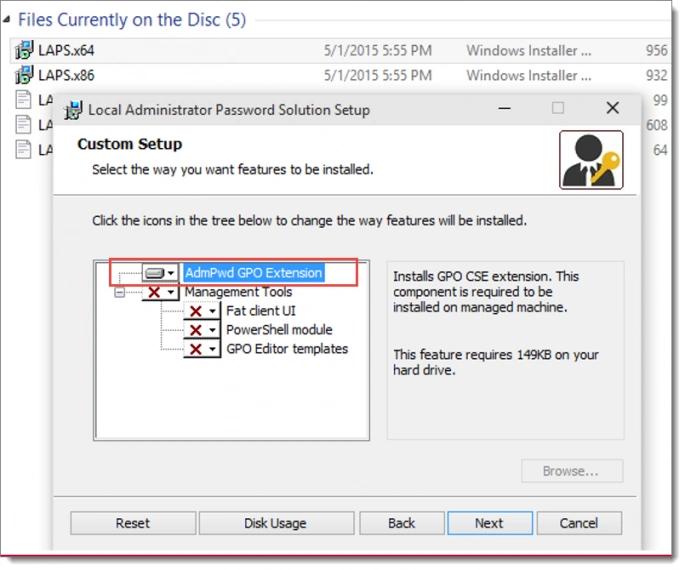

Quindi utilizzare la procedura guidata per installarlo sulla macchina di Group Policy Management. Si consiglia di farlo manualmente e tipicamente NON in modo automatizzato.

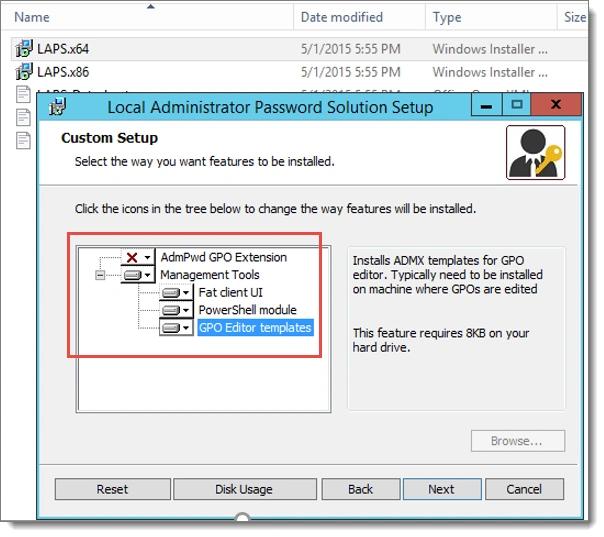

Assicurati di selezionare almeno i Modelli Editor GPO per accedere ai necessari file ADMX. Il client pesante è un'interfaccia grafica che fornisce all'utente con i diritti applicabili la capacità di interrogare la password per un dispositivo designato. È necessario installare solo gli Strumenti di Gestione, e non l'“Estensione GPO AdmPwd” sulla tua macchina (quella con la GPMC).

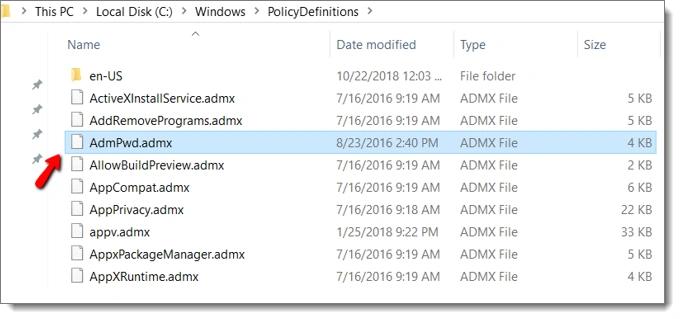

Dovrai quindi accedere alla cartella PolicyDefinitions locale e copiare i file AdmPwd.admx e AdmPwd.adml e incollarli nel tuo archivio centrale di AD. (Guarda questo video su questo processo).

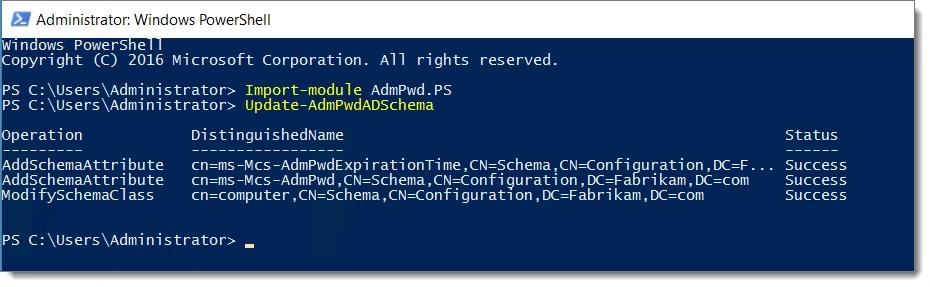

Successivamente, dobbiamo estendere lo Schema AD per poter gestire le password locali.

I due attributi richiesti sono:

- ms-Mcs-AdmPwd – Memorizza la password in chiaro

- ms-Mcs-AdmPwdExpirationTime – Memorizza il momento per reimpostare la password

Per aggiornare lo schema, importa semplicemente il modulo PowerShell AdmPwd e utilizza il comando update-AdmPwdADSchema come mostrato di seguito.

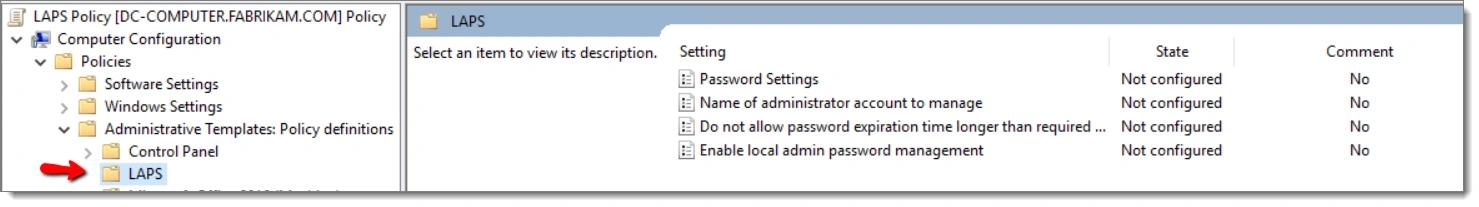

Il passaggio successivo consiste nel creare un GPO lato computer. Per questo esempio, lo chiamerò LAPS Policy. Le impostazioni LAPS saranno ora visibili sotto Configurazione computer > Modelli amministrativi > LAPS dove sono disponibili 4 impostazioni come mostrato di seguito.

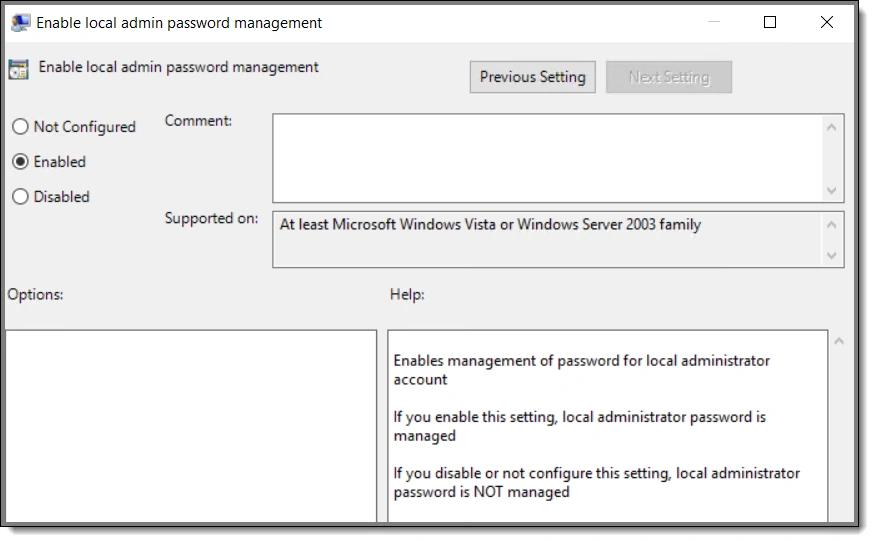

Puoi utilizzare il tuo LAPS GPO per gestire la password sia per l'amministratore locale predefinito sia per un account amministratore locale personalizzato. Qui sotto ho abilitato l'impostazione “Enable local admin password management”.

Se hai rinominato l'account amministratore locale, (cosa che dovresti fare) puoi poi specificare il nome aggiornato. Una volta selezionato l'account amministratore, l'ultimo passo è abilitare la Group Policy setting che configura le impostazioni della password (che includono lunghezza e durata della password.)

Una volta configurato, distribuisci semplicemente il software dell'estensione lato client LAPS tramite il metodo di distribuzione software desiderato, come PDQ Deploy. Hai bisogno solo della parte “GPO Extension” se intendi fare un test iniziale manualmente. Puoi vedere questo qui.

Puoi anche utilizzare PolicyPak per avere un maggiore controllo sul processo di distribuzione. Ne parleremo più approfonditamente tra un minuto.

Suggerimento #3: Ottenere le password quando necessario tramite LAPS

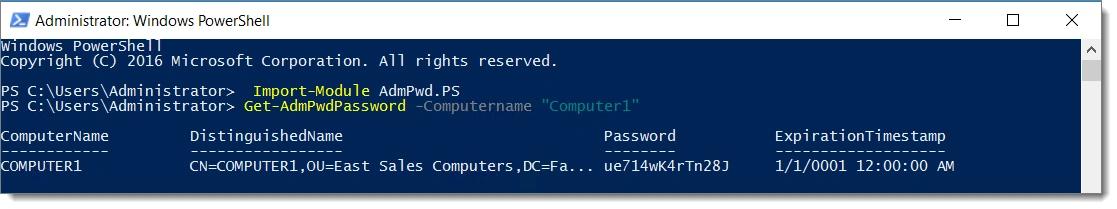

Quindi, arriva il giorno in cui devi sapere quale sia la password generata attualmente per una delle tue macchine Windows. Come fai? Ci sono diversi modi. Uno è utilizzare il seguente comando PowerShell.

Get-AdmPwdPassword -Computername “nome del computer”

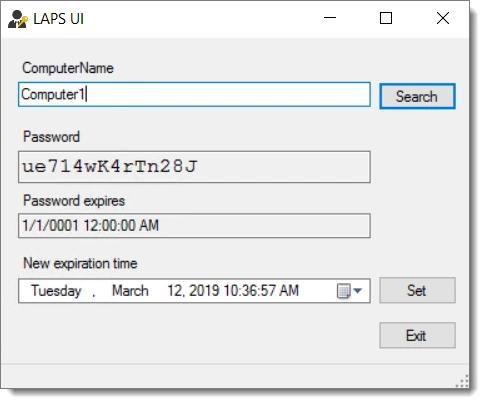

Se hai installato il LAPS Fat Client, puoi accedere all'applicazione LAPS UI dal tuo menu di avvio.

Suggerimento #4: Assegnare politiche LAPS granulari agli utenti tramite il targeting a livello di elemento

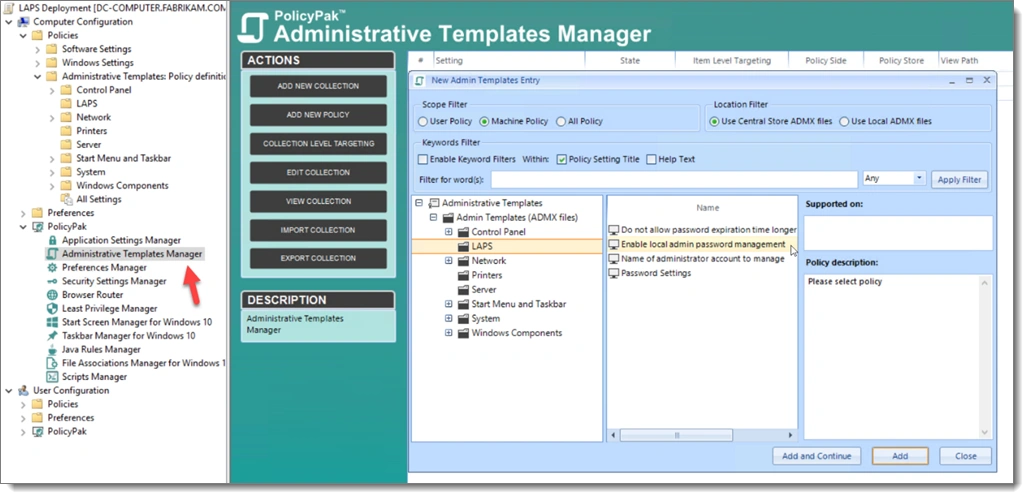

PolicyPak offre tutte le impostazioni dei template ADMX nel suo PolicyPak Admin Templates Manager e li aggiorna ogni volta che viene rilasciata una nuova versione ADMX. Ci sono molti vantaggi nell'utilizzare Admin Templates Manager rispetto alla standard Group Policy.

PolicyPak utilizza l'Editor di Criteri di Gruppo come mostrato di seguito, ma aggiunge un superpotere segreto.

Il vantaggio principale è che PolicyPak può utilizzare l'Item-level Targeting per qualsiasi impostazione di Group Policy, inclusi LAPS.

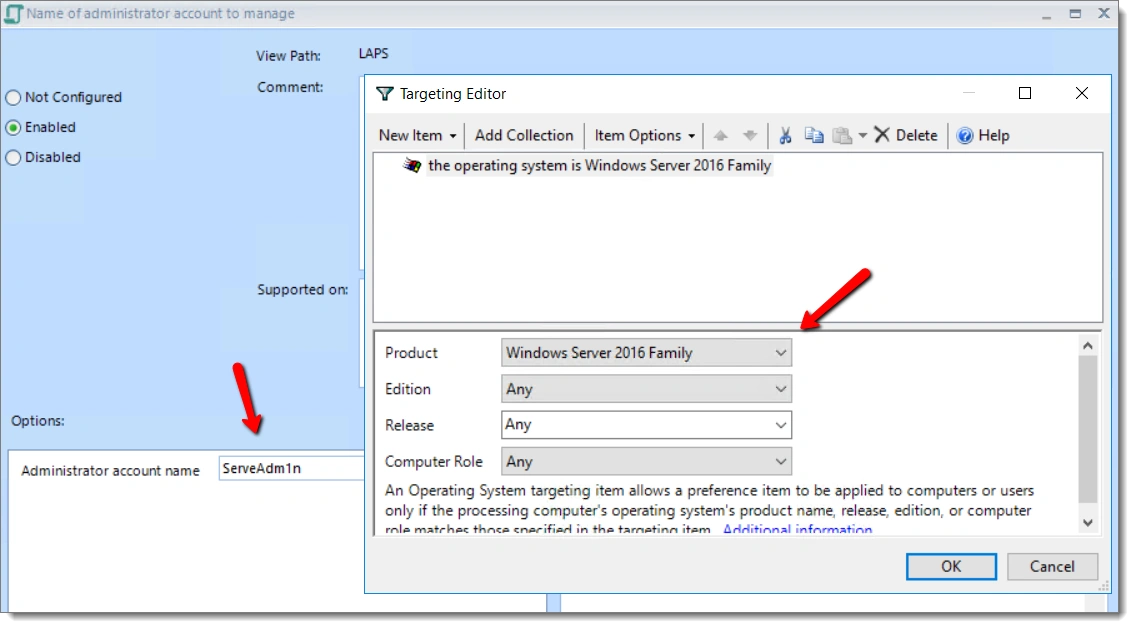

Se sei familiare con le Preferenze di Criteri di Gruppo, allora sai già come ILT offre molta più granularità riguardo l'assegnazione delle policy. Ad esempio, diciamo che tutti gli account amministratore locali presenti sui tuoi server sono denominati ServAdm1n e vuoi creare una policy LAPS separata per quegli amministratori. Poiché non si tratta di account amministratore di dominio, non puoi prenderli di mira usando i criteri di gruppo ma puoi utilizzare ILT per indirizzare quelle macchine che eseguono Windows Server 2016.

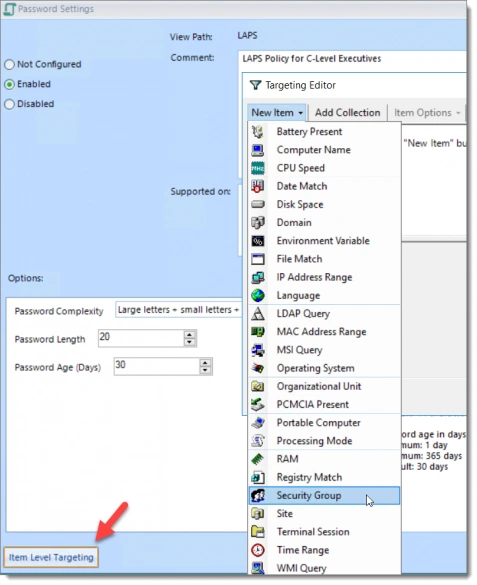

Ora creiamo una policy LAPS per i laptop degli esecutivi di livello C. Naturalmente, vorremmo avere una password forte per quegli account amministratore locali. In questo caso, voglio imporre password di 20 caratteri utilizzando la massima complessità. Poi userò ILT per prendere di mira il gruppo di sicurezza di livello C. Come potete vedere nello screenshot qui sotto, ci sono molte opzioni targetizzabili tra cui il nome del computer, OU Match, Site Match, il fattore di forma del computer (Laptop vs. Desktop) e altro ancora!

Come vantaggio aggiuntivo, mentre i GPO tradizionali creati all'interno dell'Editor di Criteri di Gruppo possono normalmente essere distribuiti solo utilizzando i Criteri di Gruppo, le impostazioni di PolicyPak possono essere distribuite in diversi modi, come SCCM, KACE o il tuo servizio MDM preferito.

Puoi saperne di più su questo processo guardando questo video che dimostra il processo di consegna delle impostazioni dei Criteri di Gruppo, senza il motore dei Criteri di Gruppo stesso.

Suggerimento 5: Abbina LAPS con PolicyPak Least Privilege Manager

Local Administrator Password Solution è uno strumento eccellente per rafforzare l'accesso amministrativo alle tue macchine più importanti. Infatti, si abbina perfettamente anche con PolicyPak Least Privilege Manager. PolicyPak Least Privilege Manager elimina completamente la necessità di avere diritti di amministratore locale, consentendo agli Utenti Standard di eseguire funzioni speciali come un amministratore... ma senza diritti di amministratore effettivi.

Insieme, potreste applicare LAPS su tutte le macchine aziendali ... poiché non avrete più bisogno dell'accesso amministratore locale.

Alla fine, qualsiasi cosa tu possa fare con Group Policy, puoi farla meglio con PolicyPak. Implementa LAPS e aggiungi PolicyPak per ottenere più sicurezza, potenza e agilità.

Condividi su

Scopri di più

Informazioni sull'autore

Jeremy Moskowitz

Vice Presidente della Gestione Prodotti (Endpoint Products)

Jeremy Moskowitz è un esperto riconosciuto nell'industria della sicurezza informatica e di rete. Co-fondatore e CTO di PolicyPak Software (ora parte di Netwrix), è anche un Microsoft MVP per 17 volte in Group Policy, Enterprise Mobility e MDM. Jeremy ha scritto diversi libri di grande successo, tra cui “Group Policy: Fundamentals, Security, and the Managed Desktop” e “MDM: Fundamentals, Security, and the Modern Desktop”. Inoltre, è un relatore ricercato su argomenti come la gestione delle impostazioni desktop e fondatore di MDMandGPanswers.com.

Scopri di più su questo argomento

Gestione della configurazione per il controllo sicuro degli endpoint

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Cos'è la gestione dei documenti elettronici?