Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Un attacco Pass-the-Ticket (PtT) sfrutta le debolezze nel protocollo di autenticazione Kerberos utilizzato negli ambienti Windows Active Directory. Questo permette agli aggressori di eludere l'autenticazione tradizionale basata su password e persino i meccanismi MFA, concedendo loro accesso non autorizzato a sistemi e risorse critici.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

Pass-the-Ticket (PtT) |

|

Livello di impatto |

Alto |

|

Target |

Aziende, Governo, Active Directory connesso al Cloud |

|

Vettore di attacco primario |

Riutilizzo del Ticket Kerberos |

|

Motivazione |

Spionaggio, Privilege Escalation, Persistenza |

|

Metodi comuni di prevenzione |

Credential Guard, Least Privilege, Limiti di durata dei ticket, Autenticazione basata su smart card, Rafforzamento degli endpoint |

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Alto |

|

Facilità di esecuzione |

Medio-Alto |

|

Probabilità |

Medio |

Cos'è un attacco Pass-the-Ticket?

Un attacco Pass-the-Ticket (PtT) è una tecnica che gli aggressori utilizzano per rubare un ticket Kerberos valido, tipicamente un Ticket Granting Ticket (TGT) o un Ticket Granting Service (TGS), e lo riutilizzano per impersonare l'utente legittimo. Poiché l'attaccante presenta un ticket Kerberos già emesso e criptograficamente valido, possono accedere alle risorse di rete senza bisogno della password dell'utente e persino eludere l'autenticazione multi-fattore (MFA). Ancora, dato che questi ticket sono criptograficamente validi, è difficile rilevarne l'uso improprio senza monitorare comportamenti o modelli di accesso insoliti.

Gli aggressori spesso combinano PtT con Golden Ticket, Silver Ticket e Kerberoasting per aumentare i privilegi e mantenere un accesso persistente e furtivo all'interno di un ambiente di dominio Windows.

Come funziona un attacco Pass-the-Ticket?

Un attacco Pass-the-Ticket si sviluppa in una serie di mosse silenziose: l'attaccante ottiene accesso non autorizzato alla rete, ruba un valido biglietto Kerberos dalla memoria e lo riproduce per impersonare l'utente. Questo trasforma un biglietto rubato in un ampio accesso alle risorse on-premises e cloud.

Ecco come si sviluppa ogni fase dell'attacco.

1. Compromissione iniziale

L'attaccante ottiene l'accesso iniziale alla rete attraverso tattiche come il phishing, malware o credenziali rubate, e può poi eseguire l'escalation di privilegi locali per ottenere l'accesso alla memoria del processo LSASS (Local Security Authority Subsystem Service) dove sono memorizzati i ticket Kerberos.

2. Estrazione del Ticket

Utilizzando strumenti come Mimikatz, Rubeus, Kekeo o Creddump7, l'attaccante estrae i Ticket Granting Tickets (TGT) e i Ticket Granting Services (TGS) dalla memoria LSASS.

3. Ticket Injection

L'attaccante inietta il ticket rubato nella propria sessione (ad esempio, con mimikatz kerberos::ptt). Questo permette all'attaccante di impersonare il legittimo account.

4. Movimento laterale

Munito di un biglietto valido, l'attaccante accede ad altre macchine, condivisioni di rete o servizi in tutto il dominio, eludendo i controlli di password e MFA.

5. Escalation dei privilegi

Da sistemi appena compromessi, l'attaccante ruba ticket appartenenti a account con privilegi superiori, diciamo Domain Admins, per un controllo maggiore.

6. Persistenza

Gli aggressori sfruttano la durata predefinita del biglietto Kerberos (circa 10 ore) riutilizzando o rinnovando i biglietti rubati prima che scadano. Tendono ad automatizzare questo processo di estrazione o rinnovo periodico dei biglietti per mantenere un accesso continuo. Per una persistenza a lungo termine, possono creare un Golden Ticket, che è un Ticket-Granting Ticket falsificato firmato con la chiave KRBTGT del dominio. Questo Golden Ticket fornisce accesso illimitato e indetectabile fino a quando la chiave non viene reimpostata.

7. Compromesso del Cloud Ibrido

In ambienti single sign-on o ibridi, l'attaccante può utilizzare token Kerberos rubati per accedere a servizi cloud come Microsoft 365 e Microsoft Entra ID.

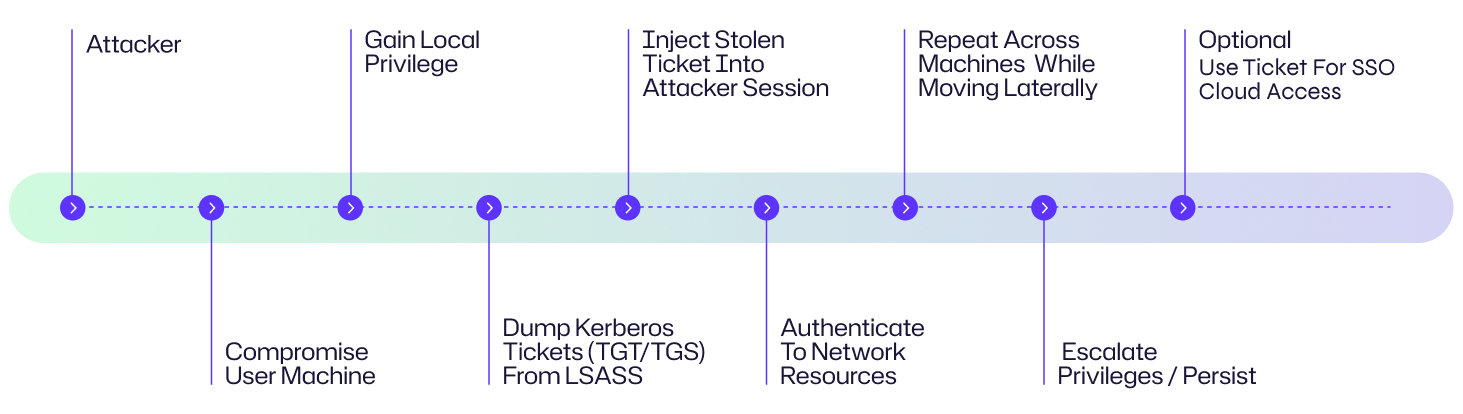

Diagramma del flusso di attacco

Il seguente esempio di scenario può aiutarti a capire come potrebbe apparire un attacco Pass-the-Ticket in una situazione reale.

Un dipendente di una società di servizi finanziari scarica inconsapevolmente malware da un'email di phishing, portando a una violazione. L'attaccante sfrutta una vulnerabilità locale per ottenere privilegi SYSTEM e scarica la memoria LSASS per rubare un Kerberos Ticket Granting Ticket. Iniettando questo biglietto valido nella propria sessione, l'attaccante si sposta lateralmente verso i server dei file e la postazione di lavoro di un amministratore di dominio, raccoglie biglietti di privilegio superiore e alla fine mantiene la persistenza nel dominio. Poiché gli ambienti on-prem e cloud dell'azienda sono collegati, l'attaccante riutilizza le credenziali Kerberos rubate per accedere alle caselle di posta Microsoft 365 e alle risorse Microsoft Entra ID, il tutto mentre appare come un utente legittimo. I team di sicurezza rimangono all'oscuro fino a quando i dati sensibili sono stati esfiltrati.

Il diagramma illustra una tipica catena di attacco Pass-the-Ticket, dall'accesso iniziale alla rete fino alla persistenza non rilevata attraverso la rete.

Esempi di un attacco Pass-the-Ticket

Le tecniche Pass-the-Ticket sono ampiamente utilizzate da attaccanti avanzati e gruppi di ransomware, come dimostrato nei seguenti casi reali.

Case | Impatto |

|---|---|

|

APT29 (Cozy Bear/Nobelium) |

APT29 (noto anche come Cozy Bear/Nobelium) è conosciuto per l'abuso sofisticato di Kerberos, inclusi le tecniche Pass-the-Ticket e Golden Ticket. APT29 ha ripetutamente preso di mira agenzie governative statunitensi, organizzazioni politiche e imprese globali. Durante le intrusioni del 2016 nelle reti politiche statunitensi e la campagna della catena di approvvigionamento di SolarWinds del 2020, questo gruppo ha sfruttato le tecniche Pass-the-Ticket per muoversi lateralmente, mantenere l'accesso a lungo termine alle risorse interne e prolungare la persistenza del dominio sia negli ambienti on-premises che nel cloud. |

|

APT10 (Operation Cloud Hopper) |

Operation Cloud Hopper è stata una campagna di spionaggio globale durata anni (circa dal 2014 al 2017) in cui APT10 (un gruppo di minaccia sponsorizzato dallo stato cinese) ha compromesso molti fornitori di servizi gestiti (MSPs) e poi i loro clienti. La maggior parte delle vittime erano aziende private o agenzie governative le cui identità non sono state completamente divulgate. Gli investigatori (rapporto 2017 di PwC/BAE e successiva analisi di Mandiant) hanno osservato che durante queste intrusioni, APT10 ha utilizzato l'attacco Pass the Ticket per rubare e riprodurre i biglietti di servizio Kerberos per il movimento laterale. |

|

BRONZE BUTLER (Tick) |

Il gruppo di minaccia avanzata persistente BRONZE BUTLER (noto anche come Tick), che ha preso di mira l'industria pesante giapponese (2016-2019), è stato documentato nell'uso della tecnica Pass-the-Ticket come parte delle sue operazioni di spionaggio informatico. Secondo MITRE ATT&CK®, BRONZE BUTLER ha creato e riutilizzato falsi biglietti Ticket Granting Ticket (TGT) e Ticket Granting Service (TGS) per un accesso amministrativo persistente attraverso le reti bersaglio, facilitando la sorveglianza a lungo termine e il furto di proprietà intellettuale. |

Conseguenze dell'attacco Pass-the-Ticket

Le conseguenze di un attacco Pass-the-Ticket possono essere gravi e coinvolgere molteplici dimensioni.

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Un attacco PtT può provocare gravi perdite finanziarie. I dati dei clienti rubati, la proprietà intellettuale o i registri finanziari possono essere venduti sul dark web e gli aggressori possono richiedere un riscatto. Le organizzazioni possono anche affrontare multe normative e spese legali, incluse le responsabilità per contenziosi. Inoltre, i costi di recupero del sistema e le spese per le indagini forensi possono far aumentare l'impatto finanziario complessivo. |

|

Operativo |

Un attacco PtT può interrompere le operazioni quotidiane poiché gli aggressori possono disabilitare servizi, modificare configurazioni o distribuire malware. I team IT devono allocare risorse significative per isolare e rimediare ai sistemi interessati come parte degli sforzi di contenimento e recupero delle minacce. |

|

Reputazionale |

Una violazione di PtT può erodere la fiducia dei clienti e attirare l'attenzione negativa dei media, il che può allontanare clienti e partner. Questo infligge un duro colpo alla reputazione dell'azienda e potrebbe richiedere anni di significativi investimenti in PR e miglioramenti della sicurezza per ricostruirla. |

|

Legale/Normativo |

Le organizzazioni possono incorrere in pesanti multe per aver violato le leggi sulla protezione dei dati come il GDPR europeo, o le leggi statunitensi sulla sanità come l'HIPAA, o anche il SOX. Oltre alle sanzioni normative, le aziende possono affrontare cause legali da parte delle parti interessate e potrebbero essere obbligate a implementare costosi aggiornamenti di sicurezza per ottenere la conformità. |

|

Esposizione al Cloud |

Gli attacchi PtT possono diffondersi dall'Active Directory on-premises ai servizi cloud come Microsoft Entra ID, permettendo agli aggressori di utilizzare ticket rubati per l'accesso (non autorizzato) ad applicazioni cloud, dati e infrastruttura. Man mano che la violazione si estende oltre il sistema on-premises, contenerla può diventare un'affare complesso. |

Obiettivi comuni di un attacco Pass-the-Ticket: Chi è a rischio?

Le organizzazioni che si affidano a Windows Active Directory e all'autenticazione Kerberos sono obiettivi principali per gli attacchi Pass the Ticket. Ambienti con numerosi account privilegiati, ticket memorizzati nella cache e sistemi interconnessi offrono anche condizioni favorevoli per un accesso ampio e non rilevato con ticket rubati. Alcuni obiettivi comuni sono:

|

Grandi imprese |

Queste organizzazioni sono obiettivi principali a causa della loro estesa dipendenza da Kerberos per l'autenticazione tra dipartimenti e servizi. Quando un'organizzazione ha un gran numero di account utente ad alto privilegio e i suoi sistemi memorizzano i ticket Kerberos in memoria per comodità, si crea un'ampia superficie di attacco. |

|

Agenzie governative |

Le agenzie archiviano dati altamente sensibili e i loro ambienti AD sono complessi. Gli aggressori traggono vantaggio dalla scala della rete e dalla lunga durata dei ticket per rimanere non rilevati e mantenere un accesso a lungo termine. |

|

Istituzioni finanziarie |

Le banche e altre istituzioni finanziarie sono obiettivi allettanti perché utilizzano ampiamente l'autenticazione single sign-on (SSO) e basata su ticket. Se gli aggressori rubano i ticket Kerberos, possono accedere direttamente ai sistemi critici che gestiscono registrazioni finanziarie e operazioni di pagamento. |

|

Sistemi sanitari |

I sistemi sanitari archiviano enormi quantità di dati sensibili dei pazienti, che di per sé sono molto attraenti per gli aggressori. Il loro utilizzo di Active Directory e dell'autenticazione Kerberos nelle reti cliniche e amministrative offre molteplici opportunità per rubare e riutilizzare i ticket Kerberos per il movimento laterale. |

|

Infrastruttura critica |

Le utility, i fornitori di energia e gli stabilimenti di produzione dipendono spesso da sistemi di controllo basati su Windows e autenticazione Kerberos. Biglietti compromessi possono interrompere la produzione o addirittura gli ambienti di tecnologia operativa (OT). |

|

Organizzazioni collegate al Cloud |

Quando un'azienda collega il proprio Active Directory on-premises a Microsoft Entra ID o ad altri servizi cloud, i ticket Kerberos rubati possono permettere agli attaccanti di passare dalla rete interna alle applicazioni e ai dati nel cloud, trasformando una violazione locale in un compromesso cloud molto più ampio. |

Utenti e ruoli a rischio

Qualsiasi account che regolarmente detiene o memorizza nella cache i ticket Kerberos, specialmente quelli con privilegi elevati o ampio accesso alla rete, è un obiettivo primario.

|

Domain Admins |

I ticket Kerberos rilasciati agli amministratori di dominio forniscono il pieno controllo della foresta di Active Directory, quindi un ticket rubato può dare agli aggressori accesso illimitato a ogni sistema. |

|

Personale IT / Amministratori di sistema |

Questi utenti effettuano frequentemente l'accesso a molti server e workstation, il che aumenta il numero di ticket memorizzati nella cache e crea più opportunità di furto. |

|

Account di servizio |

Spesso configurati con credenziali a lunga durata o non in scadenza, gli account di servizio possono mantenere i biglietti Kerberos per periodi prolungati. |

|

Utenti Privilegiati (Tier 0/1) |

Questi account gestiscono componenti fondamentali di Active Directory e spesso riutilizzano le credenziali su diversi endpoint, rendendo qualsiasi ticket rubato uno strumento potente per il movimento laterale. |

|

Lavoratori remoti con VPN/RDP |

I dipendenti che si connettono tramite VPN o RDP possono accedere da dispositivi non affidabili o compromessi, il che aumenta il rischio di furto delle credenziali. |

|

Utenti in configurazioni Hybrid SSO |

Se il servizio Active Directory on-premises di un'azienda è federato con un servizio di identità cloud come Microsoft Entra ID tramite AD FS, i ticket Kerberos rubati possono essere riprodotti per accedere ad applicazioni e dati cloud. |

Valutazione dei rischi

I livelli di rischio per l'attacco Pass-the-Ticket si basano sul suo impatto, sui prerequisiti e sull'uso osservato da parte di attori di minacce avanzate.

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Alto Un PtT eseguito con successo può fornire accesso a livello di dominio, con attaccanti che rubano dati sensibili, interrompono servizi critici e mantengono una persistenza a lungo termine. Può anche portare a un compromesso totale dell'impresa se i controller di dominio sono interessati. |

|

Facilità di esecuzione |

Medio–Alto Strumenti come Mimikatz e Impacket possono automatizzare l'estrazione dei ticket Kerberos dalla memoria LSASS e la loro successiva iniezione o riproduzione in una sessione controllata dall'attaccante. Tuttavia, l'attaccante deve prima ottenere l'accesso amministrativo o a livello SYSTEM su almeno una macchina per estrarre il ticket. |

|

Probabilità |

Medio Gli attacchi PtT sono ben documentati e utilizzati da gruppi avanzati come APT29. Sebbene un attaccante abbia bisogno inizialmente di un accesso di alto livello per riuscirci, le organizzazioni con un monitoraggio debole e sistemi non aggiornati possono comunque essere obiettivi principali. Pertanto la probabilità complessiva è media: non alta, ma nemmeno bassa. |

Come prevenire gli attacchi Pass-the-Ticket

Per ridurre le possibilità di un attacco Pass-the-Ticket, le organizzazioni dovrebbero implementare misure come rafforzare il sistema operativo, limitare la durata dei ticket, minimizzare l'esposizione amministrativa e rilevare attività sospette.

Abilita Credential Guard

Windows Defender Credential Guard isola il processo LSASS in un ambiente virtualizzato sicuro. Attivarlo su tutti i sistemi Windows compatibili riduce notevolmente il rischio di furto di ticket, poiché impedisce agli attaccanti di scaricare ticket Kerberos o altre credenziali dalla memoria di LSASS.

Limita la durata del ticket

La durata predefinita di un Ticket Granting Ticket (TGT) è di 10 ore. È possibile ridurre questa durata e imporre periodi di rinnovo più brevi, in modo che qualsiasi biglietto rubato diventi rapidamente invalido. Questo riduce al minimo la finestra di opportunità per un attaccante di riutilizzare un biglietto.

Applica i principi del Least Privilege

Come regola generale, concedere i diritti di amministratore solo quando sono necessari e scoraggiare l'uso di credenziali di amministratore condivise. Utilizzare l'accesso basato sui ruoli in modo che ogni utente ottenga solo l'accesso che il suo lavoro richiede. Limitando il numero di account privilegiati e il loro ambito, si riducono le possibilità per gli aggressori di ottenere l'accesso di cui hanno bisogno per rubare i ticket Kerberos.

Evita la memorizzazione dei ticket sui sistemi ad alto valore

I sistemi ad alto valore possono includere controller di dominio, server PKI e host di applicazioni critiche. Configurateli per evitare di memorizzare TGT nella memoria o su disco. Se non vengono memorizzati ticket, non c'è nulla che un attaccante possa rubare anche se il sistema viene compromesso.

Formare gli utenti Privileged

L'errore umano è una causa frequente di violazioni della sicurezza, con studi che lo citano come motivo per una percentuale che va dal 74% a oltre il 90% degli incidenti. Con questo in mente, è importante educare gli amministratori e altri utenti con privilegi elevati ad evitare di accedere a host non affidabili o di livello inferiore. Utilizzare le credenziali di amministratore solo su workstation di gestione rinforzate riduce notevolmente il rischio che i loro ticket Kerberos siano esposti agli attaccanti.

Utilizzare l'autenticazione basata su certificati (PKINIT)

Implementare Kerberos PKINIT (accesso con smart card) per passare dall'autenticazione basata su password a quella basata su certificati. Ogni biglietto Kerberos trasporta quindi la prova di un certificato crittografico valido, il che rende i biglietti rubati inutili per un attaccante e rafforza la catena di autenticazione Kerberos.

Aggiornare regolarmente

Ricordate l'attacco ransomware WannaCry del 2017, dove un cryptoworm sfruttava una vulnerabilità non corretta nei sistemi Windows! Per evitare tali incidenti, è necessario mantenere i controller di dominio, i Key Distribution Centers (KDCs) e tutti i sistemi Windows completamente aggiornati. Gli aggiornamenti tempestivi chiudono vulnerabilità conosciute di escalation di privilegi e furto di credenziali che altrimenti potrebbero portare al compromesso dei ticket.

Rafforzare gli Endpoint

Applicare basi di sicurezza solide a tutti i server e le postazioni di lavoro. Ciò include la disattivazione dei servizi non necessari, l'applicazione di politiche di autenticazione avanzate, l'attivazione della protezione anti-manomissione e il dispiegamento di strumenti di rilevamento e risposta agli endpoint (EDR) affidabili. Un endpoint rinforzato rende molto più difficile per gli aggressori ottenere l'accesso di alto livello necessario per estrarre i ticket Kerberos.

Segmentate la rete: Contenete i percorsi di movimento laterale tra i sistemi.

Utilizzate la segmentazione della rete e l'amministrazione a livelli per limitare il movimento laterale. Con queste barriere in atto, gli attaccanti possono utilizzare un ticket Kerberos rubato solo all'interno di un segmento limitato, piuttosto che muoversi liberamente in tutto l'ambiente.

Come Netwrix può aiutare

La soluzione Netwrix ITDR (Identity Threat Detection and Response) può rilevare, contenere e rispondere agli attacchi Pass-the-Ticket e ad altri attacchi basati su Kerberos. Combinando il monitoraggio in tempo reale, l'analisi e la rimediazione automatizzata, aiuta le organizzazioni a individuare precocemente attività sospette sui ticket e a fermare il movimento laterale.

- Monitoraggio in Tempo Reale: Netwrix ITDR monitora continuamente l'infrastruttura delle identità, rilevando anomalie come richieste insolite di ticket Kerberos, durate anomale dei ticket e schemi di accesso irregolari.

- Analisi comportamentale: La soluzione utilizza l'analisi comportamentale per identificare deviazioni dal comportamento normale dell'utente, come richieste TGS inaspettate, tentativi di autenticazione in orari insoliti e schemi di accesso insoliti attraverso la rete.

- Meccanismi di allerta: ITDR offre allarmi per segni di uso improprio delle credenziali, come biglietti identici utilizzati su più macchine. Questo aiuta gli amministratori a rispondere prontamente alle sospette attività di PtT.

- Risposta automatica agli incidenti: ITDR automatizza le risposte alle minacce rilevate, come la revoca dei ticket compromessi, la messa in quarantena degli endpoint interessati e il ripristino delle password per gli account impattati per contenere un attacco senza ritardi.

- Isolamento della sessione: Aiuta a mettere in quarantena o isolare gli endpoint e le sessioni utente interessati. In questo modo, gli attaccanti che hanno iniettato ticket Kerberos rubati nelle loro sessioni non possono spostarsi lateralmente.

- Integrazione con UEBA e SIEM: Integrando con sistemi UEBA (User and Entity Behavior Analytics) e SIEM (Security Information and Event Management), ITDR assicura un monitoraggio completo e colma le lacune di correlazione che possono rilevare l'abuso di credenziali.

- Applicazione SACL: Consente di applicare selettivamente le System Access Control Lists (SACL) agli oggetti e ai sistemi AD ad alto rischio, il che aiuta a monitorare le modifiche o l'accesso a tali oggetti, così come a monitorare l'accesso ai ticket e i potenziali percorsi di sfruttamento.

- Pianificazione della risposta: Netwrix ITDR aiuta i team di sicurezza a creare playbook di recupero, assicurando che un dominio o addirittura un'intera foresta venga ripristinato rapidamente in caso di compromissione. Fornisce inoltre ai team la preparazione per reimpostare le credenziali compromesse e rivedere i log di accesso sospetti legati all'attività dei ticket.

Strategie di rilevamento, mitigazione e risposta

Per contenere gli attacchi Pass-the-Ticket, le organizzazioni dovrebbero combinare un rilevamento efficace, mitigazione proattiva e una rapida risposta agli incidenti.

Rilevamento

Per rilevare un attacco PtT in anticipo, le organizzazioni devono monitorare continuamente i principali eventi di sicurezza e i modelli di comportamento. E la rilevazione precoce è critica perché gli aggressori possono muoversi lateralmente non appena rubano un ticket Kerberos.

- Monitorare gli Event IDs 4768, 4769, 4624 (tipo 3), 4672: Tracciare questi Event IDs per rilevare attività di autenticazione insolite. Windows Event Viewer è utile per controlli occasionali e ambienti piccoli, ma non è scalabile per il monitoraggio 24/7. Per il rilevamento su scala aziendale, impostare l'inoltro continuo a un sistema SIEM con allarmi configurati per questi Event IDs e schemi sospetti come durate insolite dei ticket o accessi da endpoint inaspettati. Ecco cosa rappresenta ciascun ID:

- 4768: Richiesta di Kerberos TGT (Ticket Granting Ticket)

- 4769: Richiesta di Service Ticket (TGS)

- 4624 (Tipo 3): Accesso alla rete

- 4672: Privilegi speciali assegnati a un nuovo accesso (ad esempio, diritti di amministratore)

- Osserva schemi sospetti, come:

- Richieste TGS senza TGT recenti dallo stesso host - Questo potrebbe indicare biglietti falsificati o riprodotti

- Accessi da endpoint insoliti o in orari strani - Segnali di movimento laterale o account compromessi

- I log con campi mancanti come Account Domain o Logon GUID - Possono indicare ticket manomessi o falsificati

- Biglietti identici utilizzati su più macchine - Suggerisce il riutilizzo o la riproduzione del biglietto

- Durate insolite dei ticket o timestamp di scadenza falsificati - Un segno distintivo degli attacchi Golden Ticket

- Monitorare l'uso di strumenti come Mimikatz, Rubeus, Kekeo, ecc.: Rilevare i tentativi di esecuzione di strumenti come Mimikatz, Rubeus o Kekeo, che gli attaccanti utilizzano per estrarre e iniettare ticket Kerberos. Utilizzare EDR o antivirus per segnalare firme note e accessi sospetti alla memoria LSASS, abilitare un logging dettagliato di Windows/Sysmon (ad esempio, Evento 4688 per la creazione di processi, Evento 10 per l'accesso a LSASS) e inoltrare questi log a un SIEM per allarmi in tempo reale.

- Sfrutta UEBA e SIEM: Utilizza le piattaforme UEBA e SIEM per individuare attività di Pass-the-Ticket correlando log di autenticazione, eventi Kerberos e comportamento degli utenti in tutto l'ambiente. Questo approccio centralizzato evidenzia anomalie, come orari di accesso insoliti, durate anomale dei ticket e ticket identici su più host, che il monitoraggio di sistema isolato potrebbe non rilevare.

- Applica SACLs agli account AD sensibili e ai sistemi: Le System Access Control Lists (SACLs) generano log di audit dettagliati ogni volta che vengono richiesti o utilizzati ticket Kerberos, così puoi eseguire audit e tracciare l'accesso ai ticket Kerberos per risorse ad alto valore.

Mitigazione

I passi proattivi possono ridurre notevolmente le possibilità di un attacco Pass-the-Ticket riuscito e invalidare i biglietti rubati prima che possano essere abusati.

- Ruotare la password dell'account KRBTGT due volte: Eseguire una doppia rotazione della password sull'account KRBTGT per invalidare tutti i biglietti Kerberos esistenti, inclusi eventuali Golden Tickets che gli aggressori potrebbero aver falsificato. In questo modo, rimarranno validi solo i biglietti appena emessi.

- Utilizza Credential DoubleTap: Quando un utente o un account di servizio viene compromesso, reimposta rapidamente la sua password due volte. Ciò garantisce che qualsiasi ticket Kerberos emesso sotto le vecchie hash della password sia immediatamente reso inutile.

- Applicare l'Isolamento della Sessione e Rimuovere i Ticket memorizzati nella Cache: Gli amministratori dovrebbero essere obbligati ad accedere solo da postazioni di gestione rinforzate, in modo da separare le sessioni privilegiate dai terminali di uso quotidiano. È inoltre importante pianificare regolarmente compiti di klist purge per rimuovere i ticket Kerberos memorizzati nella cache dalla memoria, minimizzando ciò che un attaccante potrebbe rubare.

Risposta

Quando viene rilevato un incidente di tipo Pass-the-Ticket, è essenziale un rapido contenimento e una completa rimediazione per fermare il movimento laterale e ripristinare uno stato sicuro.

- Mettere in quarantena gli endpoint compromessi: Isolare immediatamente le macchine interessate dalla rete manualmente o tramite strumenti di risposta automatizzati per fermare il movimento laterale.

- Reimposta le password degli utenti e degli account admin interessati: Cambia le password di tutti gli account che potrebbero aver subito il furto di ticket Kerberos, inclusi gli account di servizio e amministrativi. Questo invalida immediatamente qualsiasi ticket derivato dalle loro vecchie credenziali.

- Esaminare i modelli di accesso e i log: Analizzare i log degli eventi Kerberos, i tentativi di autenticazione e l'attività dei ticket per tracciare il percorso dell'attaccante e identificare come si è diffuso l'attacco.

- Revoca sessioni attive e scadenza dei ticket: Revoca l'accesso tramite invalidazione della sessione o scadenza forzata del ticket. Questo costringerà i logoff, invaliderà le sessioni Kerberos e ridurrà la durata dei ticket, assicurando che eventuali ticket rubati o riutilizzati non possano più essere utilizzati.

Impatto specifico del settore

Gli attacchi Pass-the-Ticket (PtT) possono colpire ogni settore, ma le conseguenze variano a seconda del tipo di dati e sistemi gestiti da un'organizzazione.

Industria | Impatto |

|---|---|

|

Finanza |

Le istituzioni finanziarie gestiscono transazioni di alto valore e conservano enormi quantità di dati personali e aziendali. Un attacco PtT riuscito potrebbe permettere a un intruso di accedere ai dettagli bancari dei clienti, avviare trasferimenti di fondi non autorizzati e manipolare i sistemi di pagamento. Tali violazioni possono portare a perdite monetarie dirette, sanzioni normative e gravi danni alla reputazione. |

|

Assistenza sanitaria |

Gli ospedali e i fornitori di assistenza sanitaria si affidano a cartelle cliniche elettroniche (EHR) e ad altri sistemi di tecnologia dell'informazione sanitaria (HIT) interconnessi tra le strutture. Riutilizzando i ticket Kerberos rubati, gli aggressori possono estrarre le cartelle dei pazienti, interrompere le operazioni mediche critiche o distribuire ransomware che blocca i sistemi HIT. Il risultato può essere la compromissione della privacy dei pazienti, cure ritardate e costosi tempi di inattività. |

|

Governo |

Le reti governative sono obiettivi primari per lo spionaggio. Un attacco PtT può concedere accesso non autorizzato a dati sensibili o classificati, abilitare la sorveglianza persistente delle comunicazioni interne e persino creare backdoor nelle catene di approvvigionamento o nelle infrastrutture critiche. Compromissioni del genere minacciano la sicurezza nazionale, espongono segreti di stato e erodono la fiducia pubblica nei sistemi governativi. |

Evoluzione degli attacchi & Tendenze future

Con il tempo e la tecnologia, gli attacchi PtT si sono evoluti in tecniche più veloci e automatizzate. Ecco alcune tendenze che evidenziano come il PtT stia diventando più sofisticato e difficile da rilevare.

Automazione tramite Scripting e Strumenti Red-Team

Gli aggressori ora si affidano a strumenti come Mimikatz pass the ticket, Rubeus e Impacket per scriptare ogni fase di un attacco PtT, dall'estrazione del ticket all'iniezione. Questo riduce lo sforzo manuale e facilita compromessi più veloci e su larga scala. Questi strumenti sono personalizzabili (ad esempio, i comandi possono essere modificati e aggiunti plugin) e si integrano facilmente in flussi di lavoro automatizzati di penetration testing o di red team. Di conseguenza, gli aggressori possono eseguire molteplici azioni, come l'estrazione del ticket, l'escalation dei privilegi e il movimento laterale in una sequenza automatizzata unica. Nel complesso, ciò significa che anche gli avversari meno esperti possono lanciare un attacco PtT.

Concatenazione di PtT con altri exploit Kerberos

Recenti rapporti su violazioni multi-fase mostrano che le intrusioni raramente coinvolgono solo PtT. Gli attori delle minacce lo combinano con altri abusi di Kerberos, come Kerberoasting, Pass-the-Hash (PtH) e tecniche di Silver o Golden Ticket per lanciare un attacco coordinato che permette loro di spostarsi attraverso i sistemi, evitare il rilevamento, aumentare i privilegi e costruire un accesso a lungo termine all'interno delle reti aziendali.

Token Bridging: Estendere gli attacchi PtT nel Cloud

Man mano che le organizzazioni adottano soluzioni ibride di gestione delle identità, gli aggressori esplorano modi per sfruttare i biglietti Kerberos on-premises per ottenere token di autenticazione cloud. In scenari di "token bridging", un biglietto Kerberos rubato può essere scambiato con token SAML o OIDC. Questo concede all'attaccante l'accesso non autorizzato ad applicazioni SaaS e carichi di lavoro nel cloud, estendendo di fatto un attacco PtT nel cloud - dove il monitoraggio tradizionale on-premises potrebbe non rilevare l'intrusione.

Uso di LOLBins insieme a PtT per la furtività

Gli aggressori trasformano le comuni utility di Windows, note come binari living-off-the-land (LOLBins), in armi furtive. Strumenti come klist, runas e comandi PowerShell preinstallati e firmati da Microsoft, appaiono perfettamente legittimi. Quando gli attori delle minacce li utilizzano per eseguire attacchi Pass-the-Ticket, la loro attività si confonde con il lavoro amministrativo normale, rendendo più difficile per i difensori distinguere il comportamento malevolo dalla gestione di routine del sistema.

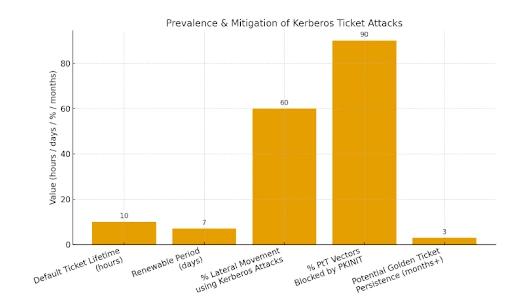

Statistiche chiave & Infografiche

Il furto di ticket Kerberos rimane uno dei metodi più efficaci con cui gli attaccanti si muovono lateralmente e rimangono nascosti. Questi fatti rapidi evidenziano perché la difesa Pass-the-Ticket necessita di costante attenzione:

- Per impostazione predefinita, un Ticket-Granting Ticket (TGT) rubato può essere riutilizzato per un massimo di 10 ore e rinnovato per un'intera settimana, a meno che gli amministratori non definiscano politiche che ne accorcino la durata.

- I TGT rubati possono eludere MFA, le policy delle password e le protezioni di blocco.

- Più del 60% delle campagne di movimento laterale utilizzano qualche forma di attacco con ticket Kerberos.

- L'autenticazione Smartcard (PKINIT) può bloccare oltre il 90% dei vettori PtT.

- L'abuso di Golden Ticket può persistere per mesi se non viene applicata la rotazione di KRBTGT.

Il seguente grafico a barre evidenzia dati critici relativi al rischio e alla mitigazione legati a Kerberos.

Considerazioni Finali

I ticket Kerberos sono le chiavi del tuo regno e devono essere protetti come gioielli della corona. Le organizzazioni dovrebbero rafforzare gli endpoint, accorciare la durata dei ticket e monitorare incessantemente, perché gli attaccanti si muovono velocemente - scandiscono automaticamente la rete, acquisiscono i ticket Kerberos in pochi secondi e si spostano tra i sistemi prima che la maggior parte dei team se ne accorga. La difesa richiede la stessa urgenza - monitoraggio continuo di Kerberos e chiusura rapida di qualsiasi sessione sospetta. Rafforza ora i tuoi sistemi di autenticazione o rischia di vedere gli intrusi usare le tue stesse credenziali per entrare direttamente dalle porte.

FAQ

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Golden SAML

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Pass the Hash

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Silver Ticket