Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

StrategiesHafnium bezieht sich auf eine staatlich verbundene Angreifergruppe, die Zero-Day-Schwachstellen in lokalen Microsoft Exchange-Servern ausnutzte, um Ferncodeausführung zu erlangen, Web-Shells zu implementieren und E-Mails sowie sensible Daten zu exfiltrieren. Indem sie nach im Internet zugänglichen Exchange-Diensten scannten und ungepatchte Schwachstellen ausnutzten, erreichten die Angreifer eine weitreichende Kompromittierung für Spionage und nachfolgende Aktivitäten.

Attribut | Details |

|---|---|

|

Angriffsart |

Ausnutzung von Exchange Server Zero-Days / Web-Shell-Implementierung / Datenexfiltration |

|

Auswirkungsgrad |

Sehr hoch |

|

Ziel |

Microsoft Exchange-Server vor Ort (Unternehmen, Regierungen, Dienstanbieter) |

|

Primärer Angriffsvektor |

Internet-exponierte Exchange-Dienste (OWA, EWS, Autodiscover), ungepatchte Schwachstellen, automatisiertes Scannen |

|

Motivation |

Spionage, Datendiebstahl, Persistenz; nachfolgende Ransomware in einigen Fällen |

|

Gängige Präventionsmethoden |

Patchen Sie Exchange sofort, reduzieren/beschränken Sie die externe Exposition, EDR/IDS, Web-Shell-Erkennung, Netzwerksegmentierung, Threat Hunting |

Risikofaktor | Level |

|---|---|

|

Möglicher Schaden |

Sehr hoch — Diebstahl von Mailboxen/Daten, Zugriff auf Domänen, nachgelagerte Störungen |

|

Einfachheit der Ausführung |

Mittel — erfordert Scannen und Ausnutzung, aber viele Exploit-Tools wurden weit verbreitet |

|

Wahrscheinlichkeit |

Mittel bis Hoch für Organisationen mit internetzugänglichen, ungepatchten Exchange-Instanzen |

Was ist der Hafnium-Angriff?

„Hafnium“ beschreibt eine Reihe von Angriffen (und einen Akteur), die auf lokale Microsoft Exchange-Server abzielten, indem sie mehrere Zero-Day-Schwachstellen ausnutzten. Angreifer scannten nach im Internet erreichbaren Exchange-Instanzen, nutzten Fehler aus, um eine Remote-Codeausführung zu erreichen, installierten Web-Shells für dauerhaften Zugriff und entwendeten E-Mails und sensible Daten.

Wie funktioniert der Hafnium-Angriff?

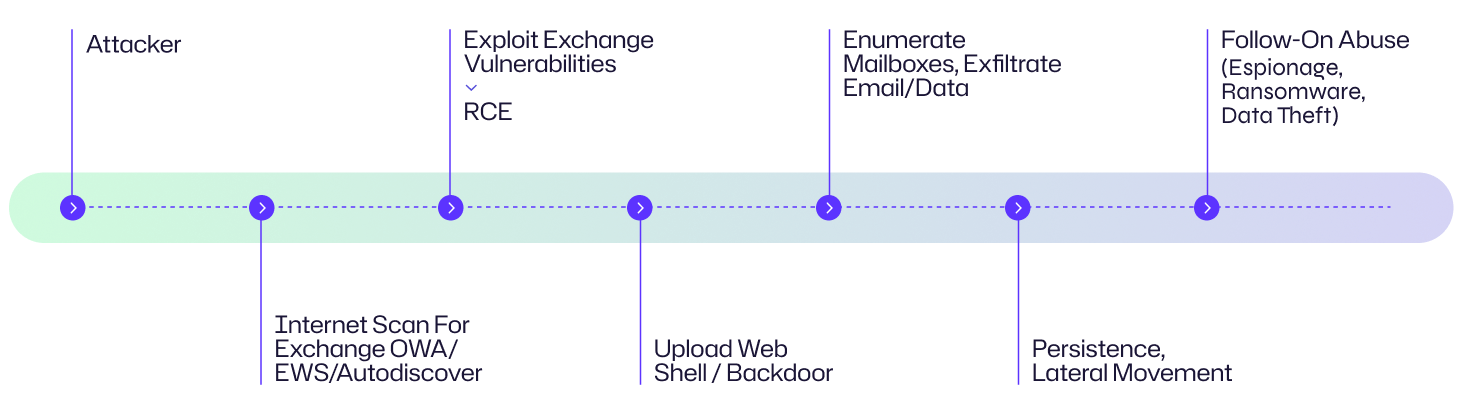

Im Folgenden finden Sie eine grobe Übersicht der häufig beobachteten Phasen bei Hafnium-artigen Eindringlingen.

1. Aufklärung — Suche nach verwundbaren Exchange-Servern

Angreifer scannten das Internet nach Exchange-Endpunkten (OWA/EWS/Autodiscover) und katalogisierten erreichbare Instanzen und Versionen. Automatisierte Scanner und öffentlich verfügbarer Exploit-Code beschleunigten die Entdeckung.

2. Ausnutzung von Exchange-Schwachstellen

Mithilfe von Schwachstellen auf der Serverseite gelang es Angreifern, eine unauthentifizierte oder authentifizierte Remote-Codeausführung auf dem Mailserver zu erreichen, was die Ausführung beliebiger Befehle oder das Ablegen von Dateien (Web-Shells) ermöglichte.

3. Web-Shells/Backdoors implementieren

Angreifer luden leichte Web-Shells in Exchange-Webverzeichnisse (IIS) hoch, um über HTTP(S) eine dauerhafte Fernbefehlsausführung zu erlangen. Web-Shells fügen sich in den normalen Webverkehr ein und sind unauffällig.

4. Post-Exploitation: Konto- & Mailboxzugriff

Mit Codeausführung und Web-Shells haben Angreifer Postfächer aufgelistet, E-Mails gelesen und exfiltriert, Anmeldeinformationen gesammelt und über EWS, PowerShell oder direkten Dateizugriff nach hochwertigen Daten gesucht.

5. Persistenz etablieren & laterale Bewegungen durchführen

Angreifer erstellten zusätzliche Hintertüren, fügten Konten hinzu, modifizierten Mailregeln zur Exfiltration und versuchten, sich seitlich zu Domänencontrollern, Dateiservern und anderer Infrastruktur zu bewegen.

6. Aufräumen oder nachfolgende Operationen aktivieren

Einige Eindringlinge ermöglichten Ransomware oder opportunistische Ausnutzung durch andere Akteure; andere hielten verdeckten Spionagezugang für Monate aufrecht.

✱ Variante: Supply-chain und sekundäre Ausbeutung

Kompromittierte Exchange-Server mit Webshells werden oft von anderen Bedrohungsakteuren für verschiedene Kampagnen (Ransomware, Kryptomining) wiederverwendet. Sekundäre Ausnutzung verstärkt die Auswirkungen über die Opfer hinweg.

Angriffsflussdiagramm

Beispiel: Perspektive der Organisation

Ein Angreifer scannt bei AcmeCorp nach offenen Exchange-Servern, nutzt einen ungepatchten Server, um Befehle auszuführen, installiert eine Web-Shell, lädt Postfächer von Führungskräften herunter, exfiltriert Anhänge mit sensiblen IP-Daten und erstellt geplante Aufgaben, um den Zugang aufrechtzuerhalten. Wochen später verwendet ein zweiter Akteur denselben Server, um Ransomware zu verbreiten.

Beispiele & Praxisbezogene Muster

Case | Auswirkung |

|---|---|

|

Massenausnutzung von Exchange-Nulltagsschwachstellen (Anfang 2021) |

Tausende von Organisationen kompromittiert, Web-Shells weltweit entdeckt, großangelegter Diebstahl von Mailboxen und nachfolgende Angriffe. |

|

Nachnutzung nach einem Exploit |

Andere Gruppen nutzten kompromittierte Exchange-Server opportunistisch für Malware, Ransomware oder Kryptomining. |

Folgen eines Hafnium-artigen Kompromisses

Ein Kompromiss von Exchange-Servern ist verheerend, da Postfächer oft sensible PII, IP, rechtliche Daten und Links zum Zurücksetzen von Konten enthalten.

Finanzielle Konsequenzen

Datendiebstahl, Erpressungsforderungen, regulatorische Strafen und Kosten für Sanierung & Incident Response können sehr hoch sein, besonders wenn Finanzunterlagen oder Kundendaten offengelegt werden.

Betriebsunterbrechung

Ausfälle des Maildienstes, erzwungene Abschaltungen, lange Wiederherstellungszeiträume (Server neu aufbauen, Zertifikate neu ausstellen, Anmeldeinformationen ändern) und Störungen des Geschäftsbetriebs.

Rufschädigung

Verlust des Vertrauens von Kunden/Partnern und negative Öffentlichkeitswirkung, wenn vertrauliche Kommunikation oder Datenlecks auftreten.

Rechtliche und regulatorische Auswirkungen

Verstöße, die personenbezogene Daten betreffen, können GDPR, HIPAA oder andere regulatorische Maßnahmen, Audits und Bußgelder auslösen.

Einflussbereich | Beschreibung |

|---|---|

|

Finanz- |

Lösegeld, Sanierung, Bußgelder |

|

Operational |

Serviceausfälle, Neuaufbauten, verlorene Produktivität |

|

Reputational |

Erosion des Kundenvertrauens, Bedenken von Partnern |

|

Rechtlich |

Compliance-Untersuchungen, Verletzungsmitteilungen |

Häufige Ziele: Wer ist gefährdet?

Internetfähige Exchange-Server

Nicht gepatchte oder nicht unterstützte Exchange-Instanzen

Organisationen mit hohen Mengen sensibler E-Mails

Rechtliche, gesundheitliche, staatliche, Forschungseinrichtungen

Dienstleister und MSPs

Multi-Tenant-Setups erhöhen den Schadensbereich

Umgebungen ohne EDR/Web-Shell-Überwachung

Keine Sichtbarkeit in IIS/Exchange-Ordner

Risikobewertung

Risikofaktor | Level |

|---|---|

|

Möglicher Schaden |

Sehr hoch — direkter Zugriff auf Kommunikationswege und Account-Reset-Vektoren. |

|

Einfachheit der Ausführung |

Medium — Exploits waren vorhanden und das Scannen war automatisiert; Exploit-Payloads waren erforderlich. |

|

Wahrscheinlichkeit |

Mittel bis hoch, wo Exchange-Server exponiert und ungepatcht sind. |

Wie man Hafnium-artige Angriffe verhindert

Zu den wichtigsten Kontrollen gehören zeitnahes Patchen, Reduzierung der Angriffsfläche, Web-Shell-Erkennung und Threat Hunting.

Patch & Update

Installieren Sie umgehend Anbieterpatches für Exchange und zugehörige Komponenten. Setzen Sie nicht unterstützte Exchange-Instanzen außer Betrieb und migrieren Sie bei Bedarf auf unterstützte Plattformen.

Exposition reduzieren

Blockieren Sie OWA/EWS/Autodiscover vom öffentlichen Internet, wenn nicht erforderlich. Verwenden Sie VPN, Reverse Proxies und WAFs, um Exchange-Endpunkte zu schützen.

Hardening & Least Privilege

Härten Sie IIS- und Exchange-Konfigurationen, deaktivieren Sie unnötige Dienste und beschränken Sie die Privilegien von Dienstkonten.

Web Shells erkennen & entfernen

Scannen Sie Webverzeichnisse auf verdächtige Dateien und Signaturen, überwachen Sie geänderte Zeitstempel und beschränken Sie Schreibberechtigungen für Webverzeichnisse.

Verbessern Sie die Authentifizierung & Geheimnis-Hygiene

Drehen Sie Zertifikate und Dienstanmeldeinformationen nach einem vermuteten Kompromiss. Verlangen Sie MFA für administrativen Zugang und verwenden Sie starke, einzigartige Anmeldeinformationen.

Visibility & Threat Hunting

Setzen Sie EDR und Netzwerküberwachung ein, suchen Sie nach IoCs wie neu hinzugefügten Dateien in Exchange-Verzeichnissen, ungewöhnlichen Postfachexporten und verdächtigen ausgehenden Verbindungen.

Wie Netwrix helfen kann

Die Hafnium-Angriffe zeigen, wie schnell ein Exchange-Kompromiss zu einer vollständigen Übernahme von Active Directory führen kann. Netwrix Identity Threat Detection & Response (ITDR) hilft Organisationen dabei, ungewöhnliche Authentifizierungen, Missbrauch von Privilegien und Persistenztechniken in Echtzeit zu erkennen, sodass Angreifer eingedämmt werden können, bevor sie tiefer in Ihre Umgebung vordringen. Durch die Sicherung der Identitätsebene schließt ITDR die Tür für Hafnium-artige Eindringlinge und stärkt Ihre gesamte Sicherheitslage.

Strategien zur Erkennung, Minderung und Reaktion

Detection

- Benachrichtigung bei Erstellung oder Änderung von Dateien in Exchange-Webverzeichnissen (IIS \inetpub\wwwroot\*).

- Überwachen Sie ungewöhnliche Prozesse wie PowerShell, w3wp.exe und andere, die vom Exchange-Dienstkonto ausgeführt werden.

- Erkennen Sie ungewöhnliche Postfachexporte oder massenhafte EWS-Aktivitäten.

- Netzwerkerkennung: ungewöhnliche ausgehende Verbindungen zu Staging-/Exfiltrations-Hosts, DNS-Anomalien oder große POST/GET-Anfragen an Web-Shells.

Antwort

- Isolieren Sie betroffene Server sofort und bewahren Sie forensische Beweise auf.

- Entfernen Sie Webshells und Hintertüren erst nach Erfassung und Analyse; Angreifer hinterlassen oft mehrere Persistenzmechanismen.

- Rotieren Sie Anmeldeinformationen und Zertifikate, die von Exchange, Dienstkonten und Administratoren verwendet werden.

- Führen Sie eine gründliche Suche im gesamten Netzwerk nach lateraler Bewegung, Postfachexfiltration und sekundären Stützpunkten durch.

- Stellen Sie kompromittierte Server nach Möglichkeit aus bekannten guten Abbildern wieder her.

Minderung

- Stellen Sie Benutzer- und Dienstberechtigungsnachweise neu aus und setzen Sie Privileged Accounts zurück.

- Verstärken Sie Perimeterkontrollen und Patch-Management.

- Binden Sie IR und Kommunikation für regulatorische Benachrichtigungen und Kundenansprache ein.

Branchenspezifische Auswirkungen

Industrie | Auswirkung |

|---|---|

|

Gesundheitswesen |

PHI-Exposition und Störungen in der Patientenkommunikation. |

|

Rechtlich |

Exposition von privilegierten rechtlichen Kommunikationen und Fallinformationen. |

|

Regierung |

Risiko für sensible interbehördliche Kommunikation und nationale Sicherheit. |

|

Dienstanbieter |

Verstärkter Kompromiss über Kunden/Tenants hinweg. |

Entwicklung von Angriffen & Zukunftstrends

- Schnelle Bewaffnung offengelegter Schwachstellen – öffentlicher Exploit-Code beschleunigt das Ausmaß und die Geschwindigkeit der Ausnutzung.

- Wiederverwendung von Web-Shells und sekundäre Ausnutzung durch andere Bedrohungsakteure.

- Der Wechsel zu Cloud-E-Mail-Diensten reduziert die Gefährdung vor Ort, aber hybride Setups behalten ein Restrisiko.

- Größerer Fokus auf MSP- & Lieferkettenrisiken, bei denen eine Kompromittierung des Anbieters die Kunden beeinträchtigt.

Wichtige Statistiken & Infografiken (vorgeschlagene Telemetrie)

- Zeit von der Offenlegung der Schwachstelle bis zur massenhaften Ausnutzung (gemessen in Ihrer Telemetrie).

- Number of exposed Exchange endpoints in your external scan.

- Anzahl der Web-Shell-Erkennungen oder verdächtigen IIS-Dateiänderungen.

Abschließende Gedanken

Hafnium-Vorfälle zeigen, wie kritisch zeitnahes Patchen, die Reduzierung der öffentlichen Exposition von Unternehmensdiensten und schnelles Threat Hunting sind. Exchange-Server sind hochwertige Ziele; priorisieren Sie das Patchen, reduzieren Sie den externen Zugriff und überwachen Sie Webshells und Aktivitäten nach einem Exploit.

FAQs

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Golden SAML-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Pass-the-Hash-Angriff

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Warum ist PowerShell so beliebt bei Angreifern?

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Silver Ticket Attack