Best Practices für die Überwachung der Dateiintegrität

Einführung

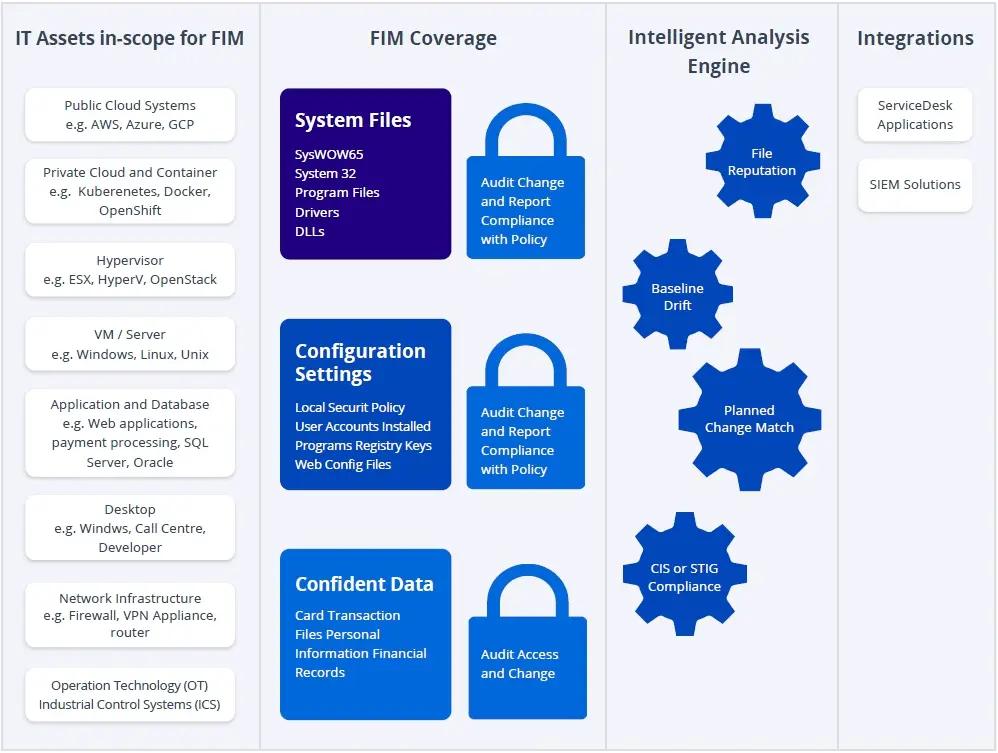

File Integrity Monitoring (FIM) ist der Prozess des kontinuierlichen Überwachens und Berichtens über jede Änderung an Ihren System- und Konfigurationsdateien. FIM ist eine wesentliche Sicherheitskontrolle aus einem einfachen Grund: Jede unbefugte oder unsachgemäße Änderung an Ihren System- und Konfigurationsdateien könnte die Sicherheit schwächen und darauf hinweisen, dass das System kompromittiert wurde. Mit anderen Worten, FIM ist aus zwei Hauptgründen von entscheidender Bedeutung:

- Verhinderung von Sicherheitsverletzungen— Sicherheitsmaßnahmen sind am stärksten, wenn alle Systeme durchgehend die sicherste Konfiguration beibehalten. FIM überwacht jede Abweichung vom abgesicherten Zustand.

- Verletzungserkennung — Änderungen an Dateien könnten eine Malware-Infektion oder eine andere Bedrohung in Echtzeit darstellen. Während viele andere Sicherheitskontrollen (wie Antivirensoftware, Next-Generation-Firewalls und SIEM-Systeme) intelligente Erkennung von Malware und Cyberangriffen versprechen, nutzen sie in der Regel bekannte Bedrohungsprofile oder vertrauenswürdige Zugriffsregeln, was sie weitgehend blind für Zero-Day-Bedrohungen, polymorphe Malware, Insider-Angriffe und Ransomware macht. FIM bietet hingegen eine umfassende Verletzungserkennung, da es jegliche potenziell schädlichen Dateiänderungen hervorhebt.

Dieser Artikel erklärt die wichtigsten Best Practices, die Organisationen bei der Auswahl und Implementierung einer FIM-Lösung beachten sollten.

Trotz seines Namens darf das Monitoring der Dateiintegrität nicht auf eine schmale Auswahl von Dateien beschränkt werden.

Lassen Sie sich nicht vom Begriff „Dateiintegritätsüberwachung“ in die Irre führen – FIM sollte nicht nur auf einige wenige Dateitypen, wie ausführbare Dateien, beschränkt sein. Zum Beispiel sind Konfigurations- und Registrierungsdateien entscheidend für die Sicherheit und das einwandfreie Funktionieren von Anwendungen und Betriebssystemen.

Daher stellen Sie sicher, dass die FIM-Lösung, die Sie wählen, in der Lage ist, alle System-, Programm-, Anwendungs- und Konfigurationsdateien und -verzeichnisse auf einer Vielzahl von Plattformen zu überwachen, vom Rechenzentrum über das Netzwerk bis zum Desktop, vor Ort und in der Cloud.

Mindestens muss eine FIM-Lösung alle Dateiattribute, einschließlich des Dateiinhalts, verfolgen und einen sicheren Hash-Wert (mindestens SHA2) für jede Datei als 'DNA-Fingerabdruck' erzeugen, um das Einfügen von Trojaner-Dateien aufzudecken. Auch die Erfassung, wer jede Änderung vorgenommen hat, ist eine wesentliche Anforderung.

FIM muss den Lärm herausfiltern und sich auf schädliche Änderungen konzentrieren.

IT-Ökosysteme sind hochdynamisch. Jede Minute werden Dokumente erstellt, Logdateien und Datenbankeinträge ändern sich, Updates und Patches werden installiert, Anwendungen werden installiert und erweitert und vieles mehr.

Die überwiegende Mehrheit dieser Änderungen ist normal und legitim. Um zu verhindern, dass Sicherheitsteams von einer Flut von Benachrichtigungen überwältigt werden, die zu einer Alarmmüdigkeit führen, muss eine SIM-Lösung das Rauschen harmloser Aktivitäten herausfiltern. Insbesondere muss eine FIM-Lösung zwischen vier Arten von Änderungen unterscheiden:

- Genehmigt und gut —Das sind legitime Änderungen, die ordnungsgemäß ausgeführt werden, wie zum Beispiel ordnungsgemäß aufgetragene Patches und Ergänzungen zu Audit-Protokollen.

- Genehmigt, aber schlecht — Manchmal machen Menschen Fehler. FIM-Lösungen müssen in der Lage sein zu erkennen, wenn eine genehmigte Änderung nicht wie erwartet umgesetzt wurde und das Sicherheitsteam alarmieren.

- Unerwartet, aber harmlos — Ungeplante Änderungen, die harmlos sind, erfordern keine Untersuchung durch das Sicherheitsteam und müssen daher als Änderungslärm herausgefiltert werden.

- Unerwartet und schlecht —Jede Änderung, die nicht mit einer legitimen Ursache in Verbindung gebracht werden kann und die bösartig oder schädlich sein könnte, muss sofort eine Warnung auslösen, damit sie umgehend untersucht und behoben werden kann.

FIM-Lösungen sind noch effektiver, wenn sie mit anderen Technologien integriert werden.

Um die Menge an Änderungslärm weiter zu reduzieren, suchen Sie nach einer FIM-Lösung, die sich in Ihre anderen Sicherheitsprozesse und -technologien integrieren lässt, insbesondere in Ihre Security Information and Event Management (SIEM)- und IT Service Management (ITSM)-Tools:

- ITSM-Tools wie ServiceNow und BMC führen ein Protokoll über genehmigte Änderungen, das eine integrierte FIM-Lösung nutzen kann, um besser zu beurteilen, ob jede erkannte Änderung geplant und ordnungsgemäß durchgeführt wurde.

- Die Integration von SIEM liefert den Kontext der Aktivitäten rund um die von FIM erkannten Änderungen, was die Alarmtriage und Untersuchung erleichtert. Sie möchten vielleicht auch alle FIM-Alarme in Ihre SIEM-Lösung als Teil Ihres Sicherheitsbetriebszentrums (SOC) einspeisen.

Threat Intelligence verbessert die FIM-Fähigkeiten weiter.

Threat Intelligence kann zusätzlichen Kontext zu Änderungen liefern, um die Alarmtriage, die Untersuchung von Vorfällen sowie die Reaktion und Wiederherstellung zu unterstützen. Insbesondere kann Threat Intelligence dabei helfen, FIM zwischen „unerwartet harmlosen“ und „unerwartet schlechten“ Änderungen zu unterscheiden, indem Whitelists von bekannten guten Änderungen und Blacklists von bekannten schädlichen Änderungen bereitgestellt werden.

Die besten FIM-Tools können sich im Laufe der Zeit verbessern.

Wie oben erläutert, kann die Integration in ein ITSM-System die Fähigkeit einer FIM-Lösung, zwischen erwarteten und ungeplanten Änderungen zu unterscheiden, erheblich verbessern. Aber die beste FIM-Technologie bietet auch intelligente Analyse von Änderungen, um sich in diesem Bereich im Laufe der Zeit zu verbessern. Diese Funktion, die oft als „intelligente Änderungskontrolle“ bezeichnet wird, verwendet zuvor beobachtete Aktivitäten, um Faktoren wie das Wer, Wann und Wo von Änderungen zu berücksichtigen und eine genauere Analyse zu liefern, ob eine Änderung schädlich ist.

Baselining-Funktionen helfen Ihnen dabei, schnell starke Konfigurationen zu etablieren.

State-of-the-art FIM-Systeme können eine Goldstandard-Basiskonfiguration von einem laufenden System erstellen und ähnliche Systeme mit dieser Baseline vergleichen, um Konsistenz zu gewährleisten.

Ähnlich kann FIM-Technologie Standardkonfigurationen basierend auf CIS-Benchmarks oder DISA STIG-Richtlinien festlegen und auf Abweichungen von dieser Basislinie prüfen, um sicherzustellen, dass alle Systeme sicher bleiben.

FIM ist eine zentrale Sicherheitskontrolle, kein Compliance-Häkchen.

Es ist wahr, dass FIM von einer Reihe von Vorschriften gefordert wird, einschließlich des Payment Card Industry Data Security Standard (PCI-DSS), NIST 800, North American Electric Reliability Corporation Critical Infrastructure Protection (NERC CIP) und des Sarbanes Oxley (SOX) Act. Dennoch sollten Organisationen FIM nicht nur einführen, um eine Compliance-Anforderung abzuhaken.

Stattdessen ist es wichtig zu bedenken, dass FIM aus gutem Grund als obligatorische Sicherheitskontrolle aufgeführt wird – es ist entscheidend für eine starke Sicherheit. Tatsächlich hilft FIM bei allen 5 Säulen der Sicherheit, wie sie im NIST beschrieben sind: Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen. Planen Sie daher Ihren FIM-Einsatz, um die Cybersicherheit zu verbessern, und die Einhaltung von Vorschriften wird folgen.

Fazit

Indem Sie den hier dargelegten Best Practices folgen, können Sie die Cybersicherheit in Ihrem IT-Ökosystem erheblich stärken. Abbildung 2 bietet eine praktische Zusammenfassung der Schlüsselelemente, die in Ihre FIM-Strategie einfließen sollten:

Teilen auf