Checkliste zur Bewertung von Cybersicherheitsrisiken

Einführung in die Bewertung von Cybersicherheitsrisiken

Regelmäßige Risikobewertungen helfen Organisationen dabei, Risiken für ihre Betriebsabläufe, Daten und andere Vermögenswerte zu identifizieren, zu quantifizieren und zu priorisieren, die sich aus Informationssystemen ergeben. Risiken werden hauptsächlich in Bezug auf finanzielle Auswirkungen gemessen, daher beinhaltet die Risikobewertung die Analyse, welche Schwachstellen und Bedrohungen zu den größten monetären Verlusten führen könnten.

Die Verwendung einer Checkliste für die Bewertung von Cybersicherheitsrisiken kann Ihnen helfen, Ihre Risiken zu verstehen und Ihre Verfahren, Prozesse und Technologien strategisch zu verbessern, um die Wahrscheinlichkeit finanzieller Verluste zu verringern. Dieses Dokument erläutert die Schlüsselelemente einer effektiven Checkliste.

Checkliste: Wesentliche Elemente einer Sicherheitsrisikobewertung

Hier sind die Kernpunkte einer effektiven IT-Risikobewertungscheckliste, die Ihnen helfen werden sicherzustellen, dass Sie keine kritischen Details übersehen.

1. Identifizierung und Klassifizierung von Vermögenswerten

Zuerst erstellen Sie ein vollständiges Inventar aller wertvollen Vermögenswerte innerhalb der Organisation, die bedroht werden könnten, was zu finanziellen Verlusten führen kann. Hier sind einige Beispiele:

- Server und andere Hardware

- Kontaktinformationen des Kunden

- Partnerdokumente, Geschäftsgeheimnisse und geistiges Eigentum

- Anmeldeinformationen und Verschlüsselungsschlüssel

- Sensible und regulierte Inhalte wie Kreditkartendaten und medizinische Informationen

Kennzeichnen Sie dann jedes Asset oder jede Gruppe von Assets entsprechend seiner Sensibilitätsstufe, wie durch Ihre Data Classification Policy bestimmt. Das Klassifizieren von Assets hilft nicht nur bei der Risikobewertung, sondern leitet Sie auch bei der Implementierung von Cybersecurity-Tools und -Prozessen an, um Assets angemessen zu schützen.

Strategien zur Erfassung von Informationen über Ihre Vermögenswerte und deren Wert umfassen:

- Befragung des Managements, der Datenbesitzer und anderer Mitarbeiter

- Analyse Ihrer Daten und IT-Infrastruktur

- Dokumentation überprüfen

2. Bedrohungsidentifizierung

Eine Bedrohung ist alles, was Ihren Vermögenswerten Schaden zufügen könnte. Hier sind einige gängige Bedrohungen:

- Systemausfall

- Naturkatastrophen

- Menschliche Fehler, wie zum Beispiel wenn ein Benutzer versehentlich wertvolle Daten löscht

- Bösartige menschliche Handlungen, wie Datendiebstahl oder Verschlüsselung durch Ransomware

Erstellen Sie für jedes Asset in Ihrem Inventar eine gründliche Liste der Bedrohungen, die es beschädigen könnten.

3. Schwachstellenbewertung

Die nächste Frage, die Sie sich stellen sollten, lautet: "Wenn eine bestimmte Bedrohung zur Realität wird, könnte sie dann Vermögenswerte beschädigen?"

Die Beantwortung dieser Frage erfordert ein Verständnis für Schwachstellen. Eine Schwachstelle ist eine Schwäche, die es Bedrohungen ermöglichen könnte, einem Vermögenswert Schaden zuzufügen. Dokumentieren Sie die Werkzeuge und Prozesse, die derzeit Ihre wichtigsten Vermögenswerte schützen, und suchen Sie nach verbleibenden Schwachstellen, wie zum Beispiel:

- Alte oder nicht gewartete Ausrüstung oder Geräte

- Übermäßige Zugriffsberechtigungen

- Nicht genehmigte, veraltete oder nicht gepatchte Software

- Untrainierte oder unachtsame Benutzer, einschließlich Dritter wie Auftragnehmer

4. Auswirkungsanalyse

Als Nächstes beschreiben Sie die Auswirkungen, die die Organisation erleiden würde, wenn ein bestimmtes Asset beschädigt würde. Zu diesen Auswirkungen gehören alle Faktoren, die zu finanziellen Verlusten führen könnten, wie zum Beispiel:

- System- oder Anwendungsausfall

- Datenverlust

- Rechtliche Konsequenzen

- Strafen für Nichteinhaltung

- Schaden am Geschäftsruf und Kundenabwanderung

- Physische Beschädigung von Geräten und Eigentum

5. Risikobewertung

Risiko ist das Potenzial, dass eine Bedrohung eine Schwachstelle ausnutzt und einem oder mehreren Vermögenswerten Schaden zufügt, was zu finanziellen Verlusten führt. Obwohl die Risikobewertung logische Konstrukte und keine Zahlen betrifft, ist es nützlich, sie als Formel darzustellen:

Risiko = Vermögenswert x Bedrohung x Schwachstelle

Bewerten Sie jedes Risiko nach dieser Formel und ordnen Sie ihm einen Wert von hoch, moderat oder niedrig zu. Denken Sie daran, dass alles mal null null ergibt. Zum Beispiel, selbst wenn die Bedrohungs- und Verwundbarkeitsstufen hoch sind, wenn ein Vermögenswert für Sie kein Geld wert ist, ist Ihr Risiko, Geld zu verlieren, gleich null. Für jedes hohe und moderate Risiko, erläutern Sie die wahrscheinliche finanzielle Auswirkung und schlagen Sie eine Lösung vor sowie schätzen Sie deren Kosten.

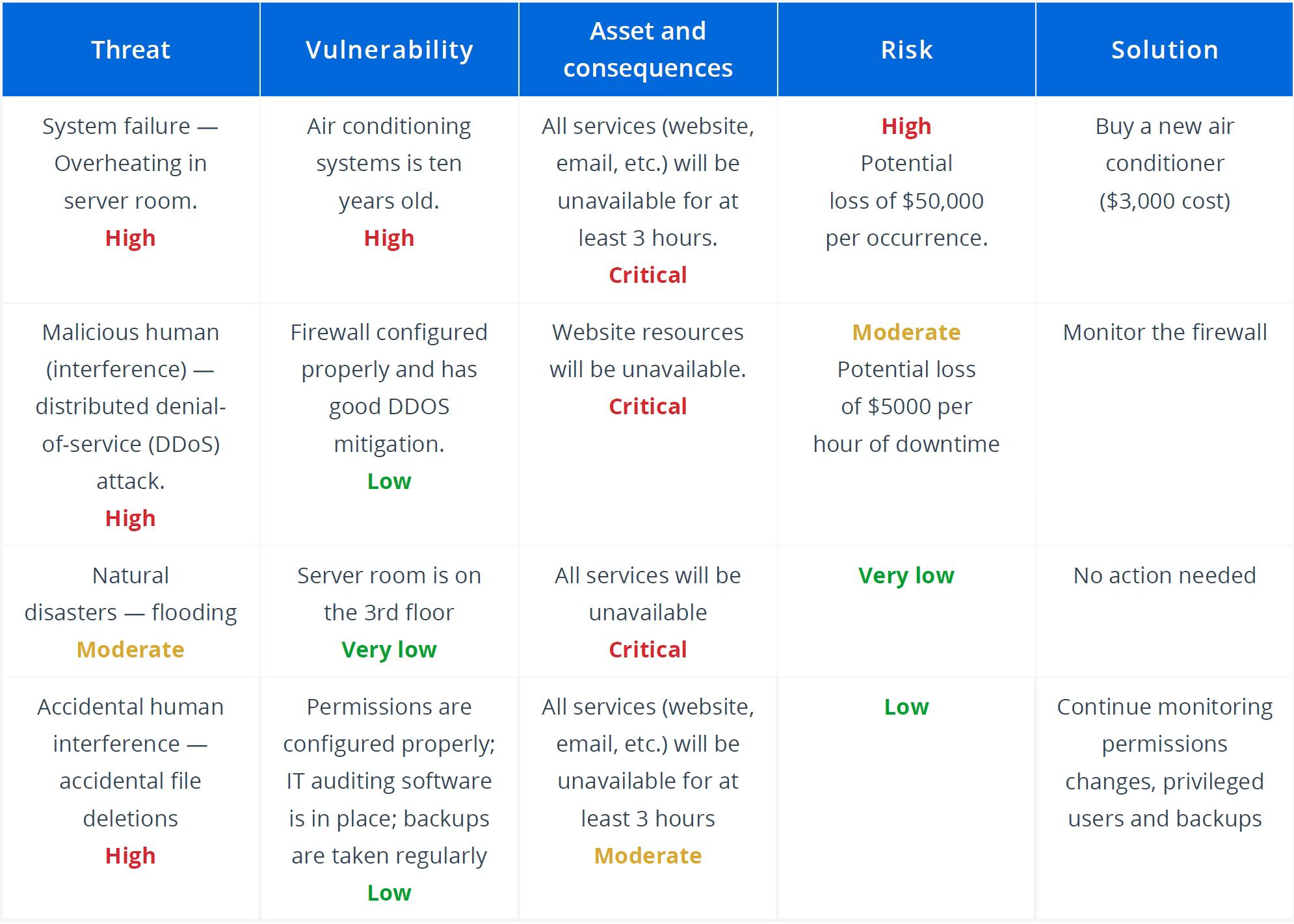

Erstellen Sie anhand der in den vorherigen Schritten gesammelten Daten einen Risikomanagementplan. Hier sind einige Beispielangaben:

6. Strategie zur Sicherheitskontrolle

Mit Ihrem Risikomanagementplan können Sie einen umfassenderen Plan zur Implementierung von Sicherheitskontrollen entwickeln, um Risiken zu mindern. Diese Sicherheitskontrollen könnten umfassen:

- Einführung strengerer Passwortrichtlinien und Multi-Faktor-Authentifizierung (MFA)

- Verwenden Sie Firewalls, Verschlüsselung und Verschleierung, um Ihre Netzwerke und Daten zu sichern

- Implementierung von Benutzeraktivitätsüberwachung, Änderungsmanagement und Dateiintegritätsüberwachung (FIM)

- Regelmäßige Schulungen für alle Mitarbeiter und Auftragnehmer durchführen

Bewerten Sie potenzielle Kontrollen nach ihrer Auswirkung und erstellen Sie eine Strategie zur Minderung Ihrer kritischsten Risiken. Stellen Sie sicher, dass Sie die Zustimmung des Managements einholen.

7. Compliance-Bewertung

Die Bewertung Ihrer Übereinstimmung mit den geltenden Vorschriften und Standards ist entscheidend, um das Risiko finanzieller Verluste zu mindern. Zum Beispiel muss jede Organisation, die Daten von EU-Bürgern verarbeitet, die DSGVO einhalten oder sie riskiert hohe Strafen.

Stellen Sie daher im Rahmen Ihrer Sicherheitsrisikobewertungen sicher, dass Sie identifizieren, welchen Vorschriften und Standards Ihre Organisation unterliegt und welche Risiken Ihre Compliance gefährden könnten.

8. Incident-Response-Plan

Organisationen benötigen Incident-Response-Pläne, um Schäden durch Bedrohungen, die sich realisieren, zu begrenzen und zu mildern. Um eine schnelle und effektive Reaktion auf Vorfälle zu gewährleisten, sollte Ihr Plan Elemente wie folgt beinhalten:

- Schlüsselakteure und andere Interessengruppen sowie ihre Rollen & Verantwortlichkeiten

- Kommunikationsstrategien, sowohl intern als auch extern

- IT- und Sicherheitssystem-Blueprints

- Automatisierte Reaktionsmaßnahmen für erwartete Bedrohungen, wie das Sperren von auffälligen Konten

Mit einem klaren und robusten Incident-Response-Plan können Teams sofort handeln und verhindern, dass sich ein kleiner Vorfall zu einer Katastrophe ausweitet.

9. Wiederherstellungsplan

Ein Wiederherstellungsplan sollte eine schnelle Wiederherstellung der wichtigsten Systeme und Daten im Falle eines Desasters leiten. Wiederherstellungspläne basieren auf vier Schlüsselsäulen:

- Eine priorisierte Inventarliste von Daten und Systemen

- Ein Verständnis der Abhängigkeiten

- Backup- und Wiederherstellungstools und -verfahren

- Regelmäßiges Testen des Wiederherstellungsprozesses

10. Kontinuierliche Risikominderung

Wenn eine Katastrophe eintritt, ist es entscheidend, zuerst die aktuelle Situation zu bewältigen. Aber es ist auch wesentlich zu analysieren, was passiert ist und warum und Ihre Reaktions- und Wiederherstellungsmaßnahmen sorgfältig zu überprüfen. Mit diesen Informationen können Sie Maßnahmen ergreifen, um ähnliche Vorfälle in der Zukunft zu verhindern oder deren Folgen zu verringern.

Nehmen wir zum Beispiel an, Sie hatten einen Serverausfall. Sobald dieser wieder läuft, analysieren Sie, warum der Server ausgefallen ist. Wenn er aufgrund von minderwertiger Hardware überhitzt ist, könnten Sie das Management bitten, bessere Server zu kaufen und zusätzliches Monitoring zu implementieren, um die Server kontrolliert herunterzufahren, wenn Anzeichen einer Überhitzung erkennbar sind. Überprüfen Sie außerdem Ihre Reaktions- und Wiederherstellungsmaßnahmen, um zu sehen, ob es Möglichkeiten gibt, ausgefallene Server schneller oder effizienter wiederherzustellen, und aktualisieren Sie Ihre Pläne entsprechend.

11. Dokumentation und Berichterstattung

Alle Sicherheits- und Risikobewertungen erfordern eine gründliche Dokumentation. Die Dokumentation kann viele Formen annehmen, muss jedoch auf jeden Schritt des Risikobewertungsprozesses angewendet werden und alle Entscheidungen und Ergebnisse detailliert darlegen.

Sorgfältige Dokumentation bietet mehrere Vorteile. Sie hilft Ihnen, Ihre Strategien zu verfeinern und zusätzliche Schwachstellen zu identifizieren. Sie ist auch aus kommunikativer Sicht wichtig, da sie Ihnen ermöglicht, Informationen mit allen Interessengruppen zu teilen. Und strenge Aufzeichnungen gewährleisten die Verantwortlichkeit aller, die für die Risikominderung verantwortlich sind.

12. Risikokommunikation

Es ist entscheidend, Nutzern, dem Management und anderen Stakeholdern zu helfen, die Risiken für wichtige Unternehmenswerte zu verstehen und wie sie dazu beitragen können, diese Risiken zu mindern. Die Kommunikationsstrategie kann formell oder informell sein. Zum Beispiel kann strukturierte Dokumentation und regelmäßige Erinnerungen eine effektive Methode sein, um Nutzer über Phishing aufzuklären, um das Risiko kostspieliger Malware-Infektionen zu reduzieren. Aber weniger kritische Risiken könnten informell von Managern an ihre Teams kommuniziert werden.

13. Sicherheitsschulung und -bewusstsein

Schulungen sind unerlässlich, um eine Kultur des Bewusstseins und der Sicherheit zu schaffen. Schulungen sollten basierend auf der Schwere des Risikos priorisiert werden. Das Niveau der Schwere wird auch die Metriken beeinflussen, die zur Messung der Wirksamkeit der Schulungen und zur Überprüfung des Schulungsabschlusses verwendet werden.

Beispielsweise könnte das Bewusstsein für Phishing-E-Mails in einer Organisation als hohes Risiko eingestuft werden, sodass eine umfassende Schulung vorgeschrieben sein könnte, mit Überprüfung durch das Management. Risiken auf niedrigerer Ebene könnten fallweise geschult werden oder nur bis zu einem bestimmten Kompetenzniveau.

Wie Netwrix helfen kann

Das Ausfüllen einer Checkliste für die Bewertung von Informationssicherheitsrisiken ist ein hervorragender erster Schritt zur Verbesserung der Cybersicherheit und der Cyber-Resilienz. Aber es handelt sich nicht um eine einmalige Angelegenheit. Sowohl Ihre IT-Umgebung als auch die Bedrohungslandschaft verändern sich ständig, daher müssen Sie regelmäßig Risikobewertungen durchführen. Dies erfordert die Erstellung einer Risikobewertungsrichtlinie, die Ihre Methodik zur Risikobewertung festlegt und spezifiziert, wie oft der Prozess wiederholt wird.

Wenn Sie nach einer Möglichkeit suchen, schnell die Risiken zu erkennen, die Ihre sofortige Aufmerksamkeit erfordern und bis zu handlungsrelevanten Details vorzudringen, die eine schnelle Minderung ermöglichen, sollten Sie die Verwendung von Netwrix Auditor's IT Risk Assessment reports in Betracht ziehen. Sie erhalten handlungsrelevante Einblicke, die Sie nutzen können, um Schwächen in Ihren IT-Sicherheitsrichtlinien und -praktiken zu beheben, sodass Sie Ihre Sicherheitslage kontinuierlich verbessern können.

Herzlichen Glückwunsch! Sie haben Ihre erste Risikobewertung abgeschlossen. Aber denken Sie daran, dass die Risikobewertung kein einmaliges Ereignis ist. Sowohl Ihre IT-Umgebung als auch die Bedrohungslandschaft ändern sich ständig, daher müssen Sie regelmäßig Risikobewertungen durchführen. Erstellen Sie eine Risikobewertungsrichtlinie, die Ihre Methodik der Risikobewertung festlegt und angibt, wie oft der Risikobewertungsprozess wiederholt werden muss.

Sehen Sie sich unser aufgezeichnetes Webinar zur IT-Risikobewertung an, um zu erfahren, wie Netwrix Auditor Ihnen helfen kann, Ihre IT-Risiken zu identifizieren und zu priorisieren und welche Schritte Sie zur Behebung ergreifen sollten.

Netwrix Auditor

Identifizieren und priorisieren Sie Risiken mit interaktiven Risikobewertungs-Dashboards, um intelligentere IT-Sicherheitsentscheidungen zu treffen und Sicherheitslücken zu schließen

Kostenlose 20-Tage-Testversion herunterladenTeilen auf