Windows Defender Credential Guard zum Schutz von Privileged Credentials verwenden

Feb 6, 2023

Der Kompromiss eines einzigen Active Directory-Anmeldeinformationen kann zu unbefugtem Zugriff auf Ihre Server, Anwendungen, Virtualisierungsplattformen und Benutzerdateien im gesamten Unternehmen führen. Einer der Gründe für die Anfälligkeit von Anmeldeinformationen ist, dass Windows Anmeldeinformationen in der Local Security Authority (LSA) speichert, einem Prozess im Speicher.

Ausgewählte verwandte Inhalte:

Daher ist es entscheidend, eine Sicherheitsstrategie zu haben, die Windows-Konten vor Kompromittierung schützt – insbesondere privilegierte Konten, die erweiterten Zugriff auf die Systeme und Geheimnisse Ihres Unternehmens haben. Glücklicherweise bietet Microsoft ein Sicherheitstool, das hilft, den Diebstahl von Anmeldeinformationen in Ihrer Active Directory-Domäne zu verhindern: Windows Defender Credential Guard. Dieser Artikel erklärt, wie es funktioniert.

Einführung in Windows Defender Credential Guard

Windows Defender Credential Guard ist eine Sicherheitsfunktion, die von Microsoft in Windows 10 Enterprise und Windows Server 2016 eingeführt wurde. Credential Guard nutzt virtualisierungsbasierte Sicherheit und isoliertes Speichermanagement um sicherzustellen, dass nur privilegierte Systemsoftware auf Domänenanmeldeinformationen zugreifen kann. Indem der Prozess in einer virtualisierten Umgebung ausgeführt wird, sind die Anmeldeinformationen des Benutzers vom Rest des Betriebssystems isoliert und die Domänenanmeldeinformationen vor Angriffen geschützt. Credential Guard schützt NTLM-Passworthashes, Kerberos-Tickets, Anmeldeinformationen für lokale Anmeldungen und Credential Manager-Domänenanmeldeinformationen sowie Remote-Desktop-Verbindungen. Verwechseln Sie Credential Guard nicht mit Device Guard; Device Guard verhindert das Ausführen von nicht autorisiertem Code auf Ihren Geräten.

Allerdings gibt es Kosten für die Aktivierung dieser Funktion. Sobald Windows Defender aktiviert ist, können die Windows-Server und -Geräte in Ihrer Domäne keine veralteten Authentifizierungsprotokolle wie NTLMv1, Digest, CredSSP und MS-CHAPv2 mehr verwenden, ebenso wenig wie Kerberos unbeschränkte Delegierung und DES-Verschlüsselung.

Schützt Credential Guard vor Mimikatz?

Externe Bedrohungsakteure können privilegierten Zugriff auf einen Endpunkt erlangen, indem sie die LSA abfragen, um die Geheimnisse im Speicher zu ermitteln und dann einen Hash oder ein Ticket kompromittieren. Credential Guard hilft, Ihre Organisation vor Pass-The-Hash- und Pass-The-Ticket-Angriffen zu schützen, die dazu verwendet werden, Privilegien während der lateralen Bewegung zu ergreifen und zu erhöhen. Daher sollte jeder Endpunkt und Server, der die Windows-Plattform ausführt und ein modernes Authentifizierungsprotokoll verwendet, Credential Guard aktiviert haben.

Leider schützt Credential Guard jedoch nicht vollständig vor einem Tool wie Mimikatz, auch wenn isolierte LSAs nicht abgefragt werden können. Das liegt daran, dass Mimikatz die eingegebenen Anmeldeinformationen erfassen kann. Der Autor von Mimikatz erwähnt in einem Tweet, dass, wenn ein bösartiger Akteur die Kontrolle über einen Endpunkt hat und ein privilegierter Benutzer sich anmeldet, nachdem die Maschine übernommen wurde, es möglich ist, die Anmeldeinformationen zu erhalten und ihre Privilegien zu erhöhen.

Credential Guard kann auch nicht vor Windows-Insidern schützen, die ihre eigenen Anmeldeinformationen verwenden, um auf IT-Ressourcen zuzugreifen, anstatt zu versuchen, die Anmeldeinformationen anderer Konten zu stehlen. Zum Beispiel kann Credential Guard nicht verhindern, dass ein unzufriedener Mitarbeiter, der legitimen Zugang zum geistigen Eigentum des Unternehmens hat, dieses kopiert, bevor er die Organisation verlässt.

Aktivierung von Windows Defender Credential Guard

Voraussetzungen

Credential Guard verwendet den Windows-Hypervisor, daher müssen alle Windows-Geräte, die ihn ausführen, folgende Anforderungen erfüllen:

- 64-Bit-CPU

- Unterstützung für auf Virtualisierung basierende Sicherheit

- Sicherer Start

Darüber hinaus wird das Trusted Platform Module (TPM) bevorzugt, da es eine Bindung an die Hardware bietet; unterstützt werden Versionen 1.2 und 2.0, entweder als diskrete oder Firmware-Versionen.

Aktivierung von Credential Guard

Windows Defender Credential Guard ist standardmäßig nicht aktiviert, da es auf Windows-Geräten, die noch auf ältere Authentifizierungsprotokolle angewiesen sind, nicht ausgeführt werden kann. Um es in Ihrer Domäne zu aktivieren, können Sie entweder Intune oder Group Policy verwenden.

Option 1: Aktivierung von Credential Guard mit Intune

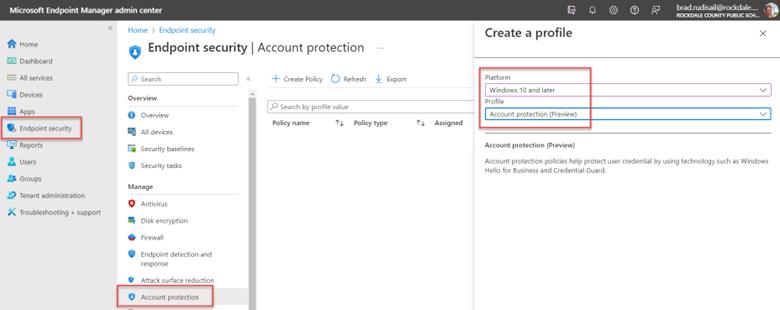

Im Intune-Portal navigieren Sie zu Endpoint Security > Account Protection. Erstellen Sie dann eine Richtlinie und wählen Sie die folgenden Konfigurationseinstellungen aus:

- Platform: Windows 10 und höher

- Profil: Kontoschutz (Vorschau)

Abbildung 1. Erstellen eines Kontoschutzprofils

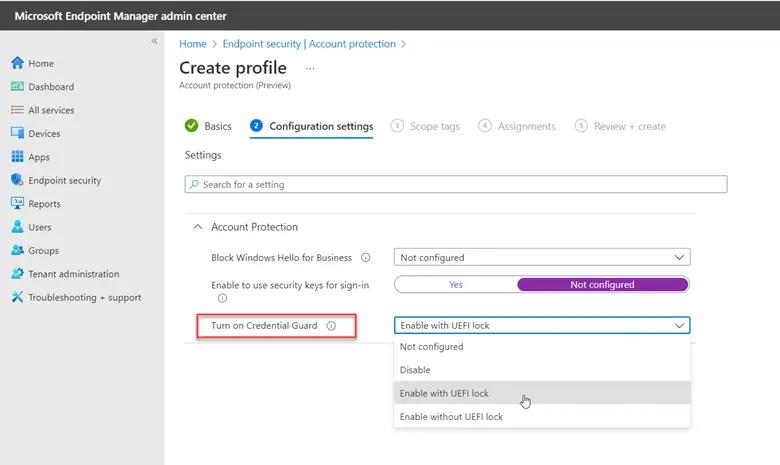

Benennen Sie die Richtlinie. Dann stellen Sie im Schritt der Konfigurationseinstellungen den Wert für Turn on Credential Guard auf Enable with UEFI lock. Dies stellt sicher, dass Credential Guard nicht aus der Ferne deaktiviert werden kann.

Abbildung 2. Konfiguration des Kontoschutzprofils

Option 2: Aktivierung von Credential Guard mithilfe von Gruppenrichtlinien

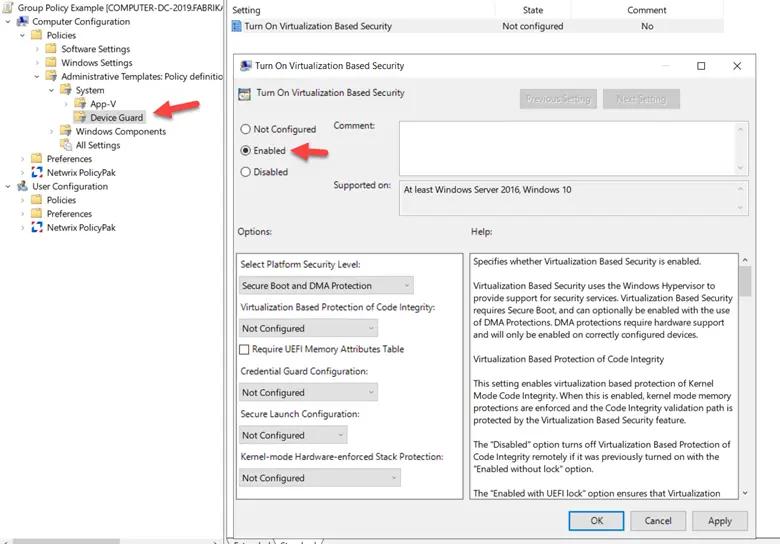

Alternativ können Sie den Group Policy Manager verwenden, um Credential Guard zu aktivieren. Erstellen Sie ein GPO und navigieren Sie zu Computerkonfiguration > Administrative Vorlagen > System > Device Guard. Setzen Sie dann Turn on Virtualization Based Security auf Aktiviert, wie unten gezeigt.

Abbildung 3. Aktivierung von Credential Guard mithilfe von Gruppenrichtlinien

Überprüfung der Aktivierung

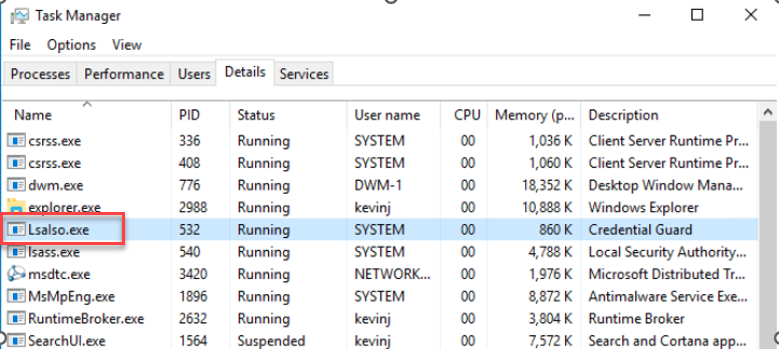

Sobald Credential Guard über Intune oder Gruppenrichtlinie aktiviert wurde, sollten Sie den Prozess Lsalso.exe auf allen Maschinen sehen, die der Richtlinie zugewiesen sind.

Abbildung 4. Überprüfung, ob Credential Guard aktiviert ist

Credential Guard in Aktion

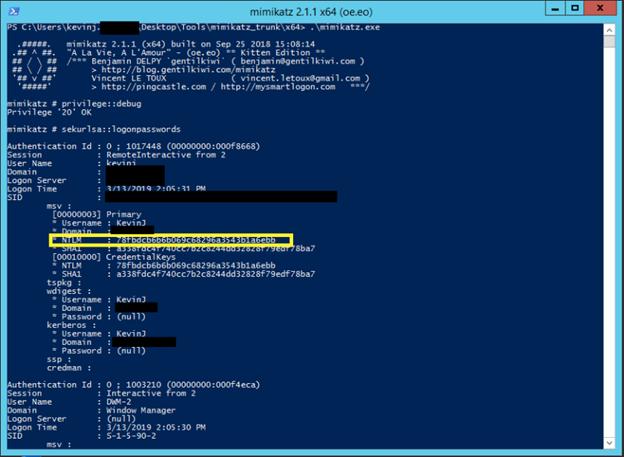

Ohne aktivierten Credential Guard kann ein Hacker mimikatz verwenden, um die derzeit im LSA-Prozess gespeicherten Anmeldeinformationen abzufragen und so den NTLM-Hash eines Accounts zu erhalten, der aus der Ferne an der Maschine angemeldet ist, wie unten gezeigt.

Abbildung 5. Ohne aktiviertes Credential Guard kann mimikatz in Speicher gespeicherte Hashes sammeln.

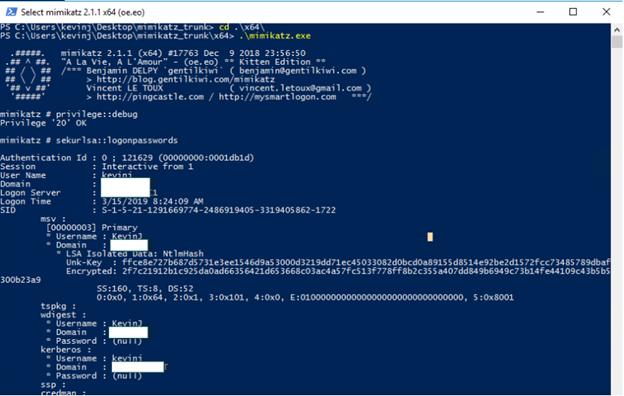

Ist Credential Guard jedoch aktiviert, wird ein isolierter LSA-Prozess verwendet, um Anmeldeinformationen zu speichern. Daher erhalten wir beim erneuten Abfragen desselben Servers mit mimikatz keine NTLM-Hashes im Dump.

Abbildung 6. Mit aktiviertem Credential Guard kann mimikatz keine im Speicher gespeicherten Hashes sammeln.

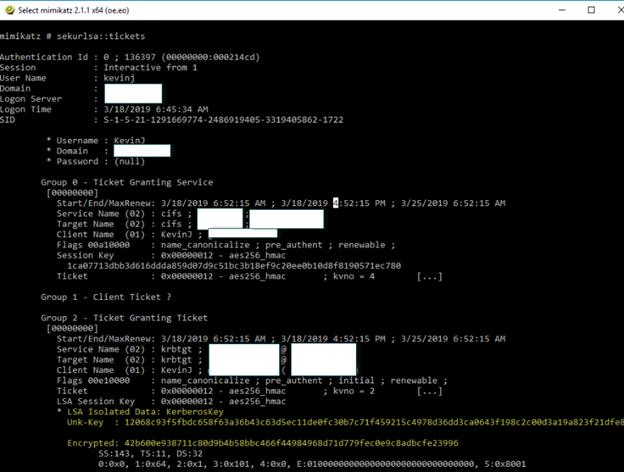

Credential Guard ist auch wirksam gegen Pass-the-Ticket-Angriffe, wie unten gezeigt.

Fazit

Die Begrenzung der Angriffsvektoren, die böswillige Akteure nutzen, um sich seitlich zu bewegen und ihre Privilegien in Ihrem Bereich zu eskalieren, muss für jede Sicherheitsbehörde oberste Priorität haben. Credential Guard kann dabei helfen, indem es virtualisierungsbasierte Sicherheit und isoliertes Speichermanagement verwendet, um Anmeldeinformationen gegen Angriffe zu sichern.

Teilen auf

Erfahren Sie mehr

Über den Autor

Joe Dibley

Sicherheitsforscher

Security Researcher bei Netwrix und Mitglied des Netwrix Security Research Teams. Joe ist ein Experte für Active Directory, Windows und eine Vielzahl von Unternehmenssoftwareplattformen und -technologien. Joe erforscht neue Sicherheitsrisiken, komplexe Angriffstechniken sowie zugehörige Milderungs- und Erkennungsmaßnahmen.

Erfahren Sie mehr zu diesem Thema

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?

Quantitative Risikoanalyse: Jährliche Verlust Erwartung