Ein umfassender Leitfaden zu den heutigen IGA-Lösungen: Funktionen, Vorteile und Optionen

Sep 16, 2024

Wir müssen es einsehen. Das Verwalten und Sichern von IT-Netzwerken ist heute weitaus komplexer. Neben der Sicherung von Endpunkten, sensiblen Daten und dem Netzwerkperimeter müssen Sicherheitsteams auch auf Identitätssicherheit, Zugriffsmanagement und regulatorische Compliance achten. Sie müssen nicht nur password policies erstellen, sondern auch diese Passwörter und Zugriffsrechte schützen. Vor zwanzig Jahren musste sich niemand um Dinge wie Cloud-Identität kümmern. Heute erfordert eine andere Welt einen anderen Satz von Werkzeugen.

Identity Governance and Administration (IGA)-Tools spielen heute eine entscheidende Rolle bei der Sicherung der Identitäten, die Ihr Netzwerk bilden. IGA bedeutet mehr als nur sichere Authentifizierung. Sie automatisieren Prozesse des Identity Managements, reduzieren administrative Belastungen und gewährleisten angemessene Zugriffskontrollen. IGA-Tools stellen sicher, dass wesentliche Aufgaben des Identity Lifecycle Managements, wie Onboarding und Provisioning, schnell und konsistent gehandhabt werden. Dies erhöht nicht nur die Sicherheit, sondern verbessert auch die betriebliche Effizienz der IT und unterstützt das skalierbare Wachstum von Organisationen. Aus diesem und anderen Gründen werden IGA-Tools zu einem festen Bestandteil für das moderne Unternehmen.

Lesen Sie den dazugehörigen Blog:

Gründe für die Notwendigkeit einer IGA-Lösung

Bevor Sie Zeit in die Erkundung verschiedener IGA-Lösungen investieren, könnten Sie sich fragen, ob Ihre Organisation überhaupt eine benötigt. Wenn Sie eine digitale Organisation sind, benötigen Sie eine Möglichkeit, die vielen digitalen Identitäten zu verwalten und zu sichern, die sich mit Ihrer digitalen Umgebung verbinden und interagieren müssen. Die Implementierung einer IGA-Lösung bietet verbesserte Einblicke in die Identitätsverwaltung und Zugriffsberechtigungen in Ihrer IT-Infrastruktur. Sie bietet einen praktischen Ansatz zur Implementierung von Zero Trust und Least Privilege access Modellen, die in der heutigen Cybersecurity-Landschaft unerlässlich sind. Über diese grundlegenden Vorteile hinaus gibt es mehrere andere überzeugende Gründe, eine IGA-Lösung in Betracht zu ziehen:

- Eine IGA-Lösung wird Ihrer Organisation dabei helfen, die Einhaltung Ihrer umfassenden Datenregulierungen weltweit nachzuweisen.

- IGA reduziert die administrative Belastung des IT-Personals und optimiert Arbeitsabläufe durch Automatisierung von Identity Management- und Zugriffsmanagementprozessen.

- IGA kann Ihre Betriebskosten senken, indem wiederkehrende Aufgaben wie die Bereitstellung automatisiert werden, was Zeit und Geld spart – eine Ersparnis, die sich mit dem Wachstum des Unternehmens vervielfacht.

- IGA kann mit Ihrer wachsenden hybriden Architektur skalieren, während Sie mehr Cloud-Ressourcen und Dienste integrieren, die Ihre Angriffsfläche erweitern.

IGA vs. IAM: Was ist der Unterschied

Manchmal sind sich die Menschen unsicher über den Unterschied zwischen Identity Governance and Administration und Identity Access Management (IAM), da beide sich mit der Verwaltung von Identitäten und Zugriffen innerhalb einer Organisation befassen. Die Unterschiede zwischen den beiden beginnen mit ihrem Umfang und Schwerpunkt.

- IAM befasst sich in erster Linie mit den technischen Aspekten des Identity Management, wie Authentifizierung (Überprüfung, ob jemand ist, wer er vorgibt zu sein), Autorisierung (Feststellung, auf welche Ressourcen sie Zugriff haben) und Gewährleistung eines sicheren Zugangs zu Systemen und Daten.

- IGA umfasst diese IAM-Funktionalitäten, geht aber darüber hinaus, indem es Governance integriert. Das bedeutet, dass IGA darauf ausgerichtet ist, sicherzustellen, dass Zugriffsrechte nicht nur implementiert, sondern auch regelmäßig überwacht, überprüft und geprüft werden, um den Richtlinien, Vorschriften und Geschäftsanforderungen zu entsprechen.

Zusammenfassend lässt sich sagen, dass IAM die Werkzeuge und Prozesse zur Zugriffskontrolle bereitstellt, während IGA sicherstellt, dass diese Kontrollen konform, nachprüfbar und im Einklang mit organisatorischer Governance und regulatorischen Anforderungen stehen. IAM kümmert sich um das „Wie“ des Zugriffs, während IGA das „Warum“ und „Ob es fortgesetzt werden sollte“ behandelt.

Wesentliche Merkmale von IGA-Tools

Nachdem wir die Notwendigkeit von Identity Governance und Administration-Tools sowie die heute verfügbaren Optionen festgestellt haben, lassen Sie uns die Funktionen untersuchen, die eine robuste IGA-Tool-Lösung haben muss.

- Funktionen des Identity Lifecycle Management, die Dinge wie Benutzer-Onboarding und Provisioning, Credential Management, Zugriffsanfragenprüfungen und Deaktivierungsprozesse umfassen.

- Automatisiertes Zugriffsanfragen-Management, das den Prozess des Anfragens, Genehmigens und Gewährens von Zugriff auf Systeme, Anwendungen und Daten vereinfacht.

- Das schnelle Bereitstellen und Entfernen von Benutzerkonten, um mit dynamischen Personalveränderungen Schritt zu halten

- Berechtigungsmanagement, das die Vergabe, Ausstellung und Widerrufung des Benutzerzugriffs auf digitale Ressourcen überwacht

- Role-Based Access Control (RBAC), das den Benutzerzugriff auf Basis vordefinierter Rollen verwaltet, sodass Berechtigungen auf den am wenigsten privilegierten Zugriff von Arbeitsrollen beschränkt sind.

- Segregation of Duties (SoD), bei der IGA-Tools SoD-Richtlinien definieren und Zugriffsrechte über mehrere Anwendungen und Systeme hinweg analysieren, um mögliche Verstöße zu identifizieren.

- Zertifizierung und Überprüfung des Zugriffs bedeutet, dass IGA-Tools den Prozess der regelmäßigen Überprüfung von Benutzerzugriffsrechten automatisieren, um die Einhaltung von Vorschriften zu gewährleisten.

- Automatisierte und konsistente Policy-Durchsetzung

- Audit- und Compliance-Berichterstattung, die den Prozess der Erfüllung routinemäßiger oder bedarfsorientierter Prüfanforderungen vereinfacht und die Berichtslast für das Cybersicherheitspersonal reduziert.

- Analyse- und Berichtsfunktionen, die anpassbare Dashboards, Visualisierungen und detaillierte Berichte über Benutzerzugriff, Risikostufen und Compliance-Status bieten.

Vorteile der Implementierung von IGA-Tools

Während robuste Sicherheit von größter Bedeutung ist, können Unternehmen nicht unbegrenzt Mittel für die Cybersicherheit bereitstellen. Unternehmen sind heutzutage bestrebt, so viele ihrer Geschäftsprozesse wie möglich zu automatisieren, einschließlich der Cybersicherheit. Moderne IGA-Tools beinhalten automatisierte Funktionen, die das Identity Management und die Zugriffskontrolle vereinfachen. Dies reduziert die Belastung der Sicherheitsteams und steigert die Effizienz. Durch die Automatisierung der Bereitstellung und Rücknahme von Benutzerkonten werden manuelle Eingriffe und menschliche Fehler eliminiert. Dies gibt den Sicherheitsteams auch die Freiheit, sich auf Aufgaben von größerem Wert zu konzentrieren. Weitere Vorteile von IGA-Tools umfassen Folgendes:

- Verbesserte Sicherheit: IGA-Tools verbessern die Sicherheit und reduzieren Risiken, indem sie eine größere Sichtbarkeit in IT-Umgebungen bieten. Umfassende Audit-Protokolle und Anomalieerkennung sind zwei Beispiele dafür, wie diese erhöhte Sichtbarkeit Ihrer Organisation helfen kann, potenzielle Bedrohungen zu identifizieren und ihre allgemeine Sicherheitslage zu verbessern.

- Effizientes Access Management: Höhere Effizienz wird durch Automatisierung erreicht, indem Access Management-Aufgaben beschleunigt werden, was zu erheblicher Zeitersparnis führt und somit Kosten senkt.

- Verbesserte Compliance und Audit-Leistung: IGA-Tools erleichtern den Nachweis der Compliance mit umfangreichen Audit-Trails, indem sie Zugriffsüberprüfungen entweder periodisch oder auf Anfrage ermöglichen.

- Unterstützung für Unternehmenssicherheit: Nur Automatisierung kann sich schnell und zuverlässig an die Größe Ihres Unternehmens anpassen, um durchgängige Sicherheitspraktiken im großen Maßstab zu gewährleisten.

- Flexibler Zugriff für verbesserte Produktivität: Die Straffung des Managements von Benutzerkonten bedeutet, dass Mitarbeiter schnell die notwendigen Berechtigungen erhalten können, ohne zu viele Privilegien zu gewähren.

Spezifische Geschäftsprobleme, die von IGA-Tools adressiert werden

Cyberangriffe können kostspielige Unterbrechungen für Ihr Unternehmen verursachen. Zusätzlich können die Kosten für Sanierung, forensische Analyse und Schäden am Ruf Ihrer Marke auch die Bilanz erheblich beeinflussen. Wenn Sie das Risiko für Ihr Unternehmen durch verstärkte Sicherheit reduzieren, sparen Sie langfristig Geld. Einige der Methoden, mit denen IGA-Tools das Risiko verringern, umfassen die Identifizierung und Behebung unangemessenen Zugriffs auf wichtige Ressourcen sowie die automatisierte Durchsetzung von Richtlinien.

Durch die Automatisierung vieler arbeitsintensiver Prozesse des Identity Governance and Administration sorgen Sie nicht nur für eine konsistente Sicherheitsdurchsetzung, sondern reduzieren auch die Betriebskosten dieser Aufgaben. Indem schnellerer und effizienterer Zugang bereitgestellt wird, können Mitarbeiter sofort produktiv sein und sich schnell an neue Verantwortungsbereiche anpassen. In einigen Fällen können IGA-Tools ein Self-Service-Zugriffsmanagement bieten, das es Benutzern ermöglicht, den Onboarding-Prozess zum besten Zeitpunkt für sie zu optimieren.

Für Organisationen, die an regulatorische oder branchenspezifische Compliance gebunden sind, verbessert die zentralisierte Sichtbarkeit von Zugriffsrechten die Compliance und die Leistung von Audits. IGA-Tools bieten detaillierte Audit-Trails und Berichte, die es Organisationen ermöglichen, nachzuvollziehen, wer Zugang zu welchen Ressourcen hat und wie diese Zugänge gewährt wurden. Dies erleichtert es Sicherheitsteams, Kontrollen für Vorschriften wie HIPAA, GDPR, und SOX zu überprüfen.

Arten von IGA-Lösungen

In Bezug auf die Architektur gibt es drei primäre IGA-Tool-Lösungstypen. Die erste ist eine On-Prem-Lösung, die erfordert, dass Software innerhalb der eigenen IT-Infrastruktur einer Organisation installiert und betrieben wird.

Cloud-basierte IGA-Tool-Lösungen reduzieren den Bedarf an umfangreicher Infrastruktur, da sie auf einer Art Cloud basieren. Dies vereinfacht die Bereitstellung und entfällt die Kosten für Support und Wartung. Sie bieten im Vergleich zu traditionellen On-Prem-Lösungen eine größere Skalierbarkeit und Flexibilität und ermöglichen eine nahtlosere Integration mit anderen IT-Systemen.

Hybrid IGA-Tool-Lösungen kombinieren die Vorteile von On-Prem- und Cloud-basierten Paketen in einem. Dies ermöglicht Organisationen, Identitäten und Zugriffsrechte sowohl in On-Premises- als auch in Cloud-Umgebungen zu verwalten. Sie unterstützen dynamische Geschäftsanforderungen und ermöglichen eine schrittweise Migration in die Cloud, während die kritische On-Premises-Infrastruktur erhalten bleibt.

Wichtige Überlegungen bei der Implementierung von IGA-Tools

Es wäre schön, wenn man eine Kaufentscheidung einfach auf die Funktionspalette eines Produkts stützen könnte, jedoch wissen IT-Entscheider, dass es noch andere Faktoren zu berücksichtigen gibt. Es sei denn, Sie sind ein neues Startup-Unternehmen, müssen Sie ein bestehendes Netzwerk berücksichtigen, das wahrscheinlich Legacy-Anwendungen und -Systeme umfasst. Umfassende Sicherheit Ihres Unternehmens bedeutet, dass jede vorgeschlagene IGA-Tool-Lösung nahtlos in Ihre aktuellen Systeme und Infrastruktur integrieren muss.

Je nach Branche, in der Ihre Organisation tätig ist, muss sich Ihre Organisation mit Compliance-Anforderungen auseinandersetzen, was bedeutet, dass Ihre vorgeschlagene Lösung die Einhaltung dieser unterstützen muss. Sie müssen auch die Benutzer in die Gleichung einbeziehen, da ihre Erfahrungen einen großen Einfluss auf den langfristigen Erfolg der Implementierung Ihres IGA-Tools haben werden. Es muss eine Schulung bereitgestellt werden, die sie darüber aufklärt, wie es ihre Arbeitsrollen beeinflussen wird und warum es so wichtig ist.

Da Unternehmen heutzutage so dynamisch sind, müssen Sie eine Lösung wählen, die zukünftiges Wachstum sowie die sich entwickelnden Anforderungen Ihrer Organisation ohne die Gefahr erheblicher Störungen unterstützt. Wie bei jedem IT-Produkt müssen Anbietersupport und -reputation stark berücksichtigt werden. Unter Berücksichtigung all dieser Faktoren können Organisationen IGA-Tools effektiv implementieren, was Sicherheit, Compliance und betriebliche Effizienz verbessert.

Anwendungsfälle von IGA-Tools

Unternehmen migrieren täglich mehr Dienste und Anwendungen in die Cloud. Dies macht das Cloud Identity Governance zunehmend wichtiger, da Administratoren die Fähigkeit benötigen, Identität und Zugriffsrechte über mehrere Cloud-Umgebungen hinweg zu verwalten. Sichtbarkeit ist eine echte Herausforderung in Cloud-Umgebungen und IGA-Tools bieten die Einblicke, die Sie benötigen, um zu verstehen, was in allen zugrundeliegenden Schichten der Cloud vor sich geht, damit Sie die Kontrolle behalten können. Natürlich sind heute nur sehr wenige Unternehmen ausschließlich in der Cloud, was bedeutet, dass Ihre IGA-Tools in der Lage sein müssen, hybride Umgebungen zu verwalten. Diese Tools vereinheitlichen das Identity Governance über On-Premises- und Cloud-Infrastrukturen hinweg und zentralisieren die Zugriffskontrolle für diverse IT-Ökosysteme.

Die Anzahl der regulatorischen Konformitäten nimmt weiter zu, da staatliche Stellen die Anforderungen für Organisationen, die persönliche identifizierbare Informationen hosten, erweitern. IGA-Tools, die speziell für Ihre spezifischen Compliance-Anforderungen entwickelt wurden, können Ihnen viel zusätzliche Arbeit und Sorgen ersparen, wenn Audits stattfinden. IGA-Lösungen setzen Zugriffsrichtlinien durch, die mit diesen Vorschriften übereinstimmen, damit Ihr Unternehmen immer eine konforme Haltung bewahren kann.

Keine Diskussion über IGA-Anwendungsfälle wäre vollständig ohne die Anerkennung des dramatischen Wechsels zur Fernarbeit. Verteilte Belegschaften stellen einzigartige Herausforderungen dar, daher müssen Ihre IGA-Tools adaptive Authentifizierung für verschiedene Fernzugriffsszenarien bieten und Compliance und Sicherheit für Arbeitsumgebungen im Homeoffice gewährleisten.

Abschließend sprechen wir über die Entwicklung hin zu Zero-Trust-Umgebungen. Zero Trust bedeutet, dass man sich nicht länger auf eine einmalige Authentifizierung verlassen kann. IGA-Tools ermöglichen die fortlaufende Überprüfung von Benutzeridentitäten und Zugriffsrechten, sodass die Identität zu keinem Zeitpunkt als gegeben angenommen wird. Da privilegierter Zugriff das Ziel jedes Bedrohungsakteurs ist, werden Zugriffsrechte kontinuierlich bewertet und angepasst, basierend auf Veränderungen in Benutzerrollen, Verhalten oder Risikostufen.

Die richtige IGA-Lösung auswählen

Wenn Sie festgestellt haben, dass Ihre Organisation eine IGA-Lösung benötigt, ist der nächste Schritt, die richtige auszuwählen, die Ihren Anforderungen entspricht. Beginnen Sie damit, die Risikostufen zu bewerten, die mit verschiedenen Identitäten verbunden sind, da nicht alle Identitäten und Zugriffsanfragen das gleiche Risiko darstellen. Eine effektive IGA-Lösung sollte einen risikobasierten Ansatz verwenden, kritische und sensible Zugangspunkte priorisieren, was der Organisation ermöglicht, strengere Kontrollen und Überwachungen in Hochrisikobereichen einzuführen und so die Gesamtsicherheit zu erhöhen. Weitere Überlegungen sollten umfassen:

- Stellen Sie sicher, dass die Lösung mit Ihrer Organisation wachsen kann und bei Bedarf mehr Benutzer, Geräte und Daten aufnehmen kann.

- Die Lösung muss robuste Compliance-Berichterstattung und Audit-Funktionen bieten, um branchenspezifischen Vorschriften gerecht zu werden.

- Wie viele manuelle Routineprozesse führt Ihre Organisation durch, die automatisiert werden können, um die administrative Belastung der IT-Teams zu vereinfachen und zu verringern und das Risiko von menschlichen Fehlern zu minimieren.

- Suchen Sie nach Funktionen, die es Benutzern ermöglichen, Aufgaben wie Passwortzurücksetzungen und Zugriffsanfragen eigenständig zu bewältigen, um Effizienz und Benutzererfahrung zu verbessern.

- Berücksichtigen Sie die bestehenden Systeme, mit denen eine IGA-Lösung integriert werden muss, um eine reibungslose Interoperabilität zu gewährleisten.

Indem Sie diese Faktoren sorgfältig bewerten, können Sie eine IGA-Lösung auswählen, die nicht nur Ihren aktuellen Anforderungen an das Identity Management entspricht, sondern auch Ihre Organisation darauf vorbereitet, sich an zukünftige Herausforderungen und Möglichkeiten anzupassen.

Einige der besten IGA-Tools

Angesichts des wachsenden Bedarfs, Benutzeridentitäten zu sichern, ein besseres Passwortmanagement zu erreichen und kritische Systemplattformen zu schützen, gibt es heute mehrere IGA-Lösungsprodukte zur Auswahl. Hier ist eine kurze Liste einiger der herausragenden Lösungen für Identitäts- und Governance-Verwaltung, die verfügbar sind.

- IBM Security Verify Governance

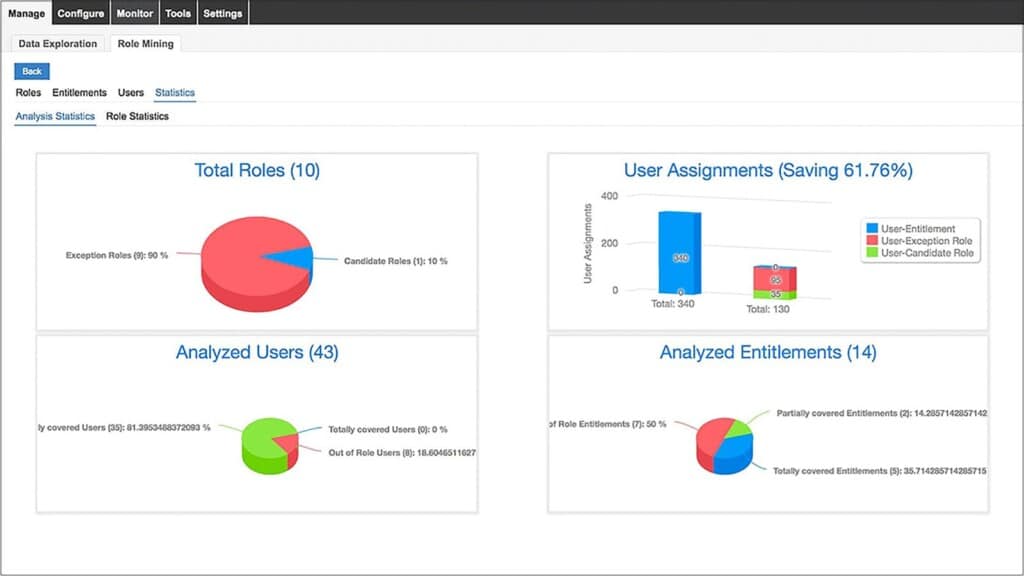

IBM Security Verify Governance ist eine integrierte Identity Governance-Lösung, die darauf ausgelegt ist, IT-Teams ein effektives Management von Identitäten, Zugriffen und Compliance zu ermöglichen. Dieses IBM-Toolset bietet Funktionen für die Bereitstellung, Überwachung und Berichterstattung über Benutzerzugriffe und -aktivitäten während des gesamten Identity Lifecycle. Administratoren können geschäftsorientierte Regeln für die Verwaltung der Funktionstrennung erstellen und gleichzeitig das Onboarding und Offboarding von Mitarbeitern vereinfachen. Es beinhaltet auch intelligente erweiterte Funktionen, einschließlich Identity Analytics, die Einblicke in riskante Benutzer, insider threats und Verhaltensanomalien geben, die auf einen Angriff hindeuten könnten. Durch die Automatisierung der arbeitsintensiven Prozesse, die den typischen Identity Lifecycle-Prozess ausmachen, werden die Betriebskosten erheblich gesenkt. Der untenstehende Screenshot zeigt, wie Administratoren eine Rollenanalyse von Benutzerrollen und -zuweisungen durchführen können.

- One Identity Manager

One Identity Manager ist eine umfassende IGA-Lösung, die das Risiko reduziert und die Compliance unterstützt, indem sie Benutzern genau den Zugang zu Daten und Anwendungen gewährt, den sie für ihre beruflichen Rollen benötigen. Ihre Lösung unterstützt On-Prem-, Cloud- und Hybrid-Architekturen, sodass sie sich in eine Vielzahl von IT-Systemen integrieren lässt, einschließlich Cloud-Diensten, lokalen Anwendungen und Verzeichnisdiensten. Sie unterstützt die Implementierung von Rollen, die mit Geschäftsprozessen übereinstimmen, und bietet detaillierte Protokollierungs- und Berichtsfunktionen, um Compliance-Bemühungen und Audits zu unterstützen. Wie andere moderne Lösungen liefert sie Einblicke in identitätsbezogene Risiken und den Compliance-Status durch fortschrittliche Analysen und anpassbare Berichte.

- SailPoint

Wenn Sie nach einer Lösung suchen, um Identity Governance in Ihre SAP-Systeme zu integrieren, könnte SailPoint eine geeignete Lösung für Sie sein. SailPoint hilft Organisationen dabei, digitale Identitäten, Zugriffsrechte und Compliance in ihren IT-Umgebungen, einschließlich SAP-Systemen, zu verwalten. Die Fähigkeit von SailPoint, sich mit SAP ERP und anderen SAP-Anwendungen zu integrieren, ermöglicht es Organisationen, alle Ressourcen, einschließlich SAP, auf einer einzigen einheitlichen Governance-Plattform zu konsolidieren. Diese Integration ermöglicht ein umfassendes Identity Management und Access Governance im gesamten SAP-Ökosystem auf vereinfachte Weise.

- Omada Identity

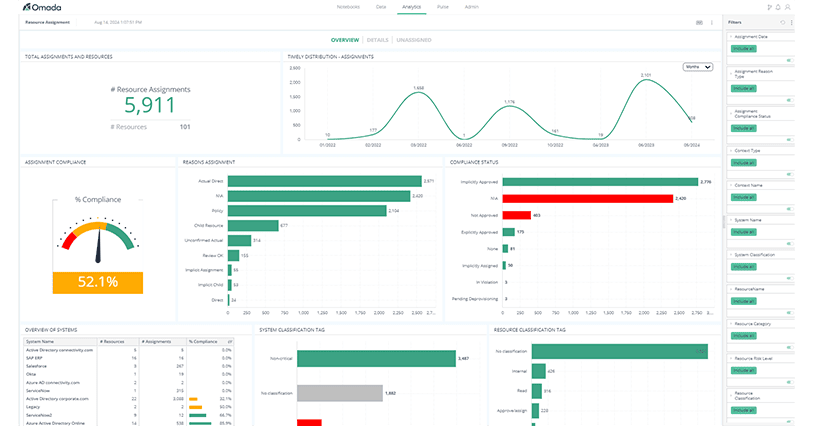

Omada Identity hilft Unternehmen, einen 360-Grad-Überblick über alle Identitäten und Zugriffsrechte in hybriden Systemen und Anwendungen zu erhalten, um die Einhaltung von Richtlinien und Vorschriften sicherzustellen. Ihre IGA-Tool-Lösung minimiert Risiken, indem sie automatisch verwaiste oder inaktive Konten identifiziert und deprovisioniert und die Verwaltung aller Identitäten zentralisiert. Dadurch wird die Anzahl leicht angreifbarer Ziele für Bedrohungsakteure verringert. Die Lösung ermöglicht es Sicherheitsteams auch, Systeme und Vermögenswerte basierend auf Risiken zu klassifizieren, Konten abzugleichen und Risiken aufzudecken, die zuvor unbemerkt blieben. Unten ist eine Kopie der Omada-Admin-Konsole.

Implementierung von IGA

Die Implementierung einer IGA-Lösung unterscheidet sich nicht von anderen großen Implementierungen. Sie beginnt mit einer umfassenden Bewertung und Planung. Dies beinhaltet eine umfassende Bewertung der aktuellen Identity Management-Prozesse, Richtlinien und Infrastruktur Ihrer Organisation. Identifizieren Sie Lücken, Risiken und Compliance-Anforderungen. Fügen Sie genügend Details hinzu, um die Ziele, den Zeitplan und die benötigten Ressourcen zu skizzieren. Sobald die Grundlagen gelegt sind, können Sie mit den nächsten Schritten fortfahren:

- Definieren Sie Rollen und Verantwortlichkeiten für Benutzer innerhalb der Organisation und wenden Sie das Prinzip der geringsten Berechtigung an, um sicherzustellen, dass Benutzer nur Zugang zu den Daten und Anwendungen haben, die für ihre beruflichen Funktionen notwendig sind.

- Forschen Sie sorgfältig und bewerten Sie IGA-Anbieteroptionen, um die Lösung zu finden, die am besten mit den Bedürfnissen Ihrer Organisation übereinstimmt.

- Nach der Installation integrieren Sie die neue IGA-Lösung in Ihre bestehende IT-Infrastruktur, um sicherzustellen, dass Benutzerdaten auf allen Plattformen konsistent und aktuell bleiben.

- Entwickeln und implementieren Sie Richtlinien für Identity Governance, einschließlich Kontoerstellung, Passwortverwaltung, Zugriffsanfragen und User Activity Monitoring, und nutzen Sie die IGA-Lösung, um diese Richtlinien effektiv durchzusetzen.

- Schulen Sie Mitarbeiter und IT-Personal im Umgang mit der IGA-Lösung und der Bedeutung der Einhaltung von Compliance.

- Implementieren Sie kontinuierliches Monitoring von Benutzeraktivitäten und Zugriffsmustern, um Anomalien oder potenzielle Sicherheitsbedrohungen zu erkennen und darauf zu reagieren.

- Überprüfen und aktualisieren Sie regelmäßig Richtlinien und Zugriffskontrollen, um sich an Veränderungen in der Organisation und an sich entwickelnde Sicherheitsbedrohungen anzupassen.

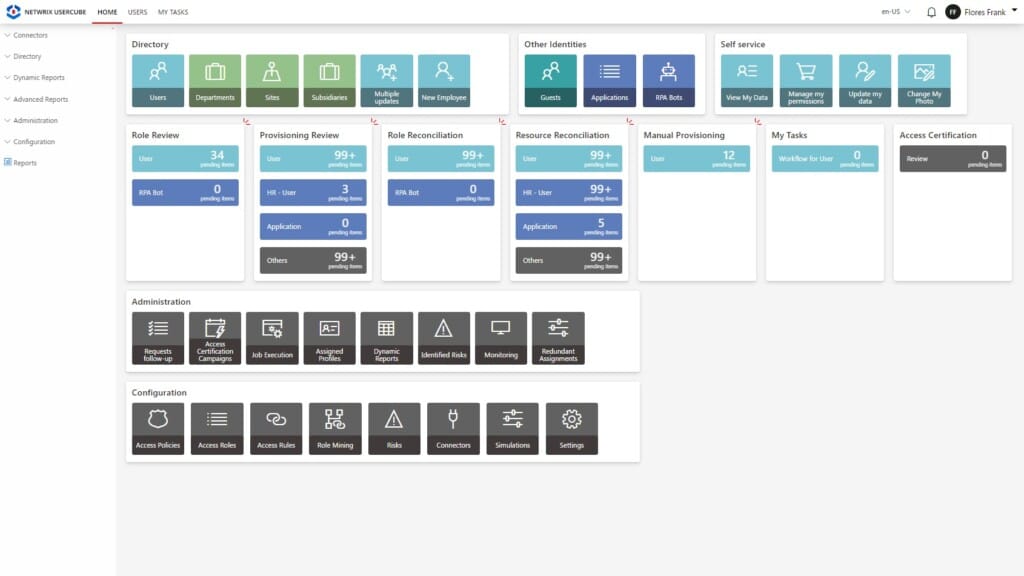

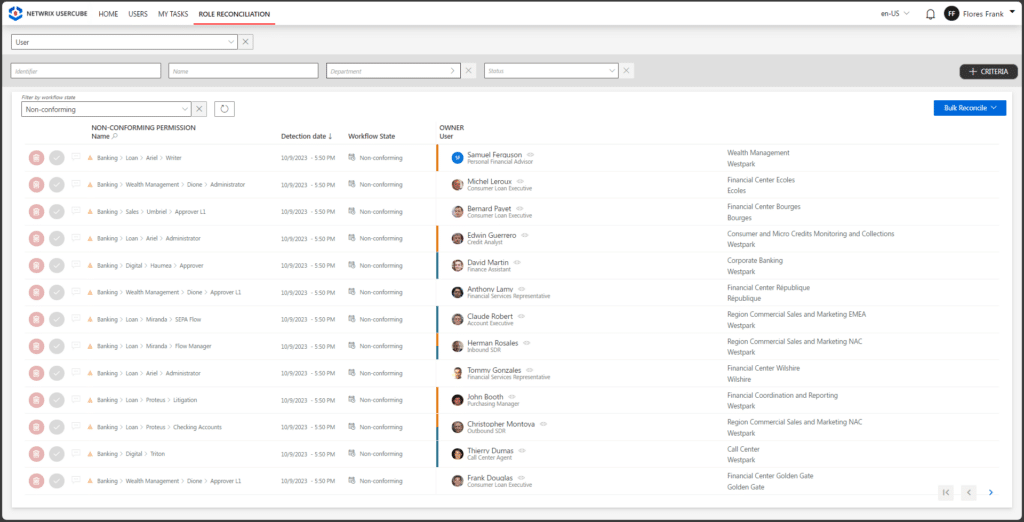

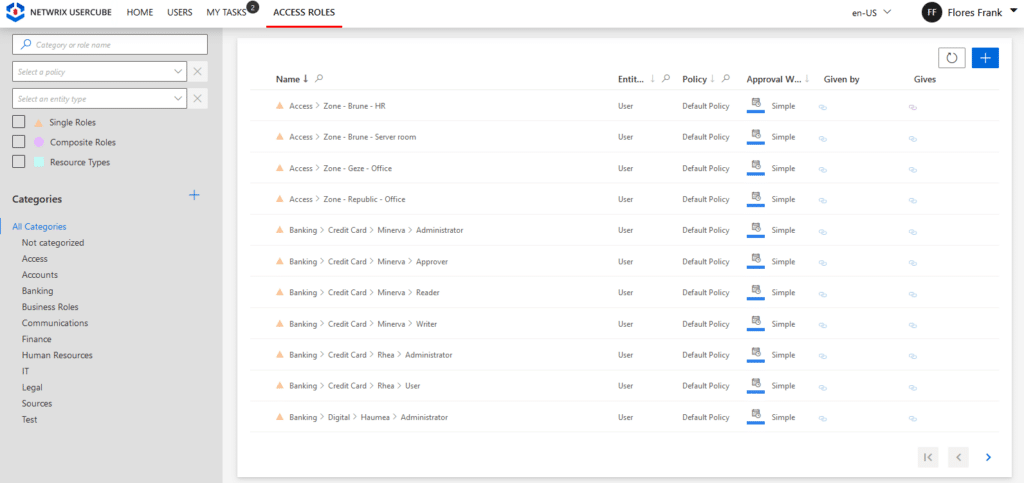

Netwrix und Identity Governance

Netwrix wurde von zahlreichen Analystenfirmen, einschließlich Gartner, als führend im IGA-Bereich anerkannt. Die Netwrix IGA-Lösung basiert auf einer einfachen Prämisse; um Ihre Daten zu sichern, müssen Sie Ihre Identitäten sichern. Schließlich sind es Ihre Identitäten, die Zugang zu diesen Daten haben. Deshalb ist es die primäre Mission unserer SaaS-Lösung sicherzustellen, dass Benutzer zur richtigen Zeit den richtigen Zugang zu den richtigen Dingen haben. Jeder zusätzliche Zugang darüber hinaus öffnet Sicherheitslücken. Die Netwrix-Lösung zentralisiert das Management aller Identitäten und Zugriffsrechte, um sicherzustellen, dass Benutzer im Einklang mit Richtlinien und Vorschriften den korrekten Zugang haben. Sie erreicht dies, indem sie ein Repository von menschlichen und nicht-menschlichen Identitäten aus verschiedenen Quellen aufbaut, um eine einzige Quelle der Wahrheit für verlässliche Informationen über Ihre Identitätsumgebung zu werden.

Netwrix setzt auch stark auf Automatisierung. Die Netwrix IGA-Lösung entzieht automatisch Berechtigungen, wenn diese nicht mehr benötigt werden, und minimiert so das Risiko von verwaisten Konten, die von Angreifern ausgenutzt werden können. Sowohl Benutzer als auch Manager können über eine Self-Service-Schnittstelle Zugang anfordern, die Anfragen an die zuständigen Besitzer zur Genehmigung weiterleitet.

Diese Lösung bietet auch automatisierte Bestätigungen und einfach zu erstellende Compliance-Berichte, die schnell Auditoren vorgelegt werden können, um die Einhaltung nachzuweisen. Für andere Berichtsanforderungen bietet Netwrix IGA einen umfangreichen Satz an anpassbaren Berichten für Transparenz und Nachvollziehbarkeit.

Die integrierte Intelligenz von Netwrix IGA ermöglicht es Ihnen, bestehende Zugriffsrechte zu analysieren, um schnell Lücken zwischen Ihren Erwartungen und der Realität zu identifizieren. Diese Fähigkeit verbessert die Fähigkeit Ihrer Organisation, Compliance und Sicherheit aufrechtzuerhalten. Integrierte Intelligenz ist einer der Gründe, warum Netwrix als eine der führenden modernen IGA-Lösungen von heute angesehen wird.

Zukunftstrends bei IGA-Tools

Cybersicherheit ist ein sich ständig veränderndes Ziel, was bedeutet, dass IGA-Tools sich anpassen müssen, um aufkommenden Herausforderungen zu begegnen und neue Technologien zu nutzen. Blickt man in die Zukunft, zeichnen sich mehrere Schlüsseltrends ab, die die Zukunft von IGA-Lösungen prägen:

- Integration von KI und maschinellem Lernen: IGA-Tools integrieren zunehmend fortschrittliche KI- und ML-Fähigkeiten, um ihre Wirksamkeit zu erhöhen. Prädiktive Analysen ermöglichen eine ausgefeiltere Risikoanalyse und Anomalieerkennung, die in der Vergangenheit nie möglich war. Dies führt zu einem proaktiveren und intelligenteren Ansatz für das Identity Governance.

- Verbesserte Automatisierung und Self-Service-Funktionen: Self-Service-Portale werden intuitiver gestaltet, sodass Benutzer ihre eigenen Zugriffsanfragen, Passwortzurücksetzungen und Profilaktualisierungen mit minimaler IT-Intervention verwalten können.

- Evolution der Cloud-basierten IGA-Lösungen: Während Cloud-basierte IGA-Lösungen bereits einen langen Weg zurückgelegt haben, werden Fortschritte fortgesetzt, die es ihnen ermöglichen, sich in Multi-Cloud- und Hybridumgebungen zu integrieren.

- Verstärkter Fokus auf Zero Trust Sicherheitsmodelle: Die fortlaufende Entwicklung hin zu Zero Trust Sicherheit wird es Organisationen ermöglichen, das Prinzip der geringsten Berechtigungen effektiver durchzusetzen und Zugriffsrechte dynamisch an veränderte Benutzerkontexte und Risikostufen anzupassen.

Fazit

Auch wenn es schwierig ist, die Zukunft vorherzusagen, können wir eines mit Sicherheit sagen. Netzwerke werden aufgrund hybrider Architekturen und integrierter Lieferketten komplexer werden. Da Organisationen zunehmend Cloud-Dienste und vernetzte Systeme nutzen, wird der Bedarf an fortschrittlichen IGA-Tool-Lösungen steigen.

Die Bedrohungen, gegen die Ihr Unternehmen sich schützen muss, sind zahlreich. Es gibt auch viele Gründe, warum Sie eine Lösung für Identity Governance and Administration benötigen.

- Verbesserte Sicherheit und Vertrauen

- Einhaltung der staatlichen Vorschriften sichergestellt

- Kosteneinsparungen und betriebliche Effizienz

- Verringertes Risiko von data breaches und Ransomware

Der Schutz komplexer Netzwerke von heute erfordert moderne IT-Sicherheit, einschließlich Strategien für das Lebenszyklusmanagement und die Identitätsverwaltung. Die richtige IGA-Lösung verbessert die Sichtbarkeit, reduziert das Risiko und skaliert im Gleichschritt mit Ihrer Organisation, um Schutz und Compliance zu gewährleisten. Erfahren Sie mehr darüber, wie eine effektive IGA-Strategie Vertrauen und Zuversicht in Ihrer digitalen Landschaft fördern kann.

FAQ

Was ist Identity Governance and Administration?

Identity Governance and Administration (IGA) ist ein Sicherheitsframework, das verwaltet, wer Zugang zu welchen Daten und Systemen in Ihrer Organisation hat. IGA-Tools automatisieren die Benutzerbereitstellung, setzen Zugriffsrichtlinien durch und überwachen kontinuierlich Berechtigungen, um sicherzustellen, dass Personen nur den minimalen Zugang haben, den sie benötigen, um ihre Arbeit effektiv zu erledigen. Es ist Ihr digitales Sicherheitskontrollsystem, das ständig überprüft, ob die richtigen Personen zur richtigen Zeit den richtigen Zugang haben.

Im Gegensatz zum traditionellen Identity and Access Management geht IGA weit über die bloße Authentifizierung hinaus. Es steuert aktiv den gesamten Lebenszyklus von Benutzeridentitäten und deren Berechtigungen, von der Einstellung über Rollenänderungen bis zum Ausscheiden. Dieser proaktive Ansatz verhindert Insider-Bedrohungen und stoppt Angreifer, die legitime Anmeldeinformationen kompromittiert haben, daran, sich seitwärts durch Ihre Systeme zu bewegen. Data Security That Starts with Identity – das ist das Fundament der modernen Cybersicherheit.

Wie unterscheidet sich IGA von IAM?

IGA und IAM arbeiten zusammen, dienen jedoch unterschiedlichen Zwecken in Ihrer Sicherheitsarchitektur. IAM (Identity and Access Management) kümmert sich um die Grundlagen: Authentifizierung, Single Sign-On und grundlegende Zugriffskontrollen. IGA geht einen Schritt weiter, indem es diese Identitäten kontinuierlich während ihres gesamten Lebenszyklus steuert und sicherstellt, dass der Zugang über die Zeit angemessen bleibt.

Der entscheidende Unterschied liegt in der Steuerung und Überwachung. Während IAM die Frage stellt „Kann diese Person sich anmelden?“, fragt IGA „Sollte diese Person nach sechs Monaten noch Zugriff auf diese sensiblen Daten haben, nachdem sich ihre Rolle geändert hat?“ IGA-Tools bieten die notwendige Sichtbarkeit und Kontrolle, um das Prinzip der geringsten Rechte umfassend umzusetzen, indem sie automatisch übermäßige Berechtigungen erkennen und den Prozess der Zugriffszertifizierung vereinfachen. IAM kümmert sich um den Anmeldeprozess, während IGA sicherstellt, dass die Anmeldung zu einem angemessenen, gut verwalteten Zugriff führt.

Was macht ein IGA-Tool?

IGA-Tools automatisieren den Prozess des Managements von Benutzeridentitäten und deren Zugriffsrechten in Ihrer gesamten IT-Umgebung. Diese Tools entdecken und katalogisieren kontinuierlich Benutzerkonten, analysieren deren Berechtigungen und identifizieren riskante Zugriffsmuster, die auf Insider-Bedrohungen oder kompromittierte Anmeldeinformationen hinweisen könnten. Sie vereinfachen das Anlegen und Entfernen von Benutzern, sodass neue Mitarbeiter schnell die richtigen Zugriffsrechte erhalten, während ausscheidende Mitarbeiter sofortigen Zugriffsverlust erfahren.

Moderne IGA-Lösungen wie die von Netwrix verbinden Identitätssicherheit mit Datenschutz, indem sie den Zugriff von Benutzern auf sensible Informationen abbilden. Sie automatisieren Zugriffsüberprüfungen, setzen Richtlinien zur Funktionstrennung durch und bieten detaillierte Prüfpfade für die Compliance-Berichterstattung. Anstatt sich auf manuelle Tabellenkalkulationen und vierteljährliche Zugriffsüberprüfungen zu verlassen, bieten IGA-Tools Echtzeit-Transparenz darüber, wer auf Ihre kritischen Daten zugreifen kann, und warnen Sie, wenn etwas verdächtig erscheint. Praktische Identitätssicherheit, die sowohl das Risiko als auch den administrativen Aufwand reduziert.

Was sind die Hauptherausforderungen bei der Implementierung von IGA?

Die größte Herausforderung bei der Implementierung von IGA ist oft organisatorisch und nicht technisch. Viele Organisationen kämpfen damit, Zustimmung von Geschäftseinheiten zu erhalten, die den Zugriffs-Governance eher als Hindernis denn als Ermöglicher sehen. Die Menschen sorgen sich darum, den Zugriff zu verlieren, von dem sie denken, dass sie ihn benötigen, während IT-Teams unter Druck stehen, Sicherheit mit Produktivität in Einklang zu bringen. Der Schlüssel liegt darin, frühzeitig Erfolge zu demonstrieren, indem man sich zunächst auf die offensichtlichsten übermäßigen Berechtigungen konzentriert und zeigt, wie eine ordnungsgemäße Governance tatsächlich die Effizienz verbessert.

Technische Integrationsherausforderungen konzentrieren sich in der Regel auf Legacy-Systeme und hybride Umgebungen. Organisationen haben oft Identitätsdaten über mehrere Systeme verteilt – Active Directory, Cloud-Plattformen wie Entra ID und verschiedene Geschäftsanwendungen. Ein pragmatischer Ansatz beginnt mit Ihren risikoreichsten Systemen und den kritischsten Daten, um dann die Abdeckung schrittweise zu erweitern. Versuchen Sie nicht, am ersten Tag das Meer zu kochen. Setzen Sie die Implementierung in Phasen um, messen Sie den Erfolg und schaffen Sie mit jedem Meilenstein Schwung.

Wie können Identity Governance-Tools mit Entra ID integriert werden?

Moderne IGA-Tools integrieren sich über native APIs und Connectors mit Microsoft Entra ID und erweitern die integrierten Identitätsfunktionen von Azure um fortgeschrittene Governance-Funktionen. Während Entra ID die Authentifizierung und grundlegende Zugriffsverwaltung übernimmt, bieten IGA-Tools die tiefergehende Sichtbarkeit und automatisierte Governance, die für die Unternehmenssicherheit erforderlich sind. Sie ziehen Benutzerdaten, Gruppenmitgliedschaften und Rollenzuweisungen von Entra ID, während sie Richtliniendurchsetzung und Risikoanalysefähigkeiten hinzufügen.

Die Integration funktioniert, indem sie Identitätsdaten zwischen Ihrer IGA-Plattform und Entra ID synchronisiert und so eine zentralisierte Sichtbarkeit über Cloud- und lokale Umgebungen hinweg ermöglicht. Fortgeschrittene IGA-Lösungen können automatisierte Reaktionen in Entra ID auslösen, basierend auf Richtlinienverstößen oder Risikoindikatoren, die anderswo in Ihrer Umgebung erkannt wurden. Dies schafft eine einheitliche Identitätssicherheitslage, in der Entra ID als Ihr Identitätsanbieter fungiert, während Ihr IGA-Tool sicherstellt, dass diese Identitäten während ihres gesamten Lebenszyklus ordnungsgemäß verwaltet werden. Die Verbindung der Punkte zwischen Authentifizierung und Autorisierung auf eine Weise, die mit den Bedürfnissen Ihres Unternehmens skaliert.

Teilen auf

Erfahren Sie mehr

Über den Autor

Craig Riddell

Field CISO NAM

Craig ist ein preisgekrönter Informationssicherheitsleiter, der auf Identity and Access Management spezialisiert ist. In seiner Rolle als Field CISO NAM bei Netwrix nutzt er seine umfassende Expertise in der Modernisierung von Identitätslösungen, einschließlich Erfahrung mit Privileged Access Management, Zero Standing Privilege und dem Zero Trust Sicherheitsmodell. Bevor er zu Netwrix kam, hatte Craig Führungspositionen bei HP und Trend Micro inne. Er besitzt sowohl die CISSP- als auch die Certified Ethical Hacker-Zertifizierungen.

Erfahren Sie mehr zu diesem Thema

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Was ist elektronisches Records Management?

Reguläre Ausdrücke für Anfänger: Wie man beginnt, sensible Daten zu entdecken

Externe Freigabe in SharePoint: Tipps für eine kluge Implementierung