Arten von Netzwerküberwachungstools und verfügbare Lösungen

Dec 27, 2023

Heute sind IT-Netzwerke das Rückgrat fast jedes Unternehmens. Einfach ausgedrückt, wenn Ihr Netzwerk nicht optimal funktioniert, wird der Daten- und Dienstleistungsfluss behindert und Ihre Geschäftsabläufe werden beeinträchtigt.

Diese moderne Realität macht effektive Server- und Netzwerküberwachungssoftware nicht nur zu einer technischen Notwendigkeit, sondern zu einem geschäftlichen Imperativ. Glücklicherweise bieten moderne Netzwerküberwachungstools für Unternehmen weit mehr als nur Fehlererkennung; sie beinhalten Netzwerküberwachungssoftware, die Ihnen hilft, proaktiv eine starke Netzwerkverfügbarkeit und -leistung aufrechtzuerhalten, sodass Finanztransaktionen, Zusammenarbeit und datengesteuerte Entscheidungsfindung ununterbrochen fortgesetzt werden können.

Um Sie zu befähigen, Ihr Netzwerk – und Ihr Geschäft – mit einem umfassenden Network Access Management stark zu halten, erläutert dieser Artikel die vier wichtigsten Arten von Netzwerkmanagement-Tools und die Ziele, die sie Ihnen helfen können zu erreichen. Anschließend werden die besten auf dem Markt verfügbaren Lösungen überprüft, um Ihnen zu helfen, die richtigen Netzwerkmanagement-Tools für Ihre speziellen Anforderungen zu finden.

Best Practices für die Netzwerksicherheit

Erfahren Sie mehrWas ist Network Monitoring?

Die Netzwerküberwachung ist ein kontinuierlicher Prozess der Beobachtung und Analyse der Hardware- und Softwareebenen des Netzwerks, um Ausfälle und Störungen zu verhindern und zu beheben.

Die Hardware-Überwachung konzentriert sich auf die physischen Komponenten des Netzwerks, wie Switches, Router, Firewalls und Kabel, in den Schichten Physical, Data link und Network des OSI-Modells. Die Überwachung der Software-Schicht entspricht der Überwachung verschiedener Dienste und Protokolle, die auf den Schichten Session, Presentation und Application des OSI-Modells laufen.

Wesentliche Vorteile der Netzwerküberwachung:

- Früherkennung von Problemen: Durch kontinuierliches Monitoring werden Geräteausfälle, Bandbreitenspitzen oder langsame Leistung hervorgehoben, bevor die Benutzer betroffen sind

- Verbesserte Netzwerkleistung: Analyse der Bandbreitennutzung, schnelle Identifizierung mit umgehender Behebung von Geräteausfällen und Auflösung von Engpässen halten die Netzwerkleistung in optimalem Zustand.

- Erhöhte Netzwerksicherheit: Überwachungstools können Änderungen in den Verkehrsmustern erkennen, unbefugte Zugriffsversuche feststellen, Live-Alarme auslösen und automatische Abhilfemaßnahmen durchführen, um die Netzwerksicherheit zu gewährleisten.

- Verbesserte Netzwerkübersicht und -kontrolle: Eine zentralisierte und Echtzeitansicht der gesamten Netzwerkinfrastruktur bietet Netzwerkkarten, ein klares Verständnis der Netzwerktopologie und Abhängigkeiten. Dies hilft dabei, informierte Entscheidungen für Upgrades, Änderungen und proaktives Troubleshooting zu treffen.

Was ist ein Network Monitoring Tool?

Moderne Netzwerke sind eine komplexe Orchestrierung von Hardwaregeräten mit hunderten von Anwendungen, die auf mehreren Servern laufen, die miteinander über interne Netzwerksegmente und nach außen gerichtete Internetdienste sowie Cloud-Infrastrukturen verbunden sind. Die manuelle Überwachung von riesigen Datenmengen und Konfigurationen ist nicht machbar; Netzwerktools mit ihren leistungsstarken automatisierten Funktionen bieten detaillierte Berichte und Dashboards zur Überwachung von Hardware und Software über Webportale, die vor Ort oder in Cloud-Infrastrukturen bereitgestellt werden.

Netzwerktools helfen Administratoren dabei, die Leistung und Gesundheit von Netzwerkressourcen zu überwachen und zu analysieren und bieten Funktionen wie die automatische Erkennung von network devices, Echtzeitwarnungen, geplante Berichte, Überwachungs-Dashboards, Mustererkennung, Anomalieerkennung, Konfiguration und Änderungsmanagement.

Netzwerktools überwachen Hardwaregeräte mit verschiedenen Parametern, um die Leistung der Geräte zu messen, wie Uptime, Bandbreitennutzung, Durchsatz, Paketverlust, Jitter und IP-Metriken. Auf der Softwareebene verwenden Überwachungstools Techniken wie Application Performance Monitoring (APM), Dienst- und Portüberwachung sowie agentenbasiertes Monitoring auf Betriebssystemebene. Protokolle werden gesammelt und analysiert, um Warnmeldungen zu generieren.

4 Kategorien von Netzwerküberwachungstools

Netzwerküberwachungstools können in die folgenden 4 Kategorien eingeteilt werden:

Leistungskontrollwerkzeuge dienen dazu, die Betriebseffizienz und Reaktionsfähigkeit von Netzwerkgeräten, Servern und Anwendungen zu überwachen und zu analysieren. Das Hauptziel ist es, Engpässe zu identifizieren, die Ressourcennutzung zu optimieren, die Kapazitätsplanung zu verbessern und potenzielle Probleme zu reduzieren, bevor sie Endbenutzer beeinträchtigen.

Tools zur Verfügbarkeitsüberwachung konzentrieren sich auf die Betriebszeit und Zugänglichkeit von Netzwerkressourcen und bieten Alarmmechanismen, um Dienste im Falle eines Geräte- oder Dienstausfalls wiederherzustellen. Sie überwachen Ressourcen kontinuierlich mit ICMP Ping (Echo-Anfragen), SNMP Pooling, Überprüfungen der Dienstgesundheit, Gesundheitsstatus virtueller Maschinen und erzeugen Statuswarnungen, die über ihr Dashboard, mobile Apps oder E-Mail eingesehen werden können.

Tools zur Überwachung des Datenverkehrs liefern detaillierte Einblicke darüber, welche Art von Daten im Netzwerk fließen, wer Daten sendet und empfängt, welche Anwendungen die meiste Bandbreite verbrauchen. Sie bieten ein klares Bild der Bandbreitennutzung, helfen bei der Fehlersuche bei Leistungsproblemen, erkennen abnormalen Verkehr, der zu Sicherheitsvorfällen führen könnte, und liefern eine Bewertung der Bandbreitenanforderungen für zukünftige Bedürfnisse.

Sicherheitsüberwachungstools konzentrieren sich auf die Verhinderung von unbefugtem Zugriff, Sicherheitsbedrohungen und Schwachstellen innerhalb der Netzwerkinfrastruktur. Sie bieten Funktionen zur Analyse von Warnmeldungen von Intrusion Detection/Prevention-Systemen (IDS/IPS), zur Überwachung von Authentifizierungsversuchen in Protokollen, zur Schwachstellenscannung und zur Überwachung der Konfiguration von Netzwerkgeräten.

Cloud-Monitoring erweitert die Grenzen von Netzwerküberwachungstools für in Cloud-Diensten gehostete Netzwerkinfrastrukturen und überwacht cloudbasierte SaaS-Dienste, die mit lokalen Anwendungen integriert sind. Heutzutage sind sofort einsatzbereite Cloud-Dienste auf dem Vormarsch und ein integraler Bestandteil moderner IT-Infrastrukturen. Cloud-Monitoring konzentriert sich auf die Ressourcennutzung, die Verfügbarkeit von Diensten, Sicherheitsprotokolle, die Nachverfolgung von Abrechnungen und die Kostenoptimierung.

Leistungsüberwachung

Die Überwachung der Netzwerkleistung ist der Prozess der Überprüfung der Qualität und Effizienz der Betriebsabläufe eines Netzwerks. Leistungsorientierte Netzwerküberwachungstools bieten Netzwerkadministratoren eine ganzheitliche Sicht auf das Netzwerk und ermöglichen es ihnen, aufkommende Leistungsprobleme zu erkennen und Maßnahmen zu ergreifen, um diese im Keim zu ersticken.

Die Überwachung der Netzwerkleistung umfasst die Analyse von Echtzeit- und historischen Metriken, wie Bandbreitennutzung, Paketverlust, Latenz und Antwortzeiten, um sicherzustellen, dass das Netzwerk auf optimalem Niveau läuft. Beispiele hierfür sind:

- Überprüfung der Geschwindigkeit und Zuverlässigkeit von Datentransfers

- Analyse von Verkehrsmustern zur Identifizierung potenzieller Engpässe

- Überwachung der Server-Antwortzeiten für webbasierte Anwendungen

Leistungsorientierte Netzwerkgerät Überwachungstools verwenden in der Regel Techniken wie SNMP-Alarme, Ereignisprotokolle, Syslog-Auslöser, Flow-basierte Überwachung, Paketerfassungsanalyse und Streaming-Telemetrie.

Verfügbarkeitsüberwachung

Der Zweck der Verfügbarkeitsüberwachung, auch als Fehlerüberwachung bekannt, besteht darin, die Verfügbarkeit von Netzwerkressourcen und Infrastruktur zu gewährleisten. Insbesondere bieten Verfügbarkeitsüberwachungstools eine Echtzeiterkennung von Problemen, die von Hardwareausfällen, wie einem defekten Router, bis hin zu Softwareproblemen mit einer kritischen Webanwendung oder Konnektivitätsproblemen reichen. Das klassische Beispiel ist das kontinuierliche Senden von ICMP-Pings an alle kritischen Netzwerkgeräte und Server, um zu überprüfen, ob die Ressource verfügbar ist. Eine andere Methode ist die Verwendung von SNMP-Traps, um über Statusänderungen in einem Netzwerkgerät zu informieren (d.h. Schnittstelle aktiv oder inaktiv)

Verfügbarkeitsüberwachungstools verfügen oft über Alarmmechanismen, um Administratoren per E-Mail, SMS, Dashboard-Alarme oder andere Methoden zu benachrichtigen.

Verkehr und Bandbreitenüberwachung

Ein Unternehmensnetzwerk ist wie das Autobahnsystem einer großen Metropolregion: Alles verlangsamt sich zur Hauptverkehrszeit. Da Unternehmen es sich nicht leisten können, dass dies ihren IT-Betrieb betrifft, müssen sie sicherstellen, dass sie über ausreichend Bandbreite verfügen.

Software zur Überwachung des Netzwerkverkehrs analysiert den Datenfluss im Netzwerk, um Administratoren zu helfen zu verstehen, wer das Netzwerk nutzt und zu welchem Zweck. Sie bietet auch Bandbreitenüberwachung, die das Messen der Menge und Geschwindigkeit der Datenübertragung über ein Netzwerk umfasst, um optimale Leistung zu gewährleisten und Engpässe zu vermeiden. Netzwerk-Trace-Tools unterstützen die Fehlersuche, indem sie über das Netzwerk übertragene Pakete analysieren, um bei der Identifizierung der Quelle von Netzwerkproblemen oder -verlangsamungen zu helfen.

Sicherheitsüberwachung

Die Überwachung von Sicherheitsnetzwerken ist wesentlich, um die Integrität, Verfügbarkeit und Vertraulichkeit von Daten und anderen IT-Ressourcen zu schützen und die hohen Kosten von sicherheitsbezogenen Störungen zu vermeiden. Es gibt viele Arten von Sicherheitstools auf dem Markt, einschließlich der folgenden:

- Netzwerkprotokollierungswerkzeuge sammeln, speichern und analysieren Protokolldaten von verschiedenen Netzwerkgeräten, um einen umfassenden Nachweis aller Aktivitäten zu führen, die stattfinden.

- Software zur Netzwerkerkennung überwacht kontinuierlich den Netzwerkverkehr, um potenzielle Bedrohungen oder bösartige Aktivitäten in Echtzeit zu identifizieren, sodass sofortige Maßnahmen gegen sie ergriffen werden können.

- Netzwerksteuerungssoftware hilft Organisationen dabei, Netzwerkoperationen zu verwalten und zu kontrollieren, um sicherzustellen, dass nur autorisierte Aktivitäten erlaubt sind und potenzielle Schwachstellen gepatcht werden.

- Software zur Netzwerküberwachung wird eingesetzt, um Netzwerkaktivitäten aufmerksam zu überwachen. Diese Anwendungen stellen sicher, dass alle Datenübertragungen und Aktivitäten den Sicherheitsrichtlinien entsprechen und dass verdächtige oder unbefugte Aktivitäten umgehend erkannt und gemeldet werden.

- Die Überwachung von Netzwerkgeräten prüft unerwünschte Änderungen an der Konfiguration eines Geräts. Änderungen an ACLs oder Firewall-Regeln können drastische Auswirkungen auf den Betrieb eines Netzwerks haben und noch schlimmer, sie können ein Netzwerk unbrauchbar machen.

Gemeinsam bilden diese Werkzeuge ein robustes Sicherheitsframework, das hilft, eine sichere und optimierte Netzwerkumgebung zu gewährleisten.

Überwachung der Cloud-Infrastruktur

Die Überwachung der Cloud-Infrastruktur ist notwendig, um cloudbasierte Daten, Dienste, Plattformen und andere Ressourcen ordnungsgemäß zu verwalten und zu sichern. Tools zur Überwachung der Netzwerkverbindung verfolgen und analysieren die Konnektivität zwischen Cloud-Diensten und Rechenzentren, während Netzwerk-Transparenz-Tools Netzwerkadministratoren eine ganzheitliche Sicht auf diese hochkomplexen Cloud-Umgebungen bieten. Durch die Integration dieser und anderer Tools können Organisationen potenzielle Probleme präventiv identifizieren und angehen, um eine optimierte und effiziente Cloud-Umgebung zu gewährleisten.

Beliebte Netzwerküberwachungstools

Was sind die besten Netzwerküberwachungstools auf dem heutigen Markt? Die Antwort hängt von Ihren einzigartigen Bedürfnissen und Prioritäten ab. Jedes Tool hat seine Vor- und Nachteile; letztendlich ist die beste Lösung diejenige, die Ihre Bedürfnisse am besten erfüllt.

Hier ist eine Zusammenstellung einiger der besten Netzwerküberwachungstools, die derzeit verfügbar sind, einschließlich solcher, die speziell als Windows-Netzwerküberwachungstools konzipiert sind. Einige sind kostenlos, während andere ein Abonnement oder eine Lizenz für die volle Funktionalität erfordern. Viele dieser Lösungen bieten Funktionalitäten in mehreren der zuvor beschriebenen Kategorien.

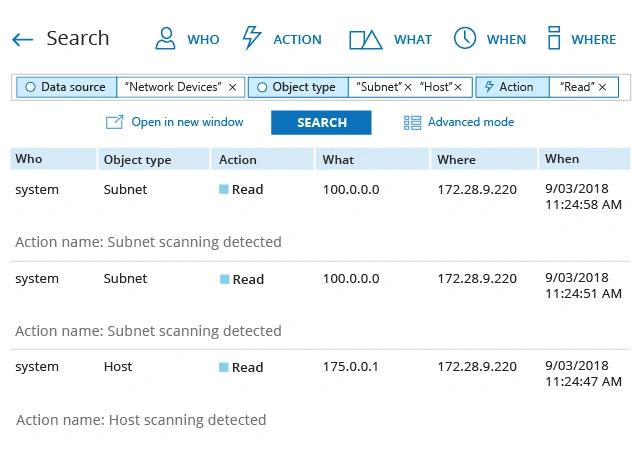

Netwrix Auditor für Netzwerkgeräte

Netwrix Auditor für Netzwerkgeräte

Es reicht nicht aus, Leistungsprobleme von Netzwerkgeräten zu erkennen; Systemadministratoren müssen in der Lage sein, schnell die Ursache des Problems zu ermitteln und es zu beheben. Dazu müssen sie in der Lage sein, Konfigurationsänderungen und andere Aktivitäten zu überprüfen.

Netwrix Auditor for Network Devices liefert Berichte und Warnungen, die im Detail aufzeigen, was an jedem Netzwerkgerät geändert wurde, wer jede Änderung vorgenommen hat und wann sie stattfand, mit den Werten vor und nach der Änderung. Die Berichte enthüllen auch sowohl erfolgreiche als auch fehlgeschlagene Versuche, sich an Netzwerkgeräten anzumelden, direkt oder über VPN-Verbindungen. Zusätzlich bieten sie Informationen über Port-Scanning und Details zu Hardwareproblemen wie einem Ausfall der Stromversorgung oder kritischer CPU-Temperatur. Netwrix Auditor for Network Devices ermöglicht es Ihnen, Scan-Bedrohungen zu erkennen, bevor Angreifer die Kontrolle über die gesamte Netzwerkinfrastruktur übernehmen können.

Netwrix Auditor verfügt über eine leistungsstarke integrierte Suche von Audit-Daten, Alarme bei Bedrohungsmustern und Funktionen zur Entdeckung von Verhaltensanomalien. Es unterstützt Netzwerkgeräte von Fortinet FortiGate, Cisco ASA, Cisco IOS, Palo Alto, SonicWall, Cisco Meraki, HPE Aruba, Pulse Connect Secure und Juniper. Außerdem verfügt es über eine RESTful API engine, die es Ihnen ermöglicht, es mit anderen Softwarelösungen zu verbinden, wie Nutanix, Amazon Web Services, ServiceNow, ArchSight, IBM Qradar, Splunk, Alien Vault und LogRhythm; Sie können Daten von diesen Lösungen empfangen oder an sie senden. Die Produktinstallation ist unkompliziert, und die Benutzeroberfläche ist benutzerfreundlich und schnell.

- Schwachstellen mit Risikobewertung mindern: Identifizieren Sie Sicherheitslücken in Daten und Infrastruktur, wie zum Beispiel eine große Anzahl direkt zugewiesener Berechtigungen oder zu viele inaktive Benutzer.

- Vereinfachen Sie Benutzerzugriffsüberprüfungen: Durchsetzen des least privilege principle indem Sie Zugriffsüberprüfungen an Datenbesitzer delegieren, um aktuelle Berechtigungen zu genehmigen oder Änderungen mit dem Zugriffsüberprüfungsmodul anzufordern.

- Erhalten Sie Warnungen bei Bedrohungsmustern: Erkennen Sie verdächtige Aktivitäten rund um sensible Daten und reagieren Sie rechtzeitig, bevor es zu einem data breach oder Systemausfall kommt.

- Sparen Sie Zeit mit Berichten über Änderungen, Zugriffe und Konfigurationen: erhalten Sie schnell die für Auditoren, Management und andere Interessengruppen erforderlichen Informationen, anstatt Informationen aus dezentralen Systemen zu sammeln.

Kurz gesagt, ist Netwrix Auditor for Network Devices nicht nur ein wirklich wertvolles Überwachungstool; es ist eine Softwareplattform auf Unternehmensebene, die Ihnen vollständige Transparenz über Änderungen, Konfigurationen und Zugriffe in Ihrer Netzwerkinfrastruktur bietet. Netwrix Auditor bietet eine kostenlose 20-tägige Testversion; während dieses Zeitraums können Sie nicht nur bewerten, sondern auch Netwrix Auditor for Network Devices, sowie alle anderen Netwrix Auditor Anwendungen, die Systeme wie Active Directory, Group Policy, Microsoft Entra ID (ehemals Azure AD), Exchange, Microsoft 365, Dateiserver, SharePoint, Microsoft SQL Server und VMware abdecken. Netwrix bietet auch eine Netwrix Auditor Free Community Edition an, die ideal für kleine Netzwerke ist, die nicht die Ressourcen für eine vollständige Unternehmenslösung rechtfertigen können.

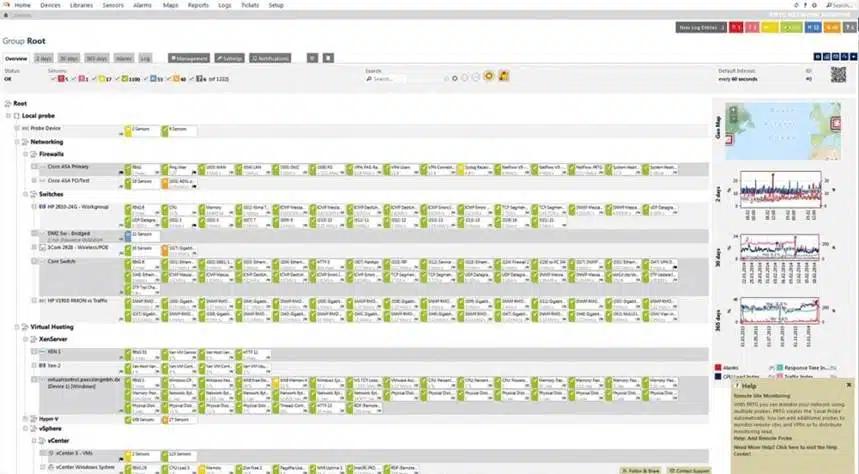

Paessler PRTG

Das Paessler PRTG Netzwerküberwachungstool bietet umfassendes Netzwerk-Monitoring, das für Unternehmen verschiedener Größen geeignet ist. Diese dynamische, auf Windows basierende Lösung kann eine Vielzahl von IT-Ressourcen überwachen, wie Firewalls, Server und Datenbanken.

- Karten und Dashboards: Visualisieren Sie das Netzwerk mit Echtzeitkarten und Live-Statusinformationen. Erstellen und passen Sie Dashboards mit dem PRTG Map Designer an

- Mehrere Benutzeroberflächen: Bearbeiten Sie gleichzeitig mehrere Überwachungsobjekte auf der PRTG-App für Desktop, einer vielseitigen Web-Oberfläche und Apps für IOS- und Android-Plattformen.

- Verteiltes Monitoring: Überwachen Sie eine unbegrenzte Anzahl von entfernten Standorten mit einheitlicher Einsicht in einem zentralen, leicht ablesbaren Dashboard.

- Anpassbare Berichterstellung: Passen Sie Berichtsvorlagen gemäß den Anforderungen an und exportieren Sie sie in verschiedenen Formaten.

Vorlagen helfen eine schnelle Einrichtung zu gewährleisten. Es werden keine Geräteagenten benötigt und die Daten werden sicher über SSL-verschlüsselte Protokolle integriert. Die On-Prem-Version wird auf einem Windows Server mit gemeinsamem Zugriff installiert und kann bis zu 1.000 Geräte überwachen. Paessler bietet auch eine Cloud-gehostete Version an. Es gibt keine kostenlose Version, aber Sie können eine kostenlose Testversion herunterladen.

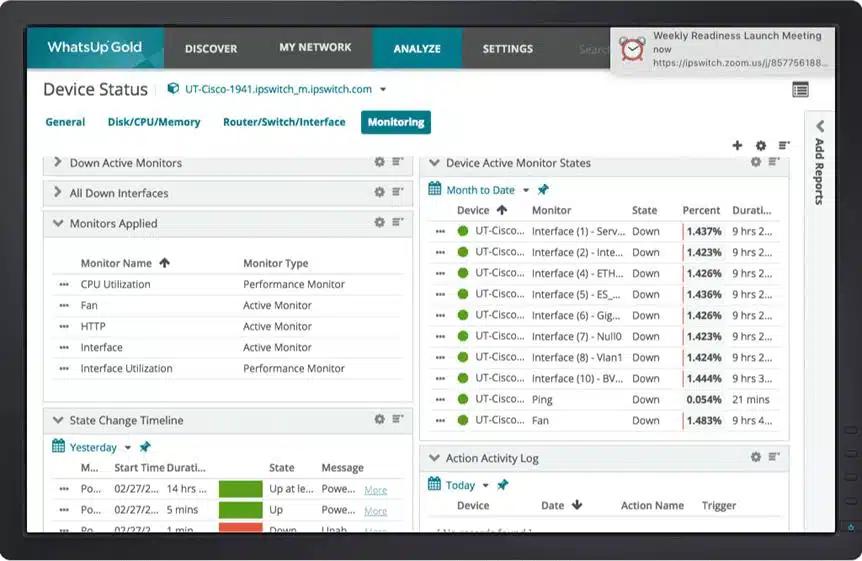

Fortschritt WhatsUp Gold

Progress WhatsUP Gold bietet robustes Monitoring für Anwendungen, Netzwerke und Systeme. Seine interaktive Karte bietet einen umfassenden Überblick über physische, virtuelle und drahtlose Netzwerke und ermöglicht es Benutzern, hineinzuzoomen, um gerätespezifische Informationen zu sehen.

Nachdem verbundene Geräte durch fortschrittliche Erkennung identifiziert wurden, können Administratoren standardmäßige oder benutzerdefinierte Rollen anwenden, um den Überwachungsprozess zu optimieren. WhatsUp Gold verwendet aktive Monitore für den Echtzeit-Status von Geräten und passive Monitore für Protokolle.

Die Lösung überwacht Systemmetriken und benachrichtigt Support-Teams über schlechte Leistung per E-Mail oder SMS, wodurch sie befähigt werden, Probleme zu lösen, bevor sie das Benutzererlebnis beeinträchtigen können. Ein herausragendes Merkmal ist die Aktionsrichtlinie für das Reagieren auf Zustandsänderungen wie Router-Ausfallzeiten. Obwohl es keine kostenlose Version gibt, steht eine kostenlose Testversion zur Verfügung.

- Anwendungsleistung: Überwachen Sie die Leistung der Linux-Systeme, Apache-Webserver und Microsoft-Anwendungen.

- Netzwerkleistung: Whatsup Gold erkennt und behebt Probleme, bevor Endbenutzer betroffen sind.

- Drahtlose Netzwerke: Whatsup Gold kann die Leistung von drahtlosen Netzwerken visualisieren und sicherstellen.

- Cloud-basierte Ressourcen: Whatsup Gold bietet umfassende Sichtbarkeit und Kontrolle über AWS- und Azure-Cloud-Umgebungen.

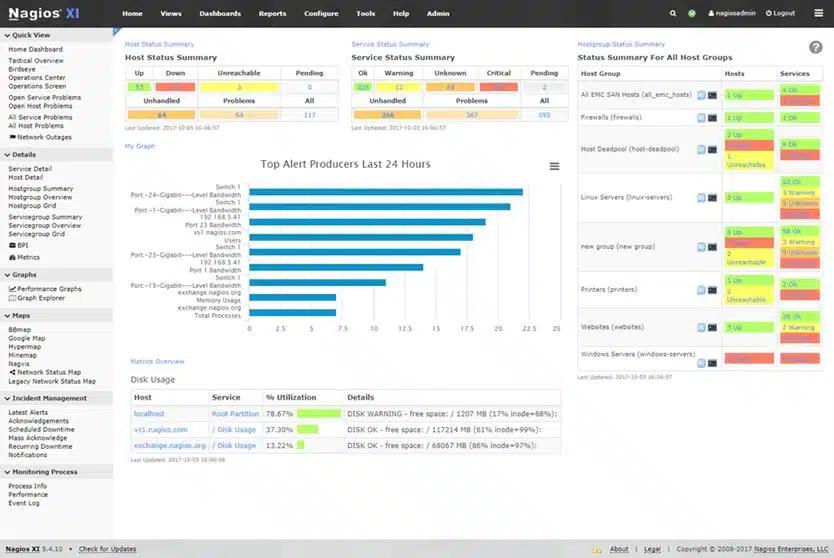

Nagios XI

Nagios XI ist ein fortschrittliches Netzwerküberwachungstool, das auf der Open-Source-Software Nagios Core basiert. Obwohl die Plattform eine umfassende Web-Oberfläche bietet, kann ihre komplexe Konfiguration für weniger erfahrene Benutzer eine steile Lernkurve darstellen. Ihre Fähigkeit, alles von der RAM-Nutzung des Servers bis zu den Metriken des FLEXlm Lizenzmanager-Tools zu überwachen, macht es jedoch zu einem äußerst vielseitigen Werkzeug für große Netzwerke.

Unterstützt von einer aktiven Gemeinschaft, bietet Nagios XI verschiedene Plug-ins und einen anpassbaren Benachrichtigungsmechanismus über E-Mail, SMS und Instant Messenger. Seine visuelle Anzeigefunktion stellt das logische Layout eines Netzwerks dar und kennzeichnet Probleme mit Farbcodes. Obwohl die Konfiguration herausfordernd sein könnte, sind die Einblicke in Server und Netzwerk, die es bietet, von unschätzbarem Wert. Nagios XI bietet eine kostenlose 30-Tage-Testversion. Seine lizenzierte Version ist sowohl in der Standard- als auch in der Enterprise-Edition erhältlich.

- Leistungsstarker Überwachungsmotor: Nagios XI verwendet den leistungsstarken Nagios Core 4 Überwachungsmotor, um Benutzern ein effizientes und skalierbares Monitoring zu bieten.

- Infrastructure Management: Vereinfachen Sie das Management mit verbesserter Massenimportfunktion für Hosts, Auto-Discovery, Auto-Deaktivierung und mehr.

- Konfigurationssnapshot: Dies speichert die aktuellsten Konfigurationen, archiviert sie und ermöglicht eine Rückkehr, wann immer es notwendig ist.

- Erweiterte Grafiken und mehr: Administratoren können Netzwerkzwischenfälle leicht erkennen und beheben, bevor sie zu großen Katastrophen werden.

LogicMonitor

LogicMonitor ist ein cloudbasierter SaaS-Dienst, der entwickelt wurde, um physische, virtuelle und Cloud-Netzwerke zu überwachen. Administratoren müssen nur eine kleine Client-App auf Linux- oder Windows-Systemen installieren, um die automatisierte Entdeckung von Geräten wie Routern, Servern und Anwendungen zu ermöglichen.

Das sofort einsatzbereite Dashboard zeigt Echtzeitleistungsindikatoren, Systemfehler und Statusmeldungen, die aus über 20 Protokollen wie SNMP und JMX bezogen werden. Servicealarme können priorisiert werden, mit anpassbaren Eskalationsregeln und Berichten, die in verschiedenen Formaten verfügbar sind. Die Konfiguration von Berichten erfordert Vorwissen über die gewünschten Metriken. Bietet eine kostenlose Testversion. Die Preisgestaltung basiert auf der Anzahl der Geräte, nicht auf einzelnen Monitoren.

- AIOPS: Sofort handelbare Alarme mit dynamischer Topologie und sofort einsatzbereiten AIOPS-Fähigkeiten.

- Reduzierte MTTR: Echtzeitwarnungen, nahtloses Umschalten zwischen Überwachung und Untersuchung mit einheitlichen Daten, einschließlich integrierter Protokolle.

- Einfach zu implementieren: Überwachen Sie in Minuten mit Dashboards für über 2000 Arten von Infrastrukturen und Anwendungen.

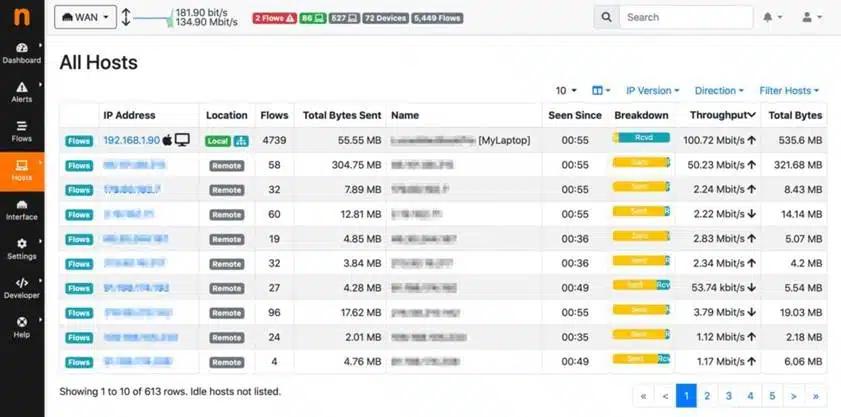

ntopng

ntopng ist ein Netzwerküberwachungstool mit einer intuitiven Web-Oberfläche. Ähnlich wie der Unix-Befehl ‘top’ für Prozesse zeigt es die Netzwerknutzung in Echtzeit an. Neben übersichtlichen Grafiken und Tabellen für aktuellen und historischen Datenverkehr unterstützt seine modulare Architektur zahlreiche Erweiterungen.

Eine leistungsstarke Funktion von ntopng sind seine Fähigkeiten zur Verkehrskontrolle. Wenn Netzwerkprobleme auftreten, können Netzwerk-Support-Teams schnell problematische Segmente und verantwortliche Hosts identifizieren, was eine unvergleichliche Netzwerktransparenz gewährleistet. Eine kostenlose Testversion ist verfügbar.

- Paket-Erfassung: Paketerfassung und -übertragung mit Drahtgeschwindigkeit unter Verwendung von Standardhardware mit PF_RING. Zero-Copy-Paketverteilung über Threads, Anwendungen und virtuelle Maschinen.

- Traffic Recording: 100 Gbit verlustfreie Netzwerkaufzeichnung, unterstützt Layer-7 On-the-fly-Indizierung für schnelles Abrufen interessanter Pakete mit fast-BPF und Zeitintervall.

- Traffic Analysis: Hochgeschwindigkeits-Web-Traffic-Analyse und Flusserfassung mit ntopng. Persistente Verkehrsstatistiken im RRD- und Influx-Format. Vollständige historische Daten an ClickHouse und Big-Data-Systeme. Layer-7-Analyse basierend auf nDPI.

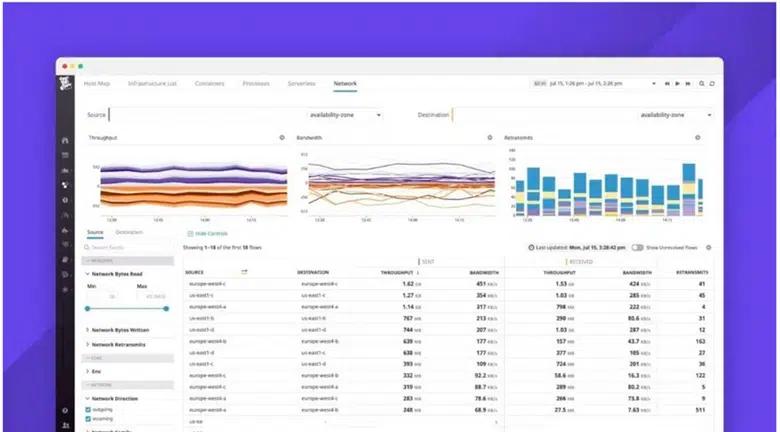

Datadog

Datadog ist eine SaaS-Plattform, die Überwachung und Analytik für Softwareentwickler, Betriebsteams und Geschäftsführer bietet, die sich in der Cloud-Ära zurechtfinden müssen. Sie integriert Infrastrukturüberwachung, Leistungsüberwachung von Anwendungen und Verwaltung von Ereignisprotokollen. Mit über 120 Integrationen bietet Datadog umfassende Metriken von jedem wichtigen Technologieelement, was die Datenanalyse und das Erstellen von Grafiken erleichtert.

Datadog bietet eine einheitliche, Echtzeitansicht des gesamten Technologiestapels eines Unternehmens, einschließlich On-Premises- und Cloud-Implementierungen. Es überwacht Linux- und Windows-Virtualisierungsmaschinen, Server und Arbeitsstationen mit spezialisierten Konfigurationen für verschiedene Produkte, einschließlich Windows-Dienste und Cloud-Dienste wie AWS, Microsoft Azure und Google Cloud. Datadog bietet ein abonnementbasiertes Modell. Eine kostenlose Testversion ist verfügbar.

- Cloud-Netzwerküberwachung: Lokalisieren Sie Netzwerkprobleme, indem Sie den von Datenverkehr zwischen Anwendungen über Cloud-, physische und Wide-Area-Netzwerke genommenen Pfad Schritt für Schritt visualisieren. Verbessern Sie die MTTR, indem Sie Zwischenhops, Metriken, Latenzzeiten und Paketverlustdetails identifizieren. Verfolgen und alarmieren Sie bei Dienst-zu-Dienst-Interaktionen und Metriken, um die Netzwerkleistung zwischen Anwendungen zu überwachen.

- Überwachung von Netzwerkgeräten: Automatische Erkennung und Einblicke von Geräten verschiedener Hersteller, einschließlich Juniper, Cisco, Meraki, F5, Arista und Aruba. Nutzen Sie vorgefertigte Dashboards, um Korrelationen zwischen kritischen Signalen, Geräten und der allgemeinen Standortgesundheit herzustellen.

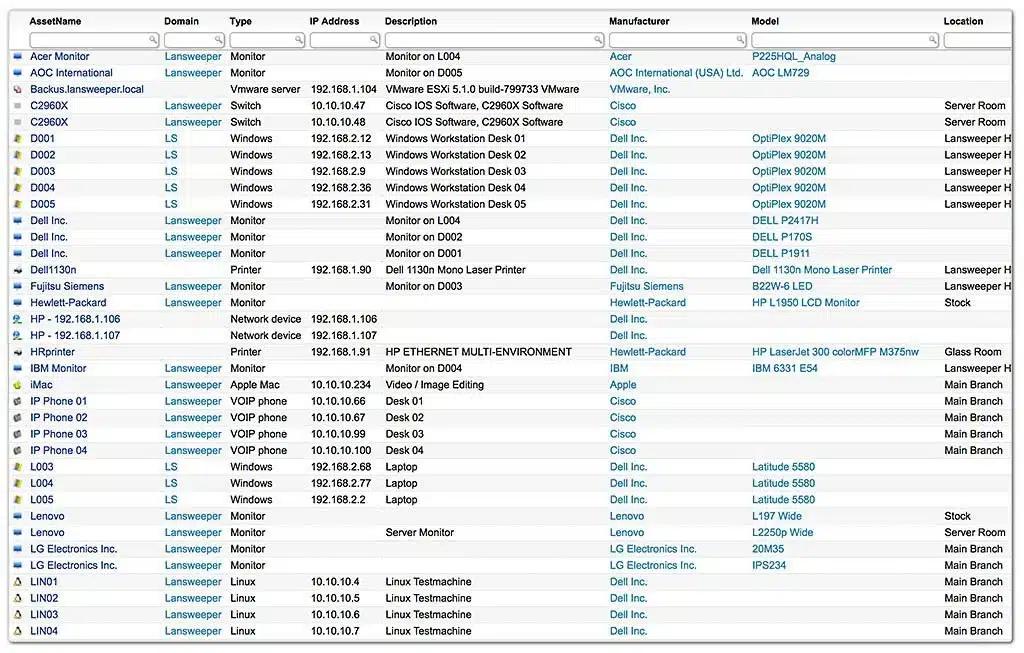

Lansweeper

Lansweeper ist auf die Entdeckung und Inventarisierung von Hardware und Software über vernetzte Geräte für ein besseres Management und Auditing spezialisiert. Es kann Informationen von Windows, Linux, Mac und anderen IP-adressierbaren Geräten sammeln. Berichte, die in einer SQL Compact oder SQL Server Datenbank auf einem Windows-Rechner gespeichert sind, helfen bei der Problemerkennung.

Neben seiner primären Entdeckungsfunktion bietet Lansweeper ein ticketbasiertes Helpdesk für die Nachverfolgung von Problemen und ein Modul für Software-Updates. Obwohl es ohne installierte Agenten betrieben werden kann, kann es sie für komplexe Einstellungen erfordern. Lansweeper bietet eine eingeschränkte Freeware-Version und eine Vollversion mit einer 20-tägigen Testversion.

- Entdecken Sie jedes Asset: Finden Sie jedes IT-, OT-, IoT- und Cloud-Asset in Ihrer Infrastruktur, verwaltet, unverwaltet oder im Schatten, um Risiken zu minimieren, konform zu bleiben und mit Vertrauen zu handeln.

- Halten Sie das Inventar aktuell: konsolidieren Sie alle Inventardaten in einer einzigen, immer genauen Informationsquelle, die IT, Sicherheit und Finanzen antreibt, um Chaos zu beseitigen.

- Verwandeln Sie Daten in Erkenntnisse: Nutzen Sie Dashboards, Schwachstellendaten, Lebenszykluseinblicke und Benchmarking, um Risiken zu erkennen und die Angriffsfläche zu verkleinern.

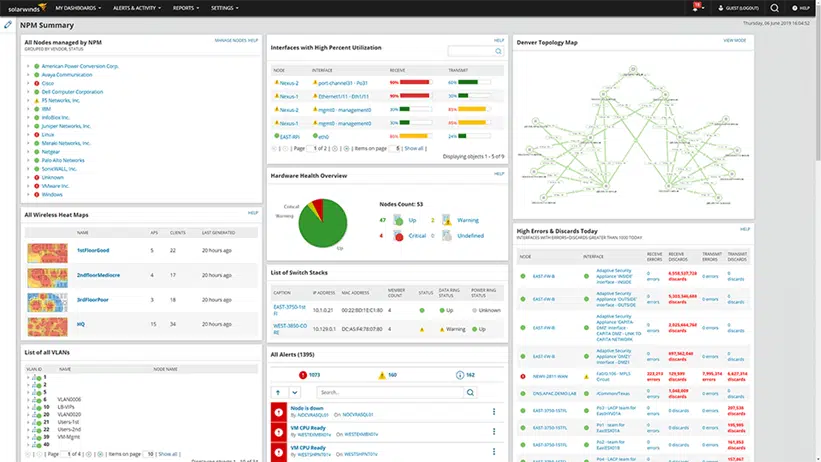

SolarWinds Network Performance Monitor

SolarWinds Network Performance Monitor unterstützt IT-Profis dabei, Netzwerkprobleme effizient zu erkennen und zu beheben, bevor sie Ausfallzeiten verursachen können. Es beinhaltet interaktive Netzwerkkarten und automatische Komponentenerkennung, was eine mühelose Skalierbarkeit und Ausrichtung kritischer Prozesse ermöglicht. Die Anwendung überwacht die Antwortzeit, Verfügbarkeit und Betriebszeit von SNMP-fähigen Geräten und überwacht Faktoren wie Bandbreite, Verzögerungen und CPU-Auslastung. Sie können Alarme basierend auf Gerätezuständen konfigurieren, um sich auf wichtige Netzwerkangelegenheiten zu konzentrieren.

Die benutzerfreundliche Oberfläche bietet eine umfassende Netzwerkansicht mit statistischen Grundwerten für eine schnelle Problemlösung. Die NetPath-Funktion vereinfacht die Fehlersuche, indem sie den Netzwerkpfad von der Quelle bis zum Ziel nachverfolgt, was auch dann nützlich ist, wenn traceroute nicht ausreicht. Dieses Tool zur Leistungsüberwachung basiert auf einem Abonnement, bietet jedoch eine kostenlose Testversion.

- Visualisieren Sie kritische Netzwerkpfade: Identifizieren und visualisieren Sie kritische Pfade von Ende zu Ende für optimales Netzwerk-Performance-Monitoring und einfache Ursachenzuordnung.

- Auto-Map Hybrid Network: Erstellen Sie automatisch intelligente Karten von On-Prem- und Hybrid-Netzwerken, um die Verwaltung zu vereinfachen und die Netzwerkleistung zu überwachen.

- Erweiterte Warnmeldungen: richten Sie fortgeschrittene Warnmeldungen ein, einschließlich anomaliebasierter Warnungen mit AIOps, um schnell auf Netzwerkausfälle zu reagieren.

- Benutzerdefinierte Dashboards: Erstellen Sie anpassbare Dashboards, um die Netzwerkleistungsmetriken zu überwachen, die am wichtigsten sind.

Observium

Observium ist eine Netzwerküberwachungsplattform, die eine benutzerfreundliche Schnittstelle bietet, um die Gesundheit und den Status Ihres Netzwerks zu überwachen. Es entdeckt problemlos eine vielfältige Palette von Geräten und Betriebssystemen, einschließlich Cisco, Windows und Linux. Obwohl es hauptsächlich SNMP für die Entdeckung und Überwachung verwendet, kann es Daten aus anderen Protokollen wie Syslog und IPMI integrieren.

Observium eignet sich am besten für mittlere bis große Netzwerke. Die kostenpflichtige Version bietet periodische Benachrichtigungen. Observium hat sowohl eine kostenlose Community-Edition als auch kommerzielle Abonnements. Für Open-Source-Enthusiasten ist LibreNMS, ein Fork der letzten GPL-lizenzierten Version von Observium, verfügbar.

- Regelbasierte automatische Gruppierung: Organisieren Sie Geräte in logische Gruppen anhand anpassbarer Regeln wie Gerätetyp, Standort, IP-Adressbereich, Betriebssysteme.

- Netzwerkzuordnung durch Discovery-Protokolle: Identifizieren und visualisieren Sie Geräte durch Netzwerk-Discovery-Protokolle wie LLDP, CDP und SNMP.

- RESTful API: Strukturierte REST/JSON-basierte API ermöglicht den Zugriff auf Daten in der MYSQL-Datenbank von Observium.

Was sind die Vorteile eines leistungsstarken Netzwerküberwachungstools?

Netzwerküberwachungstools gewährleisten die Gesundheit, Sicherheit und Leistung der IT-Infrastruktur, indem sie Echtzeit-Einblicke in die Netzwerkbetriebe bieten, die Ressourcennutzung optimieren und die Geschäftskontinuität sicherstellen. Einige der wichtigsten Vorteile der Implementierung eines starken Netzwerküberwachungssystems sind wie folgt:

- Proaktive Problemidentifizierung: Erkennt potenzielle Probleme wie hohe Latenz, Paketverlust, Leistungsengpässe oder Geräteausfälle, bevor sie Endbenutzer oder Geschäftsabläufe beeinträchtigen.

- Reduzierte Ausfallzeiten: Automatische Benachrichtigungen an das IT-Team helfen dabei, kritische Probleme frühzeitig zu erkennen und zu verhindern, dass kleine Probleme zu Dienstausfällen eskalieren.

- Erhöhtes Sicherheitsbewusstsein: Überwachen Sie ungewöhnliche Verkehrsmuster, unbefugte Zugriffsversuche und verdächtige Aktivitäten, die auf eine Cyberbedrohung hindeuten könnten.

- Optimierte Netzwerkleistung: Stellen Sie Einblicke in die Bandbreitennutzung, Verkehrsmuster und den Gesundheitszustand der Geräte bereit, was bei der besseren Ressourcenzuweisung und Netzwerkabstimmung für optimale Leistung hilft.

- Vereinfachte Fehlerbehebung: Visuelle Karten, Protokolle und Leistungsmetriken identifizieren genau den Ort und die Ursache von Netzwerkproblemen, wodurch die durchschnittliche Reparaturzeit (MTTR) reduziert wird.

- Unterstützung bei der Einhaltung von Vorschriften: bewahrt Aufzeichnungen und Netzwerkdatenprotokolle, die als notwendige Beweise für die Einhaltung von Vorschriften und interne Sicherheitsaudits dienen.

Verbessern Sie Ihre Netzwerküberwachungsfähigkeiten mit Netwrix Auditor.

Ein leistungsstarkes Netzwerküberwachungstool spielt eine entscheidende Rolle bei der Sicherung und Aufrechterhaltung der optimalen Leistung von Netzwerkgeräten und -anwendungen. Netzwerktools überwachen die Leistung, indem sie Netzwerkgeschwindigkeit, Bandbreitennutzung und den Gesundheitszustand der Ressourcen verfolgen. Die Verfügbarkeit von Geräten und Anwendungen wird überwacht, um Ausfälle zu adressieren, bevor sie die Geschäftsabläufe beeinträchtigen. Der Netzwerkverkehr wird überwacht, um Engpässe zu identifizieren, Bandbreite zu verwalten und die Netzwerknutzung zu optimieren. Sicherheitsüberwachung hilft bei der Erkennung von verdächtigen Aktivitäten, unbefugten Zugriffsversuchen und Schwachstellen, um die Netzwerkabwehr zu stärken. Cloud-Überwachung erweitert die Sichtbarkeit und den Schutz in cloud-gehosteter Infrastruktur, Diensten und Anwendungen.

Netwrix Auditor bietet Risikobewertungen für Sicherheitslücken bei Daten und Infrastruktur, erhält Warnungen bei verdächtigen Aktivitäten und integriert sich mit anderen Sicherheits-, Compliance- und IT-Automatisierungstools über RESTful APIs.

Fallstudien wie Horizon Leisure Centres und Clackamas Fire District geben Einblick, wie Netwrix Auditor Zeit bei der Datenidentifikation und -schutz in kürzester Zeit spart. Senkt das Risiko von Ransomware-Angriffen, bietet zentralisierte Übersicht über Benutzeraktivitäten und vereinfacht die Einhaltung von Vorschriften, wodurch jährlich erhebliche Beträge bei der Vorbereitung von Audits und ransomware protection eingespart werden.

Horizon Leisure Centers

Eine gemeinnützige Organisation gibt an, dass Netwrix es ihnen ermöglicht, proaktiv in Bezug auf die Einhaltung der GDPR mit Netwrix Data Classification und Netwrix Auditor zu sein. Ihr IT-Manager, Iain Sanders, wählte Netwrix Auditor aufgrund seiner Such- und Berichtsfunktionen. Unten finden Sie einige Fakten über ihre Infrastruktur.

- Sie haben Daten in über einer halben Million Ordnern.

- Es würde zwei Wochen manuelle Arbeit von vier IT-Spezialisten erfordern, um alle Daten für eine einzelne Person zu finden.

- Es würde Monate manueller Arbeit mit vier zusätzlichen Mitarbeitern erfordern, um einen vollständigen Scan der gesamten Daten zu erhalten.

- Mit Netwrix Tools haben sie jährlich über 80.000 £ für diese zusätzlichen Mitarbeiter eingespart.

- Netwrix ermöglichte es ihnen, die monatelang benötigte Arbeit innerhalb von Minuten zu erledigen.

Clackamas Fire District

Clackamas Fire District betont, dass es für sie wichtig ist, dass Netwrix Auditor rund um die Uhr arbeitet und ihnen jederzeit mit der Gewissheit zur Seite steht, die für ihre Data Security und kontinuierliche Compliance unerlässlich ist. Ihr IT-Direktor Oscar Hicks wählte Netwrix Auditor für tiefe Einblicke in Benutzeraktivitäten, Dateiberechtigungen, Datenzugriff und -änderungen, nachfolgend einige Fakten.

- Um die interne Revision abzuschließen, benötigten sie früher 3-4 Wochen.

- Sie würden zwei Vollzeitmitarbeiter für die Systemüberwachung benötigen.

- Mit Netwrix Auditor konnten sie interne Audits innerhalb von 2 Tagen abschließen.

- Mit Netwrix Auditor haben sie jährlich 190.000 Dollar für die zwei Vollzeitmitarbeiter eingespart, die sie früher beschäftigt hatten.

- Mit Netwrix Auditor haben sie jetzt rund um die Uhr Schutz vor Ransomware.

Netwrix Auditor

FAQs zu Netzwerküberwachungstools

Was ist ein Network Monitoring Tool?

Ein Netzwerküberwachungstool ist eine Softwareanwendung oder eine Reihe von Anwendungen, die dazu entwickelt wurden, die Leistung, Verfügbarkeit und Gesundheit der Netzwerkinfrastruktur kontinuierlich zu beobachten und zu analysieren. Diese Tools sammeln Daten von Netzwerkgeräten wie Routern, Switches, Servern und Firewalls und bieten Echtzeiteinblicke in den Netzwerkverkehr, den Gerätestatus, die Ressourcennutzung und die schnelle Erkennung potenzieller Probleme.

Wie verbessern Netzwerküberwachungstools die Sicherheit?

Netzwerküberwachungstools verbessern die Sicherheit, indem sie Echtzeit-Einblick in die Netzwerkaktivität bieten, ungewöhnliche Datenverkehrsmuster, unbefugte Anmeldeversuche und verdächtige Datenflüsse erkennen, die auf einen Cyberangriff oder Sicherheitsverletzung hinweisen könnten. Sie bieten Alarmmechanismen und automatische Reaktionsmaßnahmen wie das Isolieren kompromittierter Geräte, das Blockieren bösartigen Verkehrs und forensische Analysen, um weiteren Schaden zu verhindern und die Netzwerkabwehr zu stärken.

Welche Kennzahlen sollte ich bei der Bewertung von Netzwerküberwachungstools berücksichtigen?

Bei der Bewertung von Netzwerküberwachungstools sollten Sie nach Funktionen suchen, die das Überwachen einer breiten Palette von Geräten und Anwendungen hinsichtlich ihrer Betriebszeit und Verfügbarkeit, Bandbreitennutzung, Latenz, Paketverlust, Fehlerquoten, Gerätegesundheit, Antwortzeiten von Anwendungen und Transaktionsraten ermöglichen. Zusätzlich sollten die Tools anpassbare Dashboards, Alarmmechanismen, historische Datenanalyse bieten und gängige Netzwerkprotokolle wie SNMP, NetFlow oder ICMP unterstützen.

Wie verbessert KI die Überwachungsfähigkeiten von Netzwerken?

KI-gestützte Werkzeuge können maschinelles Lernen nutzen, um normale Netzwerkaktivitäten als Basis zu etablieren, falsche Alarme zu reduzieren und Anomalien zu identifizieren, um potenzielle Probleme vorherzusagen, bevor sie die Infrastruktur beeinträchtigen oder Dienste stören. Reduzieren Sie die Arbeitsbelastung von IT-Teams bei manuellen redundanten Aufgaben und helfen Sie ihnen, komplexe Netzwerke mit Genauigkeit und Effizienz zu verwalten.

Welches Protokoll wird typischerweise für die Netzwerküberwachung verwendet?

Das Simple Network Management Protocol (SNMP) ist das am häufigsten verwendete Protokoll für Netzwerküberwachung und ermöglicht Überwachungstools, Geräte nach Daten wie Schnittstellenstatus, CPU-Auslastung, Fehlerzählungen abzufragen, Ereignisbenachrichtigungen (Traps) zu erhalten und Konfigurationen zu ändern. SNMP-Agenten werden auf Geräten eingesetzt, um Daten zu sammeln, Traps an SNMP-Manager zu senden, was das Management zentralisiert und Organisationen ermöglicht, eine breite Palette von Geräten von einem einzigen Dashboard aus zu überwachen und zu verwalten.

Was sind die Vorteile eines Netzwerküberwachungstools?

Netzwerküberwachungstools bieten mehrere Vorteile, darunter die proaktive Erkennung von Problemen, reduzierte Ausfallzeiten, verbesserte betriebliche Effizienz und Sicherheit. Zentralisierte Management-Dashboards bieten visuelle Karten von Netzwerken, Leistungsmetriken verschiedener Geräte, sortiert nach Gerätetypen, und historische Daten werden für den Vergleich der Netzwerkleistung und die Einhaltung regulatorischer Anforderungen aufgezeichnet. Alarmmechanismen bieten eine frühe Warnung vor katastrophalem Ausfall von Diensten, forensische Details helfen bei der Fehlersuche, schneller Wiederherstellung und Geschäftskontinuität.

Welchen Umfang an historischen Daten sollte ein Netzwerk-Monitoring-Tool berücksichtigen?

Ein leistungsstarkes Netzwerküberwachungstool sollte eine breite Palette historischer Daten speichern, die von einigen Wochen bis zu Monaten oder sogar Jahren reichen, mit Exportfunktionalität für die Archivierung. Die Metriken historischer Daten hängen von den organisatorischen Bedürfnissen für Trendanalysen und langfristige Kapazitätsplanung ab. Langfristige Datenspeicherung ermöglicht es Organisationen, eine Basislinie für normales Netzwerkverhalten zu etablieren, zukünftige Engpässe vorherzusagen und die Analyse nach Vorfällen zu erleichtern. Die Fähigkeit, umfangreiche historische Datenmetriken zu speichern und zu analysieren, ermöglicht eine informierte Entscheidungsfindung in Bezug auf Netzwerk-Upgrades, effiziente Ressourcenzuweisung und die Behebung wiederkehrender Probleme.

Wie integrieren sich Netzwerküberwachungstools mit Ticket-Systemen?

Netzwerküberwachungstools integrieren sich oft mit IT-Service-Management-Tools (ITSM) oder Ticket-Systemen über APIs oder Plugins. Wenn das Überwachungstool ein Problem erkennt, z. B. Geräteausfall oder Bandbreitenprobleme, erstellt es automatisch Tickets mit relevanten Details wie betroffenes Gerät, Problembeschreibung und Schweregrad. Diese Integration rationalisiert das Incident-Management mit der Gewissheit, dass Netzwerkprobleme umgehend identifiziert werden und die zuständigen Teams zeitnah reagieren, um Probleme zu beheben, mit einer zentralisierten Aufzeichnung.

Teilen auf

Erfahren Sie mehr

Über den Autor

Dirk Schrader

VP of Security Research

Dirk Schrader ist Resident CISO (EMEA) und VP of Security Research bei Netwrix. Als 25-jähriger Veteran in der IT-Sicherheit mit Zertifizierungen als CISSP (ISC²) und CISM (ISACA) arbeitet er daran, die Cyber-Resilienz als modernen Ansatz zur Bekämpfung von Cyber-Bedrohungen voranzutreiben. Dirk hat an Cybersecurity-Projekten auf der ganzen Welt gearbeitet, beginnend in technischen und Support-Rollen zu Beginn seiner Karriere und dann übergehend in Vertriebs-, Marketing- und Produktmanagementpositionen sowohl bei großen multinationalen Konzernen als auch bei kleinen Startups. Er hat zahlreiche Artikel über die Notwendigkeit veröffentlicht, Änderungs- und Schwachstellenmanagement anzugehen, um Cyber-Resilienz zu erreichen.

Erfahren Sie mehr zu diesem Thema

Data Classification und DLP: Verhindern Sie Datenverlust, weisen Sie Compliance nach

CMMC-Compliance und die entscheidende Rolle der MDM-Stil USB-Kontrolle beim Schutz von CUI

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Was ist elektronisches Records Management?

Reguläre Ausdrücke für Anfänger: Wie man beginnt, sensible Daten zu entdecken