Die Bedeutung von Sicherheitsrisikobewertungen und wie man sie durchführt

Aug 4, 2023

IT-Risikobewertungen sind heute für die Cybersicherheit und das Information Security Risk Management in jeder Organisation von entscheidender Bedeutung. Indem Sie Bedrohungen für Ihre IT-Systeme, Daten und andere Ressourcen identifizieren und deren potenzielle geschäftliche Auswirkungen verstehen, können Sie Ihre Minderungsanstrengungen priorisieren, um kostspielige Geschäftsunterbrechungen, Datenverletzungen, Compliance-Strafen und andere Schäden zu vermeiden.

Dieser Artikel erklärt, was eine Sicherheitsrisikobewertung ist, die Vorteile regelmäßiger Sicherheitsrisikobewertungen und die Schritte des Risikobewertungsprozesses.

Was sind IT-Risikobewertungen und Sicherheitsrisikobewertungen?

Die Sicherheitsrisikobewertung ist der Prozess der Identifizierung von Schwachstellen im IT-Ökosystem und des Verständnisses der finanziellen Bedrohung, die sie für die Organisation darstellen, von Ausfallzeiten und damit verbundenen Gewinneinbußen bis hin zu Anwaltskosten und Compliance-Strafen, Kundenabwanderung und Geschäftsverlusten. Eine sorgfältige und gründliche risk assessment wird Ihnen helfen, Ihre Sicherheitsbemühungen als Teil Ihres umfassenderen cybersecurity program genau zu priorisieren.

Sicherheitsrisikobewertungen sind ein Teilprozess eines umfassenderen Verfahrens — der IT-Risikobewertung. IT-Risikobewertungen berücksichtigen nicht nur Bedrohungen der Cybersicherheit, sondern eine Vielzahl von cyber risks. Das Institute of Risk Management definiert Cyber-Risiko als „Jedes Risiko eines finanziellen Verlusts, einer Unterbrechung oder einer Schädigung des Ansehens einer Organisation durch eine Art von Versagen ihrer Informationstechnologiesysteme.“ Ähnlich definiert Gartner Cyber-Risiko wie folgt: „Das Potenzial für ein ungeplantes, negatives Geschäftsergebnis, das mit dem Ausfall oder Missbrauch von IT zusammenhängt.“

Beispiele für Cyber-Risiken umfassen:

- Exfiltration sensibler oder wichtiger Daten

- Kompromittierte Zugangsdaten

- Phishing-Angriffe

- Denial-of-Service-Angriffe (DoS)

- Angriffe auf die Lieferkette

- Fehlkonfigurierte Einstellungen

- Hardwareausfälle

- Naturkatastrophen

- Menschliche Fehler

Es ist wichtig zu beachten, dass sowohl IT-Risikobewertungen als auch Sicherheitsrisikobewertungen keine einmaligen Ereignisse sind. Sie sollten aufgrund der dynamischen Natur von IT-Umgebungen und Angriffsmethoden regelmäßig durchgeführt werden. Die nachstehend erklärten Vorteile und Verfahren gelten für beide Arten von Risikobewertungen.

Reduzieren Sie Ihr Risiko eines Datenlecks durch erweiterte Sichtbarkeit über SIEM hinaus

Holen Sie sich den Leitfaden, um zu erfahren, wie Sie Cyberbedrohungen heute noch abwehren können

Erfahren Sie mehrVorteile von Sicherheitsrisikobewertungen

IT-Risikobewertungen und Cybersecurity-Risikobewertungen bieten der Organisation einen erheblichen Mehrwert. Zu den wichtigsten Vorteilen gehören:

- Einblick, wo sich Ihre wertvollsten IT-Vermögenswerte befinden — Einige Datenspeicher, Maschinen und andere IT-Vermögenswerte sind wichtiger als andere. Da sich die IT-Vermögenswerte, die Sie besitzen, und deren Wert im Laufe der Zeit ändern können, ist es wichtig, den Risikobewertungsprozess regelmäßig zu wiederholen.

- Verständnis von Risiken — Indem Sie die potenziellen Bedrohungen für Ihr Unternehmen identifizieren und analysieren, können Sie sich zuerst auf die Risiken konzentrieren, die den größten potenziellen Einfluss und die höchste Wahrscheinlichkeit haben.

- Identifizierung und Behebung von Schwachstellen — Eine auf Lücken fokussierte IT-Risikobewertungsmethodik kann Ihnen helfen, Schwachstellen zu identifizieren und zu schließen, die Bedrohungsakteure ausnutzen können. Beispiele hierfür sind nicht aktualisierte Software, zu permissive Zugriffsrichtlinien und unverschlüsselte Daten.

- Kostensenkung — Die Durchführung einer Sicherheitsrisikobewertung schützt Ihr Unternehmen nicht nur vor den hohen Kosten eines Datenverstoßes, sondern ermöglicht auch eine kluge Verwendung des Budgets für Sicherheitsinitiativen, die den größten Mehrwert bieten.

- Regulatorische Konformität — Regelmäßige Sicherheitsrisikobewertungen können Organisationen dabei helfen, den -Anforderungen von Vorschriften wie HIPAA, PCI DSS, SOX und GDPR zu entsprechen und somit kostspielige Strafen und andere Sanktionen zu vermeiden.

- Verbessertes Kundenvertrauen — Eine Verpflichtung zur Sicherheit zu demonstrieren, kann das Vertrauen der Kunden stärken, was zu einer verbesserten Kundenbindung führen kann.

- Informierte Entscheidungsfindung — Die detaillierten Einblicke, die eine Cybersicherheitsrisikobewertung bietet, erleichtern eine bessere Entscheidungsfindung in Bezug auf Sicherheit, Infrastruktur und Personalinvestitionen.

Schritte bei einer Sicherheitsrisikobewertung

Lassen Sie uns nun die Schritte einer ordnungsgemäßen Sicherheitsrisikobewertung durchgehen:

- Identifizieren und priorisieren Sie Vermögenswerte.

- Bedrohungen identifizieren.

- Identifizieren Sie Schwachstellen.

- Analysieren Sie bestehende Kontrollen.

- Bestimmen Sie die Wahrscheinlichkeit eines Vorfalls.

- Bewerten Sie die Auswirkungen, die eine Bedrohung haben könnte.

- Priorisieren Sie die Risiken.

- Empfehlen Sie Kontrollen.

- Dokumentieren Sie die Bewertungsergebnisse.

Beachten Sie, dass größere Einheiten diesen Prozess möglicherweise ihren internen IT-Teams überlassen können, während Organisationen ohne eine eigene IT-Abteilung davon profitieren könnten, ihn an einen externen Spezialisten zu delegieren.

Schritt 1. Identifizieren und Priorisieren von IT-Vermögenswerten

Zu den IT-Vermögenswerten gehören Server, Drucker, Laptops und andere Geräte sowie Daten wie Kundenkontaktinformationen, E-Mail-Nachrichten und geistiges Eigentum. Stellen Sie während dieses Schrittes sicher, dass Sie Beiträge aus allen Abteilungen und Geschäftseinheiten einholen; dieser Ansatz hilft dabei, ein vollständiges Verständnis der Systeme zu gewährleisten, die die Organisation verwendet, und der Daten, die sie erstellt und sammelt.

Sie müssen auch die Bedeutung jedes Cyber-Assets bestimmen. Häufig verwendete Kriterien sind der monetäre Wert des Assets, seine Rolle in kritischen Prozessen sowie rechtlicher und Compliance-Status. Anschließend können Sie Ihre Assets in Kategorien wie kritisch, wichtig oder geringfügig einteilen.

Schritt 2. Bedrohungen identifizieren

Eine Bedrohung ist alles, was Ihrer Organisation Schaden zufügen könnte. Beispiele hierfür sind externe Bedrohungsakteure, Malware, böswillige Handlungen von Geschäftsnutzern und Fehler von unzureichend geschulten Administratoren.

Schritt 3. Schwachstellen identifizieren

Eine Schwachstelle ist eine Schwäche, die es einer Bedrohung ermöglichen könnte, Ihrer Organisation zu schaden. Schwachstellen können durch Analyse, Prüfberichte, die NIST vulnerability database, Anbieterdaten, Informationssicherheitstest- und Bewertungsverfahren (ST&E), Penetrationstests und automatisierte Schwachstellenscanning-Tools identifiziert werden.

Schritt 4. Bestehende Kontrollen analysieren

Analysieren Sie die Kontrollmechanismen, die implementiert sind, um die Wahrscheinlichkeit zu verringern, dass eine Bedrohung eine Schwachstelle ausnutzt. Beispiele für technische Kontrollen sind Verschlüsselung, Einbruchserkennungssysteme und Mehrfaktorauthentifizierung (MFA). Nicht-technische Kontrollen umfassen Sicherheitsrichtlinien, administrative Verfahren und physische oder umgebungsbedingte Schutzmaßnahmen.

Sowohl technische als auch nicht-technische Kontrollen können in präventive oder detektive Kategorien unterteilt werden. Präventive Kontrollen, wie Verschlüsselung und MFA, sind darauf ausgelegt, Angriffe zu vereiteln. Detektive Kontrollen, wie Audit-Trails und Intrusion-Detection-Systeme, werden eingesetzt, um Bedrohungen zu identifizieren, die entweder bereits stattgefunden haben oder sich gerade ereignen.

Schritt 5. Bestimmen Sie die Wahrscheinlichkeit eines Vorfalls

Bewerten Sie die Wahrscheinlichkeit, dass jede Schwachstelle ausgenutzt werden könnte, anhand von Faktoren wie der Art der Schwachstelle, der Kapazität und Absicht der Bedrohungsquelle sowie der Anwesenheit und Wirksamkeit Ihrer Kontrollen. Anstelle einer numerischen Bewertung verwenden viele Organisationen Bezeichnungen wie hoch, mittel und niedrig, um die Wahrscheinlichkeit einer Bedrohung zu kennzeichnen.

Schritt 6. Bewerten Sie die Auswirkungen, die eine Bedrohung haben könnte

Bewerten Sie die potenziellen Folgen eines Vorfalls, bei dem ein Vermögenswert verloren geht oder kompromittiert wird. Zu den wichtigsten zu berücksichtigenden Faktoren gehören:

- Die Rolle des Vermögenswerts und aller abhängigen Prozesse

- Der Wert des Vermögenswerts für die Organisation

- Die Sensibilität des Vermögenswerts

Beginnen Sie diesen Schritt mit einer Geschäftsauswirkungsanalyse (BIA) oder einem Bericht zur Auswirkungsanalyse der Mission. Diese Dokumente verwenden quantitative oder qualitative Maßnahmen, um die Folgen von Schäden an den Informationsressourcen der Organisation zu bewerten, einschließlich Auswirkungen auf deren Vertraulichkeit, Integrität und Verfügbarkeit. Die Auswirkung kann qualitativ als hoch, mittel oder niedrig eingestuft werden.

Schritt 7. Risiken priorisieren

Für jedes Bedrohungs-/Schwachstellen-Paar, bestimmen Sie das Risikoniveau für das IT-System, basierend auf Folgendem:

- Die Wahrscheinlichkeit, dass die Bedrohung die Schwachstelle ausnutzen wird

- Die ungefähren Kosten jeder dieser Vorfälle

- Die Angemessenheit der bestehenden oder geplanten Sicherheitskontrollen des Informationssystems zur Eliminierung oder Reduzierung des Risikos

Ein nützliches Werkzeug zur Abschätzung des Risikos in dieser Weise ist eine Risikoebenen-Matrix. Eine hohe Wahrscheinlichkeit, dass die Bedrohung eintritt, erhält einen Wert von 1,0; eine mittlere Wahrscheinlichkeit wird mit einem Wert von 0,5 bewertet; und eine geringe Wahrscheinlichkeit des Eintretens erhält eine Bewertung von 0,1. Ebenso wird einem hohen Auswirkungsgrad ein Wert von 100 zugewiesen, einem mittleren Auswirkungsgrad 50 und einem niedrigen Auswirkungsgrad 10. Das Risiko wird berechnet, indem der Wert der Bedrohungswahrscheinlichkeit mit dem Auswirkungswert multipliziert wird, und die Risiken werden anhand des Ergebnisses als hoch, mittel oder niedrig eingestuft.

Schritt 8. Empfehlen Sie Kontrollen

Nutzen Sie das Risikoniveau als Grundlage, um die erforderlichen Maßnahmen zur Risikominderung zu bestimmen. Hier sind einige allgemeine Richtlinien für jede Risikostufe:

- Hoch— Ein Plan für Korrekturmaßnahmen sollte so schnell wie möglich entwickelt werden.

- Medium — Ein Plan für Korrekturmaßnahmen sollte innerhalb eines angemessenen Zeitfensters entwickelt werden.

- Niedrig — Das Team muss entscheiden, ob das Risiko akzeptiert oder Korrekturmaßnahmen umgesetzt werden sollen.

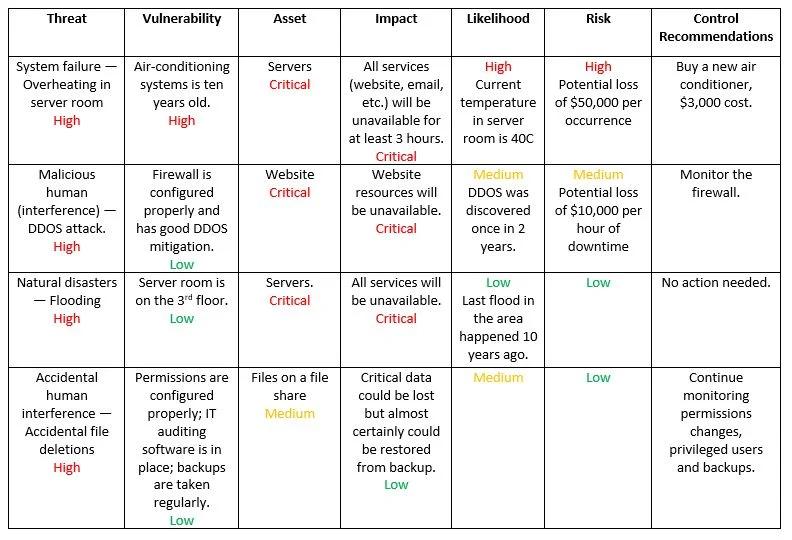

Schritt 9. Dokumentieren Sie die Ergebnisse

Der letzte Schritt des Risikobewertungsprozesses besteht darin, einen umfassenden Bericht zu erstellen, der das Management bei der fundierten Entscheidungsfindung über Budget, Richtlinien, Verfahren und mehr unterstützt. Der Bericht sollte jede Bedrohung, zugehörige Schwachstellen, gefährdete Vermögenswerte, potenzielle Auswirkungen auf Ihre IT-Infrastruktur, Eintrittswahrscheinlichkeit und empfohlene Kontrollmaßnahmen sowie Kosten aufzeigen. Oft identifiziert ein Risikobewertungsbericht wichtige Abhilfemaßnahmen, die mehrere Risiken mindern können.

Zusammenfassung

Sicherheitsrisikobewertungen und Risikomanagementprozesse sind das Fundament jeder Sicherheitsmanagementstrategie, da sie detaillierte Einblicke in die Bedrohungen und Schwachstellen bieten, die zu finanziellen Schäden für das Unternehmen führen könnten und wie diese gemildert werden sollten. Mit einer klaren Bewertung Ihrer IT-Sicherheitsschwachstellen und Einblick in den Wert Ihrer Datenvermögen können Sie Ihre Sicherheitsrichtlinie und Praktiken verfeinern, um besser gegen Cyberangriffe zu verteidigen und Ihre kritischen Vermögenswerte zu schützen.

Optimieren Sie Ihre Sicherheitsrisikobewertungen mit Netwrix Auditor

FAQ

Was ist eine IT-Risikobewertung?

Die IT-Risikobewertung ist der Prozess der Identifizierung kritischer IT-Vermögenswerte einer Organisation, potenzieller Bedrohungen, die diese Vermögenswerte beschädigen oder kompromittieren könnten, und Schwachstellen in der IT-Infrastruktur sowie die Analyse dieser Informationen, um Sicherheitskontrollen zu verbessern, um Datenverletzungen und Unterbrechungen wesentlicher Geschäftsabläufe zu verhindern.

Wie führen Sie eine IT-Risikobewertung durch?

Die Schritte bei einer IT-Risikobewertung umfassen Folgendes: Identifizieren Sie IT-Vermögenswerte und deren Wert; potenzielle Bedrohungen für jedes Asset aufdecken; Schwachstellen entdecken, die von diesen Bedrohungen ausgenutzt werden können; und die Wahrscheinlichkeit der potenziellen Bedrohungsereignisse abschätzen. Zusätzlich ist es wichtig, einen IT-Risikoanalysebericht zu erstellen, der einen Plan zur Adressierung der Risiken nach ihrer Priorität enthält.

Was sind die Bestandteile der Sicherheitsrisikobewertung?

Die Schlüsselkomponenten einer Risikobewertung umfassen Folgendes:

- Ein Katalog von IT-Vermögenswerten und den Geschäftsprozessen sowie Betriebsabläufen, die darauf angewiesen sind

- Eine detaillierte Liste der potenziellen Bedrohungen für jedes dieser Vermögenswerte und die Wahrscheinlichkeit ihres Auftretens

- Eine Analyse von Schwachstellen, die zum Verlust oder zur Kompromittierung von IT-Vermögenswerten führen könnte

- Eine Liste der Sicherheitskontrollen, die derzeit zur Risikominderung eingesetzt werden

- Eine Bewertung der finanziellen Auswirkungen, die die Organisation erleiden würde, wenn das Bedrohungsereignis einträte

Teilen auf

Erfahren Sie mehr

Über den Autor

Ilia Sotnikov

VP of User Experience

Ilia Sotnikov ist Security Strategist & Vice President of User Experience bei Netwrix. Er verfügt über mehr als 20 Jahre Erfahrung in der Cybersicherheit sowie IT-Management-Erfahrung während seiner Zeit bei Netwrix, Quest Software und Dell. In seiner aktuellen Rolle ist Ilia verantwortlich für die technische Ermöglichung, das UX-Design und die Produktvision über das gesamte Produktportfolio hinweg. Ilias Hauptexpertisegebiete sind Datensicherheit und Risikomanagement. Er arbeitet eng mit Analysten von Unternehmen wie Gartner, Forrester und KuppingerCole zusammen, um ein tieferes Verständnis für Markttrends, technologische Entwicklungen und Veränderungen in der Landschaft der Cybersicherheit zu gewinnen. Darüber hinaus ist Ilia ein regelmäßiger Beitragender im Forbes Tech Council, wo er sein Wissen und seine Einsichten bezüglich Cyberbedrohungen und Sicherheitsbestpraktiken mit der breiteren IT- und Geschäftsgemeinschaft teilt.

Erfahren Sie mehr zu diesem Thema

Markt für Lösungen im Bereich Privileged Access Management: Leitfaden 2026

Die nächsten fünf Minuten der Compliance: Aufbau einer identitätsorientierten Datensicherheit in der APAC-Region

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt