Ein Leitfaden zu Insider-Bedrohungen

Jun 23, 2021

Insider-Bedrohungen sind ein wachsendes Cybersicherheitsproblem. Eine Studie von Ponemon aus dem Jahr 2022 ergab , dass die Kosten für Insider-Bedrohungen innerhalb von nur zwei Jahren um 44 % gestiegen sind und die durchschnittlichen Kosten pro Vorfall nun 15,8 Millionen US-Dollar betragen. Der Bericht zeigt außerdem, dass Unternehmen im Durchschnitt 85 Tage benötigen, um einen Insider-Vorfall einzudämmen – gegenüber 77 Tagen im Jahr 2020.

Während Organisationen sich des Problems zweifellos bewusst sind, übersteigen die zur Bewältigung erforderlichen Ressourcen oft ihre IT-Sicherheitsbudgets. Eine solide Strategie zur insider threat prevention muss viele Dinge berücksichtigen: IT-Infrastruktur, Datenspeichertechnologien, Datensensibilität, Datenschutzmaßnahmen, data security und Datenschutzvorschriften sowie Branchennormen und bewährte Verfahren.

Lesen Sie diesen Leitfaden, um mehr zu erfahren. Wir beginnen mit einer Definition der Bedrohung durch Insider und beantworten dann Fragen wie: Was ist ein Insider-Angriff und wie operieren Sicherheitsbedrohungsakteure? Wir werden auch Beispiele für Insider-Bedrohungen geben und häufige Indikatoren für Insider-Bedrohungen im Detail erläutern sowie erklären, wie man Insider-Risiken identifiziert und mindert.

Ausgewählte verwandte Inhalte:

Was sind Insider-Bedrohungen?

Was ist eine Insider-Bedrohung? Insider-Bedrohungen sind Sicherheitsrisiken von jedem IT-Konto mit legitimen Zugriff auf die Informationen und Vermögenswerte der Organisation. Jeder, der für ein Unternehmen arbeitet oder damit verbunden ist, wie aktuelle und ehemalige Mitarbeiter, Auftragnehmer, Geschäftspartner und Lieferanten, stellt eine potenzielle Insider-Bedrohung dar — ebenso wie ein Gegner, der die Anmeldeinformationen eines dieser Benutzer kompromittiert.

Arten von Insider-Bedrohungen

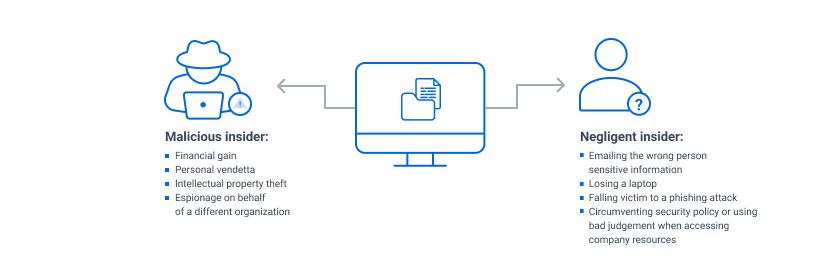

Es gibt drei Arten von Insider-Bedrohungen: nachlässige oder unvorsichtige Insider, Insider mit böswilligen Absichten und Hacker, die durch das Stehlen legitimer Systemberechtigungen zu Insidern werden.

Unbeabsichtigte Insider-Bedrohungen

Benutzer können unbeabsichtigt oder fahrlässig Daten gefährden oder die Organisation durch unsicheres Verhalten einem erhöhten Risiko aussetzen. Unbeabsichtigte Insider können direkte Mitarbeiter einer Organisation sowie Auftragnehmer und Drittanbieter sein.

Beispiele für unbeabsichtigtes oder fahrlässiges Verhalten, das eine Organisation gefährden kann, umfassen:

- Das Scheitern beim Schutz von Anmeldeinformationen

- Opfer von gängigen Angriffen wie Phishing oder Social Engineering zu werden

- Vernachlässigen Sie nicht, Sicherheitspatches und Updates anzuwenden

- Das Teilen vertraulicher Informationen aufgrund von Unkenntnis oder Missachtung der Datensensibilitätsstufen

- Missachtung unbequemer Sicherheitsrichtlinien

- Das Versenden sensibler Informationen an die falsche Person

- Einen Laptop verlieren

Bösartige Insider-Bedrohungen

Bösartige Insider sind Personen mit legitimen Zugriff auf das Netzwerk, die absichtlich Handlungen durchführen, die ihnen Vorteile bringen, aber der Organisation schaden.

Motivationen für absichtliche Angriffe umfassen:

- Spionage — Ein Mitarbeiter könnte seinen Zugang zu den Systemen oder Daten eines Unternehmens nutzen, um Informationen zu gewinnen und einen Wettbewerbsvorteil zu erzielen. Zum Beispiel könnte ein Mitarbeiter, der plant zu kündigen, geistiges Eigentum oder proprietäre Daten stehlen, um sie an sein neues Unternehmen weiterzugeben.

- Rache — Ein Mitarbeiter mit Groll gegen eine Organisation könnte seine Zugriffsrechte nutzen, um dem Unternehmen oder seinen Mitarbeitern Schaden zuzufügen. Zum Beispiel könnte er wichtige Systeme angreifen oder E-Mails von Führungskräften oder andere sensible Informationen stehlen und veröffentlichen.

- Profit — Ein böswilliger Insider könnte seinen Zugang nutzen, um Geld zu verdienen. Zum Beispiel könnte er Gelder von einem Firmenkonto umleiten oder sensible Daten verkaufen.

Gegner mit kompromittierten Anmeldeinformationen

Eine andere Art von Insider-Bedrohung ist ein Hacker, der gültige Benutzer- oder Admin-Zugangsdaten stiehlt, um in das Unternehmens-IT-Netzwerk zu gelangen. Der Diebstahl von Zugangsdaten kostet Unternehmen jährlich 2,79 Millionen Dollar, was ihn zur teuersten Form der Insider-Bedrohung macht.

Hacker verwenden verschiedene Methoden, um Anmeldeinformationen zu stehlen, einschließlich:

- Phishing-E-Mails — Personen innerhalb einer Organisation erhalten E-Mails, die als legitime Geschäftsanfragen getarnt sind, und oft um Informationen wie Bankleitzahlen bitten oder den Empfänger auffordern, einen infizierten Anhang herunterzuladen oder eine bösartige Website zu besuchen.

- Pass the Hash — Diese Hacking-Technik ermöglicht es einem Angreifer, sich mit dem gestohlenen Hash eines Benutzerpassworts zu authentifizieren, anstatt des Klartextpassworts.

- Passwort-Rateverfahren — Hacker verwenden verschiedene Methoden, um das Passwort eines Benutzers zu erraten, einschließlich:

- Brute-Force-Angriffe: Hacker führen ein Programm aus, das versucht, sich mit gängigen Passwörtern anzumelden und alle möglichen Zeichenkombinationen durchzugehen.

- Wörterbuchangriffe: Diese Taktik beinhaltet das Durchprobieren verschiedener Phrasen und Wortketten anstelle einzelner Buchstaben.

- Spraying-Angriffe: Hacker verwenden einige häufige Passwörter, um gleichzeitig Tausende von Konten anzugreifen.

- Reverse Brute-Force-Angriffe: Die Angreifer versuchen, ein Passwort zu verwenden, um sich bei mehreren Benutzerkonten anzumelden.

Häufige Indikatoren für Insider-Bedrohungen

Worauf müssen Sie achten, um eine Insider-Bedrohung zu erkennen? Hier sind einige häufige Indikatoren:

- Versuche, sei es fehlgeschlagen oder erfolgreich, außerhalb der Arbeitszeiten oder außerhalb der normalen Dienstaufgaben auf Systeme oder Daten zuzugreifen

- Ungewöhnliche Zugriffsmuster, wie Versuche, große Datenmengen herunterzuladen oder zu kopieren

- Verwendung nicht autorisierter Systeme, Geräte und Software, wie öffentliche Cloud-Speicher

- Versuche, Sicherheitsprotokolle zu umgehen oder Unternehmensrichtlinien zu verletzen

- Ungewöhnliches Verhalten von Mitarbeitern, Partnern oder Auftragnehmern

- Verstöße gegen Unternehmensrichtlinien

Folgen von Insider-Bedrohungsereignissen

Insider-Bedrohungen können einer Organisation schweren und kostspieligen Schaden zufügen. Zu den Folgen gehören:

- Verlust kritischer Daten, wie geistiges Eigentum, Geschäftsgeheimnisse, persönliche Daten und Kundendaten

- Anderer Schaden, wie das Abschalten oder Kompromittieren kritischer Systeme und die Verbreitung von Malware

- Produktivitätsverluste durch Verzögerungen in wichtigen Geschäftsfunktionen wie Produktion, Betrieb, Kundenservice und Supply-Chain-Management

- Direkte finanzielle Auswirkungen, einschließlich der Kosten im Zusammenhang mit der Untersuchung von Vorfällen und der Behebung von Systemen und Prozessen

- Rechtliche und regulatorische Kosten, einschließlich Bußgelder für Compliance-Verstöße und Kosten für Rechtsstreitigkeiten von betroffenen Personen bei einem Datenverstoß

- Verlust des Wettbewerbsvorteils infolge von Datenverlust, wie zum Beispiel ein Pharmaunternehmen, das jahrelange Forschung an einem vielversprechenden Medikament verliert, was Millionen an potenziellen Einnahmen kostet

- Schaden am Ruf der es erschweren kann, das Vertrauen von Kunden und Aktionären zurückzugewinnen

Warum Insider gefährlicher sein können als externe Bedrohungen

Bösartige oder fahrlässige Insider können aus mehreren Gründen noch gefährlicher sein als externe Angreifer:

- Insider haben legitimen Zugang zu kritischen Ressourcen, also müssen sie nicht unbedingt Sicherheitslücken identifizieren und ausnutzen.

- Insider kennen bereits die Gegebenheiten, daher müssen sie nicht die Übung durchführen, um herauszufinden, wo sensible Daten vorhanden sind oder welche Vermögenswerte oder Ressourcen für die Organisation am wertvollsten sind.

- Insider können regelmäßig mit kritischen Systemen oder Daten umgehen, daher ist die Wahrscheinlichkeit höher, dass Fehler oder Nachlässigkeiten dauerhaften Schaden verursachen können.

Jeder dieser Faktoren trägt zur grundlegenden Schwierigkeit bei, eine Insider-Bedrohung zu erkennen. Mit legitimen Zugriff auf Ressourcen, Wissen darüber, wo sensible Daten vorhanden sind, und den vorhandenen Sicherheitskontrollen können böswillige Insider ihre Spuren viel leichter verwischen als externe Angreifer und somit viel länger unentdeckt bleiben.

Beispiele für Insider-Bedrohungen, die zu Datenpannen führten

Hier sind einige reale Fälle, in denen ein Insider mit legitimen Zugriff auf ein System die Hauptursache für eine Datenpanne war.

- Anthem — Eine der Beratungsfirmen von Anthem, LaunchPoint Ventures, gab bekannt, dass einer ihrer Mitarbeiter die persönlichen Gesundheitsinformationen von mehr als 18.000 Anthem Medicare-Mitgliedern gestohlen hat indem er diese Daten an sein persönliches Konto emailte.

- Rockwell und Boeing — Während seiner 25-jährigen Tätigkeit bei Rockwell und dann Boeing entwendete Greg Chung sensible Daten, um das chinesische Raumfahrtprogramm zu unterstützen, was nicht nur diesen Unternehmen, sondern auch der nationalen Sicherheit schadete.

- Capital One — Ein Softwareingenieur, der bei AWS angestellt ist, nutzte eine falsch konfigurierte Webanwendung in einer AWS-gehosteten Ressource, um über 100 Millionen Kundenakten von Capital One zu stehlen, einschließlich Konten- und Kreditkartenantragsinformationen.

Schutz Ihrer Organisation vor Insider-Bedrohungen

Keine einzelne Technologie kann alleine gegen Insider-Bedrohungen schützen. Stattdessen benötigen Organisationen eine mehrschichtige Strategie, die Identity and Access Management (IAM), Privileged Access Management (MFA), Active Directory (AD) security, und Data Access Governance (DAG) umfasst.

Hier sind die kritischen Elemente, die Sie in Ihre Strategie zum Schutz vor Insider-Bedrohungen einbauen sollten:

Klassifizieren Sie Ihre Daten nach ihrem Wert und ihrer Sensibilität.

Es ist entscheidend zu verstehen, welche Informationen den größten Wert haben, wo sie gespeichert sind und wie sie abgerufen und verwendet werden, um sie sicher zu halten. Data discovery and classification solutions können Ihrem Unternehmen dabei helfen, sensible und regulierte Informationen zu finden und zu klassifizieren, damit Sie angemessene Sicherheitskontrollen anwenden können.

Überwachen Sie die Benutzeraktivität im gesamten Netzwerk.

Es ist entscheidend, genau zu verstehen, wer auf welche Daten zugreift und was damit gemacht wird. Konzentrieren Sie sich zunächst auf die Überwachung kritischer Systeme und Daten und erweitern Sie dann den Umfang nach Bedarf. Wählen Sie ein Überwachungstool, das nicht nur rohe Benutzeraktivitätsereignisse liefert, sondern auch User Behavior Analytics nutzt, um verdächtige oder riskante Aktionen zu identifizieren.

Implementieren Sie starke Zugriffskontrollen.

Stellen Sie sicher, dass Personen nur entsprechend ihrer beruflichen Funktion Zugang zu sensiblen Daten haben. Insbesondere sollten Administratoren für alltägliche Geschäftsfunktionen reguläre Benutzerkonten verwenden und ihnen bei Bedarf temporär erhöhte Privilegien gewähren, um bestimmte Aufgaben zu erledigen. Das Entfernen von dauerhaften privilegierten Konten verringert das Risiko durch Insider erheblich.

Zusätzlich implementieren Sie Sicherheitsverfahren und -kontrollen wie diese:

- Entfernen Sie den Zugriff auf Ressourcen umgehend, wenn Benutzer ihre Rollen wechseln oder das Unternehmen verlassen.

- Setzen Sie Kontrollen um den Zugriff von Drittanbietern.

- Erfordern Sie Multi-Faktor-Authentifizierung (MFA) für den Zugriff auf kritische Systeme und Daten

- Suchen Sie regelmäßig nach ungenutzten Konten und löschen Sie diese.

- Stärken Sie Active Directory, um potenzielle Bedrohungsvektoren zu reduzieren.

Machen Sie die Bedrohungserkennung zur Priorität.

Je länger eine Insider-Bedrohung unentdeckt bleibt, desto größer ist ihre finanzielle Auswirkung. Die 2022 Ponemon Institute insider threat study zeigte, dass Vorfälle, die 90 Tage zur Eindämmung benötigten, Organisationen jährlich 17,19 Millionen Dollar kosteten, während Vorfälle, die weniger als 30 Tage andauerten, ungefähr die Hälfte davon kosteten.

Um Insider-Angriffe schnell zu erkennen, benötigen Sie ein umfassendes System zur Bedrohungserkennung und -reaktion, das Folgendes umfasst:

- Die Fähigkeit, spezifische Taktiken, Techniken und Verfahren, die häufig von Angreifern genutzt werden, zu erkennen, sowie die Fähigkeit, Bedrohungsparameter basierend auf Ihren eigenen einzigartigen Anforderungen zu definieren

- Umfassende Untersuchungsfähigkeiten, um forensische Untersuchungen von Benutzern und zugehörigen Aktivitäten zu unterstützen

- Verhaltensanalyse von Benutzern, angetrieben durch maschinelles Lernen und künstliche Intelligenz, um typische Zugriffsmuster zu ermitteln und abweichendes sowie ungewöhnliches Verhalten zu identifizieren

5. Aufrechterhaltung eines unternehmensweiten Bewusstseins für Insider-Bedrohungen.

Führen Sie Risikobewertungen von Personen durch, die mit privilegierten Informationen arbeiten. Alle Benutzer sollten regelmäßig umfassende Sicherheitsschulungen erhalten, welche Datenzugriffs- und Verteilungsaktivitäten erlaubt sind und welche nicht.

6. Reagieren Sie schnell auf erkannte Bedrohungen.

Der beste Weg, um den Schaden durch verschiedene Arten von Insider-Angriffen zu minimieren, besteht darin, automatisierte Workflows mit einem Katalog von Reaktionsmaßnahmen zu erstellen, wie zum Beispiel:

- Vorübergehendes Blockieren des Zugriffs auf Daten

- Deaktivierung kompromittierter Anmeldeinformationen

- Entfernen bösartiger Dateien

- Benachrichtigung der zuständigen Personen oder Teams

- Blockieren eines Prozesses oder einer Anwendung

Beispielsweise könnten Sie ein Playbook erstellen, das automatisch den Zugriff auf Daten blockiert und Anmeldeinformationen deaktiviert, wenn ungewöhnliche Aktivitäten darauf hindeuten, dass ein Konto kompromittiert wurde.

Wie Netwrix helfen kann

Software für Data access governance von Netwrix bietet einen effektiven und skalierbaren Ansatz zur insider threat prevention. Darüber hinaus hilft sie Ihnen, das Risiko von Cybersicherheitsvorfällen zu verringern, indem sie Ihnen ermöglicht zu verstehen, wer Zugang zu was hat und den Zugang zu sensiblen Daten streng zu begrenzen. Sie können:

- Überwachen Sie Aktivitäten in Ihrem IT-Ökosystem.

- Reduzieren Sie den Zugriff auf sensible Daten auf das erforderliche Minimum, um das Risiko von Insider-Bedrohungen zu verringern und den Schaden durch Ransomware und andere Angriffe zu minimieren.

- Vereinfachen Sie regelmäßige Privilegienbestätigungen durch Datenbesitzer.

- Schützen Sie sensible Daten, wohin sie auch gehen, mit genauer und konsistenter Kennzeichnung von Inhalten.

FAQ

Was ist eine Insider-Bedrohung?

Eine Insider-Bedrohung ist ein Cybersicherheitsrisiko, das innerhalb einer Organisation entsteht. Es tritt normalerweise auf, wenn:

- Ein aktueller oder ehemaliger Mitarbeiter oder Geschäftspartner missbraucht sein Admin- oder Benutzerkonto, entweder versehentlich oder absichtlich

- Ein legitimes Benutzer- oder Admin-Konto wird von externen Angreifern kompromittiert

Was sind einige Beispiele für Insider-Bedrohungen?

Beispiele für Insider-Bedrohungen umfassen:

- Ein Benutzer, der Sicherheitsprotokolle vernachlässigt und einen E-Mail-Anhang öffnet, der Malware enthält

- Ein böswilliger Insider, der Daten für einen Konkurrenten stiehlt (Spionage)

- Ein Hacker, der einen Brute-Force-Angriff verwendet, um Benutzeranmeldeinformationen zu stehlen, wodurch er Zugang zu den Systemen und Daten einer Organisation erhält

Warum ist es wichtig, potenzielle Insider-Bedrohungen zu identifizieren?

Das Versäumnis, Insider-Bedrohungen zu erkennen, kann zu Datenverlust und Systemausfall führen. Unternehmen können dadurch mit hohen Kosten konfrontiert werden, einschließlich Strafen, Klagen, Arbeiten zur Behebung von Vorfällen und Rufschädigung.

Welche sind einige Indikatoren für Insider-Bedrohungen?

Anzeichen für eine Insider-Bedrohung umfassen wiederholte Versuche, auf sensible Daten zuzugreifen oder sie herunterzuladen, ungewöhnliche Nutzung von Daten oder Anwendungen sowie Versuche, Sicherheitsprotokolle zu umgehen oder Unternehmensrichtlinien zu verletzen.

Wie kann ich das Risiko von Insider-Bedrohungen mindern?

Beginnen Sie damit, alle Mitarbeiter über Insider-Bedrohungen aufzuklären. Organisationen sollten auch in Werkzeuge und Technologien investieren, um ihre Daten zu klassifizieren und verdächtiges Benutzerverhalten zu erkennen.

Was ist die häufigste Bedrohung durch Insider?

Eine der häufigsten Bedrohungen durch Insider resultiert aus Phishing — Bedrohungsakteure senden Nachrichten, die vorgeben, von seriösen Organisationen zu stammen, um Mitarbeiter dazu zu verleiten, ihre Anmeldeinformationen preiszugeben, wodurch die Gegner zu Insider-Bedrohungen werden.

Was sind die vier Arten von Insider-Bedrohungen?

Die vier Arten von Insider-Bedrohungen sind:

- The Pawn — Ein Mitarbeiter, der manipuliert wird, um bösartige Aktivitäten durchzuführen, wie das Weitergeben von Anmeldeinformationen an Betrüger oder das Herunterladen von Schadsoftware

- Der Goof — Ein fauler, arroganter oder unwissender Benutzer, der Sicherheitskontrollen umgeht oder Ressourcen und Daten ungesichert lässt, wodurch bösartigen Angreifern leichter Zugang gewährt wird

- Der Kollaborateur — Ein Mitarbeiter, der mit einer dritten Partei, wie einem Nationalstaat oder einem Konkurrenzunternehmen, zusammenarbeitet, um geistiges Eigentum zu stehlen oder andere Cyberkriminalität zu begehen

- Der einsame Wolf — Ein Insider, der ohne äußere Manipulation oder Einflussnahme böswillig handelt

Teilen auf

Erfahren Sie mehr

Über den Autor

Farrah Gamboa

Senior Director of Product Management

Senior Director of Product Management bei Netwrix. Farrah ist verantwortlich für die Entwicklung und Umsetzung der Roadmap von Netwrix Produkten und Lösungen im Bereich Data Security und Audit & Compliance. Farrah hat über 10 Jahre Erfahrung in der Arbeit mit unternehmensweiten Data Security Lösungen und kam zu Netwrix von Stealthbits Technologies, wo sie als Technical Product Manager und QC Manager tätig war. Farrah hat einen BS in Industrieingenieurwesen von der Rutgers University.

Erfahren Sie mehr zu diesem Thema

Data Classification und DLP: Verhindern Sie Datenverlust, weisen Sie Compliance nach

CMMC-Compliance und die entscheidende Rolle der MDM-Stil USB-Kontrolle beim Schutz von CUI

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell