So richten Sie einen Azure Point-to-Site-VPN-Tunnel ein

Nov 14, 2022

Dieser Beitrag führt Sie durch die Schritte zum Einrichten einer Punkt-zu-Standort-VPN-Verbindung von einem Windows-Server mit Netwrix Access Analyzer, damit Sie alle Ihre Azure SQL-Datenbanken entdecken und überwachen können.

Hintergrund

Wenn Sie SQL-Datenbanken in der Microsoft Azure-Cloud hosten, müssen Sie möglicherweise von externen Netzwerken aus auf diese Datenbanken zugreifen. Es gibt zwei Möglichkeiten, die Konnektivität einzurichten:

- Öffentlicher Endpunkt— Ein öffentlicher Endpunkt kann für jede Azure SQL-Datenbank definiert werden, der den Zugriff durch externe Anwendungen ermöglicht. Aus Sicherheitsgründen ist es erforderlich, die IP-Adressen (Client-Adressen) des externen Netzwerkadresspools, der Datenbankzugriff benötigt, auf die Whitelist zu setzen.

- Virtual Private Network (VPN)— Alternativ können Sie eine VPN-Verbindung zwischen dem externen Netzwerk oder der Anwendung und der Azure-Umgebung einrichten, die die Azure SQL-Datenbanken hostet. Diese Option erfordert nicht die Definition öffentlicher Endpunkte für die Azure SQL-Datenbanken. Die VPN-Verbindung kann entweder Standort-zu-Standort oder Punkt-zu-Standort sein:

- Eine site-to-site VPN connection ermöglicht es Anwendungen, die in einem gesamten externen Netzwerk laufen, nahtlos auf die Azure SQL-Datenbanken zuzugreifen.

- Eine point-to-site VPN connection ist spezifisch für einen einzelnen Client-Computer, der sich außerhalb von Azure befindet. Dies ist die Option, die in diesem Blogbeitrag behandelt wird.

Azure Point-to-Site VPN-Einrichtung

Schritt 1. Erstellen Sie ein Stammzertifikat.

Für die Authentifizierung mit der Azure-Zertifikatsauthentifizierung ist ein Clientzertifikat erforderlich, daher ist der erste Schritt das Erstellen und Exportieren eines selbstsignierten Stammzertifikats. Führen Sie das untenstehende PowerShell-Skript auf einem Computer aus, auf dem Windows 10 oder Windows Server 2016 läuft. (Alternativ können Sie, falls das Windows 10 SDK installiert ist, das makecert -Tool verwenden, um ein selbstsigniertes Zertifikat zu erstellen.)

$cert = New-SelfSignedCertificate -Type Custom -KeySpec Signature `

-Subject “CN=AzureRootCert” -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation “Cert:CurrentUserMy” -KeyUsageProperty Sign -KeyUsage CertSign

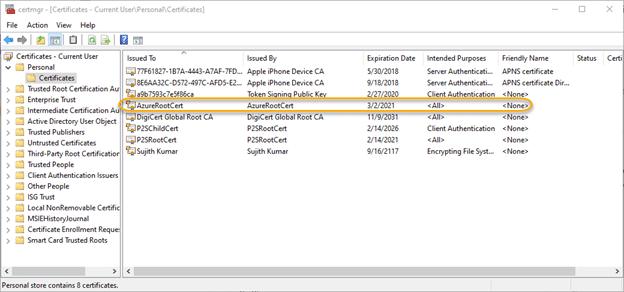

Dieses Skript erstellt ein Stammzertifikat namens AzureRootCert im Zertifikatspeicher des aktuellen Benutzers unter Eigene Zertifikate. Es kann mit dem Zertifikat-Manager-Tool (certmgr.exe) angezeigt werden:

Schritt 2. Erstellen Sie ein Client-Zertifikat.

Erstellen Sie ein Client-Zertifikat mit dem untenstehenden PowerShell-Skript. Das Skript wird einen Schlüssel generieren, der ab dem Erstellungsdatum für 6 Jahre gültig ist; passen Sie die Zahl entsprechend Ihren Anforderungen an.

New-SelfSignedCertificate -Type Custom -DnsName P2SChildCert -KeySpec Signature `

-Subject “CN=AzureChildCert” -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation “Cert:CurrentUserMy” `

-NotAfter (Get-Date).AddYears(6)`

-Signer $cert -TextExtension @(“2.5.29.37={text}1.3.6.1.5.5.7.3.2”)

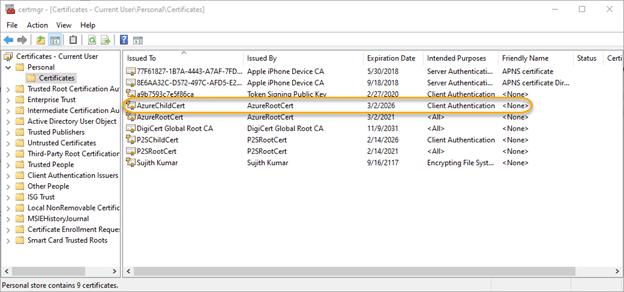

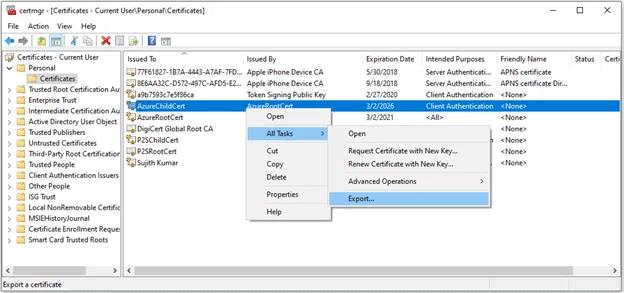

Dies erstellt ein Client-Zertifikat namens AzureChildCert in ‘Zertifikate-Aktueller BenutzerPersönliches Zertifikat’. Es kann auch mit dem Zertifikat-Manager-Tool angesehen werden:

Schritt 3. Exportieren Sie den öffentlichen Schlüsselteil des Stammzertifikats.

Als Nächstes müssen wir den öffentlichen Schlüsselteil des in Schritt 1 erstellten Stammzertifikats exportieren.

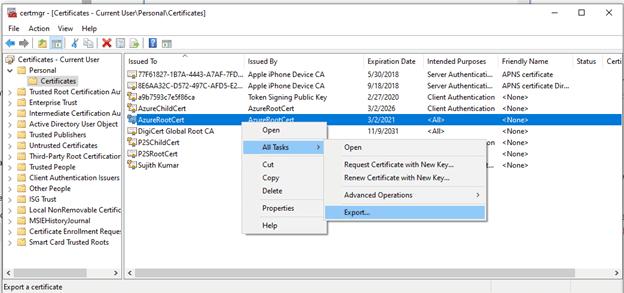

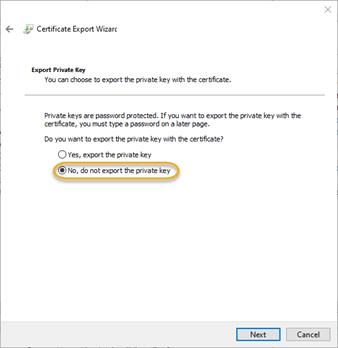

3.1. Um zu beginnen, starten Sie den Zertifikatsexport-Assistenten wie unten gezeigt:

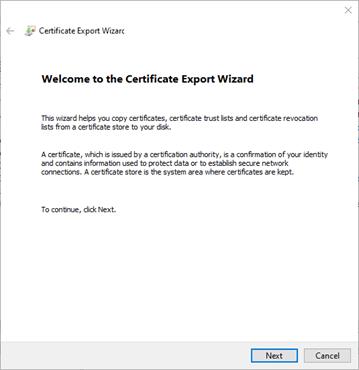

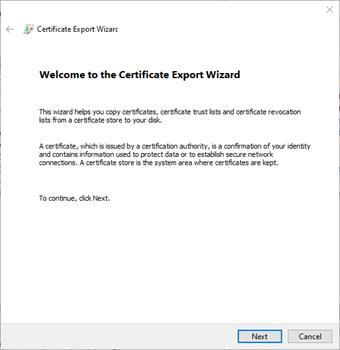

3.2. Auf dem Willkommensbildschirm des Zertifikatsexport-Assistenten klicken Sie auf Weiter, um fortzufahren.

3.3. Auf dem Bildschirm „Privaten Schlüssel exportieren“ wählen Sie die Standardoption „Nein, den privaten Schlüssel nicht exportieren“ und klicken Sie auf Weiter.

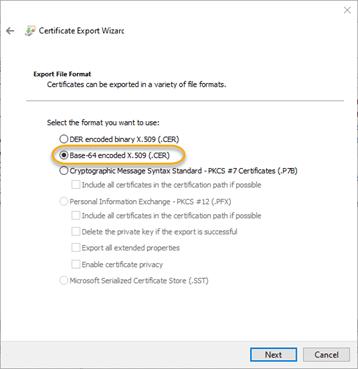

3.4. Auf dem Bildschirm „Exportdateiformat“ wählen Sie die Option Base-64 encoded X.509 (.CER) und klicken Sie auf Weiter.

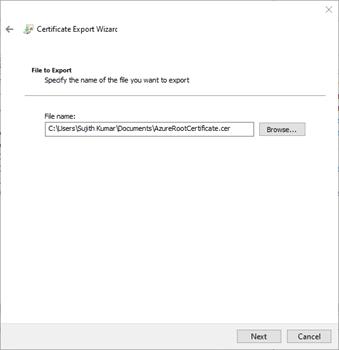

3.5. Auf dem Bildschirm „Datei zum Exportieren“ navigieren Sie zu dem Speicherort, an dem Sie das Zertifikat speichern möchten, geben Sie den Zertifikatnamen an und klicken Sie auf Weiter.

3.6. Klicken Sie im nächsten Fenster auf Finish, um das Zertifikat zu exportieren. Die Informationen aus dieser Datei werden in den folgenden Schritten für die Azure VPN-Konfiguration benötigt.

Schritt 4. Exportieren Sie das Client-Zertifikat (optional).

Dieser Schritt ist nur erforderlich, wenn Sie eine VPN-Verbindung zu Azure von anderen Servern als dem konfigurieren müssen, der zur Erstellung der Zertifikate verwendet wurde.

4.1. Starten Sie den Zertifikatsexport-Assistenten wie unten gezeigt:

4.2. Auf dem Willkommensbildschirm des Zertifikatsexport-Assistenten klicken Sie auf Weiter, um fortzufahren.

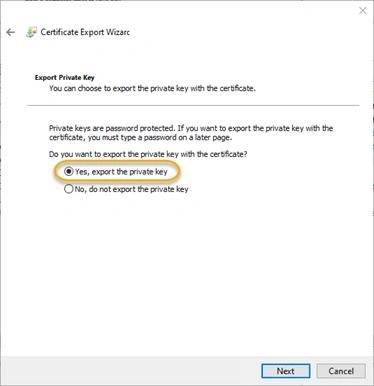

4.3. Auf dem Bildschirm Privaten Schlüssel exportieren wählen Sie Ja, den privaten Schlüssel exportieren, und klicken Sie dann auf Weiter.

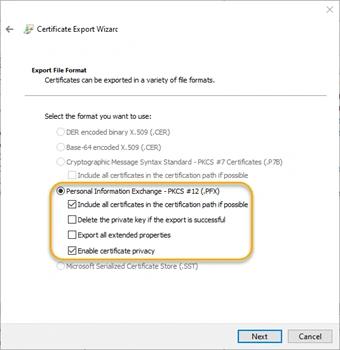

4.4. Wählen Sie die Standardoptionen auf dem Bildschirm für das Exportdateiformat:

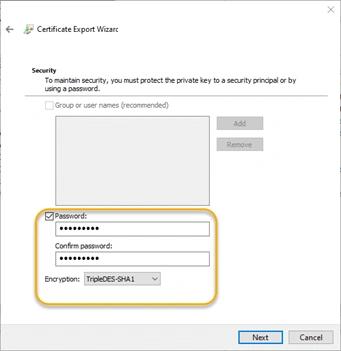

4.5. Geben Sie ein Passwort für das Client-Zertifikat an. Da dieses Zertifikat zur Authentifizierung bei der Azure VPN verwendet werden kann, stellen Sie sicher, dass es mit einem starken Passwort geschützt ist.

4.6. Auf dem Bildschirm des Assistenten für den Export wählen Sie einen Dateinamen und klicken auf Weiter.

4.7. Überprüfen Sie Ihre Einstellungen und klicken Sie auf Finish, um das Zertifikat zu exportieren.

Schritt 5. Konfigurieren Sie das virtuelle Netzwerkgateway.

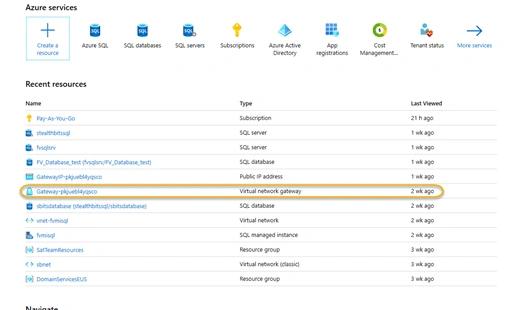

Als Nächstes müssen Sie sich beim Azure-Portal anmelden und nach einem virtuellen Netzwerkgateway suchen. Falls keines existiert, erstellen Sie eines (beziehen Sie sich auf die Azure-Dokumentation zum Erstellen eines virtuellen Netzwerks und eines Gateway-Subnetzes), bevor Sie fortfahren.

5.1. Klicken Sie auf den Hyperlink des virtuellen Netzwerkgateways. Meines heißt Gateway-pkjuebl4yqscro.

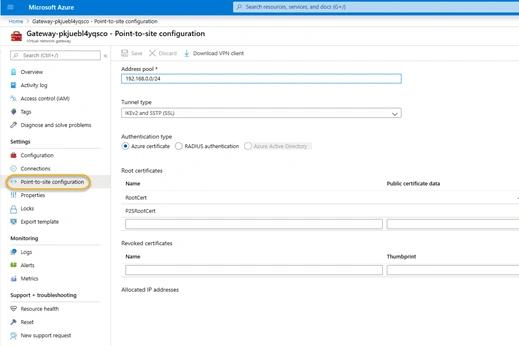

5.2. Klicken Sie im Konfigurationsbildschirm auf den Link Point-to-site configuration.

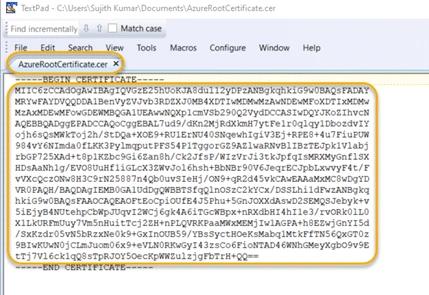

5.3. Suchen Sie das in Schritt 3 exportierte Stammzertifikat und öffnen Sie es in einem Texteditor Ihrer Wahl. Der Inhalt des Zertifikats wird ähnlich wie der untenstehende Screenshot aussehen. Ich zeige absichtlich den gesamten Inhalt der Zertifikatsdaten, da ich nicht vorhabe, es dauerhaft in Azure zu belassen; ich habe es nur zum Zweck des Schreibens dieses Blogs erstellt.

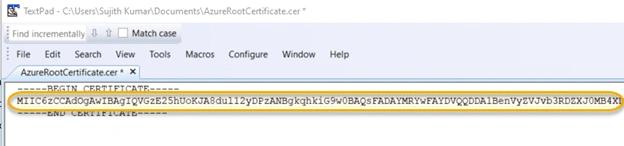

5.4. Im Texteditor löschen Sie die Zeilenumbrüche, da Azure erwartet, dass alle Zertifikatsdaten in einer einzigen Zeile stehen. Achten Sie darauf, keine Zeichen des Schlüssels zu löschen! Kopieren Sie dann die Zertifikatsdaten in die Zwischenablage.

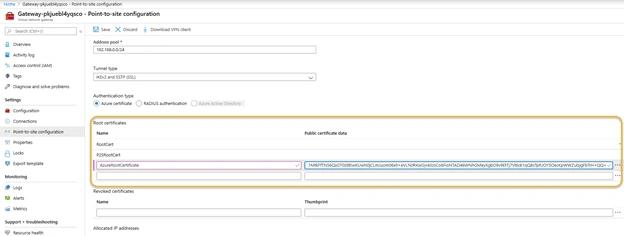

5.5. Kehren Sie nun zurück zum Point-to-Site-Konfigurationsbildschirm des virtuellen Netzwerkgateways im Azure-Portal. Im Abschnitt Root Certificate der Seite:

- Geben Sie einen Namen für das Zertifikat an.

- Fügen Sie den Inhalt des Zertifikats aus Schritt 5.3 in das Feld Public certificate data

- Stellen Sie sicher, dass der Tunnel Type auf IKEv2 und SSTP (SSL) eingestellt ist und die Authentication Art auf Azure certificate festgelegt ist.

Klicken Sie auf Save um die Einstellungen zu speichern.

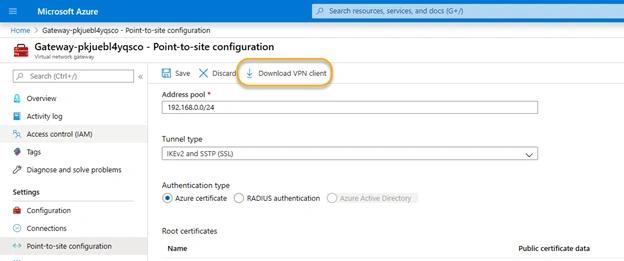

Schritt 6. Laden Sie das VPN-Client-Paket herunter und führen Sie es aus.

6.1. An dieser Stelle sollten Sie den VPN-Client über den im folgenden Screenshot gezeigten Link herunterladen:

6.2. Der Download ist eine Zip-Datei mit drei Verzeichnissen. Zwei davon enthalten die Installationsdateien der VPN-Client-Software für 32-Bit- und 64-Bit-Plattformen. Das dritte Verzeichnis, genannt Generic, enthält die VPN-Setup-Informationen.

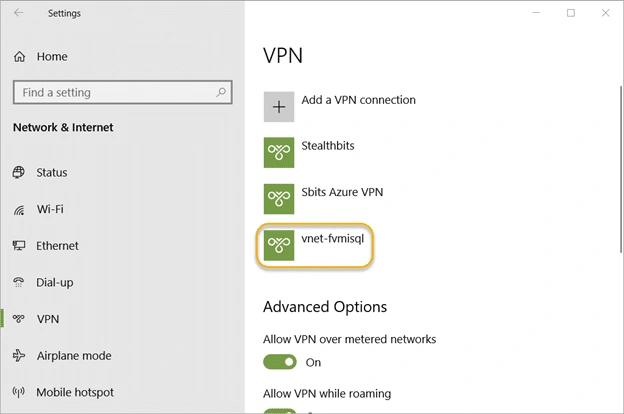

Angenommen, Sie verwenden ein 64-Bit-Windows-Betriebssystem, navigieren Sie zum Verzeichnis WindowsAmd64 und führen Sie das VPN-Client-Paket aus. Dadurch wird ein Azure-VNet mit dem Namen vnet-xxxxxxx erstellt. In meinem Fall lautete der Name vnet-fvmisql.

Schritt 7. Richten Sie die VPN-Verbindung ein.

Wählen Sie das neue VPN-Verbindungsprofil und klicken Sie auf Connect. Wenn es für Sie funktioniert (und das hoffe ich aufrichtig), sind Sie fertig!

Allerdings funktioniert es möglicherweise nicht. Es könnte der Fehler „Error 798 – A certificate could not be found that can be used with this Extensible Authentication Protocol“ auftreten. In diesem Fall müssen Sie manuell eine funktionierende VPN-Verbindung einrichten, wie nachfolgend detailliert beschrieben.

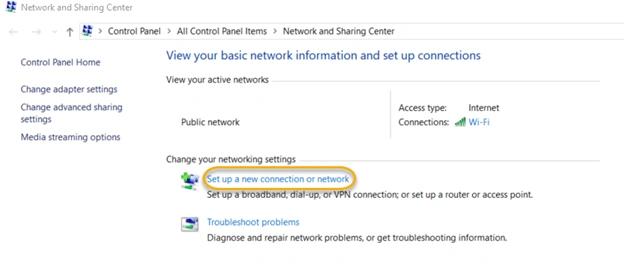

Schritt 8. Falls notwendig, richten Sie eine VPN-Verbindung manuell ein.

Wenn Sie planen, die VPN-Verbindung auf einem anderen Computer einzurichten, müssen Sie das Client-Zertifikat auf diesen Computer importieren.

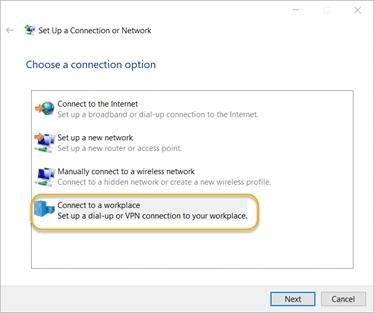

8.1. Öffnen Sie das Netzwerk- und Freigabecenter und klicken Sie auf Ein neues Netzwerk oder eine neue Verbindung einrichten.

8.2. Auf dem Bildschirm „Connect to a workplace“ wählen Sie Weiter.

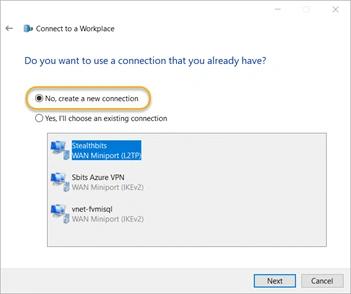

8.3. Auf dem Bildschirm „Möchten Sie eine bereits bestehende Verbindung nutzen?“ wählen Sie die Option Nein, eine neue Verbindung erstellen und klicken Sie auf Weiter.

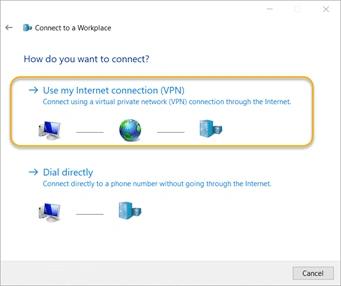

8.4. Auf dem Bildschirm „Wie möchten Sie sich verbinden?“ klicken Sie auf die Option Use my Internet connection (VPN).

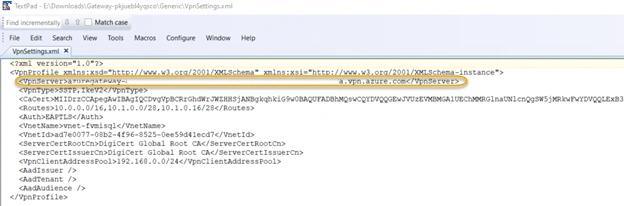

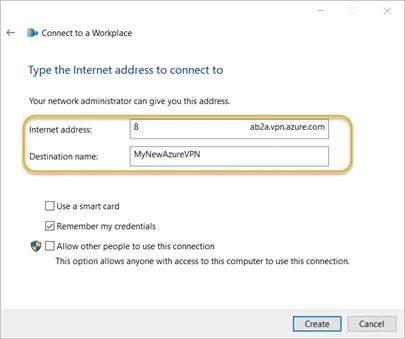

8.5. Navigieren Sie zum Generic Ordner des VPN-Client-Pakets, das Sie von Azure heruntergeladen haben. Öffnen Sie die VpnSettings Datei und kopieren Sie den öffentlichen Namen des Azure VPN-Gateways.

8.6. Auf dem Bildschirm „Geben Sie die Internetadresse ein, zu der eine Verbindung hergestellt werden soll“, fügen Sie den kopierten Text in das Feld „Internetadresse“ ein. Geben Sie einen Zielnamen an und belassen Sie alle anderen Optionen auf ihren Standardeinstellungen. Klicken Sie auf Erstellen.

8.7. Navigieren Sie zurück zum Network and Sharing Center und klicken Sie auf den Link Change adapter settings. Klicken Sie mit der rechten Maustaste auf die VPN-Verbindung, die Sie eingerichtet haben, und wählen Sie Properties. Überprüfen Sie die VPN-Adresse oder den Hostnamen.

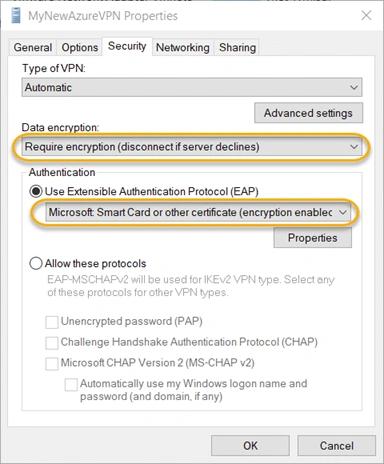

8.8. Wechseln Sie zum Sicherheits-Tab. Unter „Datenverschlüsselung“ wählen Sie die Option Verschlüsselung erforderlich (Trennung, falls Server ablehnt). Für „Authentifizierung“ wählen Sie die Option Microsoft Smart Card oder anderes Zertifikat (Verschlüsselung aktiviert).

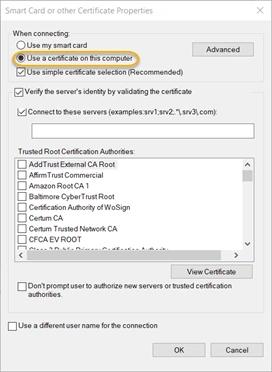

8.9. Klicken Sie auf die Schaltfläche Eigenschaften im Abschnitt Authentifizierung. Wählen Sie die Option Ein Zertifikat auf diesem Computer verwenden und klicken Sie auf OK.

8.10. Klicken Sie auf den Tab Internet Protocol Version 4 (TCP/IPv4) und wählen Sie die Option. Dann klicken Sie auf den Properties Button.

8.11. Klicken Sie auf die Schaltfläche Erweitert. Deaktivieren Sie auf der Registerkarte IP-Einstellungen das Kontrollkästchen Standardgateway im Remote-Netzwerk verwenden und klicken Sie auf OK.

8.12. In der Taskleiste klicken Sie auf das Netzwerksymbol. Wählen Sie das gerade erstellte Azure VPN-Verbindungsprofil und klicken Sie auf Connect.

Sie sollten nun mit dem Azure VPN-Gateway verbunden sein und in der Lage, mit den Azure SQL-Datenbanken über Ihren privaten Endpunkt zu interagieren.

Wenn Sie Ihr VPN-Gateway auf einem lokalen Server mit Netwrix StealthAUDIT einrichten, können Sie den Netwrix StealthAUDIT for Azure SQL Job ausführen und mit der Überwachung Ihrer Azure SQL-Umgebung beginnen.

Sichern Ihrer SQL Server-Datenbanken

SQL Server enthält oft sehr sensible Informationen und ist daher ein Hauptziel für Angreifer. Da SQL-Datenbankinstanzen häufig im Netzwerk verteilt sind, benötigen Datenbankadministratoren (DBAs) wirksame Werkzeuge, um die sensiblen Daten, die sie enthalten, angemessen zu schützen.

Netwrix Access Analyzer kann helfen. Es kann über Benutzerberechtigungen und Datenbankkonfigurationen berichten, gründliche Schwachstellenbewertungen durchführen und sensible Daten in Ihren Azure SQL-Datenbanken entdecken. Es kann auch die Benutzeraktivität in Ihren SQL-Datenbanken genau überwachen und sogar spezifische Aktionen auf Basis des ausgeführten SQL-Statements oder einer Kombination von Kriterien wie Benutzername, Anwendung und Ausführungszeit auditieren.

Sichern Sie Ihr SQL mit Netwrix Access Analyzer

FAQ

Was sind Point-to-Site-VPN und Site-to-Site-VPN?

Eine Punkt-zu-Standort-VPN-Verbindung ist spezifisch für einen Server oder Desktop, der extern zu Azure ist, während eine Standort-zu-Standort-VPN-Verbindung für ein gesamtes Netzwerk zu Azure ist.

Welche VPN-Typen werden von Azure Point-to-Site unterstützt?

Azure Point-to-Site-VPN unterstützt drei Arten von VPN-Verbindungen: Secure Socket Tunneling Protocol (SSTP), OpenVPN und IKEv2 VPN.

Teilen auf

Erfahren Sie mehr

Über den Autor

Joe Dibley

Sicherheitsforscher

Security Researcher bei Netwrix und Mitglied des Netwrix Security Research Teams. Joe ist ein Experte für Active Directory, Windows und eine Vielzahl von Unternehmenssoftwareplattformen und -technologien. Joe erforscht neue Sicherheitsrisiken, komplexe Angriffstechniken sowie zugehörige Milderungs- und Erkennungsmaßnahmen.

Erfahren Sie mehr zu diesem Thema

Markt für Lösungen im Bereich Privileged Access Management: Leitfaden 2026

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet

Das CIA-Dreieck und seine Anwendung in der realen Welt

Was ist elektronisches Records Management?