Data Classification für Compliance: Betrachtung der Feinheiten

Dec 1, 2023

Die Datenklassifizierung ist wesentlich, um die Einhaltung einer Vielzahl von Vorschriften und Standards zu erreichen, aufrechtzuerhalten und nachzuweisen. Zum Beispiel PCI DSS, HIPAA, SOX und GDPR haben alle unterschiedliche Zwecke und Anforderungen, aber Data Classification ist notwendig für die Einhaltung aller dieser Vorschriften — schließlich müssen Sie Gesundheitsakten, Karteninhaberinformationen, Finanzdokumente und andere regulierte Daten genau identifizieren und kennzeichnen, um diese Daten angemessen zu schützen.

Dieser Leitfaden bietet effektive Methoden für die Herangehensweise an die Datenklassifizierung für Compliance, basierend darauf, welche Vorschriften und Standards für Ihre Organisation gelten.

Ausgewählte verwandte Inhalte:

Warum müssen Unternehmen Daten gemäß verschiedenen Compliance-Vorschriften klassifizieren?

Compliance-Vorschriften für die Datenklassifizierung werden durch verschiedene Gesetze und Standards vorgeschrieben, die spezifisch für Branchen und Regionen sind. Diese Gesetze und Standards zielen darauf ab, sicherzustellen, dass Organisationen Daten auf eine Weise verarbeiten, die Privatsphäre, Sicherheit und ethische Nutzung gewährleistet.

Die Einhaltung dieser Vorschriften hilft Organisationen, sensible Informationen zu schützen, um data breaches, rechtliche Konsequenzen und hohe Bußgelder zu vermeiden. Compliance fördert auch das Vertrauen von Kunden und Stakeholdern, indem sie ein Engagement für die Wahrung von data privacy und Sicherheit demonstriert.

Wie wirkt sich Datenkonformität auf Unternehmen aus?

Die Einhaltung von Anforderungen für Data Security und Datenschutz bietet Unternehmen eine Vielzahl von Vorteilen, einschließlich der folgenden:

- Verringertes Risiko finanzieller Schäden — Die Nichteinhaltung von Compliance-Vorschriften kann zu erheblichen Bußgeldern, Strafen oder rechtlichen Schritten führen, die die Finanzen und den Ruf eines Unternehmens erheblich beeinträchtigen können.

- Schutz von Ruf und Vertrauen — Die Einhaltung von Datenschutzvorschriften hilft dabei, Vertrauen bei Kunden, Klienten und anderen Interessengruppen aufzubauen.

- Verringertes Risiko von Sicherheitsverletzungen — Die Einhaltung von Compliance-Vorschriften verringert die Wahrscheinlichkeit von Datenpannen und all ihren kostspieligen Folgen, einschließlich Betriebsunterbrechungen und langfristigen Markenschäden.

- Betriebliche Effizienz und Transparenz — Die Einhaltung von Compliance erfordert oft einen strukturierteren und organisierteren Ansatz im Umgang mit Daten, was die betriebliche Effizienz, das Datenmanagement und die Transparenz in Geschäftspraktiken erhöhen kann.

- Globaler Marktzugang — Die Einhaltung internationaler Datenschutzstandards wie der GDPR der EU kann Unternehmen ermöglichen, in einem breiteren Markt zu operieren und ihre Kundenbasis zu erweitern.

- Innovation und Wettbewerbsvorteil — Unternehmen, die die Datenkonformität priorisieren, sind oft besser in der Lage, sich an neue Technologien und sich ändernde Vorschriften anzupassen, was ihnen einen Wettbewerbsvorteil auf dem Markt verschafft.

- Kundenloyalität — Compliance zeigt ein Engagement zum Schutz von Kundendaten und Datenschutzrechten, was für den Aufbau und die Pflege starker Kundenbeziehungen unerlässlich ist.

Was sind die größten Herausforderungen bei der Netwrix Data Classification für die Einhaltung von Vorschriften?

Die schiere Komplexität sich entwickelnder Compliance-Anforderungen ist für viele Organisationen ein Stolperstein. Tatsächlich berichten Compliance-Beauftragte, dass eine ihrer größten Compliance-bezogenen Herausforderungen die Geschwindigkeit und das Volumen regulatorischer Änderungen ist.

Ein weiteres Hauptproblem ist der Mangel an qualifizierten Ressourcen; tatsächlich berichten 60% der Cybersicherheitsexperten, dass der weltweite Mangel an Cybersicherheitstalenten ihre Organisationen einem Risiko aussetzt. Eine weitere wichtige Herausforderung ist der Fokus: Obwohl 95% der Organisationen den Datenschutz als geschäftliche Notwendigkeit anerkennen, listen nur 33% der Sicherheitsexperten Datenschutz und Governance als Hauptaufgabenbereiche auf.

Wie können Organisationen ein gutes Datenklassifizierungsmodell erstellen?

Organisationen können ihre eigenen Datenklassifizierungsmodelle und -kategorien frei gestalten, um die Einhaltung von Vorschriften zu erreichen. Während dies Ihnen ermöglicht, Systeme zu erstellen, die Ihren Geschäftsanforderungen entsprechen, kann es kompliziert sein, eine data classification policy zu etablieren, die sicherstellt, dass sensible Daten entsprechend dem Risikolevel über den gesamten Informationslebenszyklus hinweg gehandhabt werden.

Ein guter Ausgangspunkt ist die Definition eines initialen Datenklassifizierungsmodells und dann basierend auf den Arten von Daten, die Sie sammeln, und Ihren spezifischen Compliance-Verpflichtungen, weitere detailliertere Ebenen hinzuzufügen. Beispielsweise könnten Sie mit den drei grundlegenden Kategorien Restricted, Private und Public beginnen und dann zusätzliche Ebenen implementieren, wenn Sie mit Herausforderungen in mehreren Rechtsgebieten oder Datenverbreitung über interne und externe Datenrepositories zu tun haben.

Ihre data protection policy sollte auch Bestimmungen für Skalierbarkeit enthalten. Mit dem Wachstum Ihrer Organisation muss Ihr Klassifizierungsschema angepasst werden, um ein zunehmendes Volumen und eine größere Vielfalt an Daten bewältigen zu können. Dies ist besonders wichtig beim Umgang mit komplexen und vielfältigen Inhalten, wie strukturierten, halbstrukturierten und unstrukturierten Datensätzen, von denen jeder möglicherweise mehrere Datentypen enthält, die eine feingliedrige Klassifizierung erfordern.

Letztendlich sind das Einhalten von Compliance und der Nachweis der Compliance zwei unterschiedliche Herausforderungen, daher sollte Ihr Datenklassifizierungsmodell auch mit Blick auf die Prüfungsbereitschaft konzipiert sein. Viele Organisationen haben Schwierigkeiten, Compliance-Prüfungen zu bestehen, aufgrund des erforderlichen Umfangs an Dokumentation und Nachweisen, selbst wenn sie ein angemessenes Klassifizierungsschema haben. Die engen Fristen, die mit Compliance-Prüfungen verbunden sind, lassen nicht viel zusätzliche Zeit für das Sammeln von Beweisen und Berichten, besonders wenn Sie den täglichen Geschäftsbetrieb aufrechterhalten.

Data Classification für Vorschriften zum Schutz von persönlich identifizierbaren Informationen (PII)

Personenbezogene Daten (PII) sind Informationen, die verwendet werden könnten, um eine bestimmte Person zu identifizieren, zu kontaktieren oder zu lokalisieren oder eine Person von einer anderen zu unterscheiden. Beispiele für PII können umfassen:

- Name

- Geburtsdatum

- Adresse

- Sozialversicherungsnummer

- Nummer des staatlich ausgestellten Führerscheins

- Nummer des staatlich ausgestellten Personalausweises, Passnummer

- Kreditkartennummer

- Finanzkontonummer in Kombination mit einem Code oder Passwort, das Zugang zum Konto gewährt

- Medizinische oder gesundheitliche Versicherungsinformationen

Wenn man sie einzeln betrachtet, scheinen einige dieser Details vielleicht nicht besonders sensibel zu sein. Allerdings schätzt das United States General Accounting Office, dass die Identität von 87% der Amerikaner anhand einer Kombination aus Geschlecht, Geburtsdatum und Postleitzahl festgestellt werden kann. Dementsprechend würde ein Datenleck dieser drei Elemente wahrscheinlich auch den Namen, die Heimadresse, die Sozialversicherungsnummer oder andere persönliche Daten der Person kompromittieren, weshalb diese Elemente als sensibel angesehen werden sollten.

Bundesgesetze zum Schutz von PII umfassen:

- Gramm-Leach-Bliley Act — Finanzinformationen

- Health Insurance Portability and Accountability Act (HIPAA) — Informationen zum Gesundheitswesen

- Family Educational Rights and Privacy Act (FERPA) — Bildungsunterlagen der Studierenden

- Children’s Online Privacy Protection Act (COPPA) — PII von Kindern unter 13

Um eine effektive Klassifizierung von PII-Daten zu erreichen, ist es notwendig, Folgendes zu bestimmen:

- Das erforderliche Vertraulichkeitsniveau der Daten

- Die potenzielle Auswirkung, die ein Verstoß gegen persönliche Informationen oder Datenkorruption auf die betroffenen Personen haben würde

- Die Bedeutung der Datenverfügbarkeit

Ausgewählte verwandte Inhalte:

Data Classification für NIST 800-53

Das National Institute of Standards and Technology (NIST) bietet Leitlinien, um Organisationen dabei zu helfen, die Datensicherheit zu verbessern. NIST Special Publication (SP) 800-53 erläutert Sicherheits- und Datenschutzkontrollen für Informationssysteme und Organisationen der Bundesregierung, einschließlich der Art und Weise, wie Behörden ihre Systeme, Anwendungen und Integrationen warten sollten, um Vertraulichkeit, Integrität und Verfügbarkeit zu gewährleisten.

NIST 800-53 ist für alle Bundesbehörden und deren Auftragnehmer verpflichtend. Es ist auch nützlich für Organisationen im privaten Sektor.

Was fordert NIST 800-53 in Bezug auf die Netwrix Data Classification?

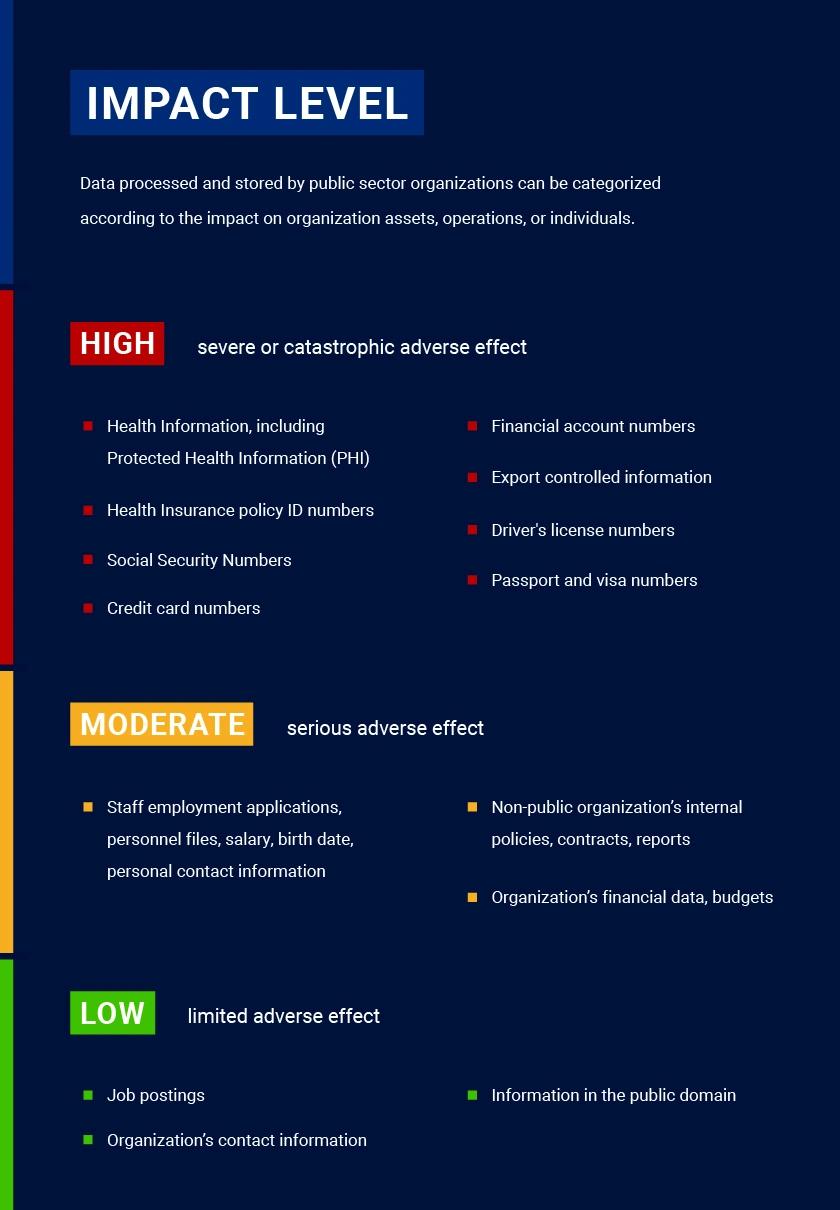

Der Datenklassifizierungsstandard für NIST umfasst drei Kategorien — geringe Auswirkung, moderate Auswirkung und hohe Auswirkung. Diese Kategorien werden basierend auf dem potenziellen Schaden für Betriebsabläufe der Behörde, Vermögenswerte der Behörde oder Personen zugewiesen, der aus einer unbefugten Offenlegung der Daten durch einen bösartigen internen oder externen Akteur resultieren könnte.

Ein Auswirkungswert wird für jedes Sicherheitsziel (Vertraulichkeit, Integrität und Verfügbarkeit) zugewiesen, der verwendet wird, um das gesamte Sicherheitsauswirkungsniveau festzulegen. Die NIST 800-53 Data Classification Policy verwendet das Konzept eines „höchsten Wasserzeichens“, was bedeutet, dass das endgültige zugewiesene Niveau das höchste über die Eingaben für Vertraulichkeit, Integrität und Verfügbarkeit ist. Somit ist, wenn eines der drei Gebiete als hohe Auswirkung kategorisiert wird, das gesamte NIST Data Classification-Niveau von hoher Auswirkung.

Welche Datentypen sind nach NIST 800-53 geschützt?

Es gibt keine expliziten Datenklassifizierungsebenen für NIST auf die gleiche Weise wie bei einigen anderen Standards. Allerdings skizziert die NIST Special Publication 800-53 Rev. 5 die folgenden Kategorien:

- Klassifizierte Informationen — NIST definiert keine spezifischen Ebenen klassifizierter Informationen wie Vertraulich, Geheim und Streng Geheim; diese werden in der Regel durch separate Regierungsstandards und Protokolle geregelt, wie sie beispielsweise durch die Exekutivverordnung 13526 festgelegt sind.

- Kontrollierte nicht klassifizierte Informationen (CUI) — CUI sind Daten, die keine klassifizierten Informationen sind, aber dennoch geschützt werden müssen. Zum Beispiel können bestimmte Daten als CUI eingestuft werden, weil ihre unsachgemäße Offenlegung ein Risiko für die nationale Sicherheit darstellen könnte, was trotz fehlender formeller Klassifizierung Schutz erfordert.

- Nicht klassifizierte Informationen — Dies sind allgemeine Informationen, die nicht sensibel genug sind, um besondere Schutzmaßnahmen zu erfordern. Sie werden typischerweise verwendet, um den öffentlichen Zugang zu kontaktieren.

- Organisationen können andere Kategorien definieren. Zum Beispiel schlägt NIST vor, dass die Kategorie „Planung und Budgetierung“ Elemente wie Haushaltsaufstellung, Kapitalplanung, Steuer- und Finanzpolitikdokumente umfassen kann, die im Allgemeinen ein niedriges Auswirkungsniveau auf Vertraulichkeit, Integrität und Verfügbarkeit haben. Organisationen werden jedoch ermutigt, besondere Faktoren zu überprüfen, die die Auswirkungsniveaus beeinflussen könnten, wie zum Beispiel die vorzeitige öffentliche Freigabe eines Entwurfshaushalts.

Data Classification für ISO 27001

ISO/IEC 27001 ist eine internationale Norm für die Einrichtung, Implementierung, Wartung und kontinuierliche Verbesserung eines Informationssicherheits-Managementsystems (ISMS). Diese freiwillige Norm ist für Organisationen aller Branchen nützlich. Während eines ISO 27001 Audits müssen Organisationen nachweisen, dass sie ein gutes Verständnis dafür haben, was ihre Vermögenswerte sind, den Wert jedes einzelnen, Datenbesitz und Szenarien der internen Datennutzung.

Welche Datentypen sind nach ISO 27001 geschützt?

ISO/IEC 27001 gibt keine genaue Liste regulierter Informationen vor. Stattdessen sollte jede Organisation den Umfang der Datenumgebung festlegen und eine Überprüfung aller relevanten Daten durchführen. Der Umfang muss die internen und externen Bedrohungen, die Anforderungen interessierter Parteien und die Abhängigkeiten zwischen den Aktivitäten der Organisation berücksichtigen.

Was fordert die ISO 27001 in Bezug auf die Netwrix Data Classification?

Informationsklassifizierung ist entscheidend für die ISO 27001-Konformität, da das Ziel ist, sicherzustellen, dass Informationen ein angemessenes Schutzniveau erhalten. Die ISO-Norm verlangt von Unternehmen, ein Inventar und eine Klassifizierung von Informationswerten durchzuführen, Informationsverantwortliche zu benennen und Verfahren für die akzeptable Datennutzung zu definieren.

There is no specific ISO 27011 data classification policy that specifies which security controls should applied to classified data. Rather, section A.8.2 gives the following instructions:

- Daten klassifizieren — Informationen sollten gemäß rechtlichen Anforderungen, Wert und Empfindlichkeit gegenüber unbefugter Offenlegung oder Veränderung klassifiziert werden. Das Framework liefert keine genauen Beispiele für Klassifizierungsstufen, daher können Organisationen ihre eigenen Schemata entwickeln. Oft werden drei oder vier Klassifizierungsstufen verwendet, wie Restricted, Confidential und Public.

- Daten kennzeichnen — Die Organisation sollte Verfahren entwickeln, um Informationen gemäß ihrem Klassifizierungsschema zu kennzeichnen. Der Prozess umfasst das Kennzeichnen von Daten in digitalen und physischen Formaten. Das Kennzeichnungssystem muss klar und einfach zu verwalten sein.

- Regeln für den Umgang mit Daten festlegen — Die Organisation muss Regeln zum Schutz von Daten basierend auf deren Klassifizierung festlegen, wie zum Beispiel Zugriffsbeschränkungen oder Verschlüsselung.

Data Classification für GDPR

Die Dateninventur und -klassifizierung sind ebenfalls entscheidend für die Einhaltung der General Data Protection Regulation (GDPR) der EU. Der Text der GDPR der EU verwendet nicht die Begriffe „Dateninventur“ oder „Mapping“, aber diese Prozesse sind wesentlich, um personenbezogene Daten zu schützen und ein Data Security Programm zu verwalten, das den Datenschutzgesetzen entspricht. Zum Beispiel ist die Dateninventur der erste Schritt, um den Anforderungen an die Verwaltung von Verarbeitungstätigkeiten nachzukommen, einschließlich der Festlegung der Datenkategorien, des Verarbeitungszwecks und einer allgemeinen Beschreibung der relevanten technischen Lösungen und organisatorischen Sicherheitsmaßnahmen.

Organisationen müssen eine Datenschutz-Folgenabschätzung (DPIA) durchführen, die alle Prozesse umfasst, die bei der Erfassung, Speicherung, Nutzung oder Löschung personenbezogener Daten beteiligt sind. Die DPIA sollte auch den Wert oder die Vertraulichkeit der Informationen sowie die mögliche Verletzung von Privatsphärerechten oder den Distress bewerten, den Personen im Falle eines Sicherheitsvorfalls erleiden könnten.

Ausgewählte verwandte Inhalte:

[Kostenloser Leitfaden] GDPR-Compliance-ChecklisteWelche personenbezogenen Daten sind unter der DSGVO geschützt?

Die DSGVO definiert personenbezogene Daten als jegliche Informationen, die eine natürliche Person direkt oder indirekt identifizieren können, wie zum Beispiel:

- Name

- Identifikationsnummer

- Standortdaten

- Online-Kennung

- Einer oder mehrere Faktoren, die spezifisch für die physische, physiologische, genetische, mentale, wirtschaftliche, kulturelle oder soziale Identität der Person sind

Was fordert die DSGVO in Bezug auf die Netwrix Data Classification?

Um die GDPR-Datenklassifizierung ordnungsgemäß zu implementieren, müssen Organisationen die folgenden Fakten über die Daten in Betracht ziehen:

- Datentyp (finanzielle Informationen, Gesundheitsdaten usw.)

- Grundlage für den Datenschutz

- Kategorien beteiligter Personen (Kunden, Patienten usw.)

- Kategorien von Empfängern (insbesondere internationale Drittanbieter)

Ausgewählte verwandte Inhalte:

Erklärung der Microsoft File Classification Infrastructure (FCI)Dokumentation für das GDPR- und ISO 27001-Rahmenwerk

Die Anforderungen an die Dokumentation für die Einhaltung der DSGVO sind denen oben für ISO 27001 compliance sehr ähnlich, daher hilft der Ansatz der ISO 27001 Unternehmen dabei, die GDPR requirements ebenfalls zu erfüllen.

Data Classification für PCI DSS

Der Payment Card Industry Data Security Standard (PCI DSS) wurde entwickelt, um Karteninhaberdaten weltweit zu sichern. Organisationen müssen technische und betriebliche Maßnahmen umsetzen, um Schwachstellen zu mindern und Zahlungskartentransaktionen zu sichern.

Was ist Zahlungskarteninformation?

Zahlungskarteninformationen werden definiert als eine Kreditkartennummer (auch als Primärkontonummer oder PAN bezeichnet) in Kombination mit einem oder mehreren der folgenden Datenelemente:

- Name des Karteninhabers

- Servicecode

- Ablaufdatum

- CVC2-, CVV2- oder CID-Wert

- PIN oder PIN-Block

- Inhalt des Magnetstreifens einer Kreditkarte

Was fordert PCI DSS in Bezug auf die Datenklassifizierung?

Die PCI-Datenklassifizierung beinhaltet die Klassifizierung von Karteninhaberdaten nach Typ, Speicherberechtigungen und erforderlichem Schutzniveau. Organisationen müssen alle Instanzen von Karteninhaberdaten dokumentieren und sicherstellen, dass solche Daten außerhalb der definierten Karteninhaberumgebung nicht existieren.

Laut dem Netwrix 2020 Data Risk and Security Report können 75% der Finanzorganisationen, die Daten klassifizieren, Datenmissbrauch innerhalb von Minuten erkennen, während diejenigen, die keine Klassifizierung vornehmen, meist Tage (43%) oder Monate (29%) benötigen. Dies unterstreicht die Bedeutung der Datenklassifizierung für die Einhaltung der PCI DSS.

75% der Finanzorganisationen, die Daten klassifizieren, können Datenmissbrauch innerhalb von Minuten erkennen, während diejenigen, die dies nicht tun, meist Tage (43%) oder Monate (29%) benötigen

Quelle: 2020 Data Risk & Security Report

Datenklassifizierung für HIPAA

Die HIPAA Security Rule legt grundlegende administrative, physische und technische Schutzmaßnahmen fest, um die Vertraulichkeit, Integrität und Verfügbarkeit von geschützten Gesundheitsinformationen (PHI) zu gewährleisten. Elektronische PHI (ePHI) sind alle PHI, die auf elektronischen Medien gespeichert oder über diese übertragen werden. Zu den elektronischen Speichermedien gehören Computerfestplatten sowie abnehmbare Medien wie optische Disks und Speicherkarten. Übertragungsmedien umfassen das Internet oder private Netzwerke.

Die Klassifizierung von PHI-Daten umfasst die folgenden Details über einen Patienten:

- Name

- Adresse

- Jedes Datum, das direkt mit einer Person in Verbindung steht (wie Geburtsdatum, Aufnahme- oder Entlassungsdatum oder Todesdatum), sowie das genaue Alter von Personen, die älter als 89 Jahre sind

- Telefon- oder Faxnummer

- E-Mail-Adresse

- Sozialversicherungsnummer

- Medizinische Aktennummer

- Nummer des Begünstigten der Krankenversicherung oder Krankenversicherungspolice

- Fahrzeugidentifikator, Seriennummer oder Kfz-Kennzeichen

- Web-URL oder IP-Adresse

- Biometrische Identifikatoren wie Fingerabdruck, Stimmprofil oder Gesichtsfoto

- Jede andere einzigartige Identifikationsnummer, Merkmal oder Code

Was fordert HIPAA in Bezug auf die Datenklassifizierung?

HIPAA verlangt von Organisationen, die Integrität von ePHI zu gewährleisten und es vor unbefugter Änderung oder Zerstörung zu schützen. Daher muss jede abgedeckte Einheit oder Geschäftspartner ihr ePHI inventarisieren und die Risiken für dessen Vertraulichkeit, Verfügbarkeit und Integrität identifizieren. Die Organisation muss feststellen, wo das ePHI gespeichert, empfangen, aufrechterhalten oder übertragen wird. Organisationen können diese Daten sammeln, indem sie vergangene Projekte überprüfen, Interviews durchführen und Dokumentationen sichten.

HIPAA-Datenklassifizierungsrichtlinien erfordern das Gruppieren von Daten entsprechend ihrer Sensibilitätsstufe. Die Klassifizierung von Daten wird bei der Bestimmung von Basissicherheitskontrollen zum Schutz der Daten helfen. Organisationen können mit einer einfachen dreistufigen Datenklassifizierung beginnen:

- Eingeschränkte/vertrauliche Daten — Daten, deren unbefugte Offenlegung, Veränderung oder Zerstörung erheblichen Schaden verursachen könnte. Diese Daten erfordern das höchste Sicherheitsniveau und kontrollierten Zugang nach dem Prinzip der geringsten Berechtigung.

- Interne Daten — Daten, deren unbefugte Offenlegung, Veränderung oder Zerstörung geringen oder mäßigen Schaden verursachen könnte. Diese Daten sind nicht zur öffentlichen Freigabe bestimmt und erfordern angemessene Sicherheitskontrollen.

- Öffentliche Daten — Obwohl öffentliche Daten keinen Schutz vor unbefugtem Zugriff benötigen, benötigen sie dennoch Schutz vor unbefugter Modifikation oder Zerstörung.

Data Classification für SOX

Obwohl der Sarbanes-Oxley Act (SOX) keine spezifische Vorgabe zur Datenklassifizierung macht, ist die Implementierung robuster Datenklassifizierungspraktiken ein entscheidender Schritt, um sich an dessen Ziele anzupassen. Durch die Kategorisierung und Sicherung sensibler Finanzdaten können Unternehmen interne Kontrollen stärken, unbefugten Zugriff verhindern und die Genauigkeit und Integrität finanzieller Informationen wahren — unverzichtbare Aspekte der SOX compliance.

Was fordert SOX in Bezug auf die Datenklassifizierung?

Eine ordnungsgemäße Datenklassifizierung kann dabei helfen, die folgenden Abschnitte des SOX einzuhalten:

- Abschnitt 302: Unternehmensverantwortung für Finanzberichte — Verlangt, dass der CEO und CFO die Richtigkeit der Finanzberichte bestätigen. Data Classification kann Organisationen dabei helfen, die Genauigkeit und Zuverlässigkeit ihrer finanziellen Informationen sicherzustellen.

- Abschnitt 404: Bewertung interner Kontrollen — Verlangt von Unternehmen, angemessene interne Kontrollen für die Finanzberichterstattung aufrechtzuerhalten. Eine ordnungsgemäße Netwrix Data Classification ist unerlässlich, um zu wissen, welche Daten welchen Schutzgrad benötigen.

- Abschnitt 802: Strafrechtliche Sanktionen für die Veränderung von Dokumenten — Verbietet die Veränderung, Zerstörung oder Verschleierung von Aufzeichnungen. Eine ordnungsgemäße Netwrix Data Classification unterstützt dabei, wichtige Aufzeichnungen zu identifizieren und angemessene Kontrollen anzuwenden, um unbefugte Veränderungen oder Löschungen zu verhindern.

Datenklassifizierung für den California Consumer Protection Act (CCPA)

The California Consumer Protection Act (CCPA) is a robust privacy law that aims to give consumers more control over their personal information collected by businesses. While the CCPA doesn’t explicitly prescribe data classification methodologies, it heavily emphasizes the protection and categorization of consumer data. CCPA data classification is vital for compliance as it enables businesses to effectively manage and safeguard the personal information they collect. By categorizing data based on its sensitivity, businesses can more readily identify, control and protect personal information as required by the CCPA.

Was fordert das CCPA in Bezug auf die Netwrix Data Classification?

Unter dem CCPA sind Organisationen verpflichtet, Maßnahmen zu implementieren, die die Klassifizierung und Handhabung personenbezogener Daten auf eine Weise beinhalten, die den Schutz und die Privatsphäre der Informationen der Verbraucher gewährleistet. Auch wenn der CCPA keine expliziten Methoden zur Datenklassifizierung vorschreibt, ist es dennoch erforderlich, dass Unternehmen mehrere Aktionen durchführen:

- Identifizieren und kategorisieren Sie personenbezogene Daten — Unternehmen müssen die Arten von personenbezogenen Daten, die sie erfassen, verarbeiten oder speichern, identifizieren und kategorisieren. Dies umfasst, ist aber nicht beschränkt auf:

- Namen

- Adressen

- Sozialversicherungsnummern

- Biometrische Daten

- Geolokalisierungsinformationen

- Online-Kennungen

- Sicherheitsmaßnahmen umsetzen — Das Gesetz verpflichtet Organisationen dazu, robuste Sicherheitsmaßnahmen zu etablieren, um personenbezogene Daten zu schützen. Verschlüsselung, Zugriffskontrollen und andere Sicherheitspraktiken werden häufig verwendet, um sensible Daten zu sichern.

- Wahrung der Verbraucherrechte — Die CCPA räumt Verbrauchern Rechte in Bezug auf ihre persönlichen Informationen ein, einschließlich des Rechts zu erfahren, welche Daten gesammelt werden, des Rechts die Löschung ihrer Daten zu verlangen und des Rechts, dem Verkauf ihrer Daten zu widersprechen. Die Datenklassifizierung hilft dabei, die Daten zu identifizieren und zu verwalten, die diesen Rechten unterliegen, sodass Organisationen angemessen auf Anfragen von Verbrauchern reagieren können.

- Gewährleisten Sie Transparenz und Verantwortlichkeit — Unternehmen müssen transparent über ihre Datenpraktiken sein und Verantwortung dafür übernehmen, wie sie mit Verbraucherinformationen umgehen. Data Classification unterstützt diese Anforderungen, indem es Organisationen ermöglicht, ihre Datenverarbeitungsprozesse und Compliance-Bemühungen zu dokumentieren und nachzuweisen.

Datenklassifizierung für Cybersecurity Maturity Model Certification

Das Cybersecurity Maturity Model Certification (CMMC) ist ein vom US-Verteidigungsministerium (DoD) entwickelter Rahmen, um die Cybersicherheitslage von Verteidigungsunternehmern und Subunternehmern zu verbessern. Ein wesentlicher Bestandteil des CMMC ist die Betonung des Schutzes und der Kategorisierung sensibler Informationen. Die Datenklassifizierung ermöglicht es Organisationen, sensible Daten systematisch zu kategorisieren und zu schützen, was mit den Sicherheitszielen des CMMC-Rahmens übereinstimmt.

Was fordert CMMC in Bezug auf die Datenklassifizierung?

CMMC umfasst fünf Stufen der Cybersicherheitsreife, wobei höhere Stufen strengere Kontrollen zum Schutz sensibler Informationen vorschreiben:

- Stufe 1: Grundlegende Cyber-Hygiene — Diese Stufe konzentriert sich auf grundlegende Cybersecurity-Kontrollen und -Praktiken, wie die Pflege von Antivirensoftware, das Festlegen grundlegender Passwortanforderungen und die Durchführung von Cybersecurity-Schulungen für Mitarbeiter.

- Stufe 2: Fortgeschrittene Cyber-Hygiene — Stufe 2 umfasst die Erstellung dokumentierter Richtlinien und die Implementierung kontrollierter Prozesse, um einen strukturierteren Ansatz für die Cybersicherheit zu gewährleisten.

- Stufe 3: Gute Cyber-Hygiene — Stufe 3 stellt eine bedeutende Weiterentwicklung in den Cybersicherheitspraktiken einer Organisation dar. Sie beinhaltet die Implementierung eines umfassenden und gut dokumentierten Sets von Sicherheitsrichtlinien und -praktiken. Diese Stufe entspricht dem Schutz von CUI, wie zuvor definiert.

- Stufe 4: Proaktiv — Auf Stufe 4 müssen Organisationen einen proaktiven Ansatz zur Cybersicherheit zeigen, einschließlich der regelmäßigen Überprüfung und Anpassung von Cybersicherheitspraktiken, um komplexere und sich entwickelnde Bedrohungen wie Advanced Persistent Threats (APTs) anzugehen.

- Stufe 5: Fortgeschritten/Progressiv — Organisationen auf dieser Stufe zeigen einen fortgeschrittenen und hochgradig adaptiven Ansatz in der Cybersicherheit. Dies umfasst die kontinuierliche Überwachung, Überprüfung und Verbesserung von Cybersicherheitsprozessen und -praktiken, um ausgeklügelte Cyberbedrohungen schnell zu erkennen und zu mildern.

Die Klassifizierung von Daten ist wesentlich, um die Anforderungen jeder CMMC-Stufe zu erfüllen. Sie beinhaltet das Anwenden von Labels auf Daten und dann die Implementierung von Zugriffskontrollen, Verschlüsselung und anderen Sicherheitsmaßnahmen, um diese Daten angemessen zu schützen. Eine effektive Datenklassifizierung stärkt auch die Cyber-Resilienz von Verteidigungsunternehmern in der heutigen dynamischen Bedrohungslandschaft.

Data Classification für den Federal Information Security Management Act (FISMA)

Der Federal Information Security Management Act (FISMA) bietet einen Satz von Richtlinien und Sicherheitsstandards. FISMA compliance ist für US-Bundesbehörden, staatliche Stellen, die Bundesprogramme wie Medicare verwalten, und private Unternehmen, die eine vertragliche Beziehung mit der US-Regierung haben, erforderlich.

Was fordert FISMA in Bezug auf die Netwrix Data Classification?

Die Anforderungen zur Datenklassifizierung nach FISMA schreiben vor, dass Behörden die verschiedenen Arten von Informationen, die sie verarbeiten, identifizieren und kategorisieren. Dies beinhaltet eine detaillierte Bewertung, um zwischen verschiedenen Sensibilitätsstufen für unterschiedliche Daten, wie PII und geistiges Eigentum (IP), zu unterscheiden.

Weitere wichtige FISMA-Anforderungen umfassen Folgendes:

- Data-handling policies and procedures — Federal agencies are expected to establish specific policies and procedures for handling different categories of data. This might involve implementing access controls, encryption, data loss prevention mechanisms, and specific security protocols for different categories of information. For instance, policies could dictate that PII be encrypted both in transit and at rest, while classified documents might require restricted access and stringent control measures.

- Risk assessment and management — FISMA mandates a comprehensive risk management approach. Agencies are required to conduct detailed risk assessments for various data categories and implement controls commensurate with the level of risk associated with each category.

- Auditing and reporting — Compliance with FISMA standards includes regular auditing and reporting. Data classification enables agencies to effectively demonstrate compliance by showcasing that appropriate security controls are applied to protect different categories of data and that they undergo regular assessments and audits.

- Incident response plans: Effective data classification assists in incident response. Agencies can develop precise response plans tailored to different categories of data, allowing for swift and appropriate actions in the event of a security breach or incident.

Netwrix Data Classification

Summary

The major compliance regulations have a lot in common when it comes to data classification. In general, organizations should follow this process:

- Define the purpose of data classification, such as:

- To mitigate the risks associated with unauthorized disclosure and access (e.g., PCI DSS)

- To comply with industry standards that require information classification (e.g., ISO 27001)

- To uphold data subject rights and retrieve specific information in a set timeframe (e.g., GDPR)

- Define the scope of the data environment, and then perform a review of all in-scope data.

- Define levels of data sensitivity and classify the data. Start with a minimum number of levels so as not to overcomplicate the process.

- Develop data handling guidelines to ensure the security of each category of data.

Teilen auf

Erfahren Sie mehr

Über den Autor

Farrah Gamboa

Senior Director of Product Management

Senior Director of Product Management bei Netwrix. Farrah ist verantwortlich für die Entwicklung und Umsetzung der Roadmap von Netwrix Produkten und Lösungen im Bereich Data Security und Audit & Compliance. Farrah hat über 10 Jahre Erfahrung in der Arbeit mit unternehmensweiten Data Security Lösungen und kam zu Netwrix von Stealthbits Technologies, wo sie als Technical Product Manager und QC Manager tätig war. Farrah hat einen BS in Industrieingenieurwesen von der Rutgers University.

Erfahren Sie mehr zu diesem Thema

Markt für Lösungen im Bereich Privileged Access Management: Leitfaden 2026

Die nächsten fünf Minuten der Compliance: Aufbau einer identitätsorientierten Datensicherheit in der APAC-Region

Vom Lärm zur Aktion: Datenrisiken in messbare Ergebnisse umwandeln

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Beispiel für Risikoanalyse: Wie man Risiken bewertet