Auffinden von missbrauchbaren Active Directory-Berechtigungen mit BloodHound

Dec 9, 2022

BloodHound ist ein leistungsstarkes Werkzeug, das Schwachstellen in Active Directory (AD) identifiziert. Cyberkriminelle missbrauchen dieses Tool, um Ketten von ausnutzbaren Active Directory-Berechtigungen zu visualisieren, die es ihnen ermöglichen könnten, erweiterte Rechte zu erlangen, einschließlich der Mitgliedschaft in der mächtigen Domain-Admin-Gruppe.

Dieser Leitfaden soll Penetrationstestern helfen, mit BloodHound diese Schwachstellen zuerst zu identifizieren, damit Unternehmen Angriffe abwehren können.

Ausgewählte verwandte Inhalte:

Best Practices für die Sicherheit von Active DirectoryWas ist BloodHound und wie funktioniert es?

BloodHound ist ein Active Directory Aufklärungs- und Angriffspfad-Management-Tool, das Graphentheorie verwendet, um verborgene Beziehungen, Benutzerberechtigungen, Sitzungen und Angriffspfade in einer Windows-Quelldomäne zu identifizieren. Sein Hauptzweck ist es, Cybersicherheitsexperten die notwendige Einsicht zu geben, um ihr IT-Ökosystem vor Bedrohungsakteuren zu schützen.

Wie funktioniert BloodHound? Es handelt sich um eine JavaScript-Web-App auf einer einzigen Seite, die mit Electron kompiliert wurde und Windows AD-Objekte als Knoten in einer Neo4j-Datenbank speichert. Es verfügt über einen PowerShell-Ingestor und unterstützt Azure ab Version 4.0.

Auditing und Reporting für Active Directory

Erfahren Sie mehrErfassung von Active Directory-Berechtigungen

Da BloodHound ein Datenvisualisierungs- und Analysewerkzeug ist, sollten Sie es mit einem Datensammlungswerkzeug wie SharpHound oder AzureHound verwenden. Um die Menge Ihrer Active Directory-Berechtigungen zu sammeln, gehen Sie wie folgt vor:

- Zuerst laden Sie die neueste Version von AzureHound oder SharpHound herunter und installieren sie, und dann führen Sie sie aus.

- Standardmäßig werden mehrere JSON-Dateien erstellt und in eine Zip-Datei gepackt. Ziehen Sie diese Zip-Datei per Drag-and-Drop in BloodHound.

- Erforschen Sie die Daten mit BloodHound, wie unten beschrieben.

Wie BloodHound mit Active Directory-Berechtigungen arbeitet

BloodHound ermöglicht AD-Penetrationstestern, Angriffspfade zu kartieren — Ketten von Zugriffsberechtigungen und anderen Sicherheitsanfälligkeiten, die es Angreifern ermöglichen könnten, sich seitlich zu bewegen und ihre Privilegien in der Umgebung zu erhöhen. Zum Beispiel können sie die Suchleiste verwenden, um die Gruppe der Domain Users zu finden und zu überprüfen, ob die Gruppe irgendwo lokale Adminrechte hat und welche AD-Objekte sie kontrolliert.

Tatsache ist, dass viele Organisationen im Laufe der Jahre die Kontrolle über ihre Active Directory-Berechtigungen verlieren. Während das Unternehmen wächst und sich verändert, vergisst die Organisation, Rechte zu entfernen, die Benutzer nicht mehr benötigen, wodurch Schwachstellen entstehen, die Angreifer ausnutzen können.

Zu den häufig missbrauchten Privilegien gehören:

- Passwort zurücksetzen — Das Recht, das Passwort eines Benutzerkontos zu ändern, ohne das aktuelle Passwort zu kennen

- Hinzufügen von Mitgliedern — Die Fähigkeit, Benutzer zu einer bestimmten Gruppe hinzuzufügen

- Vollzugriff — Das Recht, alles zu tun, was Sie mit einem Benutzer oder einer Gruppe möchten

- Write Owner / Write DACL — Das Recht, Berechtigungen und Eigentum an einem Objekt zu ändern

- Schreiben — Die Fähigkeit, Objektattribute zu schreiben

- Erweiterte Rechte — Eine Kombination verschiedener Rechte, einschließlich Passwort zurücksetzen (für eine vollständige Referenz von TechNet, klicken Sie hier)

Wie man BloodHound verwendet, um Active Directory-Berechtigungen zu sammeln

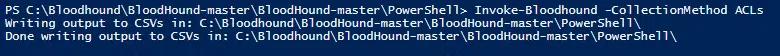

Der erste Schritt beim Abbilden von Angriffspfaden ist das Sammeln von Berechtigungen. Führen Sie auf einem Computer, der der Domäne beigetreten ist, von der Sie Berechtigungen sammeln möchten, den folgenden PowerShell-Befehl aus:

Invoke-Bloodhound -CollectionMethod ACLs

Dies wird einen CSV-Export aller Active Directory-Berechtigungen erstellen, den wir dann in BloodHound importieren.

Beispielhafte Angriffspfade

Lassen Sie uns mehrere Beispiele für Angriffspfade überprüfen.

Angriffspfad 1: Passwort zurücksetzen

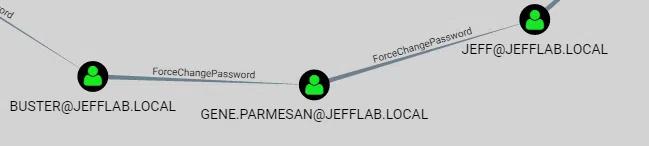

Der erste BloodHound-Angriffspfad, den wir untersuchen werden, ist die Fähigkeit, Benutzerpasswörter zurückzusetzen.

Die Fähigkeit, ein Passwort zurückzusetzen, wird in BloodHound als Angriffspfad mit der Bezeichnung „ForceChangePassword“ angezeigt:

Durch die Verknüpfung mehrerer Passwortzurücksetzungen ist es möglicherweise möglich, von einem nicht privilegierten Konto zu einem Domain-Admin zu gelangen, wie unten dargestellt:

Beachten Sie, dass ein Benutzer es bemerken wird, wenn sein Passwort zurückgesetzt wird, während er sein Konto aktiv nutzt. Daher könnte ein Angreifer die letzte Anmeldezeit des Kontos überprüfen, um zu sehen, ob er ein Passwort zurücksetzen kann, ohne entdeckt zu werden.

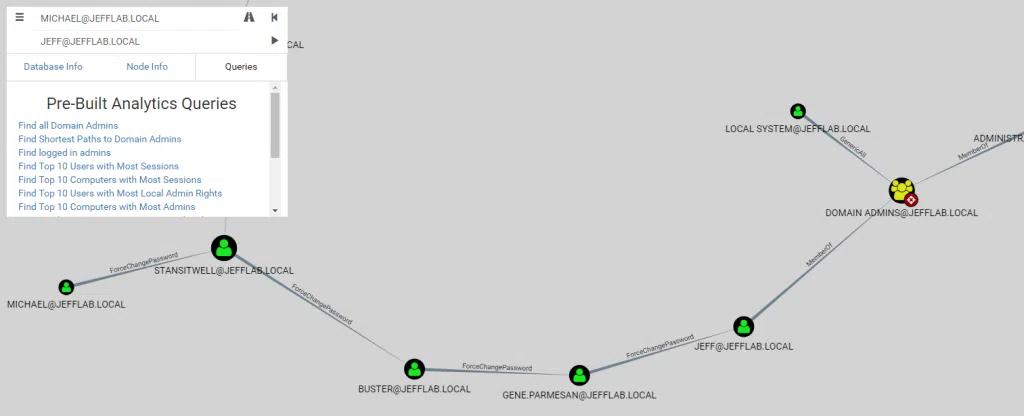

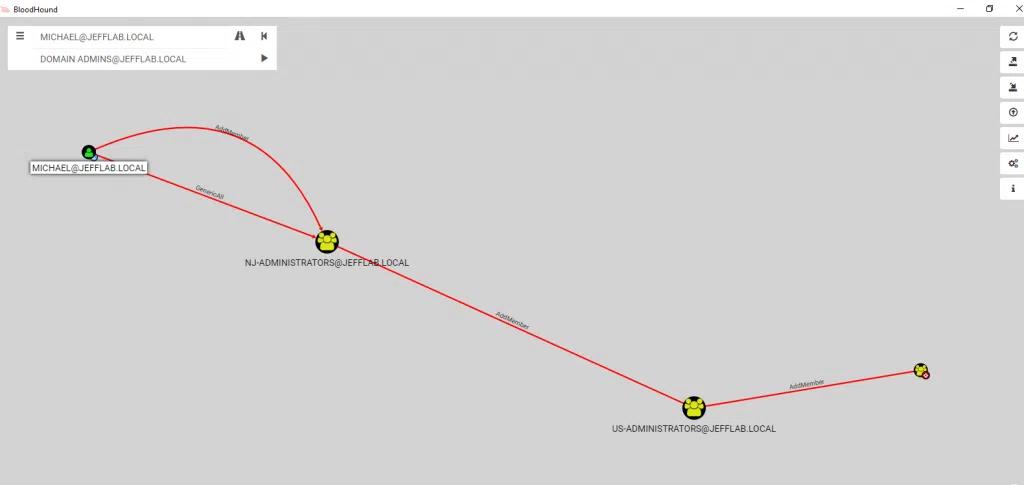

Angriffspfad 2: Gruppenmitgliedschaft

Ein weiterer Angriffspfad missbraucht die Fähigkeit, Mitglieder zu Gruppen hinzuzufügen. Indem Angreifer Benutzer zu Gruppen hinzufügen, können sie schrittweise ihren Zugang erhöhen, bis sie sich selbst zu einer Gruppe hinzufügen können, die Zugriff auf die sensiblen Daten hat, auf die sie abzielen. Dieser Ansatz ist für Gegner sehr nützlich, da sie selten Mitglied in einer hochprivilegierten Gruppe wie Domain Admins sein müssen, um auf die Daten zugreifen zu können, die sie wollen, und das Hinzufügen eines Benutzers zu weniger privilegierten Gruppen löst selten Alarme aus.

In BloodHound wird die Fähigkeit, eine Gruppe zu ändern, in einem Angriffspfad mit dem Label „AddMember“ angezeigt, wie unten dargestellt:

Indem eine Reihe von Gruppenmitgliedschaftsänderungen miteinander verknüpft werden, kann ein Angreifer seine Rechte schrittweise erhöhen, bis er sein Ziel erreicht. Das Beispiel veranschaulicht, wie ein nicht privilegierter Benutzer durch Änderungen der Gruppenmitgliedschaft zum Domain-Admin werden kann:

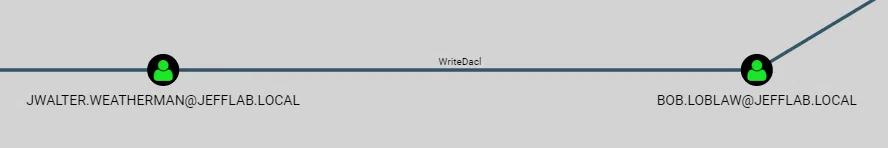

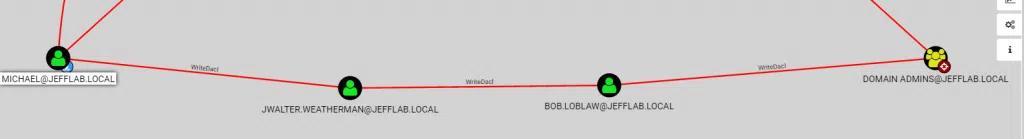

Angriffspfad 3: Berechtigungen ändern

Das Ändern von Berechtigungen für ein Objekt ermöglicht es Ihnen im Grunde alles zu tun, was Sie möchten. Zum Beispiel können Sie sich selbst das Recht geben, die Mitgliedschaft einer Gruppe zu ändern, ein Passwort zurückzusetzen oder wertvolle Informationen aus erweiterten Attributen zu extrahieren. Dies ist besonders gefährlich bei der Verwendung von Local Administrator Password Solution (LAPS).

In BloodHound wird die Fähigkeit, Berechtigungen für ein Objekt zu ändern, als „WriteDacl“ bezeichnet:

Indem mehrere Berechtigungsänderungen miteinander verknüpft werden, kann ein Angreifer sich seitlich bewegen und erhöhte Rechte erlangen, wie unten gezeigt:

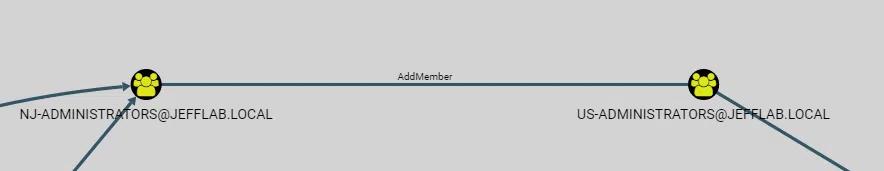

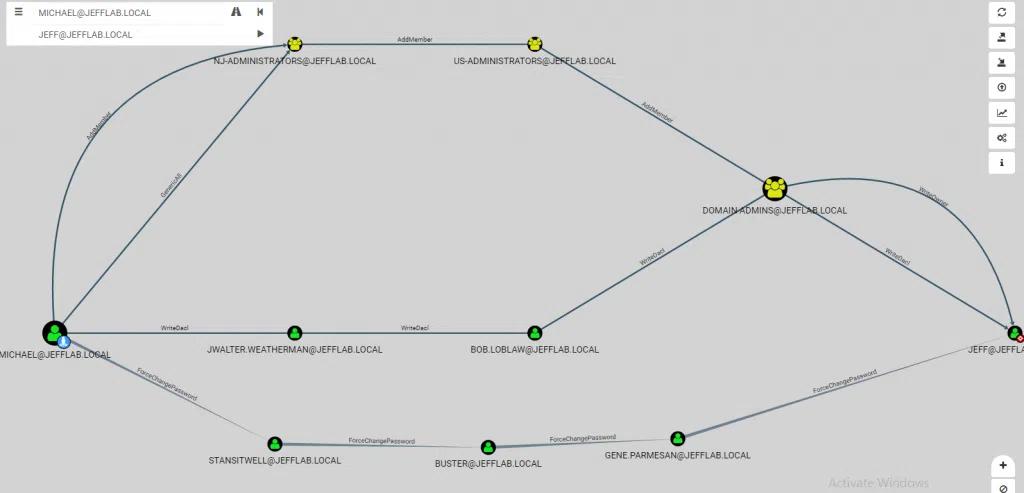

Angriffspfad 4: Kombinationsangriffe

Die meisten Angriffspfade beinhalten mehrere Arten von Berechtigungen. Das folgende Beispiel veranschaulicht drei Angriffspfade vom unprivilegierten Benutzerkonto „Michael“ zu einem Domain Admin-Konto:

Wie Netwrix Ihnen helfen kann, sich gegen Angriffe auf Active Directory-Berechtigungen zu schützen

Um Ihre Sicherheit zu verbessern, beginnen Sie damit, die oben diskutierten Berechtigungen zu überprüfen, da sie zu den am häufigsten ausgenutzten Rechten gehören.

BloodHound ist eine hervorragende Methode, um potenzielle Probleme in Ihrem Windows AD domain zu visualisieren. Es erfordert jedoch viel manuelle Arbeit. Daher könnte Ihr Cybersicherheitsteam BloodHound möglicherweise nicht nutzen, um Ihre Vermögenswerte und Systeme zu schützen, besonders wenn es bereits mit Projekten und technischen Anfragen beschäftigt ist.

Eine der besten Methoden, um die Angriffsfläche Ihres Windows Active Directory-Domäne zu verringern, ist die Verwendung von Netwrix’s End-to-End-Active Directory security solution. Leistungsstark, umfassend und benutzerfreundlich hilft Ihnen unsere Software, Ihr Active Directory zu sichern, Ihre Risikominderungsbemühungen zu priorisieren und Ihre Sicherheitslage zu stärken. Insbesondere ermöglicht Ihnen unser Tool:

- Identifizieren, bewerten und priorisieren Sie Risiken in Ihrer AD security Posture

- Schützen Sie sich vor Identitätsdiebstahl

- Behalten Sie Privilegienänderungen im Auge

- Schnell Bedrohungen erkennen und darauf reagieren, einschließlich fortgeschrittener Bedrohungen wie Golden Ticket attacks und Kerberoasting

- Minimieren Sie Geschäftsunterbrechungen mit blitzschneller AD-Wiederherstellung

Fordern Sie eine kostenlose Testversion von Netwrix Directory Manager an

Teilen auf

Erfahren Sie mehr

Über den Autor

Joe Dibley

Sicherheitsforscher

Security Researcher bei Netwrix und Mitglied des Netwrix Security Research Teams. Joe ist ein Experte für Active Directory, Windows und eine Vielzahl von Unternehmenssoftwareplattformen und -technologien. Joe erforscht neue Sicherheitsrisiken, komplexe Angriffstechniken sowie zugehörige Milderungs- und Erkennungsmaßnahmen.

Erfahren Sie mehr zu diesem Thema

Datenschutzgesetze der Bundesstaaten: Unterschiedliche Ansätze zum Datenschutz

Was ist elektronisches Records Management?

Reguläre Ausdrücke für Anfänger: Wie man beginnt, sensible Daten zu entdecken

Externe Freigabe in SharePoint: Tipps für eine kluge Implementierung

Vertrauensstellungen in Active Directory