Wie Gegner Persistenz mithilfe von AdminSDHolder und SDProp erreichen

Jun 16, 2023

Sobald ein Angreifer privilegierte Anmeldeinformationen kompromittiert hat, zum Beispiel durch die Ausnutzung eines Angriffspfades, möchten sie sicherstellen, dass sie ihren Stützpunkt im Bereich nicht verlieren. Das heißt, selbst wenn die Konten, die sie kompromittiert haben, deaktiviert werden oder deren Passwörter zurückgesetzt werden, möchten sie in der Lage sein, problemlos wieder Domain-Admin-Rechte zu erlangen.

Eine Möglichkeit, diese Persistenz zu erreichen, besteht darin, Funktionen von Active Directory auszunutzen, die dazu dienen, privilegierte Konten zu schützen: AdminSDHolder und SDProp. Dieser Artikel erklärt, wie diese Taktik funktioniert und wie man sich dagegen verteidigen kann.

Was sind AdminSDHolder und SDProp?

AdminSDHolder ist ein Container, der in jeder Active Directory-Domäne zu einem speziellen Zweck existiert: Die Zugriffskontrollliste (ACL) des AdminSDHolder-Objekts wird als Vorlage verwendet, um Berechtigungen auf alle geschützten Gruppen in Active Directory und deren Mitglieder zu kopieren. (Protected groups sind jene integrierten Gruppen, die als besonders sicherheitsbedürftig identifiziert wurden, einschließlich Domain Admins, Administrators, Enterprise Admins und Schema Admins.)

Der SDProp-Prozess wendet die ACL des AdminSDHolder-Objekts standardmäßig alle 60 Minuten auf alle geschützten Gruppen und deren Mitglieder an. Da die ACL für AdminSDHolder sehr restriktiv ausgelegt ist, hilft dieser Prozess normalerweise, die Sicherheit zu erhöhen.

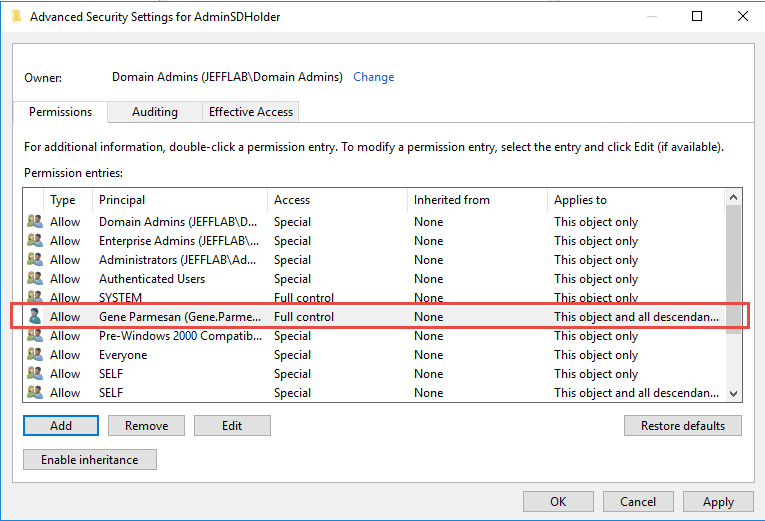

Allerdings, wenn ein Angreifer die ACL für AdminSDHolder ändert, dann werden diese geänderten Zugriffsberechtigungen automatisch auf alle geschützten Objekte angewendet. Zum Beispiel könnte ein Gegner ein Benutzerkonto, das sie kontrollieren, zur ACL von AdminSDHolder hinzufügen und ihm Vollzugriffsberechtigungen geben:

Selbst wenn ein Administrator eine unangemessene Berechtigung an einem bestimmten geschützten Objekt sieht und sie entfernt, wird der SDProp-Prozess die geänderte ACL innerhalb einer Stunde einfach wieder anwenden. Als Ergebnis hilft diese Strategie Angreifern dabei, Zugang zu sensiblen Informationen zu erlangen.

Bewertung Ihres Risikos mit AdminCount

AdminCount ist ein Attribut von Active Directory-Objekten. Ein AdminCount-Wert von 1 zeigt an, dass das Objekt Mitglied von mindestens einer geschützten Gruppe ist (oder war). Wenn Sie also alle Objekte mit einem AdminCount-Wert von 1 betrachten, bekommen Sie eine Vorstellung davon, wie weitreichend ein Angriff gegen AdminSDHolder für Ihre Umgebung sein könnte.

Diese Analyse kann einfach mit PowerShell und einer LDAP-Filteroperation durchgeführt werden:

$ldapFilter = “(adminCount=l)”

$domain = New-Object System.DirectoryServices.DirectoryEntry

$search = New-Object System.DirectoryServices.DirectorySearcher

$search.SearchRoot = $domain

$search.PageSize = 1000

$search.Filter = $ldapFilter

$search.SearchScope = “Subtree”

$results = $search.FindAll()

foreach ($result in $results)

{

SuserEntry = $result.GetDirectoryEntry()

Write-host “Object Name = “ $userEntry.name

Write-host “Obect Class = “ $userEntry.objectClass

foreach($AdminCount in $userEntry.adminCount)

{

Write-host “AdminCount =” $AdminCount

Write-host “”

}

}

Es ist zu beachten, dass selbst wenn ein Benutzer aus einer privilegierten Gruppe entfernt wird, sein AdminCount-Wert auf 1 bleibt; jedoch wird er nicht länger als geschütztes Objekt von Active Directory angesehen, sodass die AdminSDHolder-ACL nicht auf ihn angewendet wird. Dennoch werden sie wahrscheinlich immer noch eine Version der AdminSDHolder-Berechtigungen haben, da die Vererbung ihrer Berechtigungen immer noch deaktiviert ist, ein Überbleibsel aus der Zeit, als sie durch die AdminSDHolder-Berechtigungen geschützt waren. Daher ist es immer noch sinnvoll, diese Objekte zu betrachten und in den meisten Fällen die Vererbung der Berechtigungen zu aktivieren.

Schutz vor AdminSDHolder-Missbrauch

Nur Benutzer mit administrativen Rechten können die AdminSDHolder-ACL ändern, daher ist der beste Weg, sich gegen diese Persistenz-Taktik zu schützen, die Kompromittierung von administrativen Anmeldeinformationen zu verhindern.

Zusätzlich ist es wichtig, im Falle einer Kompromittierung eines administrativen Kontos das AdminSDHolder-Objekt zu überwachen und bei jeglichen Änderungen Alarme zu erhalten. Änderungen sollten niemals vorkommen, daher ist jeder Alarm sofort zu untersuchen und rückgängig zu machen.

Es ist auch wichtig, regelmäßig über Objekte mit einem AdminCount-Wert von 1 zu berichten. Wenn eines dieser Objekte keine administrativen Rechte haben sollte, platzieren Sie es an der richtigen Stelle und stellen Sie sicher, dass es Berechtigungen erbt.

Wie Netwrix helfen kann

Die Netwrix Active Directory Security Solution kann Ihre Organisation dabei unterstützen, sich gegen Angriffe zu verteidigen, die AdminSDHolder und SDProp missbrauchen. Insbesondere können Sie:

- Schützen Sie privilegierte Konten vor Kompromittierung, damit sie nicht verwendet werden können, um AdminSDHolder zu ändern.

- Erkennen Sie umgehend verdächtiges Verhalten, das auf einen Identitätsdiebstahl hindeutet.

- Überwachen Sie das AdminSDHolder-Objekt und erhalten Sie Benachrichtigungen über jegliche Änderungen daran.

- Identifizieren und entfernen Sie übermäßige Berechtigungen, um den Schaden durch kompromittierte Anmeldeinformationen zu begrenzen.

- Bleiben Sie über jegliche Änderungen in Ihrer Active Directory-Umgebung durch Echtzeitwarnungen und detaillierte Berichte informiert.

Häufig gestellte Fragen

Was ist AdminSDHolder?

AdminSDHolder ist ein Containerobjekt, das in jeder Active Directory-Domäne erstellt wird. Seine ACL wird automatisch auf alle geschützten Gruppen in der Domäne und deren Mitglieder angewendet.

Wo befindet sich AdminSDHolder?

Der AdminSDHolder-Container befindet sich im System-Container (CN=System). Sie können ihn sehen, indem Sie „Erweiterte Funktionen“ in Active Directory Users and Computers (ADUC) Management-Konsole aktivieren.

Was ist AdminCount?

AdminCount ist ein Attribut von AD-Objekten. Ein AdminCount-Wert von 1 zeigt an, dass das Objekt Mitglied von mindestens einer geschützten Gruppe ist (oder war).

Teilen auf

Erfahren Sie mehr

Über den Autor

Jeff Warren

Chief Product Officer

Jeff Warren überwacht das Netwrix Produktportfolio und bringt über ein Jahrzehnt Erfahrung im sicherheitsorientierten Produktmanagement und der Entwicklung mit. Bevor er zu Netwrix kam, leitete Jeff die Produktorganisation bei Stealthbits Technologies, wo er seine Erfahrung als Software-Ingenieur nutzte, um innovative, unternehmensweite Sicherheitslösungen zu entwickeln. Mit einem praktischen Ansatz und einem Talent für die Lösung schwieriger Sicherheitsherausforderungen konzentriert sich Jeff darauf, praktikable Lösungen zu schaffen, die funktionieren. Er hat einen BS in Informationssystemen von der University of Delaware.

Erfahren Sie mehr zu diesem Thema

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Active Directory-Attribute: Letzte Anmeldung

Vertrauensstellungen in Active Directory

Ransomware-Angriffe auf Active Directory

So erstellen, löschen, benennen um, deaktivieren und fügen Sie Computer in AD mithilfe von PowerShell hinzu