Umfassender Leitfaden zur Active Directory Password Policy

Aug 9, 2024

Schwache oder gestohlene Passwörter bleiben ein führender Zugangspunkt für Angreifer, die auf Active Directory abzielen. Starke Passwortrichtlinien — bezüglich Länge, Komplexität, Wiederverwendung, Sperrung und Überwachung — sind wesentlich, um das Risiko von Accountübernahmen zu verringern und die Einhaltung von Vorschriften zu gewährleisten. Moderne Best Practices bevorzugen lange, komplexe Passwörter, unterstützt durch Werkzeuge wie Selbstbedienungs-Resets und Richtliniendurchsetzung, um Sicherheit mit Benutzerfreundlichkeit in Einklang zu bringen.

Einer der häufigsten Wege, wie Angreifer in ein Unternehmensnetzwerk eindringen können, ist das Kompromittieren des Benutzernamens und Passworts eines legitimen Benutzerkontos. Benutzernamen sind in der Regel leicht zu erraten, da sie einem etablierten Standard in einer gegebenen Organisation folgen, wie zum Beispiel FirstnameLastname@domain.com.

Leider ist es für Bedrohungsakteure heutzutage auch überraschend einfach, grundlegende Passwörter zu kompromittieren. Zum Beispiel können sie ein Programm ausführen, das verschiedene potenzielle Passwörter für ein bestimmtes Benutzerkonto ausprobiert. Wenn sie das richtige treffen, können sie in das Netzwerk eindringen und seitlich bewegen, um sensible Daten zu stehlen, Ransomware freizusetzen oder anderen Schaden anzurichten.

Daher ist es unerlässlich, eine starke Passwortrichtlinie zu etablieren, die Passwörter schwer zu erraten macht. Wenn Ihre Organisation Active Directory (AD) als primären Identitätsspeicher verwendet, kann dieser Artikel helfen. Er erklärt die verfügbaren Domänen-Passwortrichtlinieneinstellungen in AD, zeigt, wie Sie Ihre aktuelle Richtlinie überprüfen können, und erläutert die modernen password policy best practices, denen Sie folgen sollten. Anschließend wird untersucht, wie Drittanbieterlösungen Ihnen helfen können, die Vorteile starker Passwortrichtlinien zu nutzen, ohne die Benutzer zu frustrieren oder das Volumen der Helpdesk-Anrufe zu erhöhen.

Vorteile von starken Passwortrichtlinien

Passwortrichtlinien legen Standards für die Zusammensetzung von Passwörtern fest, wie Mindestlänge und Komplexitätsanforderungen. Sie können auch die Wiederverwendung früherer Passwörter verhindern, steuern, wie oft Passwörter geändert werden müssen, und sogar sicherstellen, dass eine übermäßige Anzahl fehlgeschlagener Anmeldeversuche zur Kontosperrung führt.

Starke und konsistente Passwortanforderungen für alle Benutzerkontenrichtlinien können das Risiko eines Kontokompromisses erheblich verringern, indem sie password spraying, Brute-Force- und Credential-Stuffing-Angriffe abwehren. Darüber hinaus sind starke Passwortrichtlinien für die Einhaltung einer Vielzahl von Vorschriften und Branchenstandards wie HIPAA und GDPR notwendig.

So konfigurieren Sie Active Directory Password Policies

So konfigurieren Sie Ihre Passwortrichtlinie

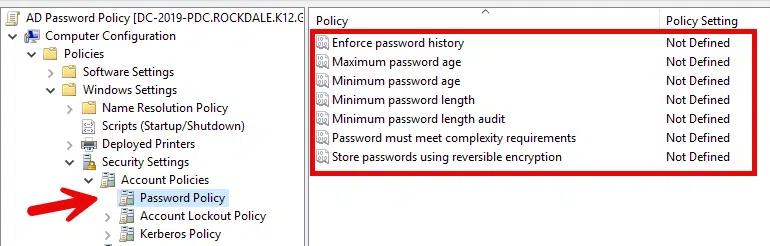

Um die Passwortrichtlinie zu konfigurieren, öffnen Sie die Group Policy Management Console (GPMC) auf einem Windows-Server und navigieren Sie zu Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Kontorichtlinien. Wählen Sie Password Policy und konfigurieren Sie jede der Richtlinieneinstellungen auf der rechten Seite.

Welche Einstellungen sollten Sie wählen? Ansätze zum Passwortmanagement haben sich in den letzten Jahren erheblich weiterentwickelt, wobei die aktuellen Best Practices weniger Wert auf häufige Passwortänderungen und mehr auf Passwortstärke legen. Die Standardeinstellungen von Microsoft sollten als Ausgangspunkt betrachtet werden; für starke Sicherheit und Compliance beachten Sie die folgende Anleitung:

Einstellung | Beschreibung | Standard | Best Practices |

|---|---|---|---|

|

Durchsetzung der Passworthistorie |

Die Anzahl einzigartiger Passwörter, die ein Benutzer erstellen muss, bevor er ein altes Passwort wiederverwenden darf |

24 |

Setzen Sie die Passworthistorie durch, um zu verhindern, dass Benutzer immer wieder alte Passwörter wiederverwenden. |

|

Maximales Passwortalter |

Wie lange ein Passwort gültig sein kann, bevor es abläuft und der Benutzer ein anderes wählen muss |

42 Tage |

Erwägen Sie, ein hohes maximales Passwortalter festzulegen und Benutzer nur dann zum Ändern ihrer Passwörter zu zwingen, wenn ein Ereignis wie ein Sicherheitsvorfall dies ratsam macht. |

|

Maximales Passwortalter |

Wie lange ein Passwort bestehen muss, bevor der Benutzer es ändern darf |

1 Tag |

Behalten Sie die Standardeinstellung bei, um zu verhindern, dass Benutzer die „enforce password history“-Einstellung umgehen, indem sie mehrere Passwortzurücksetzungen hintereinander durchführen, um ein bevorzugtes Passwort wiederzuverwenden. |

|

Mindestpasswortlänge |

Die minimale Anzahl an Zeichen, die ein Passwort haben kann |

7 |

Microsoft empfiehlt eine Einstellung von mindestens 12 Zeichen, da moderne Passwort-Knack-Tools 8-Zeichen-Strings in Sekunden knacken können. |

|

Audit der Mindestpasswortlänge |

Ermöglicht Administratoren, Passwortänderungen zu überprüfen, die gegen eine potenziell neue Mindestpasswortlänge verstoßen würden, bevor diese tatsächlich durchgesetzt wird. |

1 |

Microsoft empfiehlt, die Überwachungsrichtlinie drei bis sechs Monate aktiviert zu lassen, um alle Software zu erkennen, die die vorgeschlagene Mindestpasswortlänge nicht unterstützt. |

|

Das Passwort muss den Komplexitätsanforderungen entsprechen |

Legt fest, ob Passwörter die folgenden zwei Anforderungen erfüllen müssen: Ein Passwort darf nicht den Benutzernamen oder den Anzeigenamen des Benutzers enthalten. Ein Passwort muss Zeichen aus 3 der folgenden Kategorien enthalten: Großbuchstaben Kleinbuchstaben Basis-10-Ziffern Sonderzeichen, wie $ oder % |

Aktiviert |

Halten Sie die Einstellung für Passwortkomplexität aktiviert. Das Erfordern von Passwörtern, die Komplexitätsanforderungen entsprechen, kann automatisierte Angriffe verlangsamen und die Wahrscheinlichkeit verringern, dass Benutzer Passwörter für mehrere Konten wiederverwenden. |

|

Passwörter mit umkehrbarer Verschlüsselung speichern |

Unterstützt Apps, die von Benutzern verlangen, ein Passwort zur Authentifizierung einzugeben |

Deaktiviert |

Halten Sie diese Einstellung deaktiviert, um zu verhindern, dass Angreifer Passwörter entschlüsseln, die sie zu stehlen vermögen. |

Stärken Sie die Sicherheit mit Netwrix Password Policy Enforcer

Sehen Sie, wie Netwrix die Durchsetzung sicherer und konformer Passwortrichtlinien vereinfacht

So konfigurieren Sie Ihre Account Lockout Policy

Sie sollten Ihre Passwortrichtlinie durch eine Kontosperrungsrichtlinie ergänzen, um sicherzustellen, dass Angreifer nicht unbegrenzt versuchen können, ein Kontopasswort zu erraten.

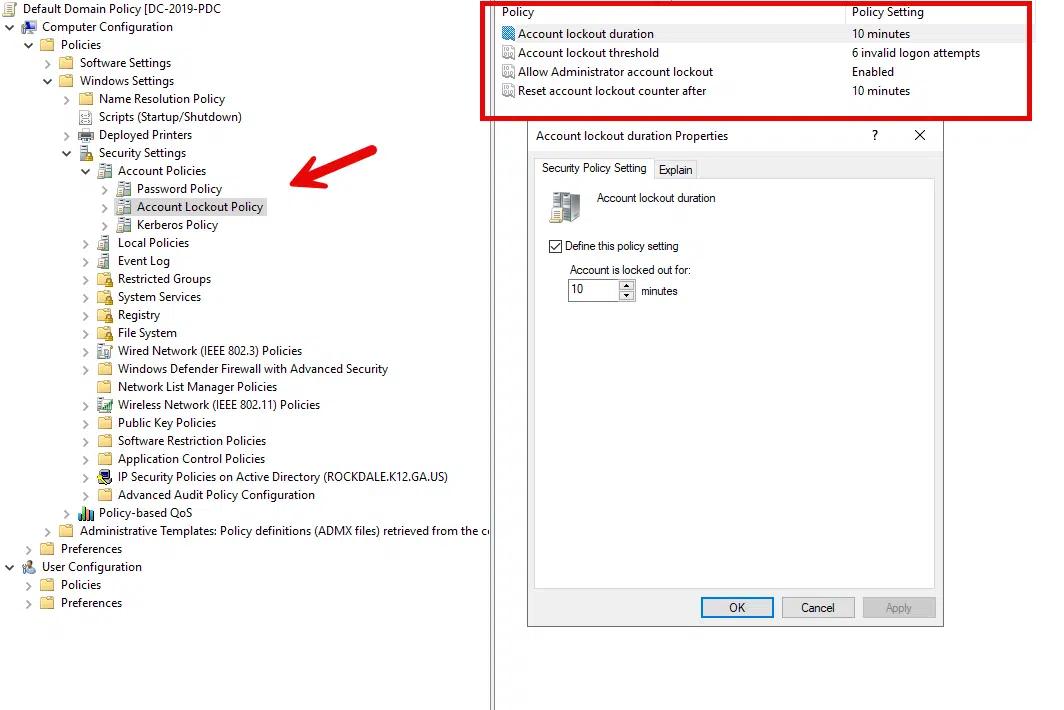

In GPMC, unter Kontorichtlinien, wählen Sie Account Lockout Policies. Die verfügbaren Einstellungen werden rechts angezeigt. Insbesondere können Sie festlegen, wie viele fehlgeschlagene Anmeldeversuche zu einer Sperrung führen und wie lange die Sperrung andauern wird.

Dauer der Kontosperrung: Die Anzahl der Minuten, für die ein Konto gesperrt wird, nachdem die maximale Anzahl fehlgeschlagener Anmeldeversuche erreicht wurde.

Kontosperrschwelle: Die Anzahl fehlgeschlagener Anmeldeversuche, die eine Sperrung des Kontos auslösen

Zulassen der Sperrung des Administrator-Kontos: Bestimmt, ob das integrierte Administrator-Konto der Kontosperrungsrichtlinie unterliegt.

Zurücksetzen des Sperrzählers für Kontosperrungen nach: Bestimmt die Anzahl der Minuten, die nach einem fehlgeschlagenen Anmeldeversuch vergehen müssen, bevor der Zähler für fehlgeschlagene Anmeldeversuche auf null zurückgesetzt wird.

So ändern Sie Ihre Passwortrichtlinien

Irgendwann müssen Sie möglicherweise Ihre Password Policy oder Account Lockout Policy aktualisieren. Beispielsweise möchten Sie nach einem Sicherheitsvorfall eine andere Einstellung vornehmen oder müssen neuen regulatorischen Anforderungen entsprechen. Das Ändern Ihrer bestehenden Password Policy GPO ist so einfach, wie zur GPMC zurückzukehren und die Einstellungen zu ändern. Der Prozess dauert nur wenige Minuten.

Wie man unterschiedliche Passwortrichtlinien für verschiedene Gruppen erstellt

Active Directory unterstützt feingranulare Kennwortrichtlinien, die es Ihnen ermöglichen, verschiedene Richtlinien auf unterschiedliche Gruppen und Benutzer anzuwenden. (Beachten Sie, dass Ihre Gesamtstrukturfunktionsebene mindestens Windows Server 2008 sein muss.) Zum Beispiel können Sie von Hochrisikogruppen wie Administratoren verlangen, längere Kennwörter zu haben und diese häufiger zu ändern als andere Benutzer.

Sie können feingranulare Passwortrichtlinien auf zwei Arten erstellen und verwalten:

- Im Active Directory Management Center (ADAC) klicken Sie auf Ihre Domain, navigieren zum Systemordner, klicken auf den Container für Passworteinstellungen und konfigurieren ein Objekt für Passworteinstellungen (PSO). Wenden Sie dann das PSO auf die gewünschten Gruppen an.

- Alternativ können Sie den PowerShell-Befehl New-ADFineGrainedPasswordPolicy verwenden.

Wie man die Passwortrichtlinie überwacht und Probleme behebt

So überprüfen Sie die Passwortrichtlinie in Active Directory

Sie sollten Ihre Active Directory password policy-Einstellungen genau im Auge behalten. Methoden hierfür umfassen Folgendes:

- Group Policy Management Console — Eine Option ist die Verwendung von GPMC, wie zuvor gezeigt.

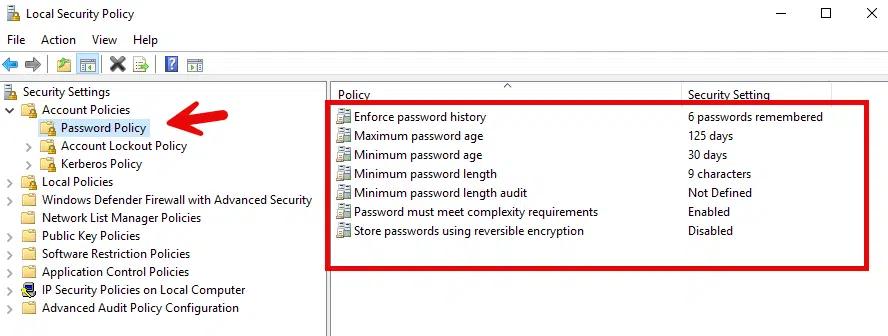

- Lokale Sicherheitsrichtlinie — Um dieses Tool auf einem Domänencomputer zu öffnen, geben Sie secpol.msc im Ausführen-Dialog oder in der Suchleiste ein. Navigieren Sie dann zu den Kennwortrichtlinieneinstellungen.

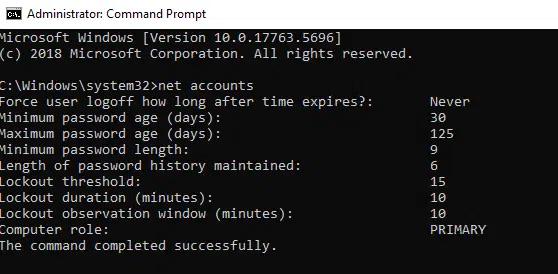

- Eingabeaufforderung — Sie können eine Eingabeaufforderung mit administrativen Privilegien öffnen und den Befehl net accounts verwenden, um die aktuellen Passwortrichtlinieneinstellungen anzuzeigen.

- PowerShell — Eine weitere Möglichkeit, die Kennwortrichtlinieneinstellungen der Domäne anzuzeigen, ist der Einsatz des Befehls Get-ADDefaultDomainPasswordPolicy.

So beheben Sie Probleme mit der Passwortrichtlinie

Wenn ein Benutzer nicht die aktuellste Passwortrichtlinie erhält, können Sie die folgenden Befehle auf seinem Gerät ausführen, um das Problem zu untersuchen und zu versuchen, es zu beheben:

- gpresult /r — Zeigt die auf den Benutzer und den Computer angewendeten GPOs

- gpupdate /force — Wendet die aktuellen GPO-Einstellungen an

Probleme mit der Passwortrichtlinie können auch mit Problemen bei der Replikation von Domain-Controllern (DC) zusammenhängen – wenn nicht alle DCs dieselben Einstellungen für die Passwortrichtlinie haben, könnten Benutzer je nach dem, mit welchem DC sie sich authentifizieren, inkonsistente Ergebnisse erleben. Um Replikationsfehler oder -verzögerungen zwischen Domain-Controllern zu sehen, verwenden Sie den Befehl repadmin /replsummary.

Überwindung gängiger Herausforderungen bei Passwortrichtlinien

Die grundlegendste Herausforderung bei der Implementierung von Passwortrichtlinien besteht darin, das Bedürfnis nach starker Sicherheit mit der Realität in Einklang zu bringen, dass Benutzer oft auf übermäßig strenge Regeln in einer Weise reagieren, die die Sicherheit untergraben. Zum Beispiel kann das Erfordern häufiger Passwortänderungen das Risiko von gestohlenen Passwortdatenbanken verringern – aber es kann Benutzer dazu veranlassen, Umgehungen zu nutzen, die die Sicherheit untergraben, wie zum Beispiel das Wählen schwächerer Passwörter oder einfach das Hinzufügen einer Zahl am Ende ihres Passworts bei jedem Mal. Ebenso reduziert das Erfordern, dass Benutzer lange und komplexe Passwörter erstellen, das Risiko, dass Hacker diese Passwörter erraten oder knacken können, um Zugang zum Unternehmensnetzwerk zu erhalten. Benutzer könnten jedoch dazu übergehen, ihre Passwörter aufzuschreiben, um frustrierende Aussperrungen zu vermeiden.

Eine angemessene Kommunikation kann helfen, dieses Problem zu mildern. Sicherheitsteams sollten den Benutzern nicht nur mitteilen, welche Passwortanforderungen bestehen, sondern auch erklären, warum sie notwendig sind und wie der Versuch, sie zu umgehen, zu Sicherheitsverletzungen und anderen Sicherheitsvorfällen führen kann. Wenn die Passwortrichtlinie geändert wird, stellen Sie sicher, dass Ihr Helpdesk-Team bereit ist, den Benutzern zusätzliche Unterstützung zu bieten.

Es gibt auch Tools von Drittanbietern, die helfen können. Insbesondere sollten Sie die folgenden Arten von Lösungen in Betracht ziehen:

- Software zur Durchsetzung von Passwortrichtlinien ermöglicht es Ihnen, Änderungen an der Passwortrichtlinie schrittweise umzusetzen und bietet eine Schonfrist, während der Benutzer ermutigt, aber nicht gezwungen werden, die neuen Anforderungen zu erfüllen.

- Passwort-Manager-Tools erleichtern es den Benutzern, strenge Richtlinien einzuhalten. Die Software generiert und speichert ein starkes und einzigartiges Passwort für jedes ihrer Konten und gibt es für sie ein, wann immer es benötigt wird. Auf diese Weise muss ein Benutzer nur ein Passwort erstellen und sich merken — das für die Passwort-Manager-Anwendung.

- Software für die Selbstbedienungs-Passwortzurücksetzung ermöglicht es Benutzern, ihre Passwörter sicher zurückzusetzen oder zu ändern und ihre Konten ohne Anruf beim Helpdesk zu entsperren. Da Kontosperrungen weniger problematisch sind, sind Benutzer weniger geneigt, sie mit unsicheren Umgehungen zu vermeiden.

Fazit

Starke Passwortrichtlinien sind ein wesentliches Element einer robusten Cybersicherheitsstrategie. Indem Sie die hier detailliert beschriebenen Best Practices befolgen, können Sie das Risiko einer Accountübernahme durch Gegner verringern und somit Sicherheit und Compliance verbessern.

Um eine zusätzliche Sicherheitsebene hinzuzufügen, fordern Sie Multifaktor-Authentifizierung (MFA) anstelle von nur einer Benutzer-ID und einem Passwort, insbesondere für risikoreiche Anwendungsfälle wie administrative Anmeldungen und Anfragen zum Zugriff auf sensible oder regulierte Daten.

Für weitere Informationen lesen Sie unsere Password Policy Best Practices für starke Sicherheit in AD.

Verhinderung des Passwortablaufs

Erfahren Sie, wie Sie das Passwortablaufdatum stoppen können, ohne die Sicherheit zu beeinträchtigen

Erfahren Sie mehrFAQ

Teilen auf

Erfahren Sie mehr

Über den Autor

Ian Andersen

VP of Pre Sales Engineering

Ian verfügt über mehr als zwei Jahrzehnte Erfahrung in der IT-Branche, mit einem Schwerpunkt auf Daten- und Zugriffssteuerung. Als VP of Pre Sales Engineering bei Netwrix ist er dafür verantwortlich, eine reibungslose Produktimplementierung und die Integration von Identity Management für Kunden weltweit zu gewährleisten. Seine lange Karriere hat ihn in die Lage versetzt, den Bedürfnissen von Organisationen jeder Größe zu dienen, mit Positionen, die die Leitung des Sicherheitsarchitekturteams für eine Fortune-100-US-Finanzinstitution und die Bereitstellung von Sicherheitslösungen für kleine und mittlere Unternehmen umfassen.

Erfahren Sie mehr zu diesem Thema

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

Wie man Passwörter mit PowerShell erstellt, ändert und testet

Windows Defender Credential Guard zum Schutz von Privileged Credentials verwenden

Was ist Microsoft LAPS: Wie können Sie dessen Sicherheit verbessern?

Schritte zur Kontrolle von lokalen Admin-Rechten