6 Gruppenrichtlinieneinstellungen, die Sie richtig konfigurieren müssen

May 7, 2019

Gruppenrichtlinie ist eine Konfigurationsmanagement-Technologie, die Teil von Windows Server Active Directory ist. Sie kann verwendet werden, um Einstellungen in Windows-Client- und Serverbetriebssystemen zu konfigurieren, um sicherzustellen, dass Sie eine konsistente und sichere Einrichtung über Geräte hinweg haben. Es gibt buchstäblich Hunderte von Einstellungen, die Sie verwenden können, wenn Sie Ihre Group Policy objects (GPOs) konfigurieren, aber in diesem Blogbeitrag zeige ich Ihnen sechs kritische Gruppenrichtlinien-Sicherheitseinstellungen, die Sie richtig einstellen müssen, um eine grundlegende Sicherheit in Ihrer Umgebung zu gewährleisten.

Ausgewählte verwandte Inhalte:

Wenn Sie die Gruppenrichtlinie auf die empfohlenen Einstellungen von Microsoft konfigurieren möchten, laden Sie das Security Compliance Toolkit herunter. Es enthält Sicherheitsgrundlinien für alle unterstützten Windows-Versionen, die Sie als Grundlage für Ihre eigenen Gruppenrichtlinienobjekte verwenden können, sowie Tabellen, die alle empfohlenen Einstellungen auflisten und erklären. Wenn Sie Geräte haben, die nicht Mitglieder einer Domäne sind, verwenden Sie die lokale Richtlinie, um Einstellungen zu konfigurieren. Das Toolkit enthält eine spezielle Anwendung, die das Verwalten von lokalen Richtlinieneinstellungen auf eigenständigen Geräten erleichtert.

Anwendungskontrolle (AppLocker)

Das Versäumnis, unbefugte Software von Ihren Maschinen fernzuhalten, ist einer der Hauptwege, wie Malware Systeme in den Griff bekommt. Obwohl es wichtig ist, lokalen Benutzern Administratorrechte zu entziehen, um systemweite Änderungen zu verhindern, reicht diese Einschränkung allein nicht aus, um zu verhindern, dass Benutzer (oder Prozesse, die im Kontext angemeldeter Benutzerkonten laufen) Code ausführen, der ernsthaften Schaden anrichten könnte.

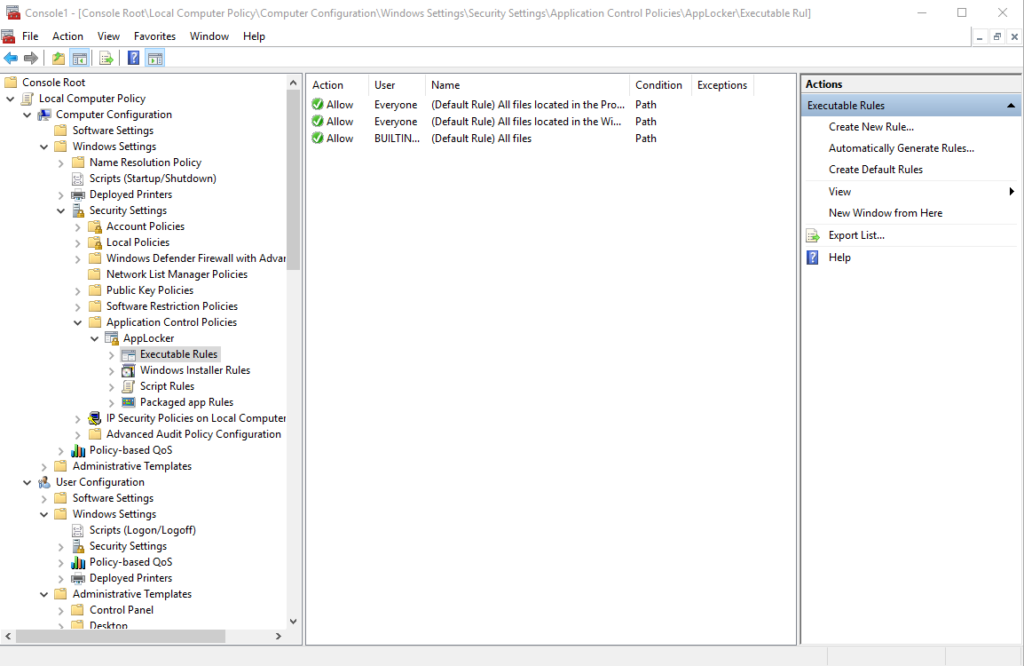

Um dies zu adressieren, führte Microsoft Windows 7 AppLocker ein, das es Systemadministratoren ermöglicht, schnell Anwendungskontrollrichtlinien auf Systeme anzuwenden. AppLocker funktioniert, indem es eine Whitelist von Prozessen, Skripten und Installationsprogrammen erstellt, die ausgeführt werden können. AppLocker-Einstellungen finden Sie in der Gruppenrichtlinie unter Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Anwendungskontrollrichtlinien > AppLocker.

Abbildung 1. Wo Sie die AppLocker-Einstellungen in der Gruppenrichtlinie finden

Um Regeln für jede unter AppLocker aufgeführte Kategorie zu erstellen, klicken Sie mit der rechten Maustaste auf die Kategorie (zum Beispiel, Executable rules) und wählen Sie eine der drei Optionen im oberen Teil des Menüs. Die Auswahl von Automatically Generate Rules… scannt ein Referenzsystem und erstellt Regeln basierend auf den in vertrauenswürdigen Speicherorten installierten ausführbaren Dateien. Wenn Sie sich entscheiden, Regeln manuell zu erstellen, stellen Sie sicher, dass Sie Create Default Rules erstellen; andernfalls riskieren Sie, kritische Funktionen in Windows zu deaktivieren, die Systeme unbrauchbar machen könnten.

Sobald Sie einige Regeln eingerichtet haben, klicken Sie mit der rechten Maustaste auf AppLocker und wählen Sie Eigenschaften aus dem Menü. Wechseln Sie zum Tab Durchsetzung und klicken Sie auf die Regelkategorien, die Sie aktivieren möchten, und wählen Sie Nur auditieren aus dem Menü. Lassen Sie Ihre Regeln für einige Zeit im Audit-Modus laufen und überprüfen Sie das Windows-Ereignisprotokoll auf Probleme. Wenn Sie sicher sind, dass die Regeln keine wichtigen Apps oder Windows-Funktionen blockieren, ändern Sie die Einstellung zu Regeln durchsetzen.

Der Application Identity-Dienst muss auf Geräten ausgeführt werden, bevor AppLocker Richtlinien durchsetzt. In Windows 10 kann AppLocker auch über den lokalen Gruppenrichtlinien-Editor konfiguriert werden. Allerdings hat Microsoft mit Windows 10 Windows Defender Application Control (früher Device Guard) eingeführt, eine robustere Technologie zur Anwendungskontrolle, die für lokale Administratoren schwer zu umgehen ist.

Ausgewählte verwandte Inhalte:

Windows Update

Windows Update ist eine kritische Komponente von Windows, die sicherstellt, dass das Betriebssystem und andere Software auf dem neuesten Stand bleiben. Wenn Ihre Organisation Windows 10 verwendet, sollten Sie über die Verwendung von Windows Update for Business (WUfB) nachdenken, um Geräte aktuell zu halten. Im Gegensatz zu Windows Server Update Services (WSUS) erfordert WUfB keine On-Premise-Infrastruktur, bietet Ihnen jedoch eine gewisse Kontrolle darüber, wie Feature- und Qualitätsupdates für Windows 10 angewendet werden. Sie können Windows Update und Windows Update for

Richtlinieneinstellungen für Geschäftsgruppen unter Computerkonfiguration > Administrative Vorlagen > Windows-Komponenten > Windows Update.

Wenn Sie eine frühere Version von Windows verwenden, nutzen Sie die Gruppenrichtlinie, um Geräte auf einen internen WSUS oder System Center Configuration Manager Software Update Point (SUP) mithilfe der Einstellungen „Configure Automatic Updates“ und „Specify intranet Microsoft update service location“ hinzuweisen. Es gibt auch viele andere Einstellungen, wie zum Beispiel „Do not include drivers with Windows Updates“ und „Specify active hours range for auto-restarts“, die nützlich sein könnten.

Deaktivieren Sie den SMBv1-Client und -Server

Einige Komponenten von SMBv1 verfügen nicht über eine angemessene Sicherheit. Wenn Sie sich an das Jahr 2017 erinnern, waren Schwachstellen in SMBv1 einer der Wege, über die sich das NotPetya-Virus so schnell verbreiten konnte. Obwohl Microsoft bereits Patches für SMBv1 veröffentlicht hatte, hatten viele Organisationen diese nicht angewendet.

Spätere Versionen von Windows 10 haben die unsicheren SMBv1-Komponenten standardmäßig bereits entfernt. Wenn Sie jedoch Windows 7, Windows 8 oder eine frühere Version von Windows 10 verwenden, müssen Sie sicherstellen, dass Sie entweder die SMBv1-Komponente von Ihrem System entfernen oder die Gruppenrichtlinie verwenden, um sie auf allen Servern und Clients zu deaktivieren, die sie nicht benötigen.

Um den SMBv1-Server zu deaktivieren, erstellen Sie einen REG_DWORD-Wert namens SMB1 unter dem folgenden Schlüsselpfad und setzen Sie seinen Wert auf 0:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

Um den SMBv1-Client zu deaktivieren, erstellen Sie zwei Registrierungswerte. Der erste ist ein REG_DWORD-Wert namens Start, der unter dem folgenden Schlüsselpfad auf 4 gesetzt werden sollte:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesmrxsmb10

Der zweite ist ein REG_MULTI_SZ-Wert namens DependOnService, der auf „Bowser“, „MRxSmb20“, „NSI“ unter folgendem Pfad gesetzt werden sollte:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstation

Um neue Registrierungselemente in der Gruppenrichtlinie zu konfigurieren, gehen Sie zu Computerkonfiguration > Einstellungen > Windows-Einstellungen und klicken Sie mit der rechten Maustaste auf Registry. Wählen Sie Neu > Registrierungselement aus dem Menü und fügen Sie dann den erforderlichen Schlüsselpfad und Wert hinzu. Stellen Sie sicher, dass das Aktionsfeld auf Update gesetzt ist.

Ausgewählte verwandte Inhalte:

Deaktivieren Sie das Gastkonto und lokale Administrator-Konten

Die integrierten Gast- und lokalen Administrator-Konten sind in Windows 10 standardmäßig deaktiviert. Wenn Sie jedoch sicherstellen möchten, dass dies auch so bleibt, stellen Sie die Konten in der Gruppenrichtlinie so ein, dass sie immer deaktiviert sind. Dies ist besonders wichtig, um eine starke Zugriffskontrolle auf kritischen Servern, wie Domain-Controllern, zu gewährleisten. Sie finden die Einstellungen unter Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen. Setzen Sie sowohl Accounts: Guest account status als auch Accounts: Administrator account status auf Deaktiviert.

Ausführungszugriff auf Wechselmedien verweigern

Sie können Benutzern das Lesen und Schreiben auf und von Wechselmedien erlauben, aber das Ausführen von ausführbaren Dateien verhindern. Wenn Sie AppLocker eingerichtet haben, könnte diese Einstellung überflüssig sein, aber viele Organisationen verwenden keine Anwendungskontrolle. In jedem Fall kann das Blockieren von ausführbaren Dateien auf Wechselmedien dazu beitragen, Systeme vor bösartigem Code zu schützen.

Sie finden die Einstellung Removable Disks: Deny execute access unter Computerkonfiguration > Administrative Vorlagen > System > Zugriff auf Wechselmedien.

Verhindern Sie Änderungen an den Proxy-Einstellungen

Unabhängig davon, ob Ihre Organisation einen Proxy-Server verwendet, ist es ratsam, zu verhindern, dass Benutzer die Proxy-Einstellungen ändern. Im schlimmsten Fall könnten bösartige Proxy-Einstellungen den gesamten Internetverkehr in Ihrem Netzwerk über einen unbefugten Zwischenhändler umleiten; im besten Fall könnten sie verhindern, dass Benutzer auf Internetressourcen zugreifen. Um zu verhindern, dass Benutzer die Proxy-Einstellungen für Internet Explorer und Microsoft Edge ändern, setzen Sie Prevent changing proxy settings unter Benutzerkonfiguration > Administrative Vorlagen > Windows-Komponenten > Internet Explorer auf Aktiviert.

Fazit

Das sind die sechs Gruppenrichtlinieneinstellungen, die Sie unbedingt richtig konfigurieren müssen. Denken Sie daran, bevor Sie Gruppenrichtlinieneinstellungen in Ihrer Produktionsumgebung anwenden, testen Sie sie, um sicherzustellen, dass sie keine nachteiligen Auswirkungen haben. Für eine vollständige Liste der empfohlenen Einstellungen von Microsoft, laden Sie die Baseline-Vorlagen im Security Compliance Toolkit herunter.

Teilen auf

Erfahren Sie mehr

Über den Autor

Russell Smith

IT-Berater

IT-Berater und Autor, der sich auf Management- und Sicherheitstechnologien spezialisiert hat. Russell verfügt über mehr als 15 Jahre Erfahrung in der IT, er hat ein Buch über Windows-Sicherheit geschrieben und er hat einen Text für die Official Academic Course (MOAC) Serie von Microsoft mitverfasst.

Erfahren Sie mehr zu diesem Thema

Erstellen Sie AD-Benutzer in Massen und senden Sie deren Anmeldeinformationen per E-Mail mit PowerShell

Wie man Passwörter mit PowerShell erstellt, ändert und testet

So fügen Sie AD-Gruppen hinzu und entfernen Objekte in Gruppen mit PowerShell

Vertrauensstellungen in Active Directory

Ransomware-Angriffe auf Active Directory