Password-Spraying-Angriff

Password Spraying ist eine Angriffstechnik, bei der ein Angreifer versucht, Benutzerkonten zu kompromittieren, indem er sich mit einer kuratierten Liste von Passwörtern authentifiziert, die entweder häufig verwendet werden oder wahrscheinlich von ihrem Ziel verwendet werden. Password Spraying kann von einem externen Angreifer gegen jedes internetfähige System oder SaaS-Anwendung durchgeführt werden, oder von einem Angreifer, der bereits einen Brückenkopf innerhalb des Netzwerks erlangt hat und versucht, seinen Zugang zu erweitern.

Häufige Ziele für Password Spraying sind VPN-Server, webbasierte E-Mail-Anwendungen und Single Sign-On-Anbieter.

Im Gegensatz zum Credential Stuffing, wo ein Angreifer gezielt bestimmte Benutzer mit zuvor kompromittierten Passwörtern angreift, geht es beim Password Spraying darum, gemeinsame oder wahrscheinliche Passwörter gegen so viele Benutzer wie möglich auszuprobieren. Daher strukturieren viele Angreifer ihre Angriffe, um eine Entdeckung zu vermeiden, vielleicht indem sie nur ein Passwort für jedes Benutzerkonto auf einmal ausprobieren oder einige Zeit zwischen den Versuchen warten.

Bedrohungszusammenfassung

Ziel: Active Directory, Entra ID (ehemals Azure AD)

Tools: SprayingToolkit, DomainPasswordSpray, MailSniper, RDPassSpray

ATT&CK® Taktik: Zugriff auf Anmeldeinformationen

ATT&CK-Technik: T1110.003

Schwierigkeit

Erkennung: Schwierig

Milderung: Mittel

Antwort: Niedrig

Anleitung zum Angriff: Wie ein Password Spraying Angriff funktioniert

SCHRITT 1: Externe Aufklärung durchführen

Bevor ein Angreifer selbst den Passwort-Spray-Angriff durchführt, muss er zunächst Aufklärungsarbeit leisten, um eine Liste von Benutzernamen (oder E-Mail-Adressen, falls das Ziel diese als Benutzernamen verwendet) zu erlangen, die wahrscheinlich aktiven Nutzern entsprechen. Strategien beinhalten die Nutzung von Open-Source-Intelligence-Quellen (OSINT) (wie Google-Suchen, LinkedIn und Facebook) oder den Kauf eines Geschäftsverzeichnisses. Es könnte ihnen leichtfallen, das Format der Benutzernamen zu entdecken, oder sie müssen möglicherweise einen Mitarbeiter sozial manipulieren, um es zu enthüllen.

In diesem Beispiel hat der Angreifer die E-Mail-Adressen von Mitarbeitern als Ziel gesammelt.

PS> cat userlist.txt

Harry.Potter@stealthdefendlab.com

Hermione.Granger@stealthdefendlab.com

Ron.Weasley@stealthdefendlab.com

PS>

SCHRITT 2: Führen Sie einen Password-Spraying-Angriff durch

Mit einer Liste wahrscheinlich gültiger Benutzernamen kann der Angreifer seinen Passwort-Sprühangriff beginnen. Angreifer können diese Angriffe langsam durchführen, um das Risiko der Entdeckung zu verringern. Werkzeuge wie das SprayingToolkit können den Prozess des Angriffs automatisieren. In diesem Beispiel versucht der Angreifer, sich mit jeder der E-Mail-Adressen und einem schwachen (aber häufigen!) Passwort bei einem gehosteten Office 365 E-Mail-Dienst zu authentifizieren.

Python> atomizer.py owa stealthdefendlab.com 'Spring2020' userlist.txt

�[34m[*]�[0m Trying to find autodiscover URL

�[32m[+]�[0m Using OWA autodiscover URL: http://autodiscover.stealthdefendlab.com/autodiscover/autodiscover.xml

�[34m[*]�[0m OWA domain appears to be hosted on Office365

�[34m[*]�[0m Using Office 365 autodiscover URL: https://autodiscover-s.outlook.com/autodiscover/autodiscover.xml

�[31m[-]�[0m Authentication failed: Harry.Potter@stealthdefendlab.com:Spring2020 (Invalid credentials)

�[31m[-]�[0m Authentication failed: Hermione.Granger@stealthdefendlab.com:Spring2020 (Invalid credentials)

�[32m[+]�[0m Found credentials: Ron.Weasley@stealthdefendlab.com:Spring2020

�[32m[+]�[0m Dumped 1 valid accounts to owa_valid_accounts.txt

P

�[31m[-]�[0m Authentifizierung fehlgeschlagen: Hermione.Granger@stealthdefendlab.com:Spring2020 (Ungültige Anmeldeinformationen)

�[32m[+]�[0m Gefundene Anmeldeinformationen: Ron.Weasley@stealthdefendlab.com:Spring2020

�[32m[+]�[0m 1 gültiges Konto wurde in owa_valid_accounts.txt gespeichert

SCHRITT 3: Verwenden Sie die kompromittierten Konten, um weitere Ziele zu erreichen

Der Angreifer kann die kompromittierten Anmeldeinformationen nutzen, um seine Ziele weiterzuverfolgen. Zum Beispiel kann er ein kompromittiertes E-Mail-Konto verwenden, um effektives Phishing durchzuführen, da nicht nur der Absender ein echtes Benutzerkonto ist, sondern der Angreifer auch die Nachrichten im Postfach studieren kann, um einen starken Vorwand für die Phishing-E-Mails zu entwickeln.

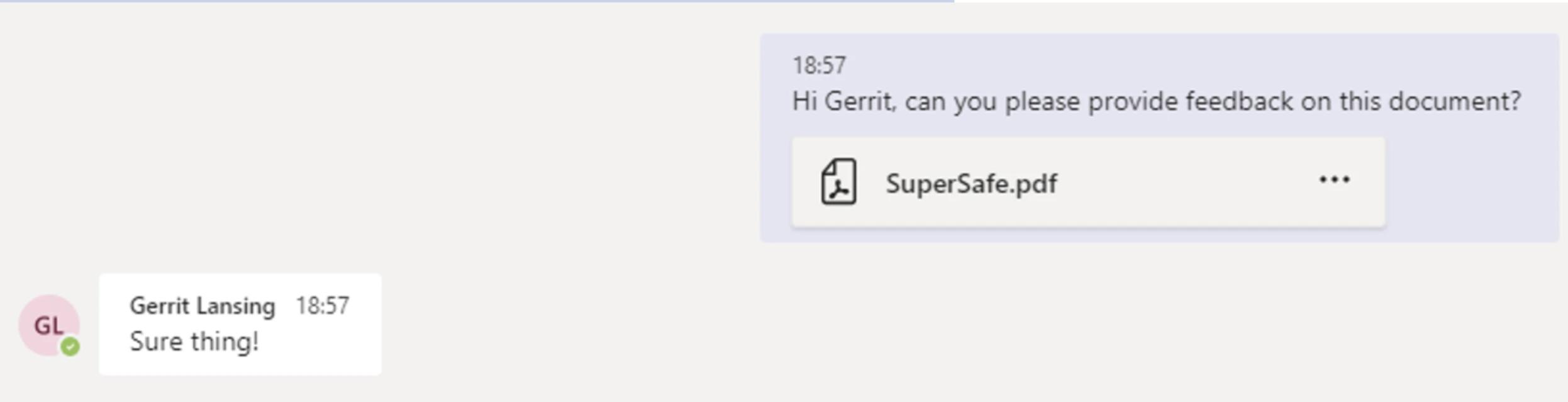

Im untenstehenden Beispiel verwendet der Angreifer die kompromittierten Anmeldeinformationen, um auf Microsoft Teams zuzugreifen und mit einem Kollegen zu chatten, der die von ihnen gesendete Datei bereitwillig öffnet – wodurch Malware auf dem Gerät des Kollegen freigesetzt wird und es dem Angreifer ermöglicht, von einem Cloud-Kompromiss zu einem On-Premises-Kompromiss überzugehen.

Erkennen, Minderung und Reaktion

Erkennen

Schwierigkeitsgrad: Schwer

Die Erkennung von Password Spraying ist relativ schwierig: Die große Anzahl an Authentifizierungen und zu überwachenden Diensten führt zu großen Datensätzen, die eine komplexe Analyse erfordern. Einige Dienstanbieter bieten Erkennung und Prävention von Password Spraying in ihren eigenen Sicherheitskontrollen an, aber es ist wichtig, alle Anwendungen zu aggregieren und Authentifizierungsereignisse auf Anzeichen und Symptome von Password Spraying zu analysieren — wie fehlgeschlagene Authentifizierungsversuche von derselben Quelle gegen mehrere Benutzer.

Mildern

Schwierigkeitsgrad: Mittel

Password-Spraying kann durch die Annahme gesunder Authentifizierungspraktiken (gute Passwörter und Multi-Faktor-Authentifizierung) und durch die Gewährleistung, dass Ihre Anwendungen Verteidigungen gegen Brute-Force-Passwortangriffe bieten, gemildert werden. NIST Special Publication 800-63B bietet aktuelle Richtlinien für starke Authentifizierungsansätze und Verteidigungen gegen Brute-Force-Angriffe.

Antworten

Schwierigkeitsgrad: Niedrig

Wenn ein mutmaßlicher Password-Spray-Angriff erkannt wird, ergreifen Sie die folgenden Maßnahmen, um weitere Aktivitäten zu blockieren und etwaige kompromittierte Konten zu bereinigen:

- Aktivieren Sie den Incident-Response-Prozess und alarmieren Sie das Incident-Response-Team.

- Blockieren Sie die Quelle des Passwort-Sprühangriffs auf Netzwerk- und/oder Anwendungsebene, um zukünftige Authentifizierungsversuche zu verhindern. Wenn der Passwort-Sprühangriff von einer internen Maschine ausgeht, sollte diese für Untersuchungen sowie Beseitigungs- und Wiederherstellungsaktivitäten unter Quarantäne gestellt werden.

- Setzen Sie das Passwort für jeden Benutzer zurück, dessen Passwort bei dem Angriff kompromittiert wurde.

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Angriffe auf Group Managed Service Accounts

Golden SAML-Angriff

Verständnis von Golden Ticket-Angriffen

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

Pass-the-Hash-Angriff

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Warum ist PowerShell so beliebt bei Angreifern?

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Silver Ticket Attack