LDAP-Aufklärung

Aufklärung ist ein wichtiger Bestandteil jedes erfolgreichen Angriffs. Es gibt zwei Hauptformen: die initiale oder externe Aufklärung, die durchgeführt wird, bevor ein Gegner in eine Organisation eindringt, und die interne Aufklärung, bei der sie zusätzliche Informationen und Kontext über die Umgebung der Organisation entdecken.

LDAP-Reconnaissance ist eine interne Aufklärungstechnik, die Angreifer verwenden, um Benutzer, Gruppen und Computer in Active Directory zu entdecken. Sie nutzen LDAP-Abfragen, um ihr Wissen über die Umgebung zu erweitern, was ihnen helfen kann, Ziele zu finden und die nächsten Phasen ihres Angriffs zu planen. Da diese Technik von Gegnern verwendet wird, die bereits in eine Organisation eingedrungen sind, handelt es sich um eine interne (statt externe) Aufklärungstechnik.

Bedrohungszusammenfassung

Ziel: Active Directory

Tools: BloodHound, PowerSploit, SharpHound, Spray

ATT&CK® Taktik: Entdeckung

ATT&CK-Technik: T1087.002

Schwierigkeit

Erkennung: Schwierig

Milderung: Hart

Antwort: Mittel

Durchführung von Aufklärung mit LDAP

SCHRITT 1: Einen Fuß fassen

Angreifer verwenden eine Vielzahl von Techniken, um in die IT-Umgebung einer Organisation einzudringen, einschließlich Phishing, Watering-Hole-Angriffen und Passwort-Spraying-Attacken. Hier ist, wie ein Angreifer, der eine Liste möglicher Benutzernamen erhalten hat, einen Passwort-Spraying-Angriff mit Spray durchführen kann, einem Bash-Skript, das entwickelt wurde, um Passwort-Spraying-Angriffe auf mehreren Plattformen durchzuführen, gegen den VPN-Server der Organisation:

[attacker@machine ~]$ spray.sh -cisco vpn.org.com usernames.txt passwords.txt 1 35

Valid Credentials joed Summer2020

SCHRITT 2: Führen Sie eine Aufklärung mit LDAP durch

Der Angreifer verwendet die kompromittierten Anmeldeinformationen, um sich beim VPN zu authentifizieren und Netzwerkzugriff zu erhalten, und verwendet dann dieselben Anmeldeinformationen, um Active Directory abzufragen. Sie können Active Directory mit dem ActiveDirectory PowerShell-Modul auflisten oder die Entdeckung mit Tools wie BloodHound und PowerSploit automatisieren. In diesem Beispiel verwendet der Angreifer PowerShell, um nach möglichen Passwörtern in den Beschreibungsattributen der Benutzer zu suchen:

PS> Import-Module ActiveDirectory

PS> Get-ADObject -LDAPFilter "(&(objectClass=user)(description=*pass*))" -property * | Select-Object SAMAccountName, Description, DistinguishedName

SAMAccountName DescriptionDistinguishedName

-------------- ----------------------------

AlicePassword: P@ssw0rd123!CN=Alice,OU=Users,DC=domain,DC=com

PS>

SCHRITT 3: Informationen nutzen, um Ziele weiterzuverfolgen

Using the credentials they have found, the adversary conducts further internal reconnaissance using tools like BloodHound and SharpHound, which assist with untangling complex webs of permissions. Using this information, the adversary can map out pathways to objectives, such as domain dominance.

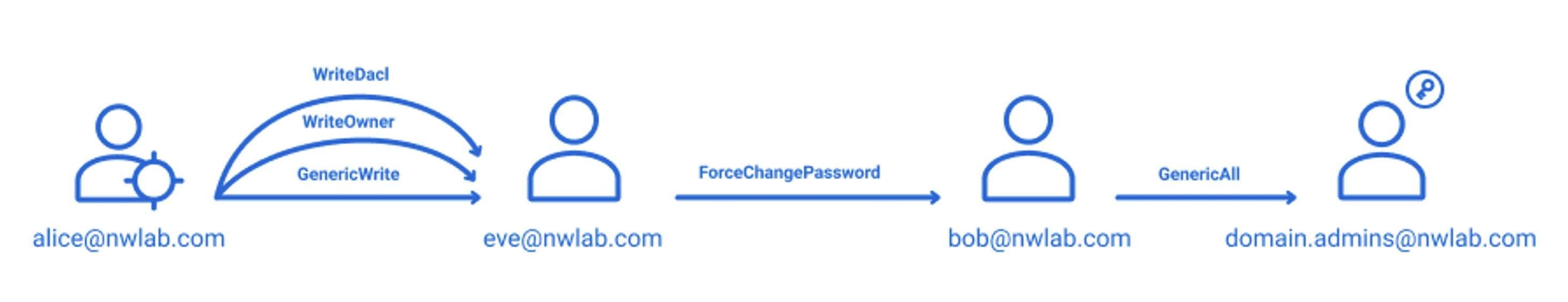

The graphic below illustrates an example. Suppose an attacker gains the credentials for the user account Alice. That account has WriteDACL and WriteOwner permissions to the user Eve, which means Alice can grant herself access to Eve’s account. Eve has rights to reset the password of the account Bob, and Bob has permissions (granted through AdminSDHolder propagation) to modify the Domain Admins group. Therefore, finding Alice’s password was very valuable the adversary!

Ergebnis

Nachdem Daten mit SharpHound.exe -C All gesammelt wurden, kann der Angreifer das Datenset in BloodHound laden, um Wege zur Dominanz im Domain zu erkunden.

Erkennen, Minderung und Reaktion

Erkennen

Schwierigkeit: Schwer

Das LDAP-Protokoll wird häufig in Active Directory verwendet, daher ist es schwierig, bösartige Abfragen von legitimen zu unterscheiden. Darüber hinaus bietet Active Directory keinen Mechanismus zum Protokollieren der exakten empfangenen Abfragen; jedoch kann ein gewisses Maß an Profiling und Überwachung für den Zugriff auf bestimmte Attribute mit Hilfe von Ereignis 4662 in der Unterkategorie Audit Directory Service Access erreicht werden.

Die Überwachung des Netzwerkverkehrs, der von Domänencontrollern für spezifische LDAP-Abfragen empfangen wird, kann Ihnen helfen, feindliche Aktivitäten zu erkennen. Die folgende Tabelle zeigt eine kleine Auswahl von Abfragen, die im normalen Betrieb selten sein sollten, aber starke Anzeichen für feindliche Aktivitäten liefern können:

Abfrage | Gesammelte Informationen |

|---|---|

|

(&(ObjectClass=user)(servicePrincipalName=*)) |

Alle Benutzerobjekte, bei denen ein ServicePrincipalName konfiguriert ist |

|

(userAccountControl:1.2.840.113556.1.4.803:=65536) |

Objekte, bei denen 'Password Never Expires' eingestellt ist |

|

(userAccountControl:1.2.840.113556.1.4.803:=4194304) |

Objekte, die keine Kerberos-Pre-Authentifizierung benötigen |

|

(sAMAccountType=805306369) |

Alle Computerobjekte |

|

(sAMAccountType=805306368) |

Alle Benutzerobjekte |

|

(userAccountControl:1.2.840.113556.1.4.803:=8192) |

Alle Domain-Controller-Objekte |

|

(primaryGroupID=512) |

Alle Domain-Admins, die PrimaryGroupID verwenden |

Mildern

Schwierigkeitsgrad: Schwer

Da LDAP eine wesentliche Rolle im normalen Betrieb von Active Directory spielt, können Organisationen dessen Nutzung nicht einfach blockieren. Stattdessen sollten sie sich auf Maßnahmen konzentrieren, die eine Infiltration von vornherein verhindern: Sensibilisierung und Schulung der Benutzer, Erkennung und Reaktion auf Endpunkt-Kompromittierungen, Phishing-Erkennung und -Prävention, E-Mail-Sicherheit, Multi-Faktor-Authentifizierung (MFA) und so weiter.

Antworten

Schwierigkeitsgrad: Mittel

If LDAP reconnaissance is detected in the environment, activate the incident response process and alert the incident response team.

If an adversary’s presence is confirmed:

- Setzen Sie das Passwort zurück und deaktivieren Sie das Benutzerkonto, das die Aufklärung durchführt.

- Quarantäne für den Quellcomputer zur forensischen Untersuchung sowie für Ausrottungs- und Wiederherstellungsaktivitäten.

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Pass-the-Hash-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Warum ist PowerShell so beliebt bei Angreifern?

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

Silver Ticket Attack

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Golden SAML-Angriff