Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Laterale Bewegungen in der Cybersicherheit sind eine Technik, um sich durch das Netzwerk zu bewegen, um kritische Daten von einem kompromittierten Standort, wie gestohlene Anmeldeinformationen oder infektiöse E-Mail-Anhänge, zu erlangen. Angreifer erreichen stillschweigend Ziele wie Datengewinnung, Verschlüsselung sensibler Daten, Beschädigung der Infrastruktur für finanziellen Gewinn und Spionage. Mehrere Techniken werden eingesetzt, um die Angriffsfläche zu reduzieren, wie strenge Identity and Access Management (IAM)-Richtlinien, regelmäßige Überprüfung von Privilegien und Einsatz von automatisierten Bedrohungsüberwachungssystemen, um bösartige Benutzeraktivitätsmuster rechtzeitig zu beheben.

Attribut | Details |

|---|---|

|

Angriffsart |

Laterale Bewegung |

|

Auswirkungsgrad |

Hoch / Kritisch |

|

Target |

Unternehmen, Regierungen, Kritische Infrastruktur |

|

Primärer Angriffsvektor |

Netzwerk, Gestohlene Zugangsdaten, Ausgenutzte Schwachstellen |

|

Motivation |

Finanzieller Gewinn (Ransomware), Spionage, Datendiebstahl, System-Sabotage |

|

Gängige Präventionsmethoden |

Zero Trust, MFA, Netzwerksegmentierung, Endpoint Detection & Response (EDR), SIEM, User Behavior Analytics (UBA) |

Risikofaktor | Level |

|---|---|

|

Möglicher Schaden |

Kritisch |

|

Einfachheit der Ausführung |

Mittel bis Hoch |

|

Wahrscheinlichkeit |

Hoch |

Was ist laterale Bewegung?

Lateral Movement bezeichnet die Reihe von Techniken, die von Cyber-Angreifern verwendet werden, um zunächst Zugang zu einem Netzwerk zu erlangen, um sich weiter in Subsystemen, Anwendungen und Daten für bösartige Aktivitäten zu bewegen und zu verbreiten. Anstatt das Zielsystem direkt anzugreifen, bewegen sich Angreifer seitwärts durch das Netzwerk, bewerten wertvolle Ziele, eskalieren Berechtigungen und positionieren sich für größere Angriffe.

Der Zweck der lateralen Bewegung während eines Angriffs besteht darin, die Kontrolle und Reichweite innerhalb des kompromittierten Netzwerks zu erweitern. Diese Phase ermöglicht es Angreifern, hochwertige Ziele wie sensible Datenspeicher, kritische Server wie Domänencontroller zu lokalisieren und darauf zuzugreifen, Berechtigungen zu eskalieren, wie administrative Kontrolle zu erlangen, langfristig unentdeckten Zugang im Netzwerk aufrechtzuerhalten und sich auf den finalen Angriff vorzubereiten, wie Datenextraktion, Ransomware-Einsatz oder Störung kritischer Dienste.

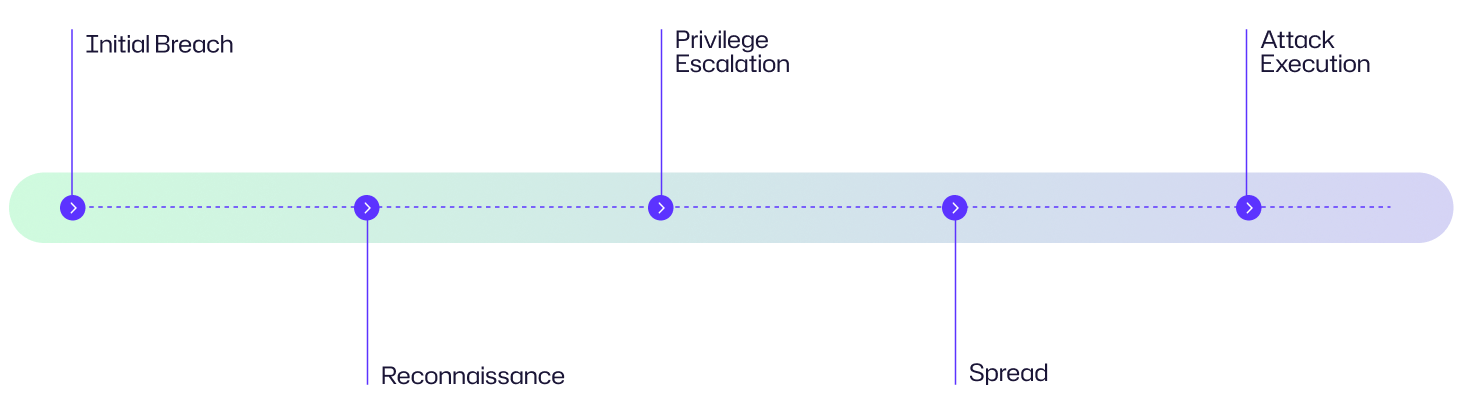

- Erstzugriff: Angreifer erlangen Zugang zum Netzwerk durch Phishing-E-Mails, Malware-Infektionen oder gestohlene Anmeldeinformationen.

- Aufklärung: Sobald Angreifer Zugang erhalten, erkunden sie das Netzwerk, um dessen Struktur zu verstehen und versuchen, Vermögenswerte wie schwache Systeme und Benutzerkonten, Server und Anwendungen zu identifizieren.

- Privilege Escalation: Nach der ersten Erkundung versuchen Angreifer, durch das Stehlen von Anmeldeinformationen und das Ausnutzen bekannter oder Zero-Day-Schwachstellen in Anwendungen und Systemen höheren Zugriff zu erlangen.

- Laterale Bewegungen: mithilfe von Tools wie Remote Desktop Protocol, PowerShell und anderen administrativen Dienstprogrammen bewegen sich Angreifer von einem System zum anderen und erweitern so ihre Kontrolle und Reichweite.

- Finaler Angriff: Nachdem das Netzwerk kartiert und ausreichender Zugriff auf Subsysteme erlangt wurde, führen Angreifer ihren finalen Angriff durch, indem sie sensible Daten stehlen, Ransomware einsetzen oder kritische Dienste oder Systeme zerstören.

Wie funktioniert laterale Bewegung? (Schritt-für-Schritt-Analyse)

Laterale Bewegungen sind ein mehrphasiger Prozess, den Angreifer nutzen, nachdem sie erfolgreich in die Netzwerksicherheit eingedrungen sind, um das Netzwerk und seine Subsysteme zu navigieren und vollständige oder teilweise Kontrolle zu erlangen, um ihr bösartiges Ziel zu erreichen. Eine detailliertere Aufschlüsselung jeder Phase finden Sie unten.

Erstzugriff

Es gibt verschiedene Techniken, die von Cyberkriminellen verwendet werden, um Netzwerkverteidigungen zu durchdringen und Zugang zu mindestens einem System zu erlangen.

Phishing-E-Mails

Es gibt verschiedene Arten von Phishing-Angriffen, die dazu verwendet werden, Menschen dazu zu bringen, sensible Informationen preiszugeben.

Spear-Phishing

Gezielte E-Mails sind darauf ausgelegt, bestimmte Personen dazu zu verleiten, Anmeldeinformationen preiszugeben oder auf bösartige Links und Anhänge zu klicken, um Systeme zu infizieren.

Whaling

Eine spezifische Art von Angriff, die auf hochrangige Personen wie CEOs oder CFOs abzielt, um Zugang zu ihren Privileged Accounts zu erhalten.

Business Email Compromise (BEC)

Angreifer geben sich als vertrauenswürdige Instanzen aus, z. B. als Lieferanten, Geschäftspartner oder Kollegen per E-Mail, um sensible Informationen preiszugeben oder Geldtransfers zu veranlassen.

Malware-Infektionen

Malware wie Keylogger, Remote Access Trojans (RATs) werden über E-Mail-Anhänge, infizierte USB-Geräte und legitime Seitenanzeigen mit infiziertem ausführbarem Code verbreitet, um eine Hintertür in das Zielnetzwerk zu öffnen.

Brute-Force-Angriff

Automatisierte Tools, die verschiedene Kombinationen von Benutzernamen und Passwörtern ausprobieren, werden verwendet, um systematisch Dienste anzugreifen, die dem Internet ausgesetzt sind, wie Remote Desktop Protocol (RDP), VPNs oder Webanwendungen.

Software-Schwachstellen

Angreifer identifizieren und nutzen bekannte Schwachstellen in Betriebssystemen, Anwendungen, Webservern oder Netzwerkgeräten aus, die noch nicht gepatcht sind. Zero Day-Exploits, für die noch kein Patch verfügbar ist, sind äußerst wirksam, um unbefugten Zugriff zu erlangen.

Interne Aufklärung

Nach dem ersten Zugriff beginnen Angreifer mit der nächsten Phase der internen Aufklärung, indem sie stillschweigend Informationen über das Netzwerk und verbundene Systeme wie Netzwerkkartierung sammeln, Benutzerkonten mit erhöhten Privilegien identifizieren, kritische Server, freigegebene Ordner, Datenbanken lokalisieren und verschiedene Sicherheitskonfigurationen bewerten.

Die in dieser Übung verwendeten gängigen Werkzeuge sind wie folgt

- Eingabeaufforderung und PowerShell zum Ausführen von Skripten im Arbeitsspeicher zur Bewertung von System- und Netzwerkkonfigurationen.

- PSExec, ein Befehlszeilen-Tool, das für die Ausführung von Befehlen auf entfernten Systemen verwendet wird, um Zugänglichkeit und Privilegienstufen zu bewerten.

- NetStat, ein Befehlszeilen-Tool zum Sammeln von Informationen über Netzwerkverbindungen, lauschende Ports und etablierte Verbindungen.

Der Schwerpunkt der Aufklärungsphase liegt darauf, Konten mit administrativen Privilegien wie Domain-Administratoren, Standardkonten mit bekannten Standardpasswörtern zu identifizieren, System- oder gemeinsame Ordner, Datenbankserver oder ERP-Lösungen mit sensiblen Informationen zu lokalisieren.

Credential Dumping & Privilege Escalation

Diese Phase beinhaltet das Extrahieren von Anmeldeinformationen, Benutzernamen und Passwörtern aus dem Systemspeicher, Registrierungen oder Dateien mit speziell entwickelten Tools wie Keyloggern und Mimikatz.

Keylogger erfassen heimlich Tastenanschläge und stehlen sensible Daten wie Benutzernamen und Passwörter oder Antworten auf Sicherheitsfragen für MFA. Mimikaz wird speziell verwendet, um Klartextpasswörter, Passwort-Hashes, PINs und Kerberos-Tickets zu extrahieren und zielt auf Windows-Komponenten wie LSASS, WDigest und Kerberos.

Sobald Zugangsdaten erlangt wurden, werden verschiedene Techniken angewendet, um Berechtigungen auf lokalen Systemen oder auf Domänenebene durch Ausnutzung schwacher Richtlinien und Fehlkonfigurationen zu eskalieren. Angreifer nutzen bekannte Betriebssystem-Schwachstellen, Dienste oder geplante Aufgaben mit Privileged Accounts und imitieren das Benutzerzugriffstoken eines Privileged Account.

Laterale Bewegung & Ausbreitung

Nachdem Angreifer privilegierte Anmeldeinformationen erhalten haben, erweitern sie die laterale Bewegung, um in dem Netzwerk verschiedene Systeme zu durchsuchen und sensible Informationsressourcen für ihren finalen Angriff zu lokalisieren. Zu den Techniken gehören.

Pass-the-Hash (PtH)

Pass-the-Hash (PtH) ist eine clevere Technik, die von Angreifern verwendet wird, um sich ohne die Notwendigkeit von Klartextpasswörtern an entfernten Systemen zu authentifizieren. Wenn sich ein Benutzer an einem Windows-System anmeldet, wird sein Passwort in einen kryptografischen Hash umgewandelt und für die weitere Überprüfung verwendet. Angreifer extrahieren diese Passwort-Hashes mit speziellen Werkzeugen für ihre bösartigen Aktivitäten und diese Technik ist effektiv beim Umgehen verschiedener Erkennungsmechanismen.

Pass-the-Ticket (PtT)

Pass-the-Ticket (PtT) wird bei Domain-verbundenen Maschinen verwendet, wenn sich ein Benutzer mit Kerberos-Authentifizierung an einer Domain-verbundenen Maschine anmeldet, wird ihm ein Ticket für wiederholte Authentifizierung ohne erneute Eingabe von Anmeldeinformationen zugewiesen. Dieses Ticket wird beim Pass-the-Ticket-Angriff verwendet und ermöglicht den Zugriff auf verschiedene Ressourcen im Netzwerk, indem der Benutzer ohne Kenntnis seines Passworts imitiert wird.

Remote Desktop-Protokoll (RDP)

Das Remote Desktop Protocol (RDP) ermöglicht den Fernzugriff auf Geräte und ist ein häufig verwendetes Protokoll. Das Kapern aktiver Remote-Service-Sitzungen aufgrund falsch konfigurierter RDP-Einstellungen oder der Wiederverwendung von Anmeldeinformationen ist eine effektive Methode der lateralen Bewegung und bietet eine vollständige grafische Schnittstelle, als ob der Angreifer direkt vor dem System säße.

Endgültige Angriffsausführung

Nach der erfolgreichen Durchführung verschiedener Phasen der lateralen Bewegung führen Angreifer ihre Ziele aus, wie das Verteilen von Ransomware, das Extrahieren sensibler Informationen oder das Sabotieren kritischer Infrastruktur.

Ransomwares sind Schadprogramme, die Dateien auf lokalen Laufwerken oder Admin-Freigaben im Netzwerk verschlüsseln, wodurch die Daten ohne den Entschlüsselungsschlüssel unbrauchbar werden. Nach der Verschlüsselung hinterlassen Angreifer typischerweise Lösegeldforderungen auf dem betroffenen System und verlangen eine Zahlung, um den Entschlüsselungsschlüssel freizugeben. Bei einigen ausgeklügelten Angriffen werden auch Backups gelöscht oder verschlüsselt, um eine Wiederherstellung ohne Zahlung zu verhindern.

Die Exfiltration sensibler Daten ist ein weiteres häufiges Ziel von Angreifern, um Unternehmensdaten für Erpressungen zu stehlen oder sie auf Darknet-Märkten zu verkaufen. Nachdem sie bestimmten Privileged Access erlangt und Datenquellen im Netzwerk identifiziert haben, beginnen die Angreifer damit, Daten an ihre Server, Cloud-Speicher oder abnehmbare Speichermedien zu senden und ihre Spuren zu verwischen. Diese Daten können Finanzunterlagen, private Daten von Mitarbeitern oder Kunden und geistiges Eigentum wie Quellcode oder Produktdesigns sein.

Die Sabotage kritischer Infrastrukturen besteht hauptsächlich darin, die Kontrolle über die Betriebstechnologie von Stromnetzen, Krankenhäusern und Regierungseinrichtungen zu erlangen, um Störungen und Dienstverweigerungen zu verbreiten. Sobald ein Privileged Access in diesen Zielorganisationen hergestellt ist, werden Malware eingesetzt oder Ausrüstungen so konfiguriert, dass sie dauerhaften Schaden verursachen, sodass der beabsichtigte Betrieb oder Dienst der Organisation verzögert oder vollständig stillgelegt wird.

Angriffsflussdiagramm

Beispiele für laterale Bewegungen

Case | Was ist passiert |

|---|---|

|

SolarWinds-Hack (2020) |

Angreifer nutzten das Orion-Softwareupdate aus und bewegten sich seitwärts, um US-Regierungsbehörden zu kompromittieren. |

|

NotPetya (2017) |

Einsatz von Diebstahl von Anmeldeinformationen und Verbreitung von Exploits, die Unternehmen weltweit lahmlegen. |

|

WannaCry (2017): |

Verbreitete sich schnell durch den EternalBlue-Exploit und betraf über 200.000 Systeme. |

Case | Was ist passiert |

|---|---|

|

SolarWinds-Hack (2020) |

Angreifer nutzten die Update-Mechanismen der Orion-Software, um Zugang zur Infrastruktur verschiedener Organisationen zu erhalten, einschließlich der US-Regierungsbehörden. Zunächst kompromittierten die Angreifer die Software-Build-Umgebung von SolarWind und fügten den Orion-Updates bösartigen Code hinzu. Da diese digital signiert waren, erschienen sie den Kunden als legitim und einmal installiert, eröffnete der bösartige Code eine Hintertür-Kommunikation mit den Servern der Angreifer und erlangte durch laterale Bewegungen weiteren Fußfassung. |

|

NotPetya (2017) |

Der NotPetya-Angriff nahm seinen Ursprung in der Ukraine im Jahr 2017. Anfangs glaubte man, dass der Aktualisierungsmechanismus der Software M.E.Doc kompromittiert wurde und Techniken ähnlich wie Mimikatz für das Harvesting von Anmeldeinformationen verwendet wurden. Nachdem der Einstieg in Netzwerke gelungen war, wurden Pass-the-Hash (PtH), External blue Exploit, Missbrauch des PsExec-Tools und selbstreplizierende Methoden eingesetzt, um sich schnell seitwärts zu bewegen und global Systeme zu infizieren, was zu einem Schaden in Milliardenhöhe führte. |

|

WannaCry (2017): |

Es handelte sich um einen Ransomware-Angriff, der die Eternal Blue-Schwachstelle des Windows Server Block Version 1 (SMBv1)-Protokolls ausnutzte und sich schnell weltweit ausbreitete, wobei über 200.000 Systeme infiziert wurden. Schließlich veröffentlichte Microsoft einen Patch für die Eternal Blue-Schwachstelle, und die Auswirkungen konnten eingedämmt werden. |

Folgen der lateralen Bewegung

Ausgeklügelte Cyber-Angriffe mit lateraler Bewegung ermöglichten es Angreifern, Organisationen auf verschiedene Weise zu schädigen, einige davon sind wie folgt:

Einflussbereich | Beschreibung |

|---|---|

|

Finanziell |

Lösegeldzahlungen, regulatorische Strafen, Einnahmeverluste durch Ausfallzeiten. |

|

Operational |

Betriebsunterbrechungen, Datenverschlüsselung, gesperrte Systeme. |

|

Reputational |

Verlust des Kundenvertrauens, Markenschaden, Verlust von Partnerschaften. |

|

Rechtliche/Regulatorische |

GDPR-Strafen, PCI DSS-Verstöße, HIPAA-Nichtkonformität. |

Einflussbereich | Beschreibung |

|---|---|

|

Finanziell |

Angreifer können Daten auf mehreren Systemen verschlüsseln und Lösegeld für den Entschlüsselungsschlüssel fordern, Datenverletzungen führen zu regulatorischen Strafen, die Kosten für die Behebung sind separat und letztendlich entsteht ein Umsatzverlust. |

|

Operational |

Systemausfälle, Dienstunterbrechungen und der Verlust kritischer Daten können für Organisationen im täglichen Betrieb und manchmal sogar über Wochen oder Monate hinweg schwerwiegende betriebliche Probleme verursachen. |

|

Reputational |

Datenpannen und Sicherheitsvorfälle sind Albträume für den Ruf einer Organisation und führen folglich zu Kundenverlusten, Markenschäden, Verlust von Partnerschaften und sinkenden Aktienwerten. |

|

Rechtliche/Regulatorische |

Organisationen, die personenbezogene Daten der Allgemeinheit verarbeiten, können gemäß regionalen Gesetzen wie der EU-Datenschutz-Grundverordnung (DSGVO), in der Bankenbranche gemäß Vorschriften wie dem Payment Card Industry Data Standard (PCI DSS) und bei Nichteinhaltung von HIPPA in den Vereinigten Staaten im Falle von Datenschutzverletzungen mit schweren Strafen belegt werden. |

Häufigste Ziele

Unternehmen & Konzerne

Große Organisationen sind attraktive Ziele, weil sie häufig hochwertige Daten halten, einschließlich Finanzdaten, geistiges Eigentum und Kundenakten.

Finanzinstitutionen wie Banken, Investmentfirmen und Zahlungsabwickler sind aufgrund ihres direkten Zugangs zu Geldmitteln und finanziellen Informationen der Kunden ein beliebtes Ziel.

Einzelhandel und E-Commerce sind aus verschiedenen Gründen lukrativ, z.B. halten Kassensysteme Kreditkarteninformationen, Kundendatenbanken enthalten persönliche und finanzielle Informationen und Lieferkettennetzwerke können Zugang zu Partnerorganisationen ermöglichen.

Regierung & Kritische Infrastruktur

Regierungsbehörden sind Ziele von rivalisierenden staatlich unterstützten oder einzelnen Cyberkriminellen zur Extraktion von klassifizierten Daten, zu Spionagezwecken und um Regierungsoperationen und -dienste zu sabotieren.

Energiesektoren wie Stromnetze, Wasseraufbereitungsanlagen, Gaspipelines sind ebenfalls Ziel von kriminellen Angriffen mit ausländischer Finanzierung oder zum Schein. Diese Einrichtungen verwenden Betriebstechnologien und industrielle Steuerungssysteme, die ausgeklügelte Techniken und Planung erfordern, um den Betrieb zu stören.

Gesundheitswesen & Krankenhäuser werden wegen Patientendaten, die online verkauft werden können, ins Visier genommen. Ransomware-Angriffe und die Verweigerung kritischer Dienste sind ebenfalls häufig, da kritische Daten in der Patientenhistorie in dieser Branche wichtig sind, und sie gezwungen sind, den Forderungen der Angreifer nachzukommen, um betriebsfähig zu bleiben.

KMU & Lieferketten

Kleine und mittelständische Unternehmen (KMU) werden ebenfalls häufig ins Visier genommen, da sie in den meisten Fällen schwächere Sicherheitsvorkehrungen und weniger Ressourcen für die Cybersicherheit haben und somit Sprungbretter darstellen, um Partnerunternehmen zu erreichen.

Angreifer zielen oft auf Drittanbieter und Lieferanten großer Organisationen, um Zugang zu den Zielorganisationen zu erhalten, der SolarWinds-Vorfall ist ein Beispiel für dieses Szenario.

Cloud-Umgebungen & Remote-Arbeitskräfte

Da immer mehr Organisationen auf cloudbasierte Lösungen umsteigen, richten Angreifer ihr Augenmerk ebenfalls auf cloudbasierte Netzwerke und laterale Bewegungen ermöglichen es Bedrohungsakteuren, sich in Multi-Tenant-Cloud-Umgebungen zu bewegen, um Zugang zu sensiblen Daten zu erhalten, die in der Cloud gespeichert sind.

Remote-Mitarbeiter von Organisationen mit schwachen Authentifizierungsrichtlinien oder Anmeldedaten, die VPNs, Remote-Desktop und cloudbasierte Webportale verwenden, sind bevorzugte Ziele von Angreifern als Eintrittspunkte, um sich in Unternehmensnetzwerke und -subsysteme zu bewegen.

Konten mit hohen Privilegien & IT-Administratoren

Systemadministratoren und IT-Personal mit Privileged Access sind die Hauptziele von Angreifern, um uneingeschränkte seitliche Bewegungen im Netzwerk durchzuführen und unentdeckt zu bleiben.

Dienstkonten und Privileged User Accounts werden für verschiedene Anwendungen und Dienste für unterschiedliche Drittanbieter-Software verwendet und können, wenn sie von Angreifern kompromittiert werden, für eine tiefe Infiltration ohne Erkennung genutzt werden.

Risikobewertung

Die Risikobewertung im Zusammenhang mit lateralen Bewegungsangriffen ist äußerst wichtig, um Schwachstellen zu identifizieren, Sicherheitskontrollen zu implementieren und wirksame Strategien zur Prävention, Erkennung und Reaktion auf mögliche Eindringlinge zu entwickeln. Ohne Planung oder gründliche Bewertung bleiben Sicherheitslücken unentdeckt und die Gefährdung durch verheerende Angriffe bleibt hoch, ohne dass ein Wissen darüber besteht.

Laterale Bewegungen sind heutzutage kein Randfall-Szenario mehr, sondern eine häufig verwendete Taktik von Angreifern, um weiteren Zugriff auf wertvolle Vermögenswerte zu erlangen, nachdem sie die Sicherheitsverteidigung durchbrochen haben.

Das potenzielle Ausmaß der lateralen Bewegung ist als kritisch einzustufen, denn nach einem ersten Einbruch durch Zufall oder Falle, können Angreifer, wenn sie sich leicht durch Netzwerke und Subsysteme bewegen können, schnell Zugriffsrechte eskalieren und die vollständige Kontrolle über die Unternehmenssysteme ohne Entdeckung übernehmen und sowohl finanziell als auch durch Unterbrechung kritischer Systeme großen Schaden anrichten.

Die Erkennungsschwierigkeit ist auch im Falle von lateralen Bewegungen hoch, da sie legitime und normale Netzwerkaktivitäten mit kompromittierten Konten und Standardwerkzeugen nachahmt. Das Identifizieren von lateralen Bewegungen erfordert ausgefeilte Überwachungswerkzeuge, qualifizierte Sicherheitsanalysen und ein tiefes Verständnis von Netzwerkverkehrsmustern.

So verhindern Sie laterale Bewegungen

Organisationen sollten durch ihre Sicherheitsteams einen proaktiven und mehrschichtigen Ansatz verfolgen, um Sicherheitsmaßnahmen strategisch zu implementieren, um laterale Bewegungen zu verhindern, zu erkennen und zu mildern.

Zero Trust Security – Gehen Sie davon aus, dass jeder Benutzer und jedes Gerät eine potenzielle Bedrohung darstellt.

Zero Trust Security ist eine Sicherheitsphilosophie, die nach dem Prinzip „niemals vertrauen, immer verifizieren“ operiert. Implementieren Sie ein strenges Identity and Access Management (IAM) durch starke Authentifizierungs- und Autorisierungsmechanismen für jeden Benutzer und jedes Gerät, das versucht, auf Ressourcen zuzugreifen. Kontinuierliche Überprüfung von Benutzern, Geräten und Anwendungen mit erneuter Authentifizierung und Autorisierung sowie Konfiguration von Zugriffstoken mit zeitlicher Begrenzung. Erstellen Sie eine Segmentierung im Netzwerk, um den Zugriff von Benutzern, Geräten und Anwendungen zu begrenzen und zu trennen, um unbemerkte Bewegungen einzuschränken, falls ein Segment kompromittiert wird.

Multi-Factor Authentication (MFA) – Blockiert unbefugte Anmeldungen.

Die Multi-Faktor-Authentifizierung fügt dem Anmeldeprozess eine zusätzliche Sicherheitsebene hinzu, indem sie von Endbenutzern verlangt, zwei oder mehr Verifizierungsfaktoren bereitzustellen. Erzwingen Sie die Multi-Faktor-Authentifizierung für alle Benutzer und Dienstkonten und fügen Sie diesem Prozess Kontextbewusstsein hinzu, um den Standort des Benutzers, das Gerät und die während des Anmeldevorgangs aufgerufene Ressource zu berücksichtigen.

Netzwerksegmentierung & Micro-Segmentation – Beschränkt laterale Bewegungspfade.

Die Netzwerksegmentierung beinhaltet die Aufteilung von Netzwerken in getrennte, isolierte Segmente mit eingeschränktem Zugang für eine spezifische Gruppe von Ressourcen, z. B. Benutzer, Geräte, Anwendungen. Die Mikrosegmentierung führt diesen Ansatz weiter, indem sie noch kleinere Segmente mit granularer Kontrolle für spezifische Arbeitsabläufe zwischen Ressourcen erstellt. Dies kann erreicht werden, indem man kritische Vermögenswerte identifiziert, den Datenfluss analysiert und legitime Kommunikationswege nur zwischen wesentlichen Ressourcen abbildet. Definieren Sie Sicherheitszonen, implementieren Sie physische und logische Segmentierung mit Hilfe von VLANs, Firewalls, SDN (Software Defined Networks) und setzen Sie das Prinzip der geringsten Rechte für den Netzwerkzugang um.

Endpoint Detection & Response (EDR) – Erkennt verdächtige Aktivitäten auf Geräten.

Endpoint Detection & Response (EDR)-Lösungen überwachen und analysieren kontinuierlich Aktivitäten an Endpunkten, sammeln Daten über Prozesse und Netzwerkverbindungen, Dateiänderungen und können Warnungen oder automatisierte Antworten generieren. EDR-Lösungen können Aktivitätsmuster analysieren, bösartige Pass-the-Hash-Versuche, Remote-Prozessinjektionen und abnormalen Werkzeugeinsatz erkennen. Sie bieten auch Einblicke in die Analyse nach einem Vorfall, helfen Sicherheitsteams, die Bewegungen des Angreifers zu verfolgen und potenziell kompromittierte Systeme zu identifizieren.

Security Information & Event Management (SIEM) – Protokolliert & erkennt Anomalien.

Security Information and Event Management (SIEM)-Systeme sammeln und analysieren Sicherheitsprotokolle und Ereignisdaten aus verschiedenen Quellen innerhalb von Systemen wie Netzwerkgeräten, Servern, Anwendungsendpunkten und Sicherheitstools, um verdächtige Muster und potenzielle Sicherheitsvorfälle zu erkennen, die auf laterale Bewegungen hinweisen und bei der Suche nach Sicherheitsbedrohungen helfen können. SIEM kann in Echtzeit Alarme auf der Grundlage konfigurierter Indikatoren für Compliance (IoCs) generieren, forensische Einblicke in fehlgeschlagene Anmeldeversuche, ungewöhnlichen Netzwerkverkehr von einem bestimmten Ort oder System und Versuche des privilegierten Zugriffs liefern.

User Behavior Analytics (UBA) – Markiert ungewöhnliche Anmeldeverhalten.

User Behavior Analytics (UBA) überwacht und etabliert Benutzerverhaltensmuster wie Anmeldezeiten, Dauer, Gerätestandort, Ressourcennutzung und analysiert dann jede Abweichung vom Muster, um verdächtige Aktivitäten wie laterale Bewegungen zu kennzeichnen. UBA weist anomalen Aktivitäten Risikopunkte zu, die dem Sicherheitsteam helfen, Alarme zu priorisieren und kann mit SIEM und anderen Sicherheitstools integriert werden.

Wie Netwrix Endpoint Policy Manager bei der lateralen Bewegung hilft

Netwrix Endpoint Policy Manager ist eine Unternehmenslösung, die Organisationen Lösungen für das Verwalten von Benutzerprivilegien auf Geräten der Organisation bietet. Dies kann dabei helfen, laterale Bewegungen und Ransomware-Angriffe zu verhindern, denn selbst nach Erlangen des Erstzugriffs finden Angreifer ein vollständig abgeriegeltes System vor, ohne Angriffspunkte oder Möglichkeiten, sich weiter Zugang zu verschaffen.

Richtlinien von Netwrix Endpoint Policy Manager können verhindern, dass Benutzer Software installieren, die nicht als wesentlich erlaubt ist, verwalten, wie Benutzer entfernbare Speichermedien verwenden können und das Ändern von Sicherheitskonfigurationen verhindern. Es kann die Interaktion des Endbenutzers mit Anwendungen, Browsereinstellungen und Java-Applets einschränken, sie daran hindern, diese neu zu konfigurieren, Compliance erreichen und die Anfälligkeit durch die Gewissheit verringern, dass Gruppenrichtlinieneinstellungen ordnungsgemäß konfiguriert sind.

Erkennung, Milderung und Reaktionsstrategien

Frühwarnzeichen eines Angriffs

Achten Sie auf ungewöhnliche Anmeldeaktivitäten von unbekannten Standorten oder außerhalb der regulären Arbeitszeiten. Ein plötzlicher Anstieg fehlgeschlagener Anmeldeversuche und ein Anstieg des Netzwerkverkehrs können auf Brute-Force-Angriffe, Malware-Kommunikation, Botnet-Aktivitäten oder laufende laterale Bewegungen hinweisen. Versuche, auf kritische Dienste oder Backend-Server zuzugreifen, insbesondere von unbekannten IP-Adressen und Versuche großer Datenübertragungen, erfordern eine sofortige Reaktion, um Anomalien zu untersuchen.

Sofortige Reaktionsschritte

Beginnen Sie damit, betroffene Systeme zu isolieren, indem Sie sie vom Hauptnetzwerk trennen, sei es durch Firewall-Regeln oder durch physisches Abziehen der Kabel, deaktivieren Sie kompromittierte Anmeldeinformationen oder erzwingen Sie das Zurücksetzen von Passwörtern und aktivieren Sie MFA auf kompromittierten Konten. Untersuchen Sie Protokolle auf kompromittierten Systemen, Firewalls, Authentifizierungsprotokolle und analysieren Sie Endpunktaktivitäten, um die Bewegungen der Angreifer nachzuvollziehen. Verwenden Sie spezialisierte forensische Werkzeuge, um die Präsenz von Malware, Backdoors oder jeglichen Persistenzmechanismen zu analysieren.

Langfristige Minderungsstrategien

Implementieren Sie langfristige Minderungsstrategien wie das Prinzip der geringsten Rechte, indem Sie sicherstellen, dass Benutzer nur Zugang zu den Ressourcen haben, die für die Ausführung ihrer Aufgaben erforderlich sind, und überprüfen Sie regelmäßig die Zugriffsberechtigungen. Führen Sie routinemäßige Penetrationstests durch, um Schwachstellen zu identifizieren, die für potenzielle Angriffe missbraucht werden können, und beheben Sie diese umgehend durch Patching und Konfigurationsänderungen.

Branchenspezifische Auswirkungen

Industrie | Auswirkung |

|---|---|

|

Gesundheitswesen |

Datenlecks bei Patienteninformationen, Ransomware-Angriffe auf Krankenhaussysteme. |

|

Finanzen |

Bankbetrug, unbefugte Überweisungen, Insider-Bedrohungen. |

|

Einzelhandel |

POS-Malware, Lieferantenverletzungen, die Lieferketten beeinträchtigen. |

Industrie | Auswirkung |

|---|---|

|

Gesundheitswesen |

Cyber-Angreifer im Gesundheitswesen sind häufig auf Patientendaten wie medizinische Vorgeschichte, Diagnosen, Behandlungspläne und persönliche Details aus. Infolgedessen können Gesundheitseinrichtungen nicht nur finanzielle Probleme bekommen, sondern auch regulatorische Probleme wie die Nichteinhaltung von HIPPA können zu rechtlichen und finanziellen Strafen führen. Ransomware-Angriffe können kritische Dienste wie den Zugriff auf Patientenakten und Laborberichte in ERP stören, Konfigurationen von lebenswichtigen Geräten können geändert werden, um Fehlfunktionen zu verursachen und zwingen die Einrichtung zur sofortigen Zahlung für die Systemwiederherstellung. |

|

Finanzen |

Im Finanzsektor nutzen Angreifer häufig Schwachstellen in Online-Banking-Systemen aus, um unbefugte Geldtransfers durchzuführen, setzen Phishing-Techniken ein, um Mitarbeiter dazu zu bringen, sensible Informationen preiszugeben, und können diese dann nutzen, um Zugang zum Netzwerk zu erhalten. Dies führt nicht nur zu finanziellen Verlusten, sondern auch zu regulatorischen Strafen und Prüfungen durch Aufsichtsbehörden aufgrund unzureichender Sicherheitsmaßnahmen. Im Falle von Finanzinstituten wie Börsen oder Investmentbanken kann unbemerkter Zugriff auf sensible Informationen zu Insiderhandel, Manipulation von Aktienkursen führen und es kann schwierig sein, legitime von bösartigen Aktivitäten aufgrund des Umfangs der Transaktionen zu unterscheiden. |

|

Einzelhandel |

Lateral Movement bedeutet im Kontext der Cybersicherheit für die Einzelhandelsbranche, dass Angreifer mehrere Point of Sale (POS)-Systeme innerhalb einer Organisation angreifen, Kundenkreditkarteninformationen sammeln und dies zu großflächigen Datenverletzungen führt. Lateral Movement-Techniken können genutzt werden, um Lieferkettensysteme auszunutzen, indem sie Lieferanten und Partnerorganisationen ins Visier nehmen, die für weitere Infiltrationen genutzt werden können, um den Betrieb zu stören oder Daten zu extrahieren. |

Entwicklung von Angriffen & Zukunftstrends

Wie jede andere Technologie entwickeln sich auch Cyberangriffe weiter und adoptieren ausgeklügelte Techniken, um hartnäckig zu bleiben und unbemerkt durch Netzwerke zu navigieren.

KI-gesteuerte laterale Bewegungen: Angreifer nutzen KI für automatisierte Aufklärung und schnellere Privilegienerweiterung.

Angreifer nutzen Künstliche Intelligenz und maschinelles Lernen, um verschiedene Stadien der lateralen Bewegung zu automatisieren und legitimes Benutzerverhalten nachzuahmen, komplexe und schnellere Aufklärungstechniken, um Software- und Netzwerkschwachstellen zu finden, mit einfacher Privilegienerweiterung ohne Entdeckung.

Cloud-basierte Angriffe: Laterale Bewegungen innerhalb von Cloud-Umgebungen und hybriden Netzwerken.

Da die Infrastruktur in die Cloud oder hybride Implementierungen verlagert wird, zielen Angreifer auch auf Cloud-Infrastrukturen wie AWS, Azure und GCP ab. In diesen Umgebungen sind Fehlkonfigurationen, gestohlene Anmeldeinformationen oder Zugriffstoken, anfällige APIs, schwache Identity and Access Management (IAM)-Richtlinien leichte Eintrittspunkte und ermöglichen das Bewegen innerhalb von Cloud-Diensten.

Deepfake-Phishing: KI-generierte Imitationen, die verwendet werden, um Anmeldeinformationen zu stehlen.

Künstlich erzeugte Deepfakes, wie Audio- oder Videonachrichten, werden verwendet, um höhere Autoritäten zu imitieren und Mitarbeiter dazu zu verleiten, Anmeldeinformationen preiszugeben oder autorisierten Zugang zu kritischen Diensten oder Ressourcen zu genehmigen.

Supply-Chain-Exploits: Angreifer bewegen sich lateral durch Drittanbieter.

Dieser Ansatz beinhaltet den Zugang zu Zielorganisationen durch die kompromittierten Ressourcen eines Drittanbieters zu erlangen, die Zugang zur Zielorganisation haben, wie zum Beispiel Software-Updates. Sobald eine Hintertür in der Zielorganisation etabliert ist, können Angreifer sich seitlich im Netzwerk bewegen und diese Angriffe sind praktisch lautlos, da die Zielorganisation weniger Kontrolle über die Umgebung des Anbieters hat

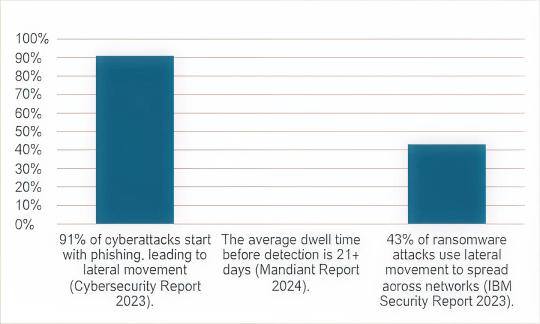

Wichtige Statistiken & Infografiken

Laut Cybersicherheitsberichten sind 91% der Ausgangspunkte für Cyberangriffe Phishing-Techniken, die Personen dazu verleiten, unwissentlich Anmeldeinformationen preiszugeben oder Malware herunterzuladen.

Laut dem Mandiant-Bericht 2024 beträgt die durchschnittliche Verweildauer von Angreifern, die sich unbemerkt im Netzwerk bewegen, mehr als 21 Tage, was aufgrund der Tatsache, dass einige der Datendiebstahltechniken keine Spuren hinterlassen, alarmierend ist und dieser Zeitraum ausreichend Zeit bietet, um jeden kritischen Dienst oder jedes System zu stören.

Der IBM-Sicherheitsbericht 2023 legt nahe, dass fast die Hälfte der Angriffe (43%) laterale Bewegungstechniken verwenden, um die Wirkung zu verstärken und so viele Systeme wie möglich sowie Datenrepositorys zu erreichen, bevor der endgültige Angriff eingeleitet wird.

Abschließende Gedanken

Wir haben die Definition von lateraler Bewegung und verschiedene Phasen im Detail besprochen, wie den Erstzugriff durch Phishing-Angriffe oder infizierte Anhänge, die Aufklärung von Netzwerksegmenten nach Erlangung des Erstzugriffs, das Eskalieren von Privilegien unter Ausnutzung bekannter Schwachstellen, um weitere Kontrolle über das System zu erlangen, laterale Bewegungen, um kritische Datenrepositories zu finden und den finalen Angriff auszuführen, um sensible Daten zu extrahieren und kritische Dienste für Lösegeldforderungen oder dauerhafte Schäden zu stören. Laterale Bewegungsangriffe konzentrieren sich je nach Branche unterschiedlich, beispielsweise sind Angreifer in Finanzinstituten nach unbefugten Geldtransfers, Kreditkartenbetrug und sensibler Datenmanipulation für Insiderhandel. Im Gesundheitswesen ist Patientendaten das Ziel oder um Malware für Lösegeldforderungen zu platzieren, in Einzelhandelsunternehmen setzen Angreifer bösartigen Code an Point-of-Sale-Terminals ein, um Kundendaten zu extrahieren oder zielen auf kleine Unternehmen, um Zugang zu ihren Partnerunternehmen zu erhalten.

Ein proaktiver Ansatz mit einer Kombination aus Strategien und Werkzeugen ist der beste Weg, um laterale Bewegungen zu verhindern und zu erkennen, falls Angreifer Zugang zu einem Segment des Netzwerks erlangen. Implementieren Sie Multi-Faktor-Authentifizierung für jeden Benutzer und Dienstkonten mit Netzwerksegregation und Anwendung des Prinzips des geringstmöglichen Zugriffs. Setzen Sie Endpoint Detection and Response (EDR)-Lösungen ein, überwachen Sie regelmäßig fehlgeschlagene Anmeldeversuche, ungewöhnliche Datenflüsse, führen Sie wöchentliche gründliche Analysen von Protokollen durch und testen Sie regelmäßig verschiedene Konfigurationen für Szenarien der Rechteeskalation.

FAQs

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Golden SAML-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Pass-the-Hash-Angriff

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Warum ist PowerShell so beliebt bei Angreifern?

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Silver Ticket Attack