AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

AS-REP Roasting ist eine auf Kerberos basierende Technik zum Sammeln von Anmeldeinformationen, die sich auf Konten konzentriert, die ohne Kerberos-Vorauthentifizierung konfiguriert sind. Ein Angreifer kann ein AS-REP für ein solches Konto anfordern, Daten erhalten, die mit dem langfristigen Schlüssel des Kontos verschlüsselt sind, und diesen verschlüsselten Blob offline knacken, um das Klartextpasswort wiederherzustellen. Da der Angriff standardmäßige Kerberos-Flows verwendet und das Knacken offline erfolgt, ist er unauffällig und effektiv gegen schwache oder statische Passwörter.

Attribut | Details |

|---|---|

|

Angriffsart |

AS-REP Roasting (Kerberos-Anmeldeinformationenextraktion) |

|

Auswirkungsgrad |

Hoch |

|

Primärer Angriffsvektor |

Konten mit aktivierter Option „Kerberos-Vorauthentifizierung nicht erforderlich“; LDAP-Enumeration; Netzwerkzugriff auf KDC |

|

Motivation |

Diebstahl von Anmeldeinformationen, laterale Bewegungen, Privilegienerweiterung, Persistenz |

|

Gängige Präventionsmethoden |

Erzwingen Sie Kerberos-Pre-Authentifizierung, starke/lange Passwörter, deaktivieren Sie veraltete Konten, überwachen Sie Kerberos-Aktivitäten, MFA, Konto-Absicherung |

Risikofaktor | Level |

|---|---|

|

Möglicher Schaden |

Hoch — kompromittierte Zugangsdaten können laterale Bewegungen und Privilegienerweiterung ermöglichen |

|

Einfachheit der Ausführung |

Mittel — erfordert die Aufzählung von Zielkonten und Offline-Cracking-Ressourcen |

|

Wahrscheinlichkeit |

Mittel bis Hoch in Umgebungen mit Legacy-/Konfigurationslücken |

Was ist AS-REP Roasting?

Kerberos erfordert normalerweise eine Vorauthentifizierung: Der Client muss seine Identität gegenüber dem Key Distribution Center (KDC) nachweisen, bevor das KDC ein Ticket Granting Ticket (TGT) ausstellt. Wenn ein Konto so konfiguriert ist, dass es die Vorauthentifizierung überspringt (die Einstellung „Do not require Kerberos pre-authentication“), kann ein Angreifer eine AS-REQ für dieses Konto senden und das KDC gibt eine AS-REP zurück, die Daten enthält, die mit dem langfristigen Schlüssel des Kontos verschlüsselt sind (abgeleitet von seinem Passwort). Der Angreifer extrahiert diesen verschlüsselten Blob und führt einen Offline-Passwort-Crack-Versuch dagegen durch – wenn das Passwort schwach ist, stellt der Angreifer es wieder her und kann sich dann als das Konto authentifizieren. Diese Technik ist als AS-REP Roasting bekannt.

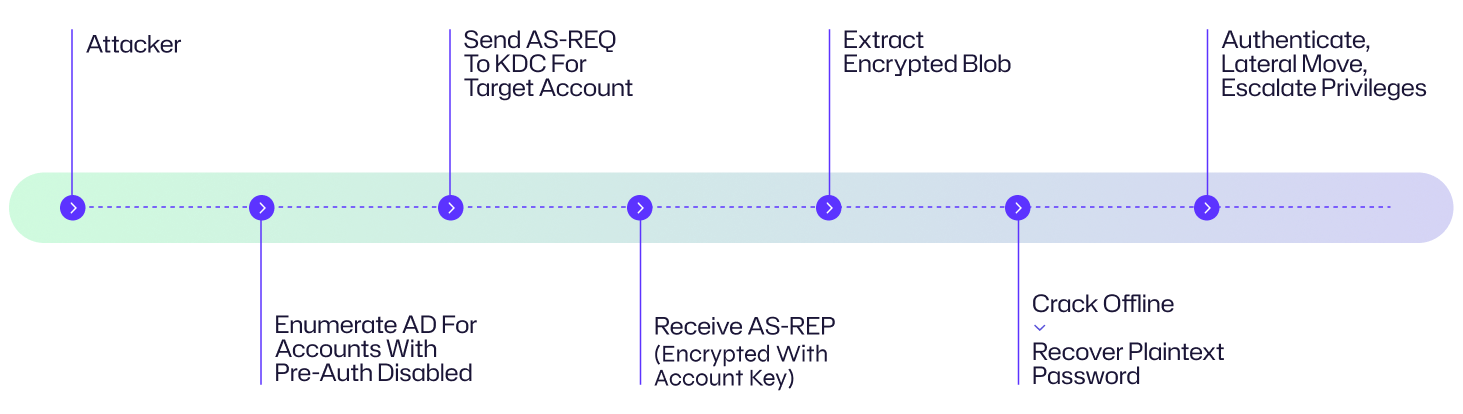

Wie funktioniert AS-REP Roasting?

Im Folgenden finden Sie eine schrittweise Aufschlüsselung eines typischen AS-REP Roasting-Angriffs.

1. Aufklärung — Konten ohne Vorauthentifizierung finden

Angreifer listen Verzeichniskonten auf, um Benutzer oder Dienstprinzipale zu finden, bei denen die Kerberos-Vorauthentifizierung deaktiviert ist ("Kerberos-Vorauthentifizierung nicht erforderlich"). Dabei handelt es sich oft um veraltete Dienstkonten, Computerkonten oder falsch konfigurierte Benutzerkonten. Die Enumeration erfolgt über LDAP/AD-Abfragen oder Aufklärungswerkzeuge.

2. AS-REP-Anforderung für Zielkonten

Für jedes entdeckte Konto sendet der Angreifer eine AS-REQ an den Domain-KDC für diesen Benutzernamen. Da die Vorauthentifizierung deaktiviert ist, gibt der KDC eine AS-REP zurück, die Daten enthält, die mit dem vom Passwort abgeleiteten Schlüssel des Kontos verschlüsselt sind.

3. Extrahieren Sie den verschlüsselten Blob

Der Angreifer extrahiert den verschlüsselten Teil der AS-REP-Antwort (den verschlüsselten Zeitstempel oder den verschlüsselten Teil des Tickets) und bereitet ihn für das Offline-Knacken vor.

4. Den Schlüssel offline knacken

Mithilfe von Offline-Passwort-Knacktools (GPU-beschleunigt oder verteiltes Knacken) versucht der Angreifer, das Passwort über Brute-Force, Wörterbücher oder gezielte Kandidatenlisten wiederherzustellen. Schwache oder statische Passwörter sind anfällig.

5. Verwenden Sie wiederhergestellte Anmeldeinformationen für laterale Bewegungen & Persistenz

Sobald das Passwort wiederhergestellt ist, kann sich der Angreifer als dieses Konto authentifizieren, sich seitlich bewegen, auf Dienste zugreifen oder Privilegien eskalieren. Dienst- und Maschinenkonten haben oft weitreichenden Zugriff, was die Auswirkungen vergrößert.

✱ Variante: Zielrichtung auf Maschinen-/Dienstkonten und langlebige Konten

AS-REP Roasting zielt häufig auf nicht-interaktive Konten (Dienstprinzipale, Computerkonten), die ohne Vorauthentifizierung für Kompatibilität konfiguriert wurden. Diese Konten haben oft lange, statische Passwörter und weitreichenden Zugriff, was sie zu hochwertigen Zielen macht.

Angriffsflussdiagramm

Beispiel: Perspektive der Organisation

Ein Angreifer scannt Contosos AD und findet mehrere veraltete Backup-Dienstkonten, die mit "keine Vorauthentifizierung" markiert sind, um die Kompatibilität mit einem alten Gerät zu gewährleisten. Der Angreifer fordert AS-REPs für diese Konten an, extrahiert die verschlüsselten Antworten und knackt ein schwaches Passwort offline. Mit den wiederhergestellten Anmeldeinformationen greift der Angreifer auf Backup-Freigaben und Domänenressourcen zu und eskaliert weiter, indem er falsch konfigurierte Gruppenmitgliedschaften ausnutzt.

Beispiele & Praxisbeispiele

Case | Auswirkung |

|---|---|

|

Legacy-Backup-/Dienstkonten |

Angreifer sammeln Anmeldeinformationen von Dienstkonten, die ohne Vorauthentifizierung konfiguriert sind, was den Datenzugriff und die laterale Bewegung ermöglicht. |

|

Automatisiertes Scannen bei Penetrationstests |

Red Teams führen häufig AS-REP-Überprüfungen durch, um veraltete Expositionen und Risiken schwacher Passwörter zu identifizieren. |

Folgen des AS-REP Roasting

AS-REP Roasting kann weitreichende Auswirkungen haben, wenn das kompromittierte Konto privilegierten Zugriff oder Zugang zu sensiblen Daten hat.

Finanzielle Konsequenzen

Ein Kompromiss von Dienstkonten kann zum Diebstahl von geistigem Eigentum, Kundendaten oder Finanzunterlagen führen, was möglicherweise Strafen, Sanierungskosten oder Lösegeldforderungen nach sich zieht.

Betriebsunterbrechung

Ein Angreifer, der Dienstzugangsdaten verwendet, kann auf Backups zugreifen, geplante Aufgaben ändern oder kritische Dienste stören, was zu Ausfällen und Wiederherstellungskosten führt.

Rufschädigung

Die öffentliche Bekanntgabe eines Domainkompromisses – insbesondere wenn Kundendaten oder Verfügbarkeit betroffen sind – schadet dem Vertrauen und kann Partnerschaften beeinträchtigen.

Rechtliche und regulatorische Auswirkungen

Die Offenlegung regulierter Daten kann GDPR-, HIPAA-, PCI- oder andere Compliance-Untersuchungen und Strafen auslösen.

Einflussbereich | Beschreibung |

|---|---|

|

Finanz- |

Datendiebstahl, Betrug, Erpressung, Sanierungskosten |

|

Operational |

Serviceausfälle, Manipulation von Backups, Wiederherstellungsaufwand |

|

Reputations- |

Erosion des Vertrauens von Kunden/Partnern |

|

Rechtlich |

Regulatorische Strafen, Benachrichtigungen über Verstöße |

Häufige Ziele: Wer ist gefährdet?

Konten mit deaktivierter Vorauthentifizierung

Legacy-Servicekonten, Kompatibilitätskonten für alte Geräte

Nicht-interaktive Dienstprinzipale

Statische Passwörter und langlebige Anmeldeinformationen

Konten mit schwachen oder nicht rotierten Passwörtern

Hohes Risiko für das Knacken von Passwörtern

Große Anwesen mit schlechter Kontenhygiene

Viele Alt-Systeme und Fehlkonfigurationen

Risikobewertung

Risikofaktor | Level |

|---|---|

|

Möglicher Schaden |

Hoch — Anmeldeinformationen können Domain-Pivoting und Datenexfiltration ermöglichen. |

|

Einfachheit der Ausführung |

Mittel — erfordert AD-Enumeration und Offline-Cracking-Ressourcen. |

|

Wahrscheinlichkeit |

Mittel bis Hoch — viele Unternehmen behalten Legacy-/Kompatibilitätskonten bei. |

Wie man AS-REP Roasting verhindert

Prävention ist konzeptionell einfach, erfordert jedoch konsequente Kontenhygiene und Konfigurationskontrollen.

Erzwingen der Kerberos-Vorauthentifizierung

Aktivieren Sie die Kerberos-Vorauthentifizierung für alle Konten, es sei denn, sie ist für die Legacy-Funktionalität absolut erforderlich. Minimieren und begründen Sie alle Konten, die so konfiguriert sind, dass sie die Vorauthentifizierung überspringen.

Stärken Sie das Passwort- & Lebenszyklusmanagement von Konten

Verwenden Sie lange, zufällig generierte Passwörter für Dienst- und Maschinenkonten, wechseln Sie Passwörter regelmäßig (wo möglich gMSAs) und vermeiden Sie es, Geheimnisse im Klartext zu speichern.

Ersetzen Sie veraltete Muster

Migrieren Sie Legacy-Anwendungen, um moderne Authentifizierung zu unterstützen oder verwenden Sie dedizierte, isolierte Dienstkonten mit eingeschränktem Zugriff und häufiger Rotation. Bevorzugen Sie Kerberos-Delegierung mit Einschränkung, wo anwendbar.

Wenden Sie das Prinzip der geringsten Rechte & Segmentierung an

Beschränken Sie die Privilegien von Dienstkonten und isolieren Sie Alt-Systeme durch Netzwerksegmentierung.

Verwenden Sie MFA & Conditional Access

Erfordern Sie MFA und bedingten Zugriff für interaktive Admin-Workflows. Beachten Sie, dass AS-REP nicht-interaktive Konten betrifft, daher ist MFA Teil einer mehrschichtigen Verteidigung anstatt einer direkten Minderung für alle Fälle.

Wie Netwrix bei der Verteidigung gegen AS-REP Roasting hilft

Netwrix Identity Threat Detection & Response (ITDR) strengthens your defenses by continuously monitoring Active Directory and Microsoft Entra ID for risky account configurations, including those vulnerable to AS-REP Roasting. With real-time alerts on suspicious Kerberos activity, LDAP reconnaissance, or abnormal authentication attempts, ITDR enables security teams to act before attackers can crack service account credentials. By combining proactive detection with automated response workflows, Netwrix helps organizations minimize lateral movement opportunities and close the identity gaps that adversaries exploit.

Strategien zur Erkennung, Minderung und Reaktion

Detection

- Überwachen Sie AD-Abfragen und LDAP-Enumerationen für Scans, die Kontokennzeichen auflisten oder nach Attributen ohne Vorauthentifizierung suchen.

- Protokollieren und alarmieren Sie bei übermäßigem AS-REQ/AS-REP-Austausch für Konten, die normalerweise nicht von ungewöhnlichen Quellen angefordert werden sollten.

- Inventarisieren Sie Konten mit deaktivierter Vorauthentifizierung und markieren Sie unerwartete Änderungen; halten Sie die Basislinie aufrecht.

- Honeypots/Honey-Accounts: Erstellen Sie Köderkonten ohne Vorauthentifizierung und überwachen Sie AS-REP-Anfragen.

- Achten Sie auf Anzeichen von Anmeldeinformationen-Nutzung nach dem Knacken: ungewöhnliche Anmeldungen, Ressourcenzugriffe oder seitliche Authentifizierungsmuster.

Antwort

- Drehen Sie sofort oder deaktivieren Sie exponierte Konten, wenn Sie verdächtige AS-REP-Aktivitäten feststellen.

- Aktivieren Sie die Vorauthentifizierung, rotieren Sie Passwörter und ersetzen Sie diese, wo möglich, durch verwaltete Identitäten.

- Führen Sie Berechtigungsnachforschungen nach Anzeichen für die Verwendung wiederhergestellter Anmeldeinformationen durch und führen Sie Umfang-/Auswirkungsbewertungen aus.

- Blockieren Sie die Infrastruktur des Angreifers auf Netzwerkebene, wenn sie identifiziert und machbar ist.

Minderung

- Eliminieren Sie nach Möglichkeit Konten, die keine Vorauthentifizierung benötigen, oder isolieren und härten Sie diese.

- Führen Sie automatisierte Erkennung (SIEM-Regeln) für LDAP-Enumeration, AS-REQ-Spitzen und AS-REP-Treffer gegen Lockvogelkonten ein.

- Integrieren Sie das Scannen von Geheimnissen in CI/CD, um versehentliches Durchsickern von Anmeldeinformationen zu verhindern.

Branchenspezifische Auswirkungen

Industrie | Auswirkung |

|---|---|

|

Gesundheitswesen |

Kompromittierte Backup-/Dienstkonten könnten EHR-Backups und PHI offenlegen. |

|

Finanzen |

Der Zugriff auf Transaktionssysteme oder Berichtsserver kann zu Betrug oder Datendiebstahl führen. |

|

Regierung |

Die Offenlegung von Dienstzugangsdaten birgt Risiken für den Zugriff auf sensible Systeme und Daten der nationalen Sicherheit. |

Entwicklung von Angriffen & Zukunftstrends

- GPU-Beschleunigung & Cloud-Cracking machen die Offline-Passwortwiederherstellung schneller und kostengünstiger.

- Automatisierte Aufklärung integriert AD-Enumeration und AS-REP-Anfragen in mehrstufige Kampagnen.

- Der Wechsel zu verwalteten Identitäten reduziert dort, wo sie implementiert werden, die Angriffsfläche und lenkt Angreifer auf ältere/hochwertige Ziele.

- Einsatz von KI zur Priorisierung des Knackens — Angreifer könnten ML verwenden, um die besten Kandidaten-Passwörter auszuwählen.

Wichtige Statistiken & Infografiken (vorgeschlagene Telemetrie)

- Prozentsatz der Konten mit deaktivierter Vorauthentifizierung in Ihrer Umgebung.

- Durchschnittliches Passwortalter für Dienstkonten.

- Zeit zum Knacken gängiger Passwortklassen auf verfügbarer Cracking-Hardware (für Risikomodellierung).

Abschließende Gedanken

AS-REP Roasting ist effektiv und unauffällig, es nutzt Konfigurationslücken und schwache Anmeldeinformationen-Hygiene aus. Das Entfernen von Konten ohne Vorauthentifizierung, das Durchsetzen von verwalteten Geheimnissen und die Überwachung von Kerberos/AD-Enumerationen sind die effektivsten Verteidigungsmaßnahmen.

FAQs

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Golden SAML-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Pass-the-Hash-Angriff

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Warum ist PowerShell so beliebt bei Angreifern?

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Silver Ticket Attack