AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

Das Modifizieren des AdminSDHolder-Sicherheitsdeskriptors ist eine heimliche Angriffstechnik auf Active Directory (AD), bei der ein Angreifer die geschützte ACL ändert, die von AD verwendet wird, um Konten und Gruppen mit hohen Privilegien zu schützen. Indem die AdminSDHolder ACL geändert wird — oder anderweitig der adminCount/SD-Propagierungsprozess manipuliert wird — kann ein Angreifer persistenten, domänenweiten Zugriff auf nicht-privilegierte Konten gewähren, Schattenadministratoren erstellen oder Kontrollen umgehen, die normalerweise eine Privilegienerhöhung verhindern. Das Ergebnis kann eine langanhaltende Kompromittierung der Domäne, Datenzugriff und nahezu unentdeckbare Persistenz sein.

Attribut | Details |

|---|---|

|

Angriffsart |

AdminSDHolder / SDProp-Manipulation (ACL-Missbrauch) |

|

Auswirkungsgrad |

Sehr hoch |

|

Ziel |

Active Directory-Domänen (Unternehmen, Regierung, Dienstanbieter) |

|

Primärer Angriffsvektor |

Geänderte AdminSDHolder-ACL, missbrauchte ACL-Schreibberechtigungen, kompromittierte Privileged/delegierte Konten |

|

Motivation |

Privilegienerweiterung, persistente Hintertüren, Domainübernahme |

|

Gängige Präventionsmethoden |

Beschränken Sie Schreibrechte auf AdminSDHolder, überwachen Sie Änderungen an AdminSDHolder/adminCount, gestuftes Admin-Modell, PAM/JIT für privilegierten Zugriff |

Risikofaktor | Level |

|---|---|

|

Potenzieller Schaden |

Sehr hoch — eine Domänenweite Kompromittierung ist möglich |

|

Einfachheit der Ausführung |

Mittel — erfordert einige Privilegien oder einen Weg, um AD ACLs zu ändern |

|

Wahrscheinlichkeit |

Medium — viele Umgebungen zeigen schwache ACL-Delegationen oder veraltete Berechtigungen auf |

Was ist eine AdminSDHolder-Modifikation?

AdminSDHolder ist ein spezieller Container in AD (CN=AdminSDHolder,CN=System,DC=...), der einen Sicherheitsdeskriptor enthält, der dazu dient, privilegierte Konten und Gruppen zu schützen. Der SDProp-Prozess kopiert periodisch diesen Deskriptor auf Objekte, deren adminCount-Attribut gleich 1 ist, um sicherzustellen, dass diese Objekte eine gehärtete ACL beibehalten und nicht durch normale ACL-Vererbung geschwächt werden. Ein Angreifer, der die ACL von AdminSDHolder ändern — oder ein privilegiertes Objekt mit manipulierten ACLs oder adminCount erstellen — kann, kann diese Änderung automatisch auf viele privilegierte Konten über SDProp anwenden.

Wie funktioniert die Modifikation von AdminSDHolder?

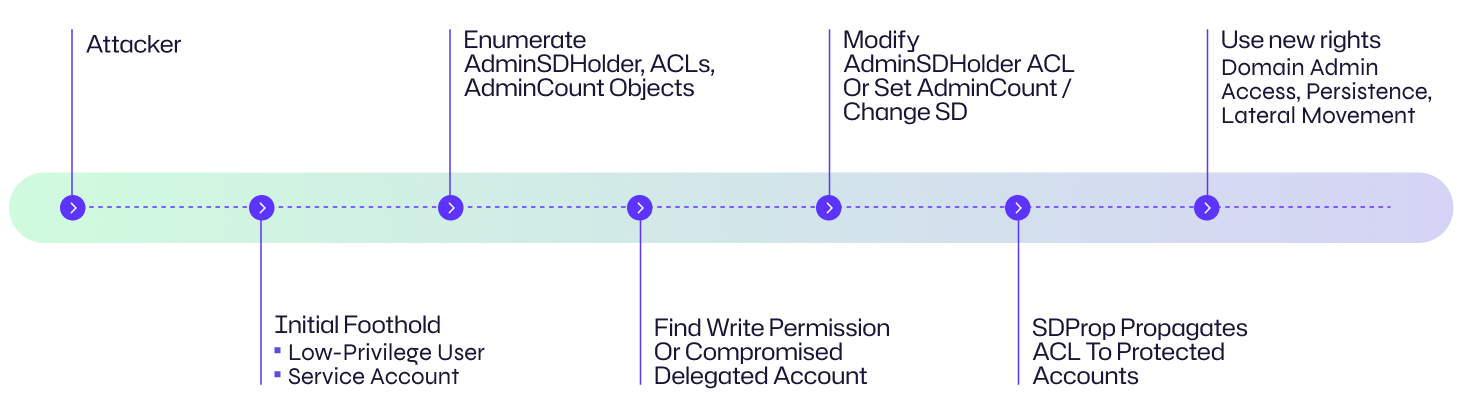

Unten ist eine typische Angriffskette dargestellt, die zeigt, wie Angreifer AdminSDHolder und damit verbundene Verhaltensweisen missbrauchen.

1. Einen ersten Ankerpunkt gewinnen

Der Angreifer erlangt Zugang im Domainbereich — zum Beispiel: ein Domain-Benutzer mit geringen Privilegien, ein kompromittiertes Dienstkonto, delegierter Admin (Account Operators, Schema Admin usw.) oder eine fehlkonfigurierte Automatisierungsanmeldeinformation. Sie könnten auch eine freigelegte Management-Schnittstelle oder einen anfälligen Host ausnutzen.

2. Erkundung des AD-Schutzes und der ACLs

Vom Brückenkopf aus enumeriert der Angreifer Verzeichnisobjekte, um das AdminSDHolder-Objekt und seine ACL zu entdecken, wer Schreib-/Änderungsberechtigungen für AdminSDHolder und CN=System hat, die Menge der Konten mit adminCount=1 und die Mitgliedschaft in privilegierten Gruppen. Werkzeuge: PowerShell Get-ACL, LDAP-Abfragen, ADSI-Skripte.

3. Ermitteln Sie einen Änderungspfad

Der Angreifer sucht nach einem Weg, der das Ändern von ACLs auf AdminSDHolder ermöglicht (z.B. ein falsch delegierter Benutzer oder eine zu permissive Gruppe wie Account Operators oder ein Dienstkonto mit DS-Schreibrechten). Automatisierungs-/Dienstkonten mit erhöhten AD-Schreibrechten oder vernachlässigte Konten mit verbleibenden Berechtigungen sind attraktive Ziele.

4. AdminSDHolder oder ACL geschützter Objekte ändern

Wenn es erlaubt ist, ändert der Angreifer den AdminSDHolder-Sicherheitsdeskriptor, um einen ACE hinzuzufügen, der einem ausgewählten Prinzipal mächtige Rechte gewährt (WriteDacl, FullControl, WriteProperty). Alternativ können sie ACLs auf einem individuell geschützten Konto ändern oder adminCount=1 auf einem Backdoor-Konto setzen. Methoden: Set-ACL, LDIF, ldapmodify, native Windows APIs.

5. Warten Sie, bis SDProp sich verbreitet hat

SDProp wird periodisch auf Domänencontrollern ausgeführt und propagiert den AdminSDHolder-Deskriptor auf alle Objekte, bei denen adminCount=1 ist. Sobald die Propagierung stattfindet, wird die bösartige ACE auf geschützte Konten — oft Domain-Admins — angewendet, was dem Angreifer dauerhaften erweiterten Zugriff gewährt.

6. Verwenden Sie erhöhte Rechte, um sich fortzubewegen und lateral zu bewegen

Mit den neuen ACLs kann der Angreifer die Kontrolle über Domain-Admin-Konten übernehmen (falls erlaubt), sensible Konfigurationen lesen/ändern (GPOs, Vertrauensstellungen), zusätzliche Dienstprinzipale oder Schatten-Admin-Konten erstellen und eine Persistenz aufrechterhalten, die einfache Behebungsmaßnahmen übersteht, wenn ACL-Änderungen nicht erkannt werden.

✱ Variante: Direkte adminCount- oder Einzelobjekt-SD-Modifikation

Ein Angreifer mit der Fähigkeit, einzelne Objekte zu modifizieren, kann adminCount=1 bei einem ausgewählten Konto setzen, wodurch es ein Ziel für SDProp wird, oder direkt den Sicherheitsdeskriptor eines hochwertigen Kontos ersetzen. Beide Varianten können dauerhaften Privileged Access ermöglichen.

Angriffsflussdiagramm

Beispiel: Perspektive der Organisation

Ein Angreifer kompromittiert ein Dienstkonto, das von einem veralteten Backup-Tool verwendet wird. Dieses Dienstkonto hat delegierte Schreibberechtigung für einen Unterbaum unter CN=System. Der Angreifer schreibt einen ACE, der ihrem Angreiferkonto FullControl auf AdminSDHolder gewährt, wartet auf SDProp und nutzt dann die resultierenden erhöhten Privilegien, um die Kontrolle über Domain-Admin-Konten zu übernehmen und Domain-Geheimnisse zu exportieren.

Beispiele (praktische Muster)

Fall | Auswirkung |

|---|---|

|

Fehlkonfiguration der Delegation |

Angreifer missbrauchten delegierte Rechte (Dienstkonten/Automatisierung), um AdminSDHolder zu ändern, was zu tenant-weit erhöhten Rechten führte. |

|

Erstellung von Schattenadministratoren |

Ein Angreifer setzte adminCount=1 für ein Backdoor-Konto und manipulierte SD-Änderungen, sodass das Konto privilegierte ACLs erbte. |

Folgen der Modifikation von AdminSDHolder

Das Ändern des AdminSDHolder-Deskriptors oder geschützter Objekte kann verheerende Auswirkungen haben:

Finanzielle Konsequenzen

Ein Kompromiss von Privileged Accounts kann zum Diebstahl von geistigem Eigentum, Finanzunterlagen oder Kundendaten führen, gefolgt von regulatorischen Strafen, Kosten für die Reaktion auf Vorfälle, Anwaltsgebühren und möglichen Lösegeldforderungen.

Betriebsunterbrechung

Ein Domain-Kompromiss untergräbt Authentifizierung und Autorisierung in der gesamten Umgebung. Dienste können deaktiviert werden, AD muss möglicherweise sorgfältig bereinigt oder neu aufgebaut werden, und Geschäftsabläufe können während der Wiederherstellung zum Stillstand kommen.

Rufschädigung

Beweise für einen Domainkompromiss signalisieren erhebliche Sicherheitsmängel und können das Vertrauen der Kunden, die Beziehungen zu Partnern und den öffentlichen Ruf schädigen.

Rechtliche und regulatorische Auswirkungen

Die Offenlegung regulierter Daten kann GDPR-, HIPAA- oder branchenspezifische Compliance-Maßnahmen, Untersuchungen und Bußgelder auslösen.

Einflussbereich | Beschreibung |

|---|---|

|

Finanz- |

|

|

Operational |

Auth-Ausfälle, Serviceunterbrechungen, Wiederherstellungsaufwand |

|

Reputational |

Vertrauensverlust, vertragliche Strafen |

|

Rechtlich |

Bußgelder, Klagen, regulatorische Prüfungen |

Häufige Ziele: Wer ist gefährdet?

Von AdminSDHolder geschützte Konten

Domain Admins, Enterprise Admins, Schema Admins, Administratoren

Dienstkonten und delegierte nicht-menschliche Prinzipale

Dienstkonten, denen versehentlich Schreibrechte für Systemcontainer gewährt wurden

Legacy-Automatisierung

Backup-Tools, Überwachungsagenten, DevOps-Skripte mit AD-Schreibrechten

Große, schlecht geprüfte AD-Umgebungen

Viele delegierte Berechtigungen und inaktive Konten

Risikobewertung

Risikofaktor | Level |

|---|---|

|

Möglicher Schaden |

Sehr hoch — Kontrolle über die Domain und weitreichender Datenzugriff möglich. |

|

Einfachheit der Ausführung |

Medium — benötigt entweder einen Pfad zum Schreiben von AD ACLs oder ein kompromittiertes delegiertes Konto. |

|

Wahrscheinlichkeit |

Mittel — tritt in Umgebungen mit schwacher Delegationshygiene oder unverwalteten Automatisierungsanmeldeinformationen auf. |

Wie man die Modifikation von AdminSDHolder verhindert

Prävention erfordert die Reduzierung der Personen, die AdminSDHolder bearbeiten können, und die Verbesserung von Detection & Governance.

ACL- & Delegationshygiene

Beschränken Sie Berechtigungen auf CN=AdminSDHolder: Nur eine minimale Anzahl vertrauenswürdiger Prinzipale mit hohen Privilegien sollten WriteDacl, WriteOwner oder FullControl haben. Überwachen Sie delegierte Berechtigungen unter CN=System und widerrufen Sie übermäßige Rechte. Vermeiden Sie es, AD-Schreibrechte an nicht-privilegierte Dienstkonten zu vergeben; verwenden Sie dedizierte, kontrollierte Privileged Identities für die Automatisierung.

Privileged Access Management (PAM)

Verwenden Sie JIT/Just-enough-Zugriff für Admin-Aufgaben anstelle von dauerhaften Berechtigungen. Verwenden Sie verwaltete Dienstkonten (gMSA) und kurzlebige Zertifikate/Geheimnisse für Dienste, wo immer möglich.

Hardening & Account-Kontrollen

Härten Sie Notfallzugänge / Break-Glass-Konten, deaktivieren oder entfernen Sie veraltete/ungenutzte Dienstkonten und setzen Sie das Lebenszyklusmanagement durch.

Change Control & Separation of Duties

Erfordern Sie die Zustimmung mehrerer Personen für Änderungen an kritischen AD-Objekten (AdminSDHolder, ACLs der Domänenwurzel). Protokollieren und überprüfen Sie Änderungstickets, die mit ACL-Änderungen verknüpft sind.

Baseline- & Integritätsprüfungen

Bewahren Sie eine Basisversion des Sicherheitsdeskriptors von AdminSDHolder auf und vergleichen Sie diese regelmäßig mit dem Live-Objekt; benachrichtigen Sie bei Abweichungen. Scannen Sie regelmäßig nach adminCount=1 Objekten und unerwarteten Konten in privilegierten Gruppen.

Strategien zur Erkennung, Minderung und Reaktion

Detection

- Auditieren und alarmieren Sie bei Schreibvorgängen auf CN=AdminSDHolder: Aktivieren Sie die Überwachung des Verzeichnisdienstes (DS Access), um Änderungen an AdminSDHolder zu erfassen und Alarme für Änderungen an Attributen nTSecurityDescriptor oder DACL zu generieren.

- Überwachen Sie Änderungen in adminCount: Alarme, wenn adminCount für ungewöhnliche Konten auf 1 gesetzt wird.

- Alarmieren Sie bei neuen ACEs, die Nicht-Admin-Prinzipalen hohe Rechte an geschützten Objekten gewähren.

- Achten Sie auf Spitzen bei Änderungen an geschützten Konten (Passwort-Resets, ACL-Änderungen).

- Überwachen Sie Mitgliedschaftsänderungen bei privilegierten Gruppen und unerwartete Hinzufügungen.

Antwort

- Entfernen Sie umgehend bösartige ACEs und stellen Sie AdminSDHolder auf die zuletzt bekannte gute Sicherheitsbeschreibung (oder aus einem verifizierten Backup) wieder her.

- Widerrufen Sie den Zugriff des Angreifers: Deaktivieren Sie Konten, wechseln Sie Anmeldeinformationen, widerrufen Sie Zertifikate/Geheimnisse von Dienstkonten, die verwendet wurden.

- Setzen Sie Authentifizierungssitzungen wo möglich zurück (erzwingen Sie das Löschen von Kerberos-Tickets, erzwingen Sie eine erneute Authentifizierung).

- Führen Sie eine Integritäts- und Auswirkungsanalyse der Domäne durch: Ermitteln Sie, wo das bösartige ACE weitergegeben wurde, identifizieren Sie kompromittierte privilegierte Konten und suchen Sie nach seitlichen Artefakten.

- Führen Sie Kennwortzurücksetzungen für betroffene privilegierte Konten durch und rotieren Sie Dienstgeheimnisse.

- Suche nach Persistenz: Überprüfen Sie erstellte Dienstprinzipale, geplante Aufgaben, GPOs mit bösartigen Skripten oder modifizierte Delegierungseinträge.

Minderung

- Begrenzen Sie zukünftige Risiken, indem Sie unnötige Schreibberechtigungen entfernen, Kontrollen verschärfen und Privileged Access Management/JIT für Admin-Aktivitäten implementieren.

- Verbessern Sie das Auditing und integrieren Sie Alarme in IR-Playbooks, um die Erkennung und Eindämmung zu beschleunigen.

Wie Netwrix helfen kann

Netwrix Threat Prevention hilft Ihnen dabei, Missbrauch von AdminSDHolder zu stoppen, indem es unbefugte Änderungen an kritischen AD-Objekten in Echtzeit erkennt und blockiert. Es erstellt eine vollständige, manipulationssichere Überwachungsprotokoll für Objekt- und Attributänderungen und kann automatisch bei riskanten Aktionen wie DACL-Bearbeitungen und Änderungen an privilegierten Gruppen oder GPOs alarmieren oder diese verhindern, wodurch das Zeitfenster für Persistenz und Domainübernahme reduziert wird. Teams können Richtlinien anpassen, um sensible Container abzusichern und eine sofortige Reaktion durchzusetzen, wenn AdminSDHolder oder geschützte Konten berührt werden, was die Data Security That Starts with Identity stärkt.

Branchenspezifische Auswirkungen

Industrie | Auswirkung |

|---|---|

|

Gesundheitswesen |

Der Verlust der Kontrolle über das Domain könnte EHR-Systeme und Patientendaten freilegen, was zu HIPAA-Verstößen und Betriebsunterbrechungen führen könnte. |

|

Finanzen |

Ein Domain-Kompromiss ermöglicht Zugriff auf Finanzsysteme, Transaktionsprotokolle und persönliche Daten von Kunden – ein hohes regulatorisches und Betrugsrisiko. |

|

Regierung |

Hohes Risiko für Spionage und Auswirkungen auf die nationale Sicherheit, wenn privilegierte Domänen missbraucht werden. |

Entwicklung von Angriffen & Zukunftstrends

- Automatisierung der ACL-Aufklärung — Angreifer automatisieren die Suche nach beschreibbaren Systemcontainern und delegierten Berechtigungen in großen AD-Domänen.

- Kombination mit anderen AD-Angriffen — AdminSDHolder-Missbrauch wird mit Golden Ticket / DCSync / ACL-Missbrauchsketten für robuste Persistenz kombiniert.

- Supply-Chain- und DevOps-Exposition – durchgesickerte Automatisierungsanmeldeinformationen in Pipelines treten weiterhin als Vektoren für delegierte ACL-Änderungen zutage.

- Weniger auffällige Aktionen, mehr Heimlichkeit – Angreifer bevorzugen ACL/DACL-Manipulationen, weil sie sich in die legitime Admin-Aktivität einfügen.

Wichtige Statistiken & Telemetrie (vorgeschlagene Überprüfungen)

• Prozentsatz der Domänen mit nicht standardmäßigen Schreibberechtigungen für CN=System oder AdminSDHolder (Hygienemessung).

• Anzahl der Konten mit adminCount=1 und keiner kürzlichen legitimen Admin-Aktivität.

• Anzahl der Dienstkonten mit AD-Schreibberechtigungen in der Umgebung.

Abschließende Gedanken

Die Modifikation von AdminSDHolder ist eine hochwirksame, unauffällige Technik: Indem Angreifer den Mechanismus angreifen, den AD verwendet, um privilegierte Konten zu schützen, können sie eine dauerhafte, domänenweite Privilegienerweiterung erreichen, die viele einfache Behebungsmaßnahmen übersteht. Die Verteidigung dagegen erfordert eine strenge ACL-Governance, Delegation nach dem Prinzip der geringsten Rechte, starke Privileged Access Management (PAM/JIT)-Kontrollen, kontinuierliches Auditing von AdminSDHolder- und adminCount-Objekten sowie gut geübte Reaktions-Playbooks, um bösartige ACEs schnell zu entfernen und betroffene Anmeldeinformationen zu rotieren.

FAQs

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Golden SAML-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Pass-the-Hash-Angriff

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Silver Ticket Attack