Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

Das Missbrauchen von Entra ID (früher Azure AD) Anwendungsberechtigungen ist eine fortgeschrittene Angriffstechnik, bei der Angreifer fehlkonfigurierte oder übermäßig privilegierte Anwendungsregistrierungen, Zustimmungen und delegierte/statische Anmeldeinformationen in Microsoft Entra ID ausnutzen, um unbefugten Zugang zu erhalten, Privilegien zu eskalieren, Daten zu exfiltrieren oder dauerhaften Zugriff zu bewahren. Das primäre Ziel ist es, legitime App-Berechtigungen zu missbrauchen, um im Namen von Benutzern oder dem Mandanten zu handeln, ohne traditionellen Diebstahl von Anmeldeinformationen zu benötigen.

Attribut | Details |

|---|---|

|

Angriffsart |

Missbrauch von Berechtigungen bei Entra ID-Anwendungen |

|

Auswirkungsgrad |

Hoch |

|

Ziel |

Cloud-Tenants, SaaS-Nutzer, Unternehmen, Regierungen |

|

Primärer Angriffsvektor |

Fehlkonfigurierte App-Registrierungen, übermäßige Zustimmungen, kompromittierte App-Geheimnisse/Zertifikate, OAuth-Flows |

|

Motivation |

Datenexfiltration, laterale Eskalation von Cloud zu On-Prem, Persistenz, Übernahme von Mandanten |

|

Gängige Präventionsmethoden |

Design von Apps mit minimalen Berechtigungen, Zustimmungseinschränkungen, zertifikatsbasierte Authentifizierung, bedingter Zugriff, kontinuierliches Audit von Zustimmungen/Berechtigungen |

Risikofaktor | Level |

|---|---|

|

Möglicher Schaden |

Sehr hoch |

|

Einfachheit der Ausführung |

Mittel |

|

Wahrscheinlichkeit |

Mittel bis Hoch |

Was ist Entra ID Application Permission Abuse?

Missbrauch von Anwendungsberechtigungen bei Entra ID tritt auf, wenn Angreifer Anwendungsebene-Berechtigungen (Anwendungsberechtigungen, delegierte Berechtigungen, admin-konsentierte Bereiche), fehlkonfigurierte OAuth-Zustimmungen, durchgesickerte Clientgeheimnisse/-zertifikate oder missbrauchte Dienstprinzipale nutzen, um privilegierte Aktionen in einem Mandanten durchzuführen. Im Gegensatz zu kompromittierten Passwörtern verwendet diese Technik legitime Plattformmechanismen (OAuth-Token, App-Rollen, Graph-API-Aufrufe), sodass bösartige Aktionen oft als normale Anwendungsaktivität erscheinen.

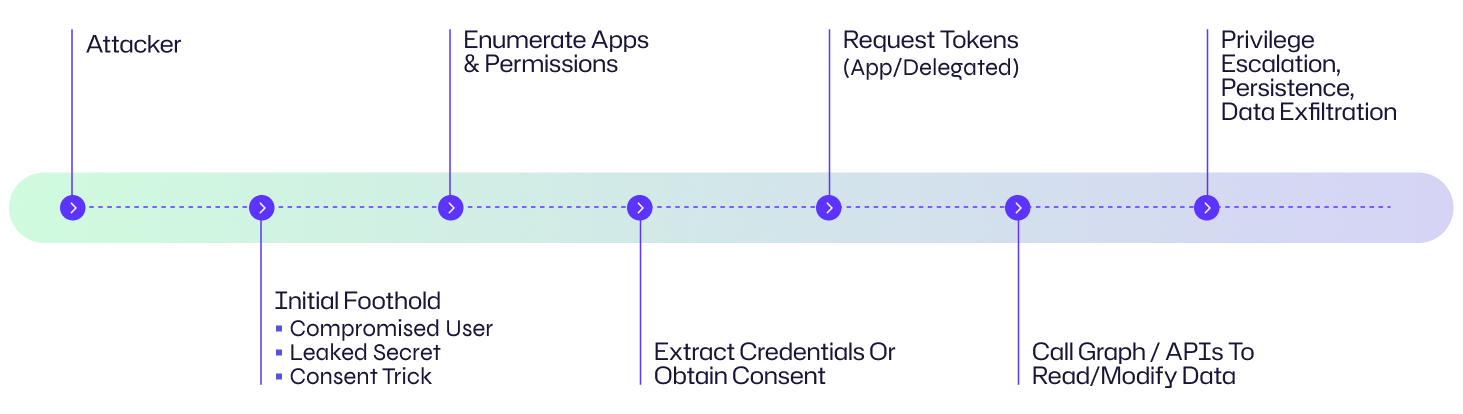

Wie funktioniert der Missbrauch von Anwendungsberechtigungen?

Im Folgenden finden Sie eine schrittweise Aufschlüsselung typischer Techniken und Phasen, die Angreifer nutzen, um Berechtigungen von Entra ID-Anwendungen auszunutzen.

1. Einen ersten Stützpunkt gewinnen

Angreifer verschaffen sich zunächst einen beliebigen Zugangspunkt, der mit dem Ziel-Cloud-Tenant in Verbindung steht. Häufige Eintrittspunkte sind Phishing (um delegierte Benutzerzustimmung zu erhalten), kompromittierte Benutzerkonten, durchgesickerte App-Client-Geheimnisse aus Repos/Konfigurationen, gestohlene Zertifikate/Private Keys für eine App oder das Ausnutzen schwacher Admin-Zustimmungsworkflows.

2. Registrierte Anwendungen und Berechtigungen entdecken

Sobald sie eingedrungen sind, listen Angreifer Dienstprinzipale und Anwendungsregistrierungen auf, um Apps mit hochprivilegierten Berechtigungen zu identifizieren (z. B. Application.ReadWrite.All, Directory.ReadWrite.All, Mail.ReadWrite, Group.ReadWrite.All). Die Enumeration kann über Microsoft Graph-Abfragen, den Zugriff auf das Azure AD-Portal oder unter Verwendung delegierter Tokens erfolgen, um Unternehmens-Apps und ihre gewährten Bereiche aufzulisten.

3. Identifizieren Sie ausnutzbare Zustimmungs- und Delegationspfade

Angreifer suchen nach Apps, die von Administratoren genehmigt wurden, Apps mit zu weitreichenden delegierten Berechtigungen, veralteten Endpunkten, die implizite Genehmigungen erlauben, oder schlecht geschützten vertraulichen Client-Anmeldeinformationen (Geheimnisse/Zertifikate). Sie jagen gezielt nach Apps, die Hintergrundzugriff (Anwendungsberechtigungen) erlauben, der keinen angemeldeten Benutzer erfordert.

4. Exfiltrieren/Diebstahl von App-Anmeldeinformationen oder Missbrauch der Zustimmung

Wenn Clientgeheimnisse oder Zertifikate auffindbar sind (in Pipelines, Repositories, Konfigurationsdateien oder Key Vault mit schwachem Zugriff), extrahieren Angreifer diese und tauschen sie gegen Tokens. In delegierten Zustimmungsflüssen können Angreifer privilegierte Benutzer dazu verleiten, bösartigen App-Berechtigungen zuzustimmen (Consent Phishing). Sie können auch Zustimmung erteilende Funktionen in Multi-Tenant-Apps ausnutzen.

5. Tokens erwerben und privilegierte Aktionen durchführen

Mithilfe gestohlener/missbrauchter Anmeldeinformationen oder erteilter Zustimmung fordern Angreifer OAuth-Zugriffstoken an (Anwendungstoken für App-Berechtigungen oder delegierte Token im Namen von Benutzern) und rufen Microsoft Graph oder andere APIs auf, um Benutzer aufzulisten, E-Mails zu lesen, OneDrive-Dateien herunterzuladen, Verzeichnisobjekte zu ändern oder Hintertüren zu erstellen (neue App-Registrierungen oder benutzerdefinierte Rollen).

6. Eskalieren, beharren und seitlich bewegen

Mit Anwendungsberechtigungen können Angreifer neue Dienstprinzipale erstellen, Anmeldeinformationen hinzufügen, Rollen zuweisen oder Daten in großem Umfang exfiltrieren. Da App-Token über lange Zeiträume gültig sein können und Operationen oft legitim erscheinen, können Angreifer ihre Präsenz aufrechterhalten und von der Cloud zu lokalen Abhängigkeiten wechseln (z.B. Synchronisieren von Identitätsinformationen, Modifizieren von Hybrid-Connectors).

✱ Variante: Consent Phishing & Rogue Multi-Tenant Apps

Täuschen Sie privilegierte Benutzer, um umfassende Berechtigungen zu gewähren. Angreifer hosten scheinbar harmlose Apps, die gefährliche Bereiche anfordern und Social Engineering verwenden, um die Zustimmung von Admins oder privilegierten Benutzern zu erhalten. Einmal zugestimmt, kann die App mandantenweit agieren. Bösartige Multi-Tenant-Apps können verwendet werden, um Admin-Zustimmungen von vielen Mandanten zu ernten.

Missbrauch von veralteten OAuth-Flows und impliziten Genehmigungen: Ältere OAuth-Flows oder falsch konfigurierte Redirect-URIs können Token-Diebstahl oder das Umgehen von Zustimmungen ermöglichen. Angreifer nutzen diese, um delegierte Tokens ohne interaktive Benutzerfluss-Schutzmaßnahmen zu erlangen.

Angriffsflussdiagramm

Beispiel: Perspektive der Organisation

So sieht es aus der Perspektive einer Organisation aus: Ein Angreifer phisht einen Administrator bei Contoso Corp, um einer App zuzustimmen, die wie ein legitimes Analysetool erscheint. Sobald die App vom Administrator genehmigt ist, tauscht der Angreifer die App-Anmeldeinformationen gegen Anwendungstoken aus und verwendet Microsoft Graph, um Postfächer aufzulisten und sensible Dokumente von OneDrive herunterzuladen. Anschließend registrieren sie einen sekundären Dienstprinzipal mit einem langlebigen Zertifikat, um den Zugang zu behalten, was eine anhaltende Exfiltration und Mandantenmodifikation ermöglicht.

Beispiele für den Missbrauch von Anwendungsberechtigungen

Case | Auswirkung |

|---|---|

|

OAuth-Zustimmungs-Phishing-Kampagnen |

Angreifer haben Consent Phishing genutzt, um anwendungsweite Berechtigungen zu erhalten, was ihnen Zugriff auf zahlreiche Postfächer und Datendiebstahl in mehreren Organisationen ermöglichte. |

|

Durchgesickerte Client-Geheimnisse in öffentlichen Repos |

Mehrere Vorfälle zeigen, dass Angreifer App-Geheimnisse in öffentlichen Git-Repositories oder Deployment-Artefakten entdecken und sie nutzen, um Token zu erstellen und auf Ressourcen zuzugreifen, ohne jemals Benutzerpasswörter zu verwenden. |

Folgen des Missbrauchs von Anwendungsberechtigungen

Missbrauch von Entra ID-Anwendungsberechtigungen kann schwerwiegende Folgen haben: Kompromittierung von Mandanten, Massendatenexfiltration, unbefugtes Erstellen von Konten und Dienstprinzipalen, laterale Bewegungen in lokale Ressourcen und langanhaltende Persistenz, die schwer zu erkennen ist.

Finanzielle Konsequenzen

Angreifer können geistiges Eigentum, persönliche Daten von Kunden oder Finanzdaten extrahieren, was zu Betrug, regulatorischen Strafen, Lösegeldforderungen oder Sanierungskosten (Forensik, Recht, Benachrichtigung) führen kann. Der Missbrauch von Cloud-Ressourcen (z. B. Kryptomining) kann ebenfalls zu unerwarteten Rechnungen führen.

Betriebsunterbrechung

Manipulationen an Verzeichnisobjekten, Gruppenmitgliedschaften oder Identitätssynchronisation können Authentifizierungsabläufe stören, Ausfälle bei kritischen Anwendungen verursachen oder Notfallrotationen und Neukonfigurationen von Integrationen erzwingen.

Rufschädigung

Kompromittierungen von Mandanten oder Datenlecks aufgrund missbrauchter App-Berechtigungen können das Kundenvertrauen untergraben, negative Presse anziehen und Partnerbeziehungen schädigen.

Rechtliche und regulatorische Auswirkungen

Eine unbefugte Offenlegung regulierter Daten (PHI, Finanzunterlagen) kann GDPR-, HIPAA- oder andere Compliance-Untersuchungen, Bußgelder und mögliche Rechtsstreitigkeiten auslösen.

Einflussbereich | Beschreibung |

|---|---|

|

Finanz- |

Datendiebstahl, Betrug, Missbrauch von Cloud-Rechnungen |

|

Operational |

Gestörte Authentifizierungsabläufe, Dienstausfälle |

|

Reputations- |

Verlust des Kundenvertrauens, Markenschädigung |

|

Rechtlich |

Regulatorische Strafen, Klagen |

Häufige Ziele von Anwendungsberechtigungsmissbrauch: Wer ist gefährdet?

Überprivilegierte Unternehmensanwendungen

Apps, denen Directory.* oder bereichsübergreifende Anwendungsberechtigungen erteilt wurden, sind hochwertige Ziele, da sie Massenoperationen über Identitäten und Ressourcen ermöglichen.

Multi-Tenant- oder kundenorientierte Integrationen

SaaS-Anwendungen von Drittanbietern oder Multi-Tenant-Apps, die umfangreiche Berechtigungen anfordern, können missbraucht werden, wenn ein Administrator zustimmt oder wenn die App selbst bösartig ist.

Leaky DevOps/CI Pipelines

Geheimnisse oder Zertifikate von Clients, die versehentlich in die Quellcodeverwaltung übertragen, in unsicherem Speicher abgelegt oder aus CI-Protokollen zugänglich sind, machen vertrauliche Clients anfällig.

Legacy OAuth-Konfigurationen & Bedingte Zugriffslücken

Apps, die veraltete Authentifizierungsabläufe verwenden oder Tenants ohne strikte Conditional Access-Richtlinien (z. B. kein MFA bei Zustimmung, keine Admin-Zustimmungsworkflows) sind leichter auszunutzen.

Veraltete oder nicht überwachte Service-Prinzipale

Alte oder verwaiste App-Registrierungen mit noch gültigen Anmeldeinformationen sind anhaltende Angriffsvektoren, die Angreifer in ihrer Freizeit knacken können.

Risikobewertung

Risikofaktor | Level |

|---|---|

|

Möglicher Schaden |

Sehr hoch — Kompromittierung auf Mandantenebene und massenhafter Datenzugriff möglich. |

|

Einfachheit der Ausführung |

Mittel – erfordert Aufklärung sowie entweder Social Engineering oder das Auffinden von Anmeldeinformationen, aber die Techniken und Werkzeuge sind weit verbreitet. |

|

Wahrscheinlichkeit |

Mittel bis Hoch — viele Mandanten haben immer noch Zustimmungsworkflows, durchgesickerte Geheimnisse oder permissive App-Registrierungen. |

Wie man Missbrauch von Anwendungsberechtigungen verhindert

Prävention ist mehrschichtig: Verringern Sie den Schadensbereich, härten Sie die App-Authentifizierung und minimieren Sie menschliche Zustimmungsfehler.

App- & Einwilligungshygiene

- Durchsetzen von Berechtigungen mit minimalen Privilegien: Fordern Sie nur die minimal notwendigen Microsoft Graph-Berechtigungen an; bevorzugen Sie delegierte Berechtigungen gegenüber Anwendungsberechtigungen, wo immer dies möglich ist.

- Verwenden Sie Admin-Zustimmungsworkflows: Erfordern Sie Begründungen und die Zustimmung mehrerer Administratoren für Apps mit hohen Privilegien.

- Beschränken Sie, wer Apps registrieren oder deren Nutzung genehmigen darf: Begrenzen Sie die App-Registrierung und die Admin-Zustimmung auf eine kleine, geprüfte Gruppe.

- Überprüfen und entfernen Sie ungenutzte Apps: Führen Sie regelmäßig Audits von Dienstprinzipalen und App-Registrierungen durch, um verwaiste oder unnötige zu löschen.

Schützen Sie Anmeldeinformationen und Geheimnisse

- Bevorzugen Sie zertifikatsbasierte (asymmetrische) Authentifizierung für vertrauliche Clients anstelle von Clientgeheimnissen. Zertifikate sind weniger anfällig für eine Offenlegung und können sicher rotiert werden.

- Speichern Sie Geheimnisse in verwalteten Tresoren (Azure Key Vault) mit strenger RBAC und Managed Identity-Zugriff – niemals im Quellcode oder in Klartextkonfigurationen.

- Automatisieren Sie die Rotation von Client-Geheimnissen und Zertifikaten und erzwingen Sie kurze Lebensdauern, wo dies betrieblich möglich ist.

Bedingter Zugriff & Sitzungssteuerungen

- Erfordern Sie bedingten Zugriff für die Ausstellung von App-Token: Blockieren Sie riskante Anmeldungen, verlangen Sie konforme Geräte und erzwingen Sie MFA für delegierte Flows, wo anwendbar.

- Verwenden Sie kontinuierliche Zugriffsbewertung, um Token zu widerrufen, wenn riskante Signale erscheinen.

Anwendungsentwurf & Überwachung

- Entwerfen Sie Apps für das Prinzip der geringsten Rechte und Transparenz: Implementieren Sie Funktionen, die nur mit Zustimmung arbeiten und granulare Berechtigungsumfänge; dokumentieren Sie, warum jede Berechtigung erforderlich ist.

- Protokollieren und überwachen Sie die Graph API-Nutzung: Alarmieren Sie bei ungewöhnlichen Mustern (große Postfach-Downloads, Massenbenutzerzählung, Erstellung neuer Apps/Dienstprinzipien).

- Beschränken Sie, welche Apps Anwendungsberechtigungen über das Berechtigungsmanagement und Richtlinien verwenden können.

Wie Netwrix helfen kann

Netwrix Identity Threat Detection & Response (ITDR) stärkt Ihre Verteidigung gegen den Missbrauch von Entra ID-Anwendungsberechtigungen, indem es kontinuierlich riskante App-Registrierungen, ungewöhnliche Zustimmungen und verdächtige Graph API-Aktivitäten überwacht. Durch die frühzeitige Erkennung unbefugter Privilegienerweiterungen und die Automatisierung von Reaktionsmaßnahmen wie Alarmierung oder Widerruf kompromittierter Berechtigungen hilft Netwrix ITDR, die Verweildauer zu minimieren und den Schadensradius von identitätsgetriebenen Angriffen zu reduzieren. Mit umfassender Sichtbarkeit über hybrides Active Directory und Entra ID können Organisationen das Prinzip der geringsten Berechtigungen durchsetzen, hochriskante Dienstprinzipale sichern und schnell Indikatoren für Kompromittierungen untersuchen - und so eine Data Security That Starts with Identity gewährleisten.

Strategien zur Erkennung, Minderung und Reaktion

Detection

- Überwachen Sie ungewöhnliche Graph API-Muster: Spitzen bei Applications.ReadWrite.All, Users.ReadAll oder großen Dateidownloads.

- Benachrichtigen Sie über neue App-Registrierungen und neue Anmeldeinformationen: Benachrichtigen Sie, wenn ein Dienstprinzipal erstellt wird, Anmeldeinformationen hinzugefügt oder Zustimmung erteilt wird.

- Verfolgen Sie Admin-Zustimmungsereignisse und wer sie genehmigt hat: Markieren Sie unerwartete Admin-Zustimmungen von ungewöhnlichen Orten oder zu ungewöhnlichen Zeiten.

- Erkennen Sie anomale Token-Ausstellungen: Token, die von unbekannten Clients angefordert oder mit alten Anmeldeinformationen verwendet werden, sollten untersucht werden.

- Setzen Sie Täuschung ein: Erstellen Sie Köder-Apps oder Dienstprinzipale und beobachten Sie jeglichen Zugriff auf diese.

Antwort

- Widerrufen Sie kompromittierte Anmeldeinformationen sofort: Rotieren Sie Clientgeheimnisse, widerrufen Sie Zertifikate und entfernen Sie durchgesickerte Anmeldeinformationen aus allen Standorten.

- Entfernen Sie die Zustimmung zu bösartigen Apps und deaktivieren Sie die betreffenden Dienstprinzipale: Entziehen Sie die Berechtigungen und deaktivieren Sie die App, um weiteren API-Zugriff zu blockieren.

- Erzwingen Sie die Token-Invalidierung: Invalidieren Sie ausgestellte Aktualisierungstoken und Zugriffstoken, wo möglich, und fordern Sie eine erneute Authentifizierung an.

- Führen Sie eine mandantenweite Prüfung durch: Überprüfen Sie Rollen, Gruppenmitgliedschaften, delegierte Berechtigungen und Bereitstellungsconnectors auf sekundäre Auswirkungen.

- Suche nach lateralen Artefakten: Überprüfen Sie erstellte Konten, Rollenzuweisungen, ungewöhnliche App-Registrierungen oder geänderte bedingte Zugriffsrichtlinien.

Minderung

- Adoptieren Sie Zero Trust für Identität: Überprüfen Sie jede Anfrage kontinuierlich und beschränken Sie, was jede App oder Identität tun kann.

- Verwenden Sie Least-Privilege-Automatisierung: Erlauben Sie Automatisierung und Apps nur den Zugriff auf notwendige Ressourcen und isolieren Sie hochrisikoreiche Aufgaben in dedizierten, prüfbaren Serviceprinzipien.

- Implementieren Sie starke Kontrollen in der Lieferkette: Scannen Sie Repositories, CI-Pipelines und Deployment-Artefakte auf durchgesickerte Geheimnisse und integrieren Sie das Scannen von Geheimnissen in PR-Überprüfungen.

Branchenspezifische Auswirkungen

Industrie | Auswirkung |

|---|---|

|

Gesundheitswesen |

Ein Kompromiss kann PHI aus Cloud-EMR-Systemen oder Patientenkommunikation (E-Mail/OneDrive) offenlegen und damit HIPAA verletzen. |

|

Finanzen |

Angreifer können auf Transaktionsdaten, persönliche Informationen von Kunden oder über OAuth integrierte Zahlungssysteme zugreifen, was regulatorische und finanzielle Folgen nach sich ziehen kann. |

|

Einzelhandel |

Die Offenlegung von Kundendaten, Zugangsdaten für Treueprogramme oder Integrationen in die Lieferkette kann zu Betrug und Verstößen gegen die Compliance führen. |

Entwicklung von Angriffen & Zukunftstrends

- Das Phishing durch Einwilligung wird immer ausgefeilter: Soziale Manipulation in Kombination mit professionell gestalteten App-Seiten erhöht die Erfolgsquote der administrativen Zustimmung.

- Automatisierung der App-Aufklärung: Tooling scannt jetzt Mandanten nach Hochrisiko-Apps, geleakten Anmeldeinformationen und DevOps-Geheimnissen im großen Maßstab.

- Langlebige nicht-interaktive Anmeldeinformationen bleiben attraktiv — Zertifikatschutz und -rotation werden zu Standardabwehrmaßnahmen.

- Cloud-zu-On-Prem-Identity-Bridges: Angreifer kombinieren zunehmend Entra ID-Missbrauch mit Hybrid-Sync-Connectors, um ihre Reichweite auf On-Prem AD auszudehnen.

- KI-gestützte Aufklärung: Automatisierte Systeme analysieren Metadaten von Mandanten, um den kürzesten Weg zu Berechtigungen mit hoher Auswirkung zu finden.

Wichtige Statistiken & Infografiken

(Vorgestellte Metriken zur Betonung — ersetzen Sie diese durch Ihre eigenen Telemetriedaten, wo verfügbar.)

• Ein hoher Prozentsatz der Vorfälle beinhaltet geleakte oder schlecht verwaltete Geheimnisse in CI/CD.

• Kampagnen zum Einholen von Einwilligungen machten in den letzten Jahren einen bemerkenswerten Anteil an Cloud-Kompromittierungen aus.

• Viele Organisationen führen keine regelmäßigen Audits von App-Berechtigungen und Service-Prinzipalen durch.

Abschließende Gedanken

Der Missbrauch von Entra ID-Anwendungsberechtigungen ist mächtig, da er legitime Plattformfunktionen nutzt und so bösartige Aktivitäten in normaler Automatisierung untergehen. Die Verteidigungshaltung sollte präventive Kontrollen (geringstmögliche Berechtigungen, Geheimnisschutz, Zustimmungsverwaltung), Erkennung (Graph-Überwachung, Alarme bei Anwendungslebenszyklus-Ereignissen) und schnelle Reaktion (Zurücknahme von Anmeldeinformationen, Entfernung der Zustimmung) kombinieren. Ein programmatischer, kontinuierlicher Ansatz zur Überprüfung von Anwendungsberechtigungen in Verbindung mit strengen betrieblichen Kontrollen darüber, wer Zustimmungen erteilen oder Anwendungen registrieren darf, wird die Angriffsfläche dramatisch reduzieren.

FAQs

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Golden SAML-Angriff

Silver Ticket Attack

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Pass-the-Hash-Angriff

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Verständnis von Golden Ticket-Angriffen